2018-2019-2 《网络对抗技术》Exp6 信息搜集与漏洞扫描 20165326

信息搜集与漏洞扫描

实践目标

掌握信息搜集的最基础技能与常用工具的使用方法。

基础知识

- 间接:不接触目标,无直接连接访问,使用辅助模块进行收集分析

- DNS:执行各种相关查询

- 搜索引擎

- 直接:建立逻辑连接并获取信息,对目标的开放端口扫描

- MSF

- NMAP

- 社会工程学

- 漏洞扫描

- openVAS

OpenVAS是一款开放式的漏洞评估工具,主要用来检测目标网络或主机的安全性。与安全焦点的X-Scan工具类似,

OpenVAS系统也采用了Nessus较早版本的一些开放插件。

OpenVAS能够基于C/S(客户端/服务器),B/S(浏览器/服务器)架构进行工作,管理员通过浏览器或者专用客户端程序来下达扫描任务,服务器端负载授权,执行扫描操作并提供扫描结果。

一套完整的OpenVAS系统包括服务器端,客户端的多个组件。

1、服务器层组件

openvas-scanner(扫描器):负责调用各种漏洞检测插件,完成实际的扫描操作。

openvas-manager(管理器):负责分配扫描任务,并根据扫描结果生产评估报告。

openvas-administrator(管理者):负责管理配置信息,用户授权等相关工作。

2、客户层组件

openvas-cli(命令行接口):负责提供从命令行访问OpenVAS服务层程序。

greenbone-security-assistant(安装助手):负责提供访问OpenVAS服务层的web接口,便于通过浏览器来执行扫描任务,是使用最简便的客户层组件。

Greenbone-Desktop-Suite(桌面套件):负责提供访问OpenVAS服务层的图形程序界面,主要允许在Windows客户机中。

除了上述各工作组件以外,还有一个核心环节,那就是漏洞测试插件更新。

OpenVAS系统的插件来源有两个途径,一、官方提供的NVT免费插件,二、Greenbone Sec公司提供的商业插件。

实验报告

实践内容

各种搜索技巧应用

搜索引擎

搜索格式,参照高级搜索语法

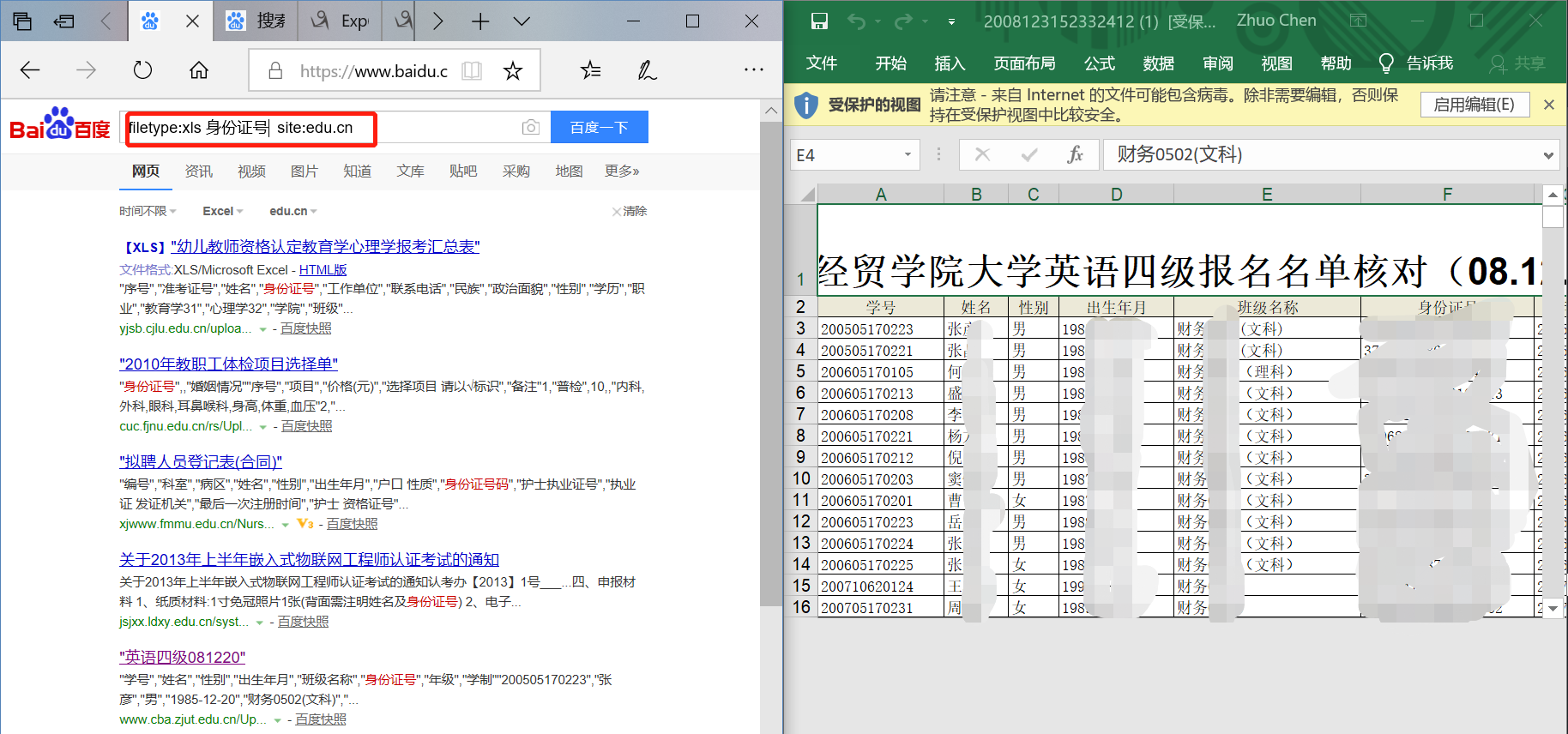

/*在教育网中搜索关键词为身份证号xls格式的表格文档*/

filetype:xls 身份证号 site:edu.cn

然后真的就搜索到了如下的一张表格,身份证号和姓名,细思极恐0.0,打码

DNS,IP注册信息的查询

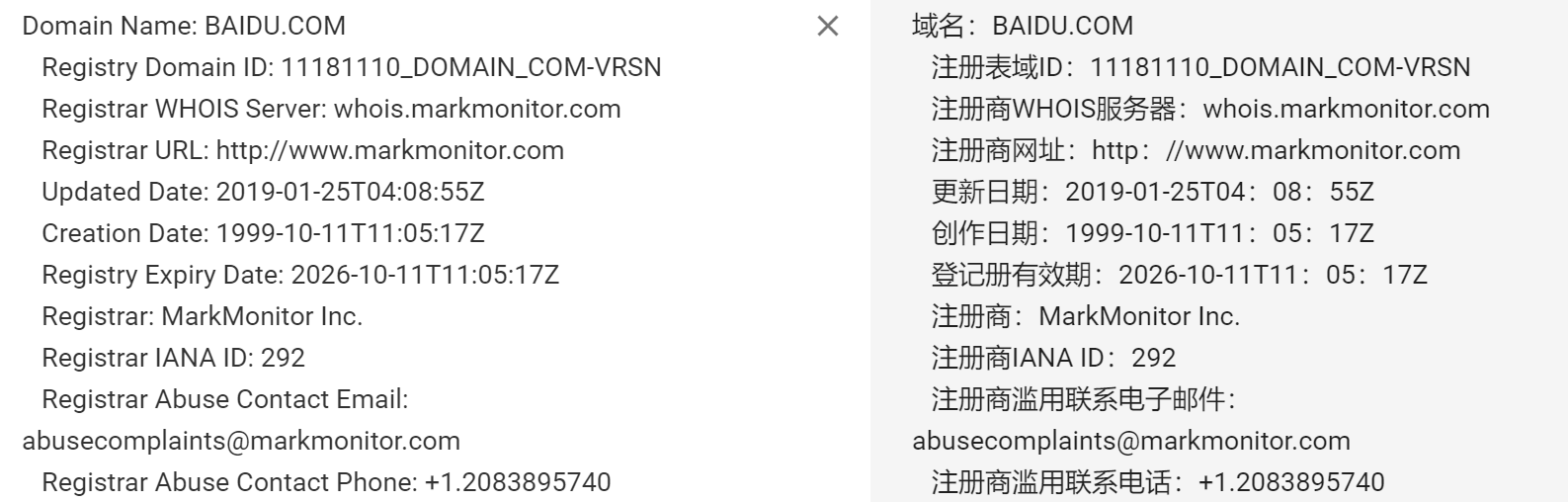

1.whois

在终端输入指令,查看百度的相关信息

一波copy加翻译,首先找到3R信息

2.dig

dig命令是常用的域名查询工具,可以用来测试域名系统工作是否正常

//格式

dig [选项] [参数]

//选项

1 @<服务器地址>:指定进行域名解析的域名服务器;

2 -b<ip地址>:当主机具有多个IP地址,指定使用本机的哪个IP地址向域名服务器发送域名查询请求;

3 -f<文件名称>:指定dig以批处理的方式运行,指定的文件中保存着需要批处理查询的DNS任务信息;

4 -P:指定域名服务器所使用端口号;

5 -t<类型>:指定要查询的DNS数据类型;

6 -x<IP地址>:执行逆向域名查询;

7 -4:使用IPv4;

8 -6:使用IPv6;

9 -h:显示指令帮助信息。

//参数

1 主机:指定要查询域名主机;

2 查询类型:指定DNS查询的类型;

3 查询类:指定查询DNS的class;

4 查询选项:指定查询选项。

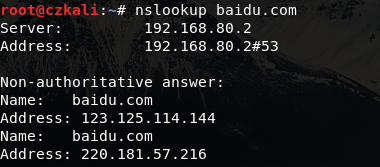

3.nslookup

nslookup命令用于查询DNS的记录,查看域名解析是否正常,在网络故障的时候用来诊断网络问题。

//格式

nslookup 域名 [dns-server]

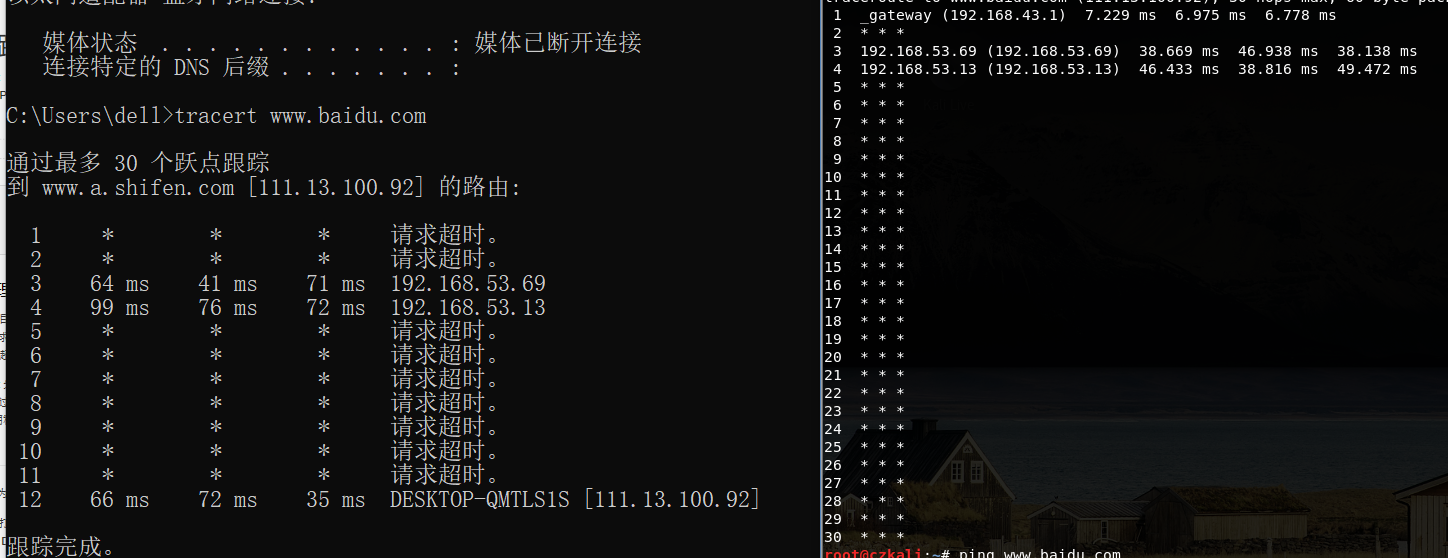

4.traceroute

跟踪路由,由出发点到目的地的经过的路由以及跳数,参考链接

//命令参数

-d 使用Socket层级的排错功能。

-f 设置第一个检测数据包的存活数值TTL的大小。

-F 设置勿离断位。

-g 设置来源路由网关,最多可设置8个。

-i 使用指定的网络界面送出数据包。

-I 使用ICMP回应取代UDP资料信息。

-m 设置检测数据包的最大存活数值TTL的大小。

-n 直接使用IP地址而非主机名称。

-p 设置UDP传输协议的通信端口。

-r 忽略普通的Routing Table,直接将数据包送到远端主机上。

-s 设置本地主机送出数据包的IP地址。

-t 设置检测数据包的TOS数值。

-v 详细显示指令的执行过程。

-w 设置等待远端主机回报的时间。

-x 开启或关闭数据包的正确性检验。

kali版,traceroute [域名],win10主机版,tracert [域名] ,两边其实大同小异,kali中显示了首先经过的网关

一开始我使用NAT模式的时候虚拟机只有一个GARTEWAY连接,应该是连接外网的路由器无法追踪(i think)

基本的扫描技术

此处使用Nmap命令操作,用法详解

-sn:Ping Scan 只进行主机发现,不进行端口扫描

此处扫描本网段,连的是手机的热点,所以可以看到三个设备,虚拟机主机和手机

-sS:指定使用 TCP SYN的方式来对目标主机进行扫描

端口扫描

这里其实有个问题,我在NAT模式下扫描我的主机是看得到开放端口的,但是在桥接模式下就是全被过滤的状态,被过滤应该是因为防火墙的缘故,但是在主机作为网关的时候对内网的主机是不设防的是这个意思?

-sV:确定目标主机开放端口上运行的具体的应用程序及版本信息

-O:对目标主机端口进行探测分析其类型

-sO:使用IP protocol 扫描确定目标机支持的协议类型。

漏洞扫描

openVAS安装,参考链接,快照保命ing,下载更新时间等待ing……真的好漫长,建议大家这会儿可以干点别的,比如多做两个实验什么的hh

apt-get update

apt-get dist-upgrade

apt-get install openvas

openvas-setup

openvas-check-setup //检查一下

openvas-start //开启

具体的配置此处就不赘述了,这里因为之前忘记截图了就直接说步骤

- 点击菜单栏的tasks,在页面中找到一个紫色的仙女棒图标,点击Task wizard新建一个扫描任务(输入自己的主机ip)

- 点击进入页面的关于主机扫描的那一条信息,进入scan config中的

full and fast - 进入family页面,进入一个family查看其中的漏洞

查看相关信息

实验后回答问题

哪些组织负责DNS,IP的管理

- 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

- 全球根域名服务器在全球共13台。

- 全球一共有5个地区性注册机构:ARIN->北美,RIPE->欧洲,APNIC->亚太,LACNIC->拉丁美洲,AfriNIC->非洲。

什么是3R信息

- 注册人(Registrant)

- 注册商(Registrar)

- 官方注册局(Registry)

评价下扫描结果的准确性

nmap还是能扫描出很多有用的信息的,namp的准确性还是ok的,openVAS功能就更全面了,扫出来超级打一堆,真·瑟瑟发抖

back↑

心得体会

信息非常非常容易被收集利用,一定要管好个人的信息

2018-2019-2 《网络对抗技术》Exp6 信息搜集与漏洞扫描 20165326的更多相关文章

- 20145215《网络对抗》Exp6 信息搜集与漏洞扫描

20145215<网络对抗>Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.DNS和 ...

- 20145208 蔡野 《网络对抗》Exp6 信息搜集与漏洞扫描

20145208 蔡野 <网络对抗>Exp6 信息搜集与漏洞扫描 本实践的目标是掌握信息搜集的最基础技能.具体有(1)各种搜索技巧的应用(2)DNS IP注册信息的查询 (3)基本的扫描技 ...

- 20155226 《网络对抗》exp6信息搜集与漏洞扫描

20155226 <网络对抗>exp6信息搜集与漏洞扫描 实验后回答问题 哪些组织负责DNS,IP的管理? 目前域名机构主要包括ICANN理事会和CNNIC. Internet 域名与地址 ...

- 20155308《网络对抗》Exp6 信息搜集与漏洞扫描

20155308<网络对抗>Exp6 信息搜集与漏洞扫描 原理与实践说明 实践内容 本实践的目标是掌握信息搜集的最基础技能.具体有: 各种搜索技巧的应用 DNS IP注册信息的查询 基本的 ...

- 20155323刘威良《网络对抗》Exp6 信息搜集与漏洞扫描

20155323刘威良<网络对抗>Exp6 信息搜集与漏洞扫描 实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查 ...

- 20155330 《网络对抗》 Exp6 信息搜集与漏洞扫描

20155330 <网络对抗> Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? 互联网名称与数字地址分配机构(The Internet Corporation ...

- 20155331 《网络对抗》 Exp6 信息搜集与漏洞扫描

20155331 <网络对抗> Exp6 信息搜集与漏洞扫描 实验问题回答 哪些组织负责DNS,IP的管理 答:美国政府授权ICANN统一管理全球根服务器,负责全球的域名根服务器.DNS和 ...

- # 20155337《网络对抗》Exp6 信息搜集与漏洞扫描

20155337<网络对抗>Exp6 信息搜集与漏洞扫描 实践目标 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测 ...

- 20145301 赵嘉鑫 《网络对抗》Exp6 信息搜集与漏洞扫描

20145301赵嘉鑫<网络对抗>Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.D ...

- 20145307陈俊达《网络对抗》Exp6 信息搜集与漏洞扫描

20145307陈俊达<网络对抗>Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.D ...

随机推荐

- 软件理论基础—— 第一章命题逻辑系统L

逻辑 语法 语义 推理系统 公理 推理规则 MP A,A->B =>B HS A->B,B->C => A->C 命题逻辑公式 ::= BNF backus ...

- Descriptio Resource Path LocationType Archive for required library: 'D:/apache-maven/apache-maven-3.6.0/mavenrepository/org/springframework/spring-aspects/4.3.7.RELEASE/spring-aspects-4.3.7.RELEASE.

eclipse创建了一个maven项目后,在导入依赖包后返现项目有个红色刺眼的感叹号,再看控制台有个Problem提示 Descriptio Resource Path LocationType Ar ...

- 关于requestAnimationFrame与setInterval的一点差异

requestAnimationFrame与setInterval都可以实现循环触发事件,但是setInterval是基于时间的,而requestAnimationFrame是基于帧数的,在我的一次开 ...

- 在Mac os 10.11 下编译Berkeley caffe

安装各种补丁和组件,缺啥装啥. python 采用 2.7.13 最新版. 安装工具 homebrew , pip 很繁琐,但是没难度. 由于本人macbook pro不支持CUDA,所以不用安装. ...

- @validated各种坑

1.@validate不起作用 经过各种测试,在@validate后加了个modelattribute("form")就不验证了,坑.. 2.错误信息的properties配置文件 ...

- 简易OA漫谈之工作流设计(四,怎么支持会签)

会签:就是一个步骤要所有人都审批完成才能完成. 上一步提交到会签步骤时,该步骤的每个人都能收到一条待办任务, 会签审批人每次提交时都检查该步骤所有会签人是否已经审批,如果全部审批就产生下一手任务. 演 ...

- 和初学者交流学习java语言一些体会。

对初学者,自己学习java语言的一些体会: 1.工欲善其事,必先利其器.先把Java学习工具准备好,包括集成开发环境IDE,自己觉得MyEclipse比较适合,还有数据库,Oracle或MySQL,S ...

- python day1 之三级菜单的正确姿势

看了几个同学有关三级菜单的实现,都是通过一级一级输出,是较为过程的实现.另外如果菜单(树形结构)更多级这样处理起来就比较麻烦了. 可以使用python强大的列表和字典,实现的更优美或简洁一些: 注:复 ...

- 一位资深Java架构师的晋级心得

架构师是什么? 是一个既需要掌控整体又需要洞悉局部瓶颈并依据具体的业务场景给出解决方案的团队领导型人物.一个架构师得需要足够的想像力,能把各种目标需求进行不同维度的扩展,为目标客户提供更为全面的需求清 ...

- 4ci