20164324王启元 Exp4恶意代码分析

一、实验要求

1、系统运行监控

- 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。运行一段时间并分析该文件,综述一下分析结果。

- 安装配置sysinternals里的sysmon工具,设置合理的配置文件,监控自己主机的重点事可疑行为。

2、恶意软件分析

分析该软件在

- 启动回连

- 安装到目标机

- 及其他任意操作时(如进程迁移或抓屏)

该后门软件

- 读取、添加、删除了哪些注册表项

- 读取、添加、删除了哪些文件

- 连接了哪些外部IP,传输了什么数据(抓包分析)

二、实验步骤

1、windows计划任务

- 以管理员身份打开cmd,使用指令```schtasks /create /TN 4324netstat /sc MINUTE /MO 1 /TR "cmd /c netstat -bn > c:\netstatlog.txt创建计划任务5315netstat,记录每1分钟计算机联网情况:

一、实验要求

1、系统运行监控

- 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。运行一段时间并分析该文件,综述一下分析结果。

- 安装配置sysinternals里的sysmon工具,设置合理的配置文件,监控自己主机的重点事可疑行为。

2、恶意软件分析

分析该软件在

- 启动回连

- 安装到目标机

- 及其他任意操作时(如进程迁移或抓屏)

该后门软件

- 读取、添加、删除了哪些注册表项

- 读取、添加、删除了哪些文件

- 连接了哪些外部IP,传输了什么数据(抓包分析)

二、实验步骤

1、windows计划任务

- 以管理员身份打开cmd,使用指令```schtasks /create /TN 5315netstat /sc MINUTE /MO 1 /TR "cmd /c netstat -bn > c:\netstatlog.txt创建计划任务5315netstat,记录每1分钟计算机联网情况:

一、实验要求

1、系统运行监控

- 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。运行一段时间并分析该文件,综述一下分析结果。

- 安装配置sysinternals里的sysmon工具,设置合理的配置文件,监控自己主机的重点事可疑行为。

2、恶意软件分析

分析该软件在

- 启动回连

- 安装到目标机

- 及其他任意操作时(如进程迁移或抓屏)

该后门软件

- 读取、添加、删除了哪些注册表项

- 读取、添加、删除了哪些文件

- 连接了哪些外部IP,传输了什么数据(抓包分析)

二、实验步骤

1、windows计划任务

- 以管理员身份打开cmd,使用指令```schtasks /create /TN 4324netstat /sc MINUTE /MO 1 /TR "cmd /c netstat -bn > c:\netstatlog.txt创建计划任务5315netstat,记录每1分钟计算机联网情况:

在桌面建立一个

netstatlog.txt文件,内容为- date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt 这些指令是用来将记录的联网结果格式化输出到

netstatlog.txt文件中将后缀名改为.bat后,用管理员身份将该文件放入C盘

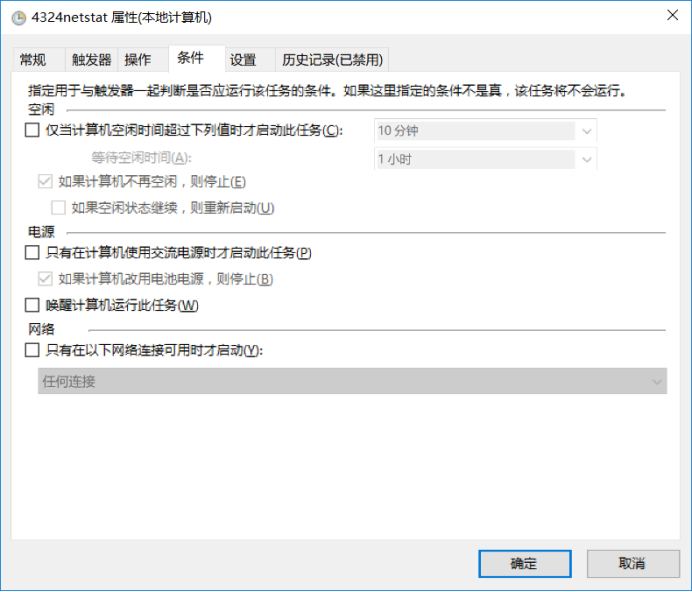

打开计算机管理的“任务计划程序库”,可以查看到4324

netstat任务就绪,打开其属性,修改其指令为c:\netstatlog.bat

在属性中“常规”一栏最下面勾选“使用最高权限运行”,不然程序不会自动运行

在属性中“条件”这一选项中的“电源”一栏中,取消勾选“只有计算机使用交流电源才启动此任务”,防止电脑一断电任务就停止

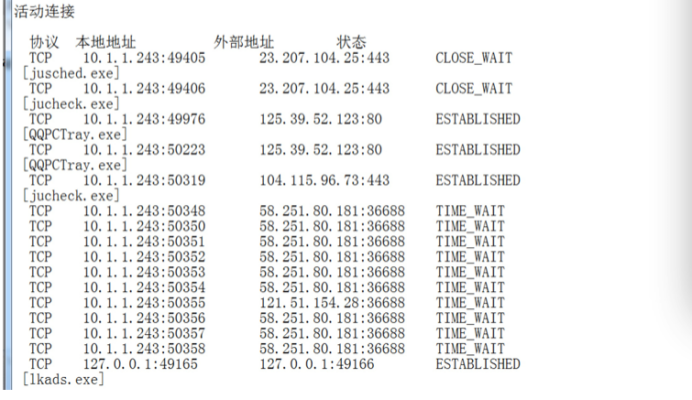

可以在C盘的

netstat4324.txt文件中查看到本机在该时间段内的联网记录:

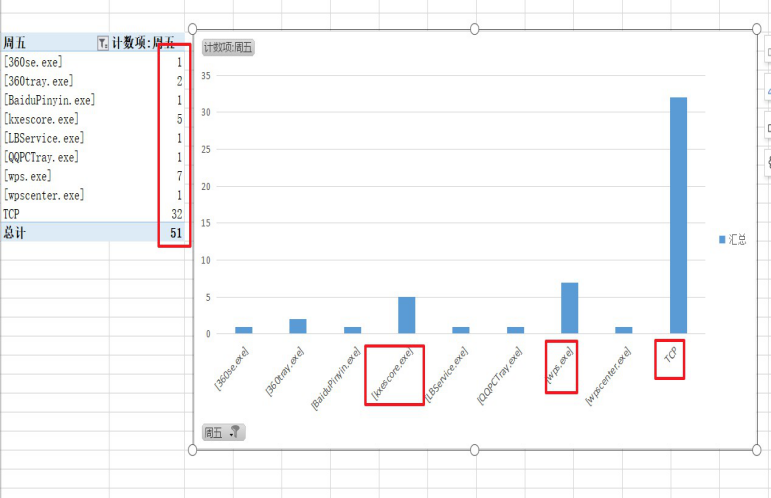

等待一段时间(如一天),将存储的数据通过excel表进行整理

首先我们可以看到TCP是最多的,其次是“wps.exe”和“kxes core.exe”。一个是wps软件云端的一个服务的进程,另一个kxescore.exe是金山毒霸的密保用户的进程。注册了金山密保之后就会呈现的。

2、使用sysmon工具

- 首先创建配置文件

sysmon4324.xml,文件中包含指令 <Sysmon schemaversion="4.20">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<ProcessCreate onmatch="exclude">

<Image condition="end with">chrome.exe</Image> </ProcessCreate>

<FileCreateTime onmatch="exclude" >

<Image condition="end with">chrome.exe</Image> </FileCreateTime>

<NetworkConnect onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

<SourcePort condition="is">137</SourcePort>

<SourceIp condition="is">127.0.0.1</SourceIp>

</NetworkConnect>

<NetworkConnect onmatch="include">

<DestinationPort condition="is">80</DestinationPort>

<DestinationPort condition="is">443</DestinationPort></NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage><SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering></Sysmon>

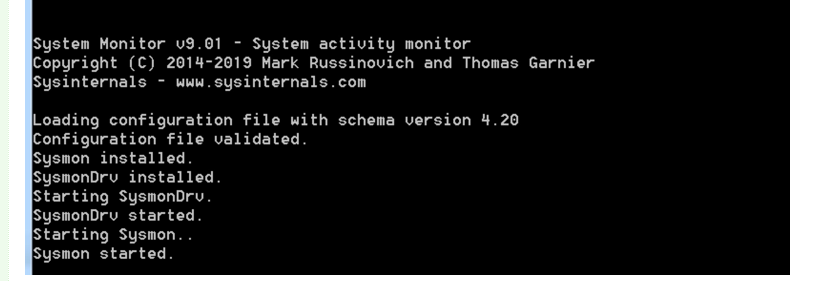

- 以管理员身份打开命令行,使用指令

Sysmon.exe -i C:\sysmon4324.xml安装sysmon

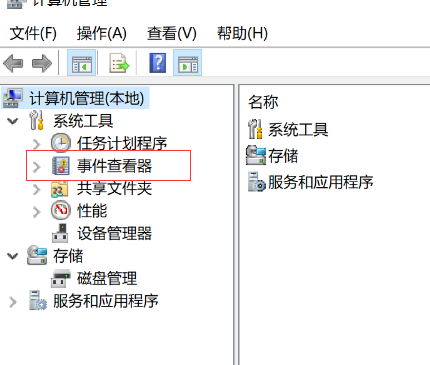

在事件查看器中的应用程序和服务日志下,查看

Microsoft->Windows->Sysmon->Operational。在这里,我们可以看到按照配置文件的要求记录的新事件,以及事件ID、任务类别、详细信息等等

点开事件三,发现是我关闭了电脑管家

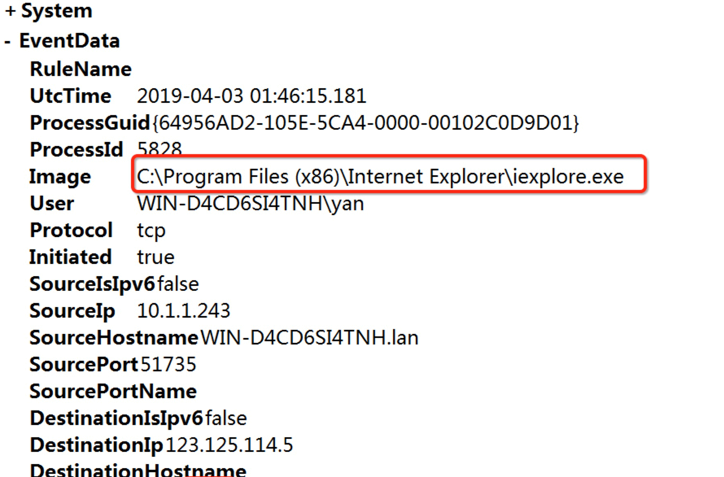

运行实验三中生成的后门程序,并用kali进行回连

发现了有上网浏览的历史记录。

- 3、恶意软件分析

- 文件扫描(VirusTotal、VirusScan工具等)

- 文件格式识别(peid、file、FileAnalyzer工具等)

- 字符串提取(Strings工具等)

- 反汇编(GDB、IDAPro、VC工具等)

- 反编译(REC、DCC、JAD工具等)

- 逻辑结构分析(Ollydbg、IDAPro工具等)

- 加壳脱壳(UPX、VMUnPacker工具等)

- 文件扫描(VirScan工具)

- 使用在线VirusScan工具对上次实验中生成的.jar文件进行扫描,有(8/49)个软件发现病毒

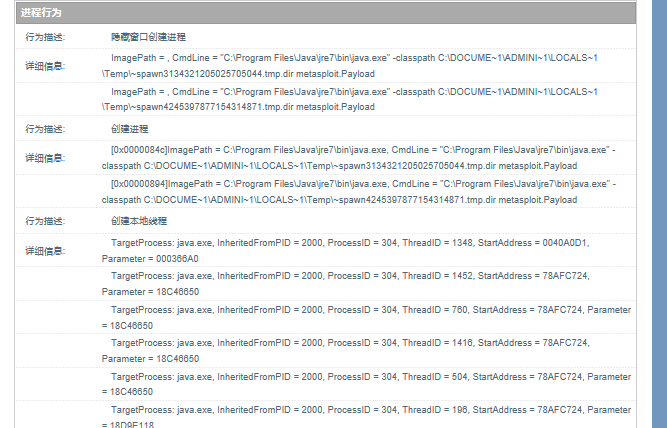

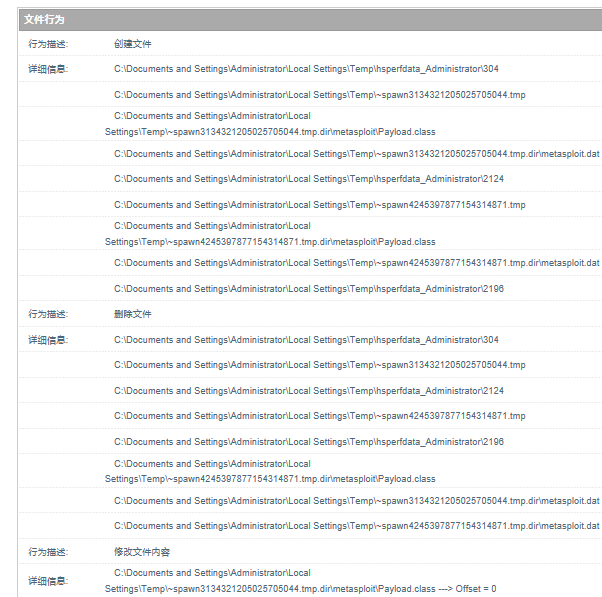

点击扫描结果下方的的

哈勃文件分析查看详细分析结果

- 首先创建配置文件

总结:

此恶意代码主要就是通过建立一个反弹连接,受害机一旦运行该程序,攻击机就会自动获取该受害机的控制权限,并在受害机中创建进程、修改删除文件、创建事件对象等等,对受害机造成很大的威胁。四、实验总结

1、实验后回答问题

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

使用windows自带的schtasks指令设置一个计划任务,每隔一定的时间对主机的联网记录等进行记录。

使用sysmon工具,通过配置想要监控的端口、注册表信息、网络连接等信息,记录相关的日志文件。

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

- 使用VirusScan工具对可疑文件进行扫描,在哈勃文件分析当中可以很清晰的了解到这个进程的问题是什么。

- 2.实验心得:这次的实验相对于前几次来说是比较有困难的,但是我觉得在进行了这次试验之后,我真切的学到了一些能够保护自己电脑的手段,觉得非常的开心。

20164324王启元 Exp4恶意代码分析的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 2018-2019 20165237网络对抗 Exp4 恶意代码分析

2018-2019 20165237网络对抗 Exp4 恶意代码分析 实验目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后 ...

- 2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一.系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且 ...

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析 - 实验任务 1系统运行监控(2分) (1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP ...

- 2018-2019-2 20165239《网络对抗技术》Exp4 恶意代码分析

Exp4 恶意代码分析 实验内容 一.基础问题 1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. •使用w ...

- 2018-2019 20165235 网络对抗 Exp4 恶意代码分析

2018-2019 20165235 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间并分析该文件 ...

- 2018-2019-2 网络对抗技术 20162329 Exp4 恶意代码分析

目录 Exp4 恶意代码分析 一.基础问题 问题1: 问题2: 二.系统监控 1. 系统命令监控 2. 使用Windows系统工具集sysmon监控系统状态 三.恶意软件分析 1. virustota ...

- 20155312 张竞予 Exp4 恶意代码分析

Exp4 恶意代码分析 目录 基础问题回答 (1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. (2)如果 ...

- 2018-2019-2 《网络对抗技术》Exp4 恶意代码分析 Week6 20165311

2018-2019 20165311 网络对抗 Exp4 恶意代码分析 2018-2019 20165311 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控(2分) 恶意软件分析(1.5分) ...

随机推荐

- python切片、列表解析、元组

1.列表解析 test = [x**2 for x in range(1,11)] 2.切片 test1 = ["a","b","c",&q ...

- Makefile模板

CC = gcc LD = gcc CFLAGS = -Wall -c LDFLAGS = SRC_DIRS = src test INC_DIRS = inc OBJ_DIR = obj OUT_D ...

- 编写高质量代码改善C#程序的157个建议——建议118:使用SecureString保存密钥等机密字符串

建议118:使用SecureString保存密钥等机密字符串 托管代码中的字符串是一类特殊的对象,它们不可用被改变.每次使用System.String类张的方法之一时,或者使用此类型进行运算时(如赋值 ...

- 编写高质量代码改善C#程序的157个建议——建议117:使用SSL确保通信中的数据安全

建议117:使用SSL确保通信中的数据安全 SSL(Secure Socket Layer)最初是由NetScape公司设计的,用于Web安全的网络协议.目前它已经广泛应用到各类网络传输通信中了.SS ...

- HibernateTemplate常用方法

HibernateTemplate常用方法 (本文章内容相当于转载自:http://www.tuicool.com/articles/fU7FV3,只是整理了一下内容结构和修改了部分内容,方便阅读) ...

- vs项目属性中的包含目录和库目录以及附加依赖项全都配置正确了,却还是提示:无法解析的外部符号

这种情况下,很大可能是lib文件有问题 我是用vs编译下载的源代码文件得到的lib出现了如题的情况, 后来去网站上直接下载了lib文件,竟然解决了!-.-

- 基于SSH的网上购物商城系统-JavaWeb项目-有源码

开发工具:Myeclipse/Eclipse + MySQL + Tomcat 项目简介: 基于WEB的网上购物系统主要功能包括:前台用户登录退出.注册.在线购物.修改个人信息.后台商品管理等等.本系 ...

- Oracle TNS Listener Remote Poisoning

Oracle TNS Listener Remote Poisoning 远程数据投毒漏洞(CVE-2012-1675) 1.漏洞简介: 允许攻击者在不提供用户名/密码的情况下,向远程“TNS Lis ...

- sql case 函数与详细说明

下面是一个是用case函数来完成这个功能的例子 case具有两种格式.简单case函数和case搜索函数. --简单case函数 case sex when '1' then '男' ...

- jquery源码解析:jQuery原型方法init的详解

先来了解几个jQuery方法: <li></li> <li></li> <li></li> $("li") ...