攻防世界MISC进阶区—48-51

48.Become_a_Rockstar

得到无类型文件,010 Editor打开为几段话,看到标示性的NCTF{),怀疑是用脚本加密后的结果,网上查了一下,得知Rockstar是一种语言,用rockstar.py解密

(引用一下github上的py:https://github.com/yyyyyyyan/rockstar-py)

运行后得到转化为的python

Leonard_Adleman = "star"

Problem_Makers = 76

Problem_Makers = "NCTF{"

def God(World):

a_boy = "flag"

the_boy = 3

def Evil(your_mind):

a_girl = "no flag"

the_girl = 5

Truths = 3694

Bob = "ar"

Adi_Shamir = "rock"

def Love(Alice, Bob):

Mallory = 13

Mallory = 24

Everything = 114514

Alice = "you"

def Reality(God, Evil):

God = 26

Evil = 235

Ron_Rivest = "nice"

def You_Want_To(Alice, Love, Anything):

You = 5.75428

your_heart = input()

You = 5

your_mind = input()

Nothing = 31

if Truths * Nothing == Everything:

RSA = Ron_Rivest + Adi_Shamir + Leonard_Adleman

if Everything / Nothing == Truths:

Problem_Makers = Problem_Makers + Alice + Bob

print(Problem_Makers)

the_flag = 245

the_confusion = 244

print(RSA)

Mysterious_One = "}"

print(Mysterious_One)

This = 4

This = 35

This = 7

This = 3

This = 3

This = 37

运行即可得到flag(但是在运行时需要先输入1和2)

49.小小的PDF

打开后,扔入kali中,binwalk一下,发现有隐藏文件,foremost分离,得到额外的一张图片,上面就是flag

50.intoU

得到一个wav,直接放入Audacity中先看一下

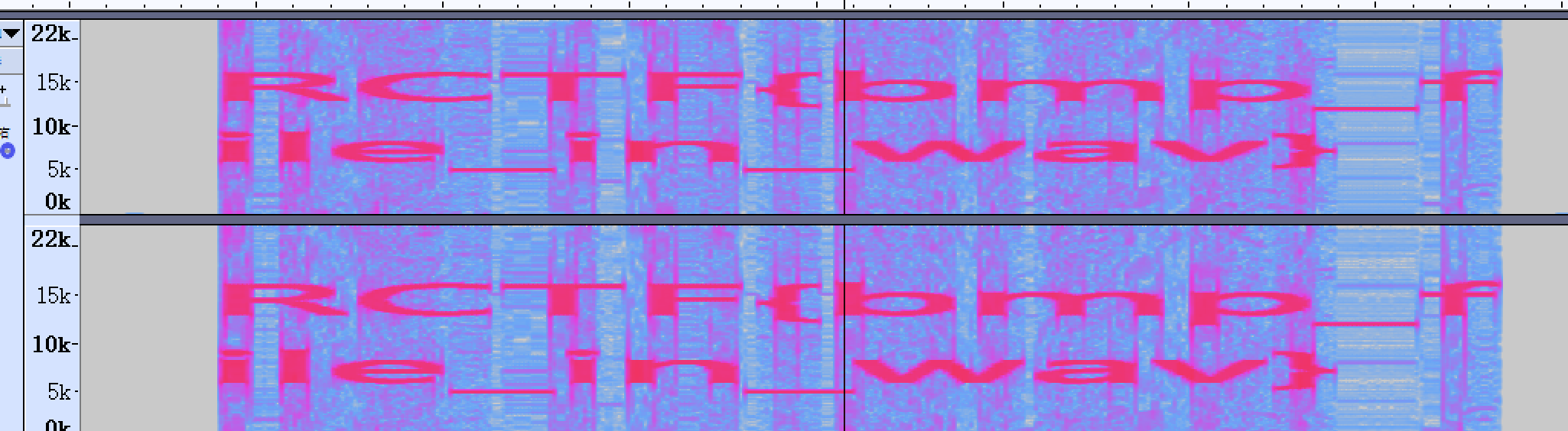

查看频谱图,缩放到合适大小后就可以在末尾看到flag

51.Cephalopod

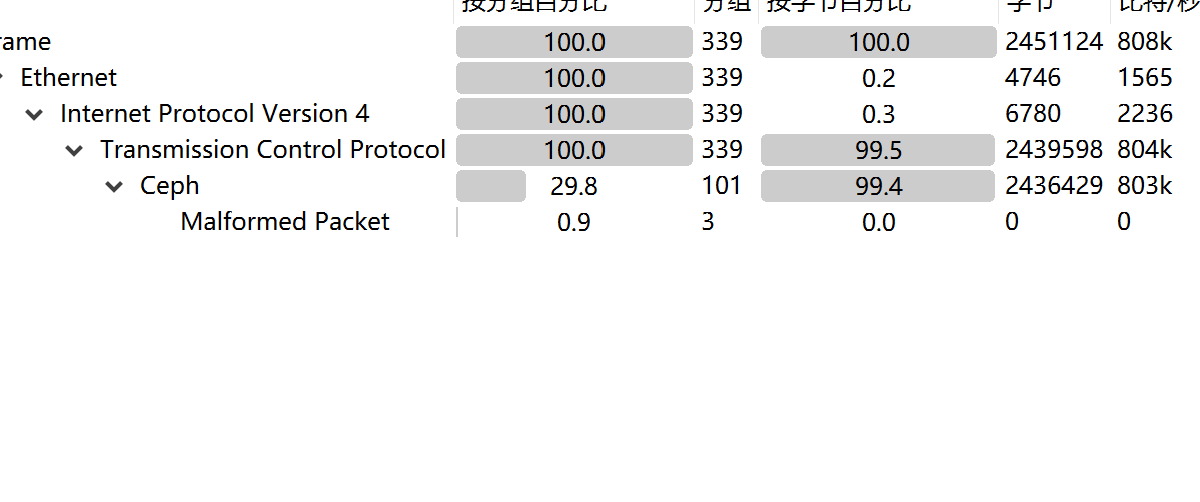

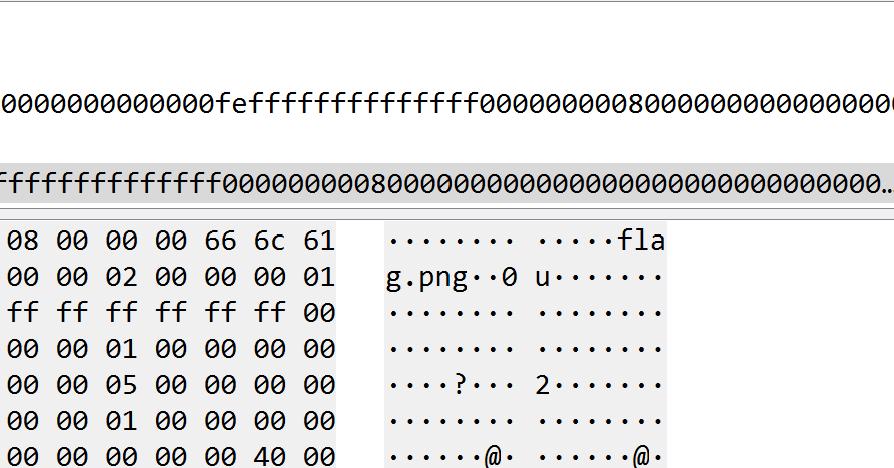

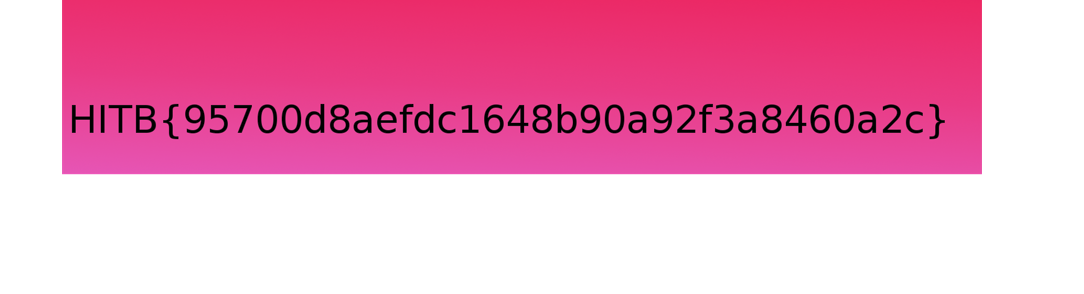

得到pcap文件,协议分级统计,大部分为tcp

搜索关键字,flag得到png

NetworkMiner跑一下什么都没找到,foremost也什么都没有,binwalk 一下确实是有png的数据,需要使用tcpxtract

安装方法:sudo apt-get install tcpxtract

提取数据:tcpxtract -f 文件名.pcap

得到两张图片,其中一张在颜色断层处有flag

攻防世界MISC进阶区—48-51的更多相关文章

- 攻防世界MISC进阶区 61-63

61.肥宅快乐题 得到swf文件,但是用PotPlayer打不开,用浏览器应该可以打开,打开后可以在npc的对话中看到一段base64 解密后就可以得到flag 62.warmup 得到一张png和一 ...

- 攻防世界MISC进阶区 52-55

52.Excaliflag 得到一张png,扔进stegsolve中查看,找到flag 53.Just-No-One 得到一个exe,运行后居然是一个安装程序,看了一下没什么问题,扔进ida pro中 ...

- 攻防世界MISC进阶区--39、40、47

39.MISCall 得到无类型文件,010 Editor打开,文件头是BZH,该后缀为zip,打开,得到无类型文件,再改后缀为zip,得到一个git一个flag.txt 将git拖入kali中,在g ...

- 攻防世界MISC进阶区---41-45

41.Get-the-key.txt 得到无类型文件,扔进kali中,strings一下,得到了一堆像flag的内容 扔进010 Editor中,搜索关键字,发现一堆文件,改后缀为zip 打开,直接得 ...

- 攻防世界MISC—进阶区32—37

32.normal_png 得到一张png,扔进kali中binwalk 和 pngcheck一下,发现CRC报错 尝试修改图片高度,我是把height的2改为4,得到flag 33.很普通的数独 得 ...

- 攻防世界MISC—进阶区21-30

21.easycap 得到一个pcap文件,协议分级统计,发现都是TCP协议 直接追踪tcp流,得到FLAG 22.reverseMe 得到一张镜面翻转的flag,放入PS中,图像-图像旋转-水平翻转 ...

- 攻防世界MISC—进阶区11-20

11.János-the-Ripper 得到未知类型的文件,010 Editor打开后看到pk,得知是真加密的zip文件. 密码在文件中没有提示,根据题目名字,János-the-Ripper Ján ...

- 攻防世界MISC—进阶区1-10

1.something_in_image zip中的文件用010 Editor打开后直接搜索flag,即可找到flag 2.wireshark-1 zip内是pcap文件,打开后根据题目知道要寻找登录 ...

- 攻防世界_MISC进阶区_Get-the-key.txt(详细)

攻防世界MISC进阶之Get-the-key.txt 啥话也不说,咱们直接看题吧! 首先下载附件看到一个压缩包: 我们直接解压,看到一个文件,也没有后缀名,先用 file 看一下文件属性: 发现是是L ...

随机推荐

- 技术分享 | Selenium 测试用例编写

编写Selenium测试用例就是模拟用户在浏览器上的一系列操作,通过脚本来完成自动化测试. 编写测试用例的优势: 开源,免费. 支持多种浏览器 IE,Firefox,Chrome,Safari. 支持 ...

- Promql基础语法2

数据样本 直方图类型 delta函数 运算操作 数学运算 node_disk_info / 100 当瞬时向量与标量之间进行数学运算时,数学运算符会依次作用域瞬时向量中的每一个样本值,从而得到一组新的 ...

- stm32F103RCT6的DMA使用经历

DMA可以直接传输数据,减少了CPU的负担,是个很好的功能,但是用的时候难免会一头雾水.这次做个小小的串口收发程序就碰到了许多问题. 之前没有注意,选择了DMA的circular模式,然后奇怪的事 ...

- 【总结】2022GDOI普及组 没得游记

因为是线上,所以没得游记 Day -3 学校安排去7班上课,好耶! 上午全是主科,有一节生物 被你七班捧上天了 被你七班造谣说我暴踩Everyone,还传到九班,给我玩阴的是吧 下午模拟赛,初一第一 ...

- Proxmox 7.2 部署 DoraCloud桌面云,支持vGPU

介绍 本文介绍了使用Proxmox + DoraCloud,将一台图形工作站(配置有Tesla P4显卡)改造成一台桌面云主机.可以满足多个桌面用户同时使用3D应用的需求. 该方案适合于小型工作室.电 ...

- Spark: 单词计数(Word Count)的MapReduce实现(Java/Python)

1 导引 我们在博客<Hadoop: 单词计数(Word Count)的MapReduce实现 >中学习了如何用Hadoop-MapReduce实现单词计数,现在我们来看如何用Spark来 ...

- A* K短路

注:\(A*\) 求解K短路效率极其低下,时间复杂度\(O(nklog\ n)\),空间视题目而定,因为本质是爆搜,可求解数据范围较小的题目. 我们使用\(A*\)求解k短路: 首先需要预处理出估价函 ...

- 『忘了再学』Shell基础 — 22、主要的环境变量配置文件说明

目录 1.source命令 2.Linux系统中环境变量配置文件 (1)登录时生效的环境变量配置文件 (2)/etc/profile环境变量配置文件 (3)/etc/profile.d/*.sh环境变 ...

- 第一次的ssm整合

数据库表 导入依赖 <dependencies> <dependency> <groupId>javax.servlet</groupId> <a ...

- 可靠的分布式KV存储产品-ETCD-初见

目录 Paxos Raft(Understandable Distributed Consensus) 名词介绍 Leader Election Log Replication 请求完整流程 etcd ...