【代码审计】大米CMS_V5.5.3 任意文件删除及代码执行漏洞分析

0x00 环境准备

大米CMS官网:http://www.damicms.com

网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15)

程序源码下载:http://www.damicms.com/downes/dami.rar

测试网站首页:

0x01 代码分析

1、漏洞文件位置1:/Admin/Lib/Action/TplAction.class.php 第118-135行中:

- public function del()

- $id = dami_url_repalce(str_replace('*','.',trim($_GET['id'])));

- if (!substr(sprintf("%o",fileperms($id)),-3))

- {

- $this->error('无删除权限!');

- }

- @unlink($id);

- if (!empty($_SESSION['tpl_jumpurl']))

10. {

- 11. $this->assign("jumpUrl",$_SESSION['tpl_jumpurl']);

12. }

13. else

14. {

- 15. $this->assign("jumpUrl",'?s=Tpl/index');

16. }

17. $this->success('删除文件成功!');

- 18. }

这段删除模板的函数中,首先对获取的参数进行替换,然后判断文件是否有删除权限,接着带入unlink函数中进行删除操作,可以看到参数并未进行任何过滤或处理,导致程序在实现上存在任意文件删除漏洞,攻击者可通过该漏洞删除任意文件,如删除install.lck进行CMS重装,劫持网站数据库。

2、漏洞文件位置2:/install/index.php 第102-112行:

- $fp = fopen($source_file,"r");

- $configStr = fread($fp,filesize($source_file));

- fclose($fp);

- $configStr = str_replace('localhost',$dbhost,$configStr);

- $configStr = str_replace('damidb',$dbname,$configStr);

- $configStr = str_replace("'DB_USER'=>'admin'","'DB_USER'=>'{$dbuser}'",$configStr);

- $configStr = str_replace("'DB_PWD'=>'admin'","'DB_PWD'=>'{$dbpwd}'",$configStr);

- if($dbport!='3306'){$configStr = str_replace("'DB_PORT'=>'3306'","'DB_PORT'=>'{$dbport}'",$configStr);}

- $fp = fopen($target_file,"w") or die("<script>alert('写入配置失败,请检查$target_file是否可写入!');history.go(-1);</script>");

10. fwrite($fp,$configStr);

11. fclose($fp);

这段函数中,首先读取配置文件,然后通过正则匹配字符串,最后写入配置中。

参数未经任何过滤,直接写入配置文件。攻击者可以构造脚本代码写入配置文件,从而导致程序在实现上存在代码执行漏洞。

0x02 漏洞利用

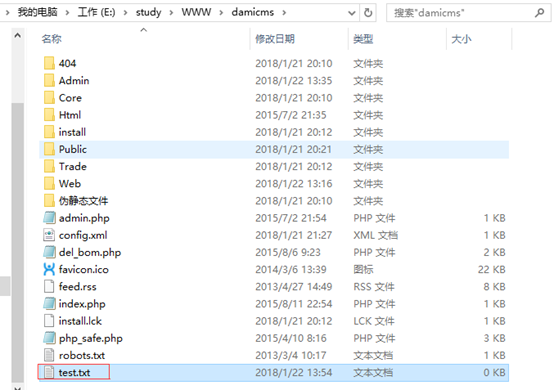

1、在网站根目录新建test.txt作为任意文件删除漏洞测试文件:

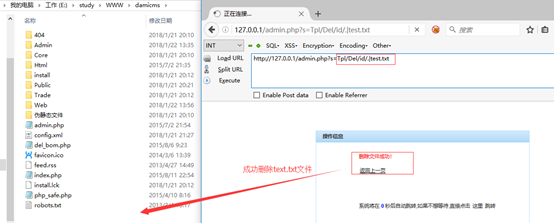

2、登录后台,构造UTL链接:http://127.0.0.1/admin.php?s=Tpl/Del/id/.|test.txt

可成功删除根目录下的text.txt文件:

3、如何进一步利用呢?

删除根目录下install.lck进行CMS重装,劫持网站数据库

http://127.0.0.1/admin.php?s=Tpl/Del/id/.|install.lck

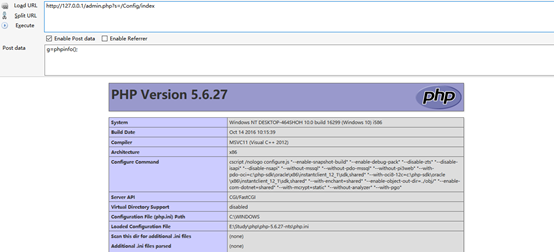

4、结合/install/index.php下过滤不当,可以将脚本代码写入配置文件,从而进一步触发代码执行漏洞。

5、进一步触发代码执行漏洞,获取网站服务器控制权限。

0x03 修复建议

1、对于要删除的文件,通过正则判断用户输入的参数的格式,看输入的格式是否合法。

2、写入配置文件前,对特殊字符(如<、>等)进行htmlencode处理;全局配置可考虑写入数据库进行调

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

【代码审计】大米CMS_V5.5.3 任意文件删除及代码执行漏洞分析的更多相关文章

- CVE-2012-0003 Microsoft Windows Media Player ‘winmm.dll’ MIDI文件解析远程代码执行漏洞 分析

[CNNVD]Microsoft Windows Media Player ‘winmm.dll’ MIDI文件解析远程代码执行漏洞(CNNVD-201201-110) Microsoft Wi ...

- 【代码审计】QYKCMS_v4.3.2 后台down.php页面代码执行漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- 【代码审计】LaySNS_v2.2.0 System.php页面存在代码执行漏洞分析.

0x00 环境准备 LaySNS官网:http://www.laysns.com/ 网站源码版本:LaySNS_v2.2.0 程序源码下载:https://pan.lanzou.com/i0l38 ...

- phpMyAdmin Transformation 任意文件包含/远程代码执行漏洞

漏洞参考 https://yq.aliyun.com/articles/679633 国外提供了一个在线测试的靶场 默认密码 root toor https://www.vsplate.c ...

- 【代码审计】XYHCMS V3.5任意文件删除漏洞分析

0x00 环境准备 XYHCMS官网:http://www.xyhcms.com/ 网站源码版本:XYHCMS V3.5(2017-12-04 更新) 程序源码下载:http://www.xyhc ...

- 【代码审计】QYKCMS_v4.3.2 任意文件删除漏洞分析

0x00 环境准备 QYKCMS官网:http://www.qykcms.com/ 网站源码版本:QYKCMS_v4.3.2(企业站主题) 程序源码下载:http://bbs.qingyunke. ...

- 【代码审计】iZhanCMS_v2.1 后台任意文件删除漏洞分析

0x00 环境准备 iZhanCMS官网:http://www.izhancms.com 网站源码版本:爱站CMS(zend6.0) V2.1 程序源码下载:http://www.izhancms ...

- 【代码审计】大米CMS_V5.5.3 代码执行漏洞分析

0x00 环境准备 大米CMS官网:http://www.damicms.com 网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15) 程序源码下载:http://www ...

- 【代码审计】YzmCMS_PHP_v3.6 代码执行漏洞分析

0x00 环境准备 YzmCMS官网:http://www.yzmcms.com/ 程序源码下载:http://pan.baidu.com/s/1pKA4u99 测试网站首页: 0x01 代码分析 ...

随机推荐

- 2016年7款最佳 Java 框架

毫无疑问,Java 是目前最为流行的编程语言之一,这里我们挖掘出了一些比较受欢迎的框架的有效信息,它们可以减轻全球软件开发人员的日常工作. RebelLabs的一项调查显示,通过在线Java用户论坛( ...

- HTML里用如何包含引用另一个html文件 .

给大家整理了3个方法,一个是HTML的iframe标签,别两个是JS引用.比如要在arr.html文件里引用index.html文件,方法如下. HTML引用方法: <iframe name=& ...

- android:各种访问权限Permission

在Android的设计中,资源的访问或者网络连接,要得到这些服务都需要声明其访问权限,否则将无法正常工作.在Android中这样的权限有很多种,这里将各类访问权限一一罗列出来,供大家使用时参考之用. ...

- 更改mac系统语言及其软件

如图,把所用语音置顶 https://support.apple.com/zh-cn/HT202036 1.firefox需要下载英文版,同时可以保留中文版,两个不能同时启动.如果你只是为了切换浏览器 ...

- jdk TreeMap工作原理分析

TreeMap是jdk中基于红黑树的一种map实现.HashMap底层是使用链表法解决冲突的哈希表,LinkedHashMap继承自HashMap,内部同样也是使用链表法解决冲突的哈希表,但是额外添加 ...

- windows多线程同步--临界区

推荐参考博客:秒杀多线程第五篇 经典线程同步 关键段CS 关于临界区的观念,一般操作系统书上面都有. 适用范围:它只能同步一个进程中的线程,不能跨进程同步.一般用它来做单个进程内的代码快同步,效率 ...

- QueryRunner实战(query_update)、BeanList\BeanHandler、MapList\MapHandler、ScalarHandler

1.c3p0-config.xml <?xml version="1.0" encoding="UTF-8"?> <c3p0-config&g ...

- Vue中CSS模块化最佳实践

Vue风格指南中介绍了单文件组件中的Style是必须要有作用域的,否则组件之间可能相互影响,造成难以调试. 在Vue Loader Scope CSS和Vue Loader CSS Modules两节 ...

- 使用jackson来进行数组格式的json字符串转换成List。

有一个字符串如下.如下,也是通过jackson把list转换成的json字符串,我想把它转过来,看网上的内容都不尽人如意,都是片断的内容.估计只有写的知道怎么使用,所以就直接看了jackson的官网, ...

- How can R and Hadoop be used together?

Referer: http://www.quora.com/How-can-R-and-Hadoop-be-used-together/answer/Jay-Kreps?srid=OVd9&s ...