逆向工程初步160个crackme-------4

crackme–3因为涉及到浮点数操作以及一些指令和寄存器(由于本人对浮点指令不了解),所以先隔过去分析后面的程序。

工具:1. 按钮事件地址转换工具E2A

2. PEID

3. Ollydbg

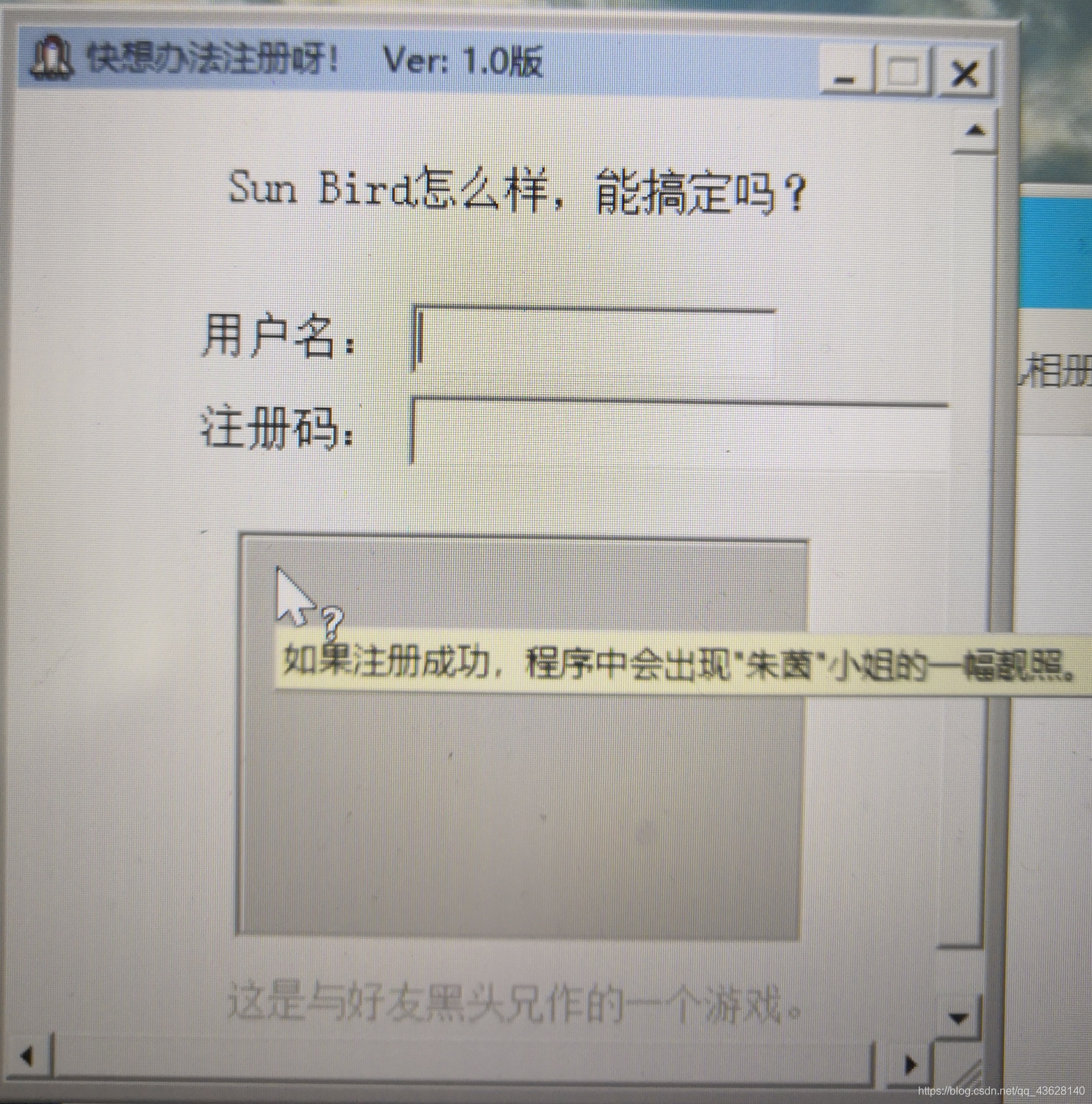

首先:我们先来运行一下程序熟悉程序的基本情况

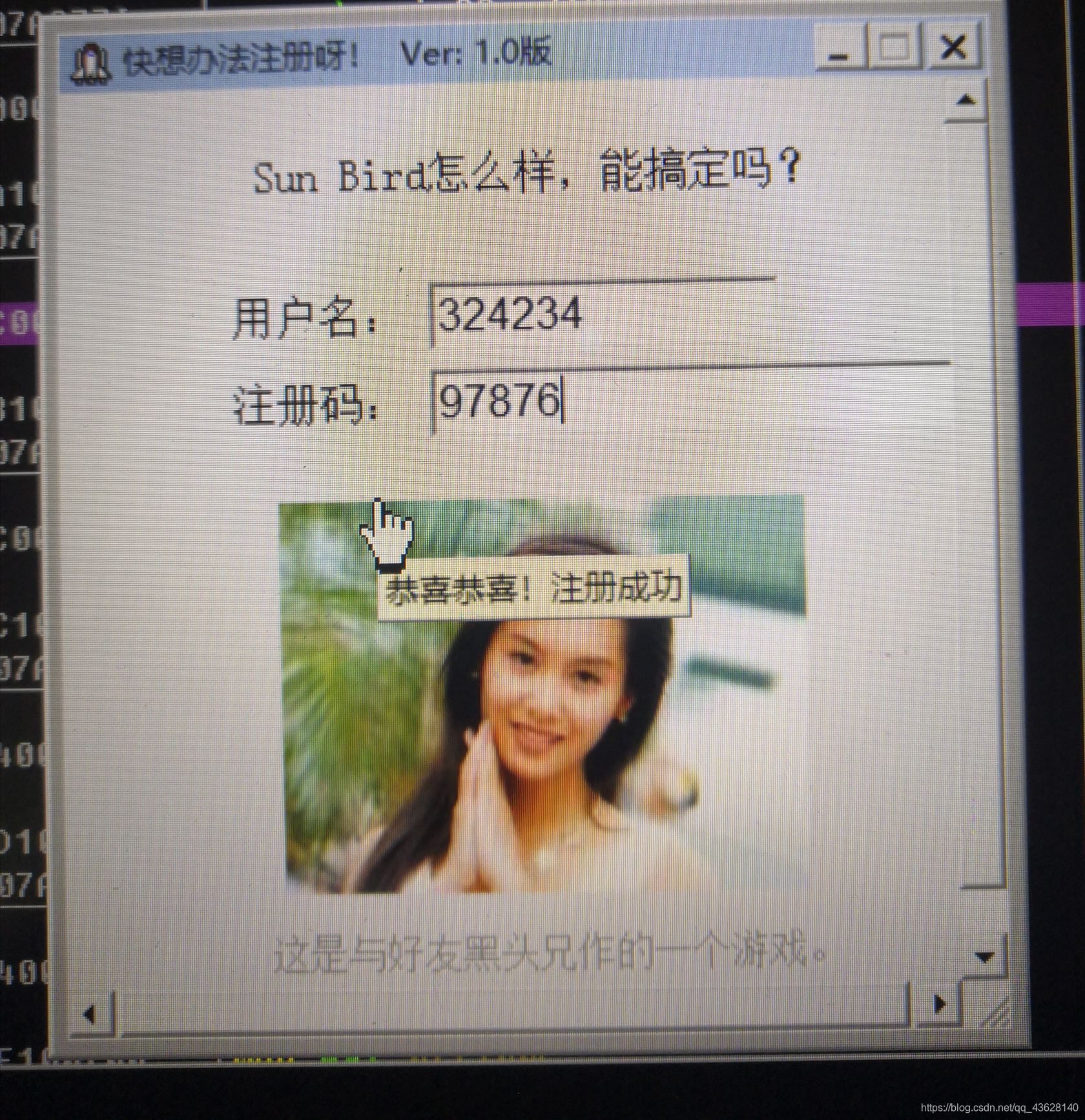

让输入用户名和注册码,并且注册成功后会显示一张朱茵小姐的照片。

让输入用户名和注册码,并且注册成功后会显示一张朱茵小姐的照片。

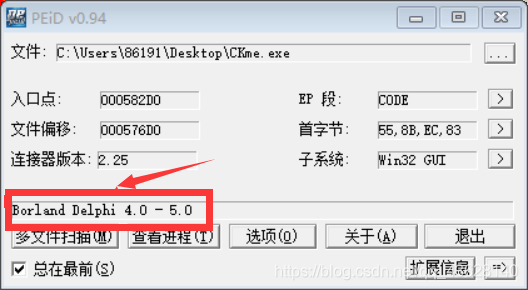

好我们正式开始分析,先用PEID查看程序的基本信息。

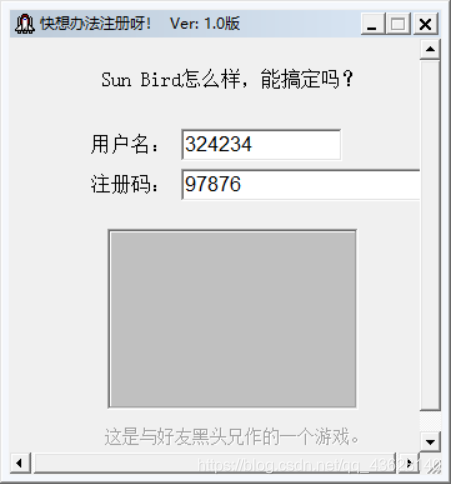

其是用Delphi写的32位程序。随后我们载入OD后运行程序,随便输入用户名和注册码

其是用Delphi写的32位程序。随后我们载入OD后运行程序,随便输入用户名和注册码 程序没有反应,尝试一下字符串搜索,打开字符串搜索后我们发现

程序没有反应,尝试一下字符串搜索,打开字符串搜索后我们发现

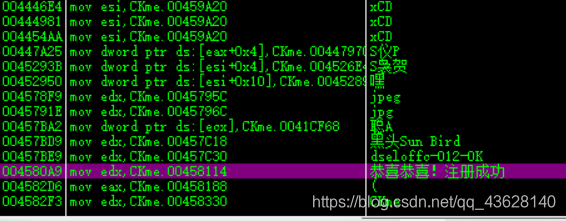

恭喜恭喜,注册成功

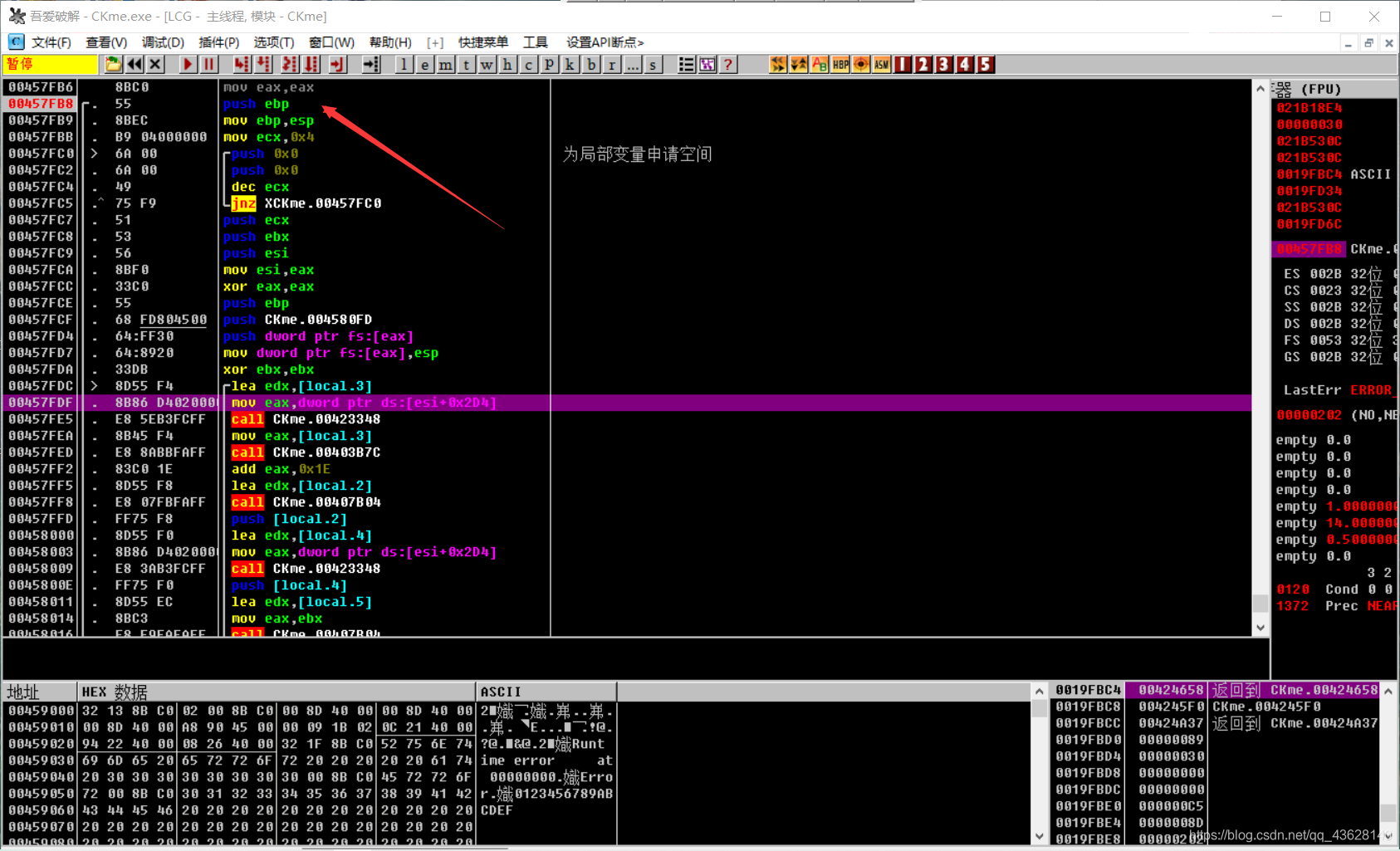

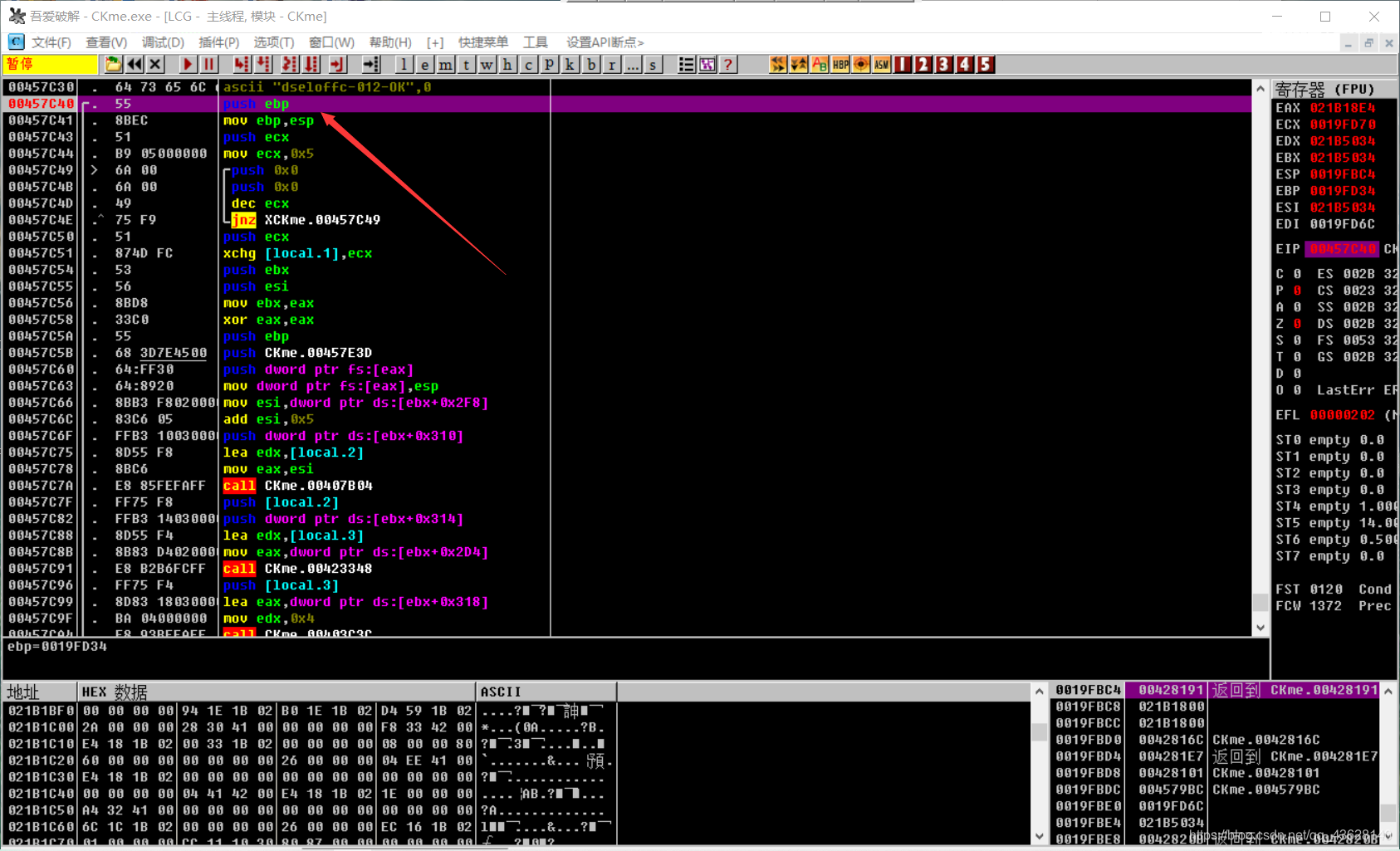

nb,直接双击查看相关代码。我们往上找到函数头部其地址为00457fb8

nb,直接双击查看相关代码。我们往上找到函数头部其地址为00457fb8

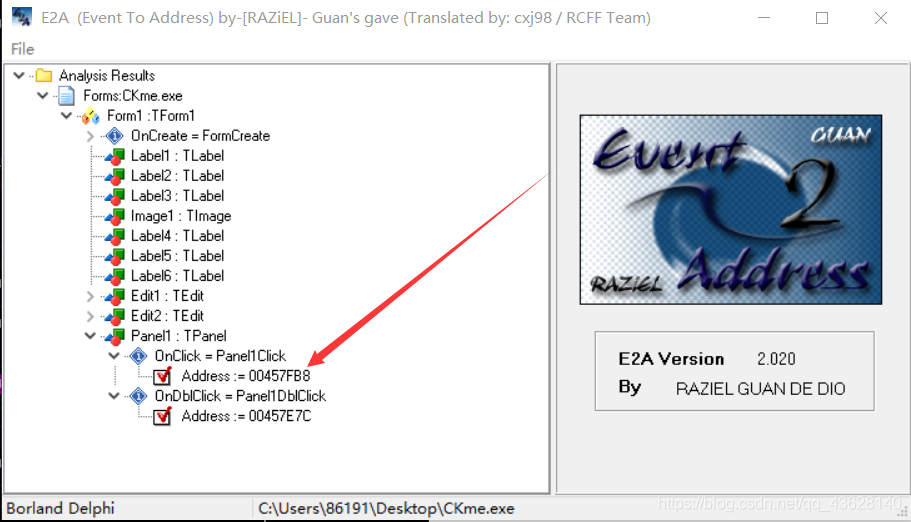

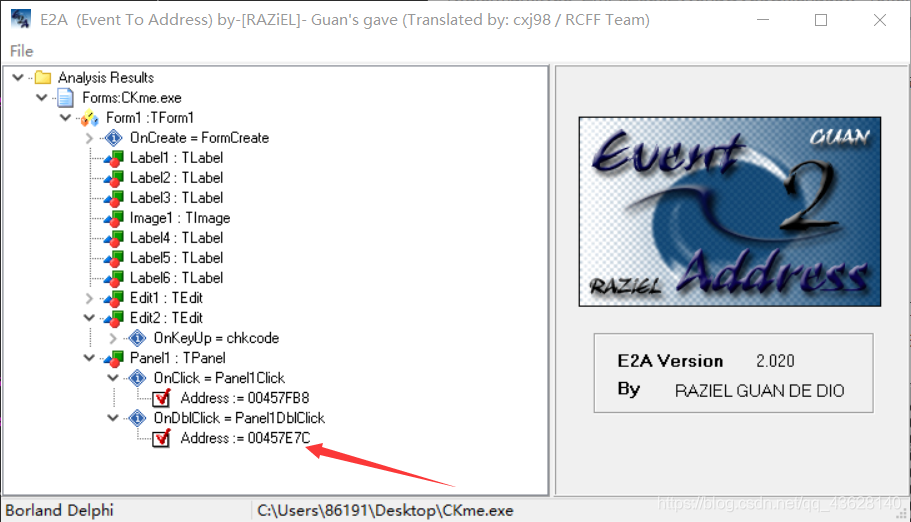

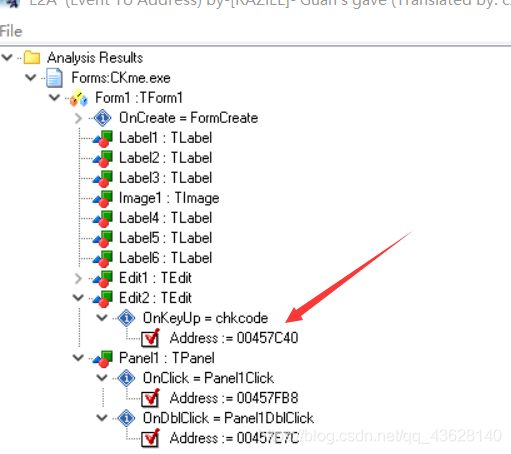

我们用E2A打开程序看看所有按钮事件的地址

发现图片框单击事件对应的地址也为00457fb8,所以此处为单击事件的处理地址

发现图片框单击事件对应的地址也为00457fb8,所以此处为单击事件的处理地址

我们在函数头下断点 下完断点之后单击图片框后程序会断在此处,然后F8单步执行,遇到一条比较和跳转指令,且此跳转指令会掠过:恭喜恭喜,注册成功,

下完断点之后单击图片框后程序会断在此处,然后F8单步执行,遇到一条比较和跳转指令,且此跳转指令会掠过:恭喜恭喜,注册成功, 我们先强制设置eIP为0045803d(即让其不跳转),然后在点击执行最后程序注册成功,显示出来一张朱英的照片

我们先强制设置eIP为0045803d(即让其不跳转),然后在点击执行最后程序注册成功,显示出来一张朱英的照片 所以说明只要程序单击图片框且在此处不跳转则其就会注册成功。

所以说明只要程序单击图片框且在此处不跳转则其就会注册成功。

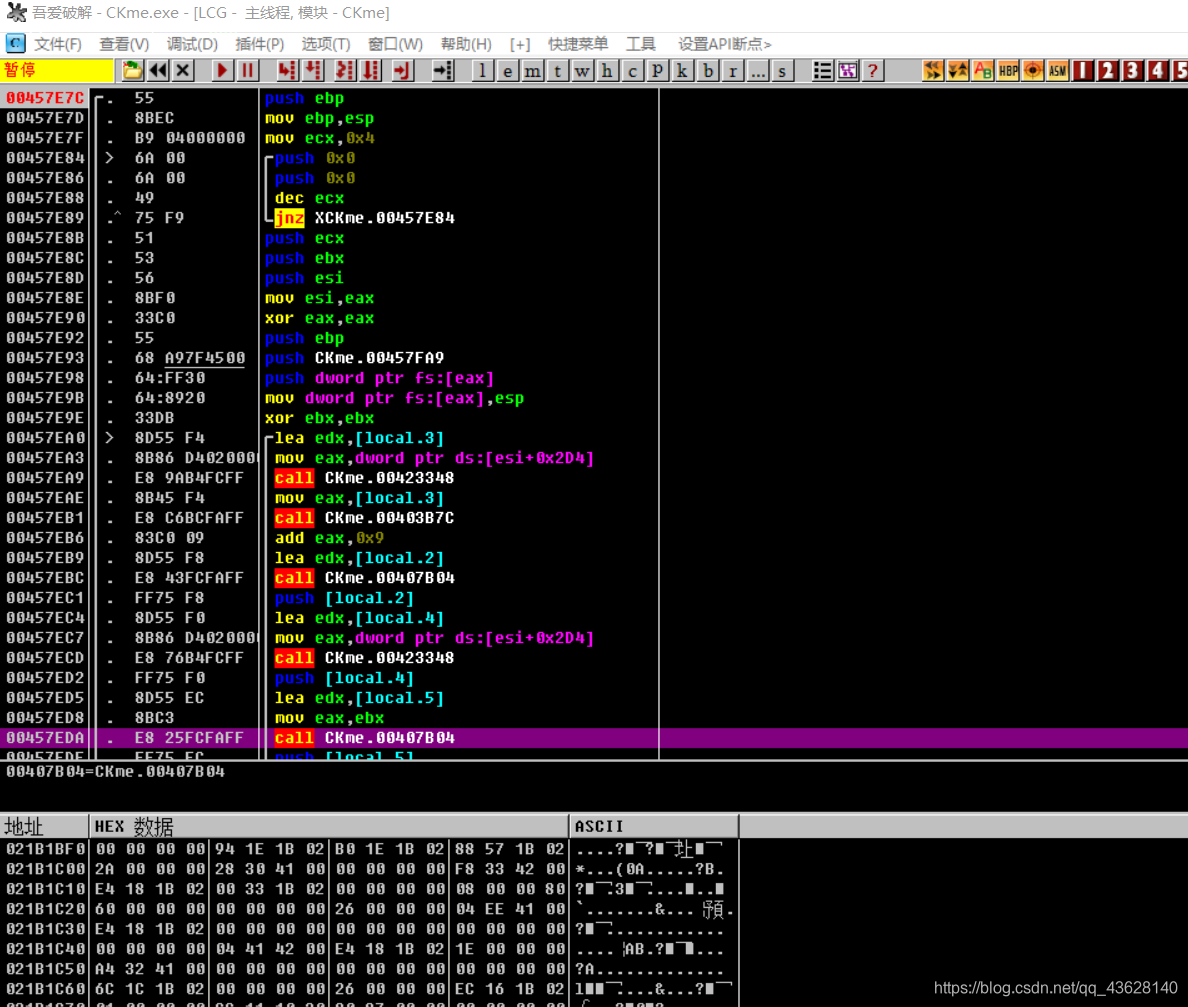

我们重新加载程序,并分析跳转处的代码

cmp dword ptr ds:[esi+0x30C],0x85

jnz XCKme.004580B3

当esi+0x30c地址处的数据为0x85时其就可以实现不跳转(即注册成功)。

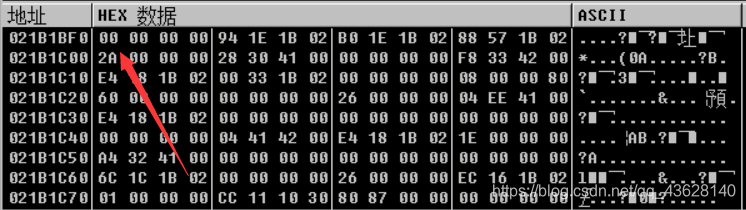

esi+0x30c 等于021B1BF0,在输入窗口中查看其为0,所以必须有操作使其为0x85

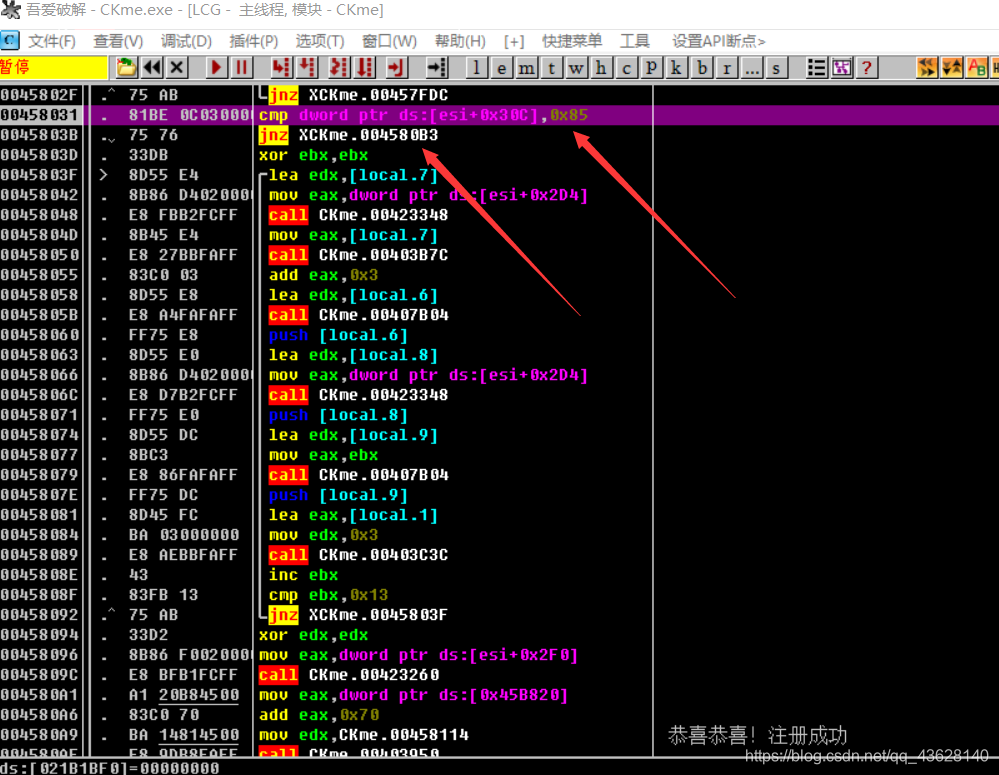

打开E2A我们看看其他按钮事件的处理,我们看到除了单击事件外还有一个双击事件,很可疑我们根据其地址,在OD中查看

打开E2A我们看看其他按钮事件的处理,我们看到除了单击事件外还有一个双击事件,很可疑我们根据其地址,在OD中查看

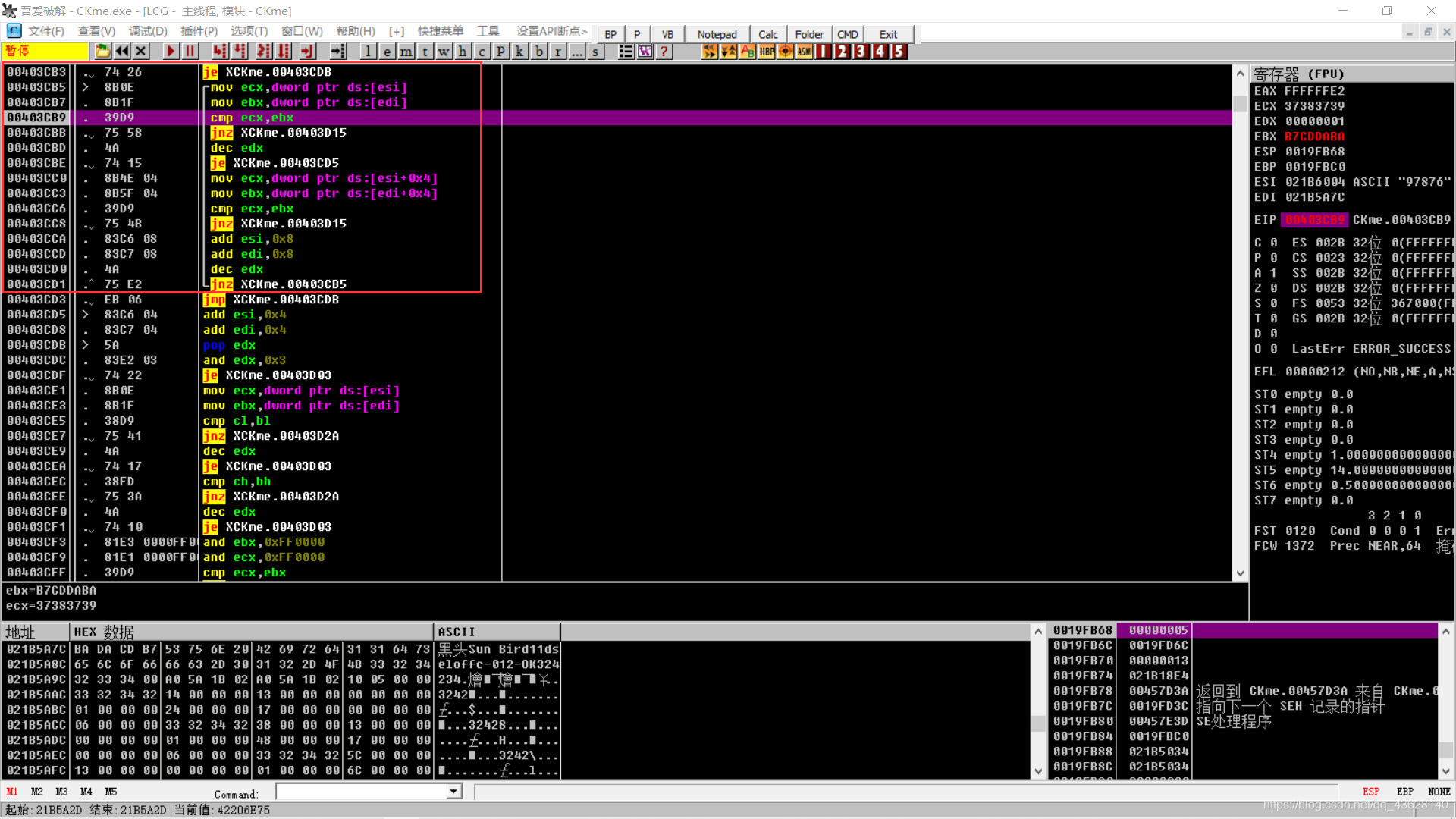

我们在双击按钮事件地址头部下段,并双击图片框程序会停在此处,我们F8单步跟踪看看其会不会使021B1BF0数据变为0x85(注意在这之前要把单击事件的断点删除,否则双击的时候其会断在单击事件断点处)

我们在双击按钮事件地址头部下段,并双击图片框程序会停在此处,我们F8单步跟踪看看其会不会使021B1BF0数据变为0x85(注意在这之前要把单击事件的断点删除,否则双击的时候其会断在单击事件断点处)

F8向下执行发现一处比较跳转指令,看到0x85比较可疑分析一下

F8向下执行发现一处比较跳转指令,看到0x85比较可疑分析一下

`00457EF5 |. 83BE 0C030000>cmp dword ptr ds:[esi+0x30C],0x3E

`00457EF5 |. 83BE 0C030000>cmp dword ptr ds:[esi+0x30C],0x3E

00457EFC |. 75 0A jnz XCKme.00457F08

00457EFE |. C786 0C030000>mov dword ptr ds:[esi+0x30C],0x85

00457F08 |> 33DB xor ebx,ebx

`

如果esi+0x30c地址处的数据等于0x3e,则不跳转并把地址处的数据改为0x85

正好esi+0x30c == 021B1BF0,所以只要此处不跳转即可注册成功,

要想不跳转即esi+0x30c地址处的数据得为0x3E,所以继续跟踪021B1BF0地址看看什么操作可以使其数据变为0x3E

打开E2A查看其他按钮处理事件 看到注册码控件的处理事件地址,在OD上搜索并跟踪在函数头处下断点看看其能不能使021B1BF0地址处的数据变为0x3E,(要想让程序断在此处必须改变注册码控件的内容)

看到注册码控件的处理事件地址,在OD上搜索并跟踪在函数头处下断点看看其能不能使021B1BF0地址处的数据变为0x3E,(要想让程序断在此处必须改变注册码控件的内容)

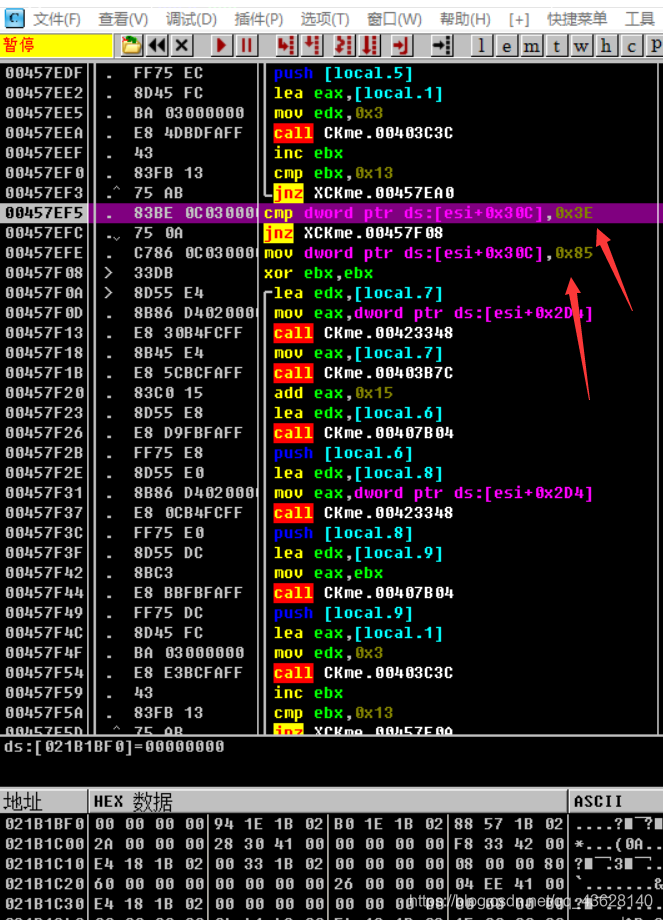

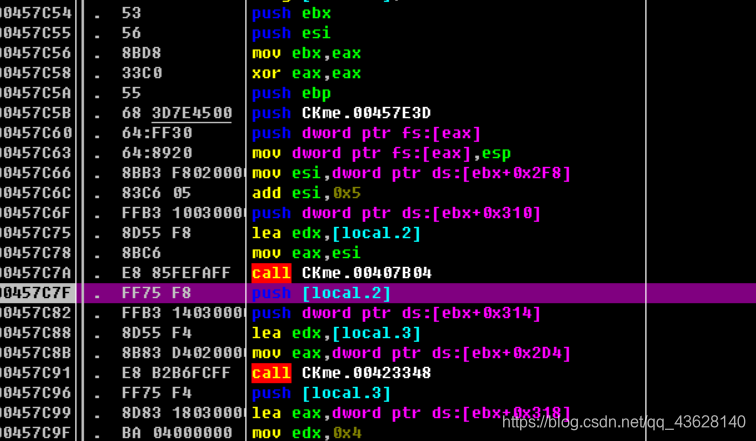

断在此处后在F8单步向下执行,又发下一处跳转指令,且看到OX3E数据,分析此处代码

断在此处后在F8单步向下执行,又发下一处跳转指令,且看到OX3E数据,分析此处代码

00457D35 |. E8 52BFFAFF call CKme.00403C8C

00457D3A |. 75 0A jnz XCKme.00457D46

00457D3C |. C783 0C030000>mov dword ptr ds:[ebx+0x30C],0x3E

执行完00403c8c函数后如果不跳转则会把ebx+0x30c地址处的数据变为0x3E,ebx+0x3e等于021B1BF0,所以当只要不跳转就可以注册成功(可以强制改变EIP验证),

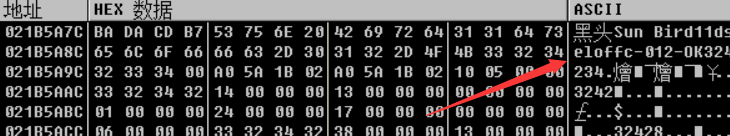

函数00403c8c函数为关键函数,单步进入函数进行分析 其是比较esi所指的数据与edi所指数据是否相等,esi值为021B5A7C所指的数据为(其就为真注册码)

其是比较esi所指的数据与edi所指数据是否相等,esi值为021B5A7C所指的数据为(其就为真注册码) 而esi所指的数据为我们输入注册码,我们需要知道esi所指的真注册码是怎么产生的,我们在数据窗口中追踪,并往关键函数上分析发现

而esi所指的数据为我们输入注册码,我们需要知道esi所指的真注册码是怎么产生的,我们在数据窗口中追踪,并往关键函数上分析发现

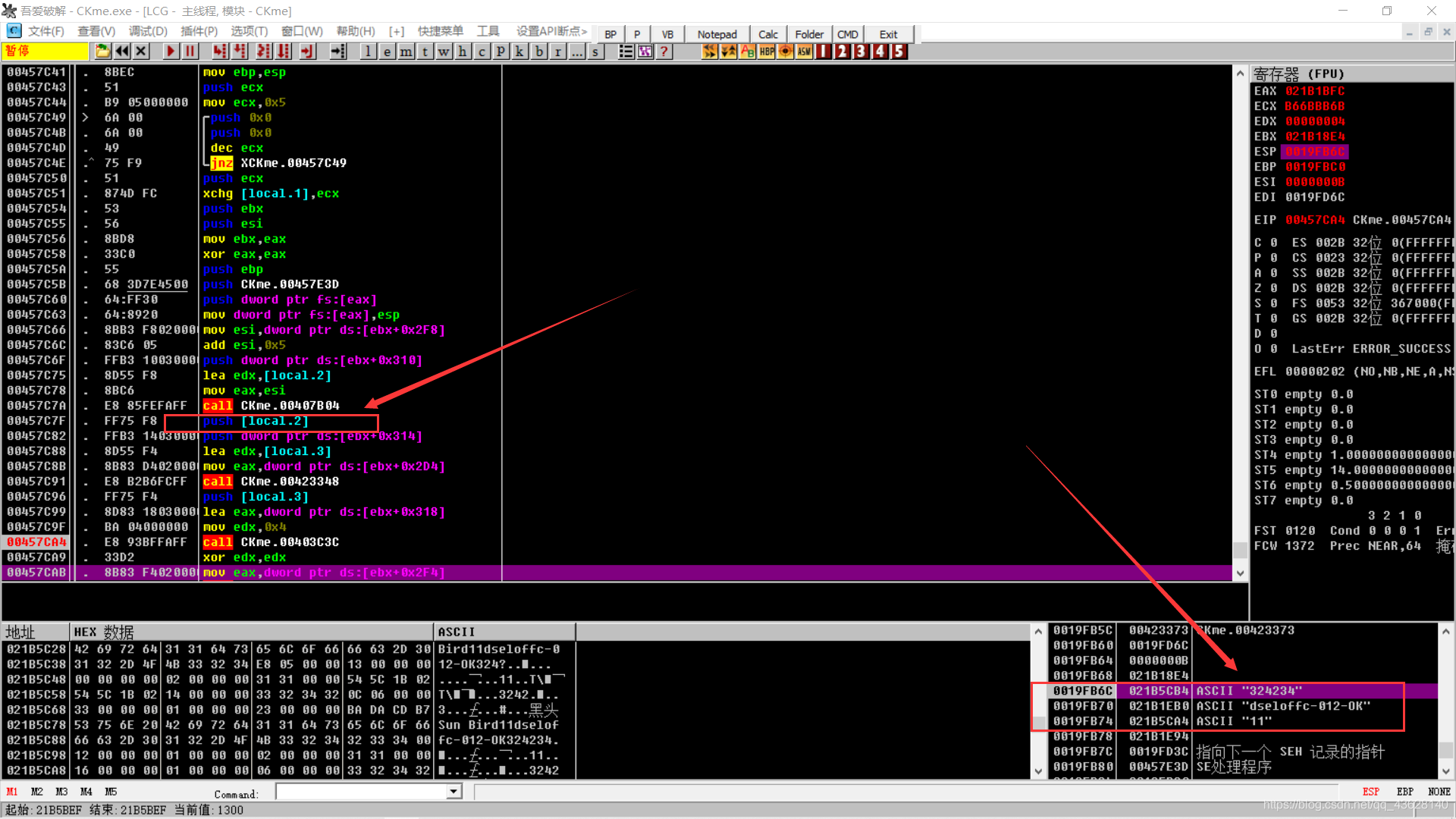

在此函数处堆栈中显示出了真序列号的各个片段,其中第一个参数为用户名,第二个本身就存在,第三个为局部变量2,需追踪局部变量2是如何产生的

在此函数处堆栈中显示出了真序列号的各个片段,其中第一个参数为用户名,第二个本身就存在,第三个为局部变量2,需追踪局部变量2是如何产生的

往上追踪发现,

局部变量2为用户名的长度加5产生的(以asiic形式存在),

所以最后得到注册码为:黑头Sun Bird用户名+5dseloffc-012-OK用户名

总结:有关Delphi的程序,可以利用按钮事件地址转换器分别分析其各个按钮事件(尤其注意一些判断转移指令),可以采用显式改变eip来试探是否能注册成功(即达到目的)。

逆向工程初步160个crackme-------4的更多相关文章

- 逆向工程初步160个crackme-------2

有了第一个crackme的经验后,这个crackme用了半个小时就验证成功了.(思路和第一个crackme相似) 动态调试工具:ollydbg (2.10) 文件分析工具:PEID (0.95) 同样 ...

- 逆向工程初步160个crackme-------7

这两天有点发烧,被这个疫情搞得人心惶惶的.我们这里是小镇平常过年的时候人来人往的,今年就显得格外的冷清.这是老天帮让在家学习啊,破解完这个crackme明天就去接着看我的加密解密,算了算没几天就开学了 ...

- 逆向工程初步160个crackme-------1

放假在家学习的效率真的很低,看完看雪加密解密的前两章就迫不及待的找了几个crackme练习一下,顺便熟悉ollydbg的使用. 工具:exeinfope(查壳工具),ollydbg(2.10版) 1. ...

- 逆向工程初步160个crackme-------3

这个Crackme3 涉及到浮点指令以及浮点数的存储与运算,我没学习过浮点指令,不得不从网上恶补了1个小时,一边看汇编指令一边百度其指令含义. 回头得好好补补这方面的知识了,太菜了! 我大致了解了一下 ...

- 逆向工程初步160个crackme-------6

工具:1. 按钮事件地址转换器E2A 2. PEID 3. Ollydbg 同样我们先来运行一下这个程序, ok按钮是被禁用的,有一个help按钮点击后弹出一个消息框:消息框显示提示信息为.本程序需要 ...

- [反汇编练习]160个CrackMe之001

[反汇编练习] 160个CrackMe之001. 本系列文章的目的是从一个没有任何经验的新手的角度(其实就是我自己),一步步尝试将160个CrackMe全部破解,如果可以,通过任何方式写出一个类似于注 ...

- [反汇编练习] 160个CrackMe之027

[反汇编练习] 160个CrackMe之027. 本系列文章的目的是从一个没有任何经验的新手的角度(其实就是我自己),一步步尝试将160个CrackMe全部破解,如果可以,通过任何方式写出一个类似于注 ...

- [反汇编练习] 160个CrackMe之026

[反汇编练习] 160个CrackMe之026. 本系列文章的目的是从一个没有任何经验的新手的角度(其实就是我自己),一步步尝试将160个CrackMe全部破解,如果可以,通过任何方式写出一个类似于注 ...

- [反汇编练习] 160个CrackMe之025

[反汇编练习] 160个CrackMe之025. 本系列文章的目的是从一个没有任何经验的新手的角度(其实就是我自己),一步步尝试将160个CrackMe全部破解,如果可以,通过任何方式写出一个类似于注 ...

随机推荐

- python3 虚拟环境 venv

创建一个虚拟环境: python -m venv test (test 为创建的虚拟环境目录) 激活虚拟环境: test\Scripts\activate ...

- Java单例模式实现,一次性学完整,面试加分项

单例模式是设计模式中使用最为普遍的一种模式.属于对象创建模式,它可以确保系统中一个类只产生一个实例.这样的行为能带来两大好处: 对于频繁使用的对象,可以省略创建对象所花费的时间,这对于那些重量级对象而 ...

- Spring Security Oauth2 认证(获取token/刷新token)流程(password模式)

https://blog.csdn.net/bluuusea/article/details/80284458

- Android创建自定义Application

开发目的 创建一个自定义的MainApplication继承Application. 读取AndroidManifest.xml文件中Application节点的META-DATA数据.此处以ApiK ...

- Dynamics CRM证书更换

Dynamics CRM产品一般有两种认证方式.第一种是基于声明的内部访问也就是无证书单纯用账号密码验证.第二种就是联合身份认证,需要安装网站证书. 对于联合身份认证的情况因为需要安装证书,而且证书是 ...

- BUAA_OO_第三单元

一.JML初探 JML(Java Modeling Language)作为一种形式化语言,可以约束Java代码中类和方法的状态和行为形成规格,通过将一系列具体代码实现抽象成明确的行为接口,可以形成 ...

- codeup 1918 简单计算器

题目描述:读入一个只包含 + ,-,×, / 的非负整数计算表达式,计算该表达式的值.输入格式:测试输入包含若干测试用例,每个测试用例占一行,每行不超过200个字符,整数和运草符之间用一个空格分隔.没 ...

- 2.EL表达式&JSTL标签库常用方法

1.EL表达式 Expression Language表达式语言,主要是代替jsp页面中的表达式脚本在jsp页面中进行数据的输出. 格式为${表达式} EL表达式输出Bean的普通属性.数组属性.Li ...

- Kubernetes查看可用的apiVersion版本

命令: kubectl api-versions

- Spring-Gateway与Spring-Security在前后端分离项目中的实践

前言 网上貌似webflux这一套的SpringSecurity操作资料貌似很少. 自己研究了一波,记录下来做一点备忘,如果能帮到也在迷惑的人一点点,就更好了. 新项目是前后端分离的项目,前台vue, ...