python dns查询与DNS传输漏洞查询

前言:

昨天晚上在看DNS协议,然后想到了

DNS传输漏洞。便想写一个DNS查询与DNS传输漏洞查询

DNS传输漏洞介绍:

DNS传输漏洞:若DNS服务器配置不当,可能导致匿名用户获取某个域的所有记录。造成整个网络的拓扑结构泄露给潜在的攻击者,包括一些安全性较低的内部主机,如测试服务器。凭借这份网络蓝图,攻击者可以节省很少的扫描时间。

例如:

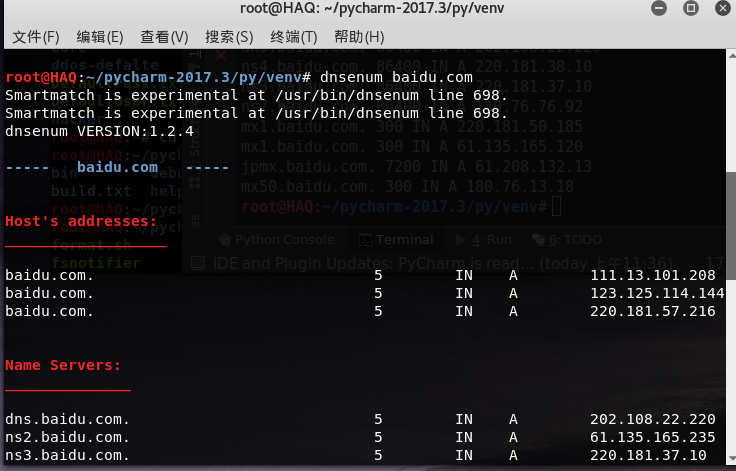

dnsenum查询到的

----- baidu.com -----

Host's addresses:

__________________

baidu.com. 5 IN A 111.13.101.208

baidu.com. 5 IN A 123.125.114.144

baidu.com. 5 IN A 220.181.57.216

Name Servers:

______________

dns.baidu.com. 5 IN A 202.108.22.220

ns2.baidu.com. 5 IN A 61.135.165.235

ns3.baidu.com. 5 IN A 220.181.37.10

ns4.baidu.com. 5 IN A 220.181.38.10

ns7.baidu.com. 5 IN A 180.76.76.92

Mail (MX) Servers:

___________________

jpmx.baidu.com. 5 IN A 61.208.132.13

mx50.baidu.com. 5 IN A 180.76.13.18

mx.maillb.baidu.com. 5 IN A 220.181.3.85

mx.n.shifen.com. 5 IN A 220.181.3.85

mx1.baidu.com. 5 IN A 61.135.165.120

mx1.baidu.com. 5 IN A 220.181.50.185

0x01:

安装dnsknife模块

[!]widnows下会报错所以我在Linux下写的。环境是py2

pip install dnsknife 或者去:https://pypi.python.org/pypi/dnsknife/0.11下载该包

然后 python steup.py install

0x02:

编写代码

from dnsknife.scanner import Scanner

import dnsknife

import optparse

import sys

def main():

usage="[-i Fast query] " \

"[-d DNS domain transmission vulnerability detection]"

parser=optparse.OptionParser(usage)

parser.add_option('-i',dest='Fastquery',help='Quickly check some dns records')

parser.add_option('-d',dest='detection',help='Detects possible DNS transmission vulnerabilities')

(options,parser)=parser.parse_args()

if options.Fastquery :

Fastquery=options.Fastquery

query(Fastquery)

elif options.detection :

detection=options.detection

vulnerability(detection)

else:

sys.exit()

def query(Fastquery):

print '--------mx record--------'

try:

dns=dnsknife.Checker(Fastquery).mx()

for x in dns:

print x

except Exception , c:

print '[-]wrong reason:',c print '--------txt record--------'

try:

dnstxt=dnsknife.Checker(Fastquery).txt()

print dnstxt

except Exception , g:

print '[-]wrong reason:',g try:

print '--------spf record------'

dnsspf=dnsknife.Checker(Fastquery).spf()

print dnsspf

except Exception , l:

print '[-]wrong reason:',l def vulnerability(detection):

print '--------DNS transmission vulnerability detection-----------'

try:

dnschuan=Scanner(detection).scan()

for list in dnschuan:

print list

except Exception , p:

print '[-]Wrong reason:',p

if __name__ == '__main__':

main()

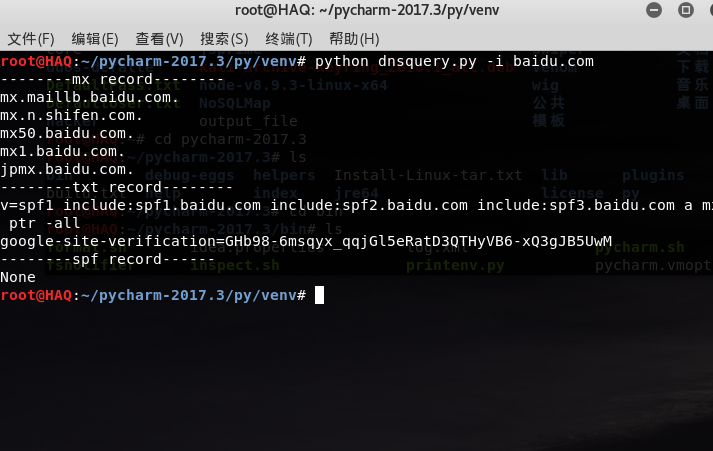

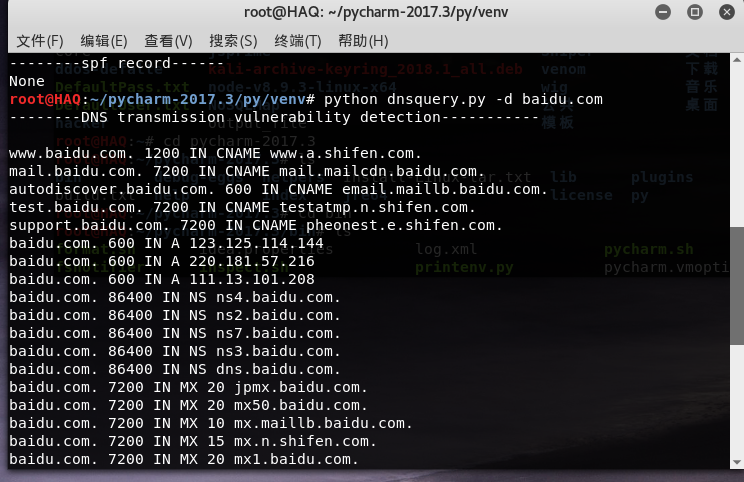

运行结果:

脚本得出的:

--------DNS transmission vulnerability detection-----------

www.baidu.com. 1200 IN CNAME www.a.shifen.com.

mail.baidu.com. 7200 IN CNAME mail.mailcdn.baidu.com.

autodiscover.baidu.com. 600 IN CNAME email.maillb.baidu.com.

test.baidu.com. 7200 IN CNAME testatmp.n.shifen.com.

support.baidu.com. 7200 IN CNAME pheonest.e.shifen.com.

baidu.com. 600 IN A 123.125.114.144

baidu.com. 600 IN A 220.181.57.216

baidu.com. 600 IN A 111.13.101.208

baidu.com. 86400 IN NS ns4.baidu.com.

baidu.com. 86400 IN NS ns2.baidu.com.

baidu.com. 86400 IN NS ns7.baidu.com.

baidu.com. 86400 IN NS ns3.baidu.com.

baidu.com. 86400 IN NS dns.baidu.com.

baidu.com. 7200 IN MX 20 jpmx.baidu.com.

baidu.com. 7200 IN MX 20 mx50.baidu.com.

baidu.com. 7200 IN MX 10 mx.maillb.baidu.com.

baidu.com. 7200 IN MX 15 mx.n.shifen.com.

baidu.com. 7200 IN MX 20 mx1.baidu.com.

baidu.com. 7200 IN TXT "google-site-verification=GHb98-6msqyx_qqjGl5eRatD3QTHyVB6-xQ3gJB5UwM"

baidu.com. 7200 IN TXT "v=spf1 include:spf1.baidu.com include:spf2.baidu.com include:spf3.baidu.com a mx ptr -all"

forum.baidu.com. 7200 IN A 10.26.109.19

git.baidu.com. 7200 IN A 10.42.4.104

admin.baidu.com. 7200 IN A 10.26.109.19

ns4.baidu.com. 86400 IN A 220.181.38.10

ns2.baidu.com. 86400 IN A 61.135.165.235

ns7.baidu.com. 86400 IN A 180.76.76.92

ns3.baidu.com. 86400 IN A 220.181.37.10

dns.baidu.com. 86400 IN A 202.108.22.220

jpmx.baidu.com. 7200 IN A 61.208.132.13

mx50.baidu.com. 300 IN A 180.76.13.18

mx1.baidu.com. 300 IN A 61.135.165.120

mx1.baidu.com. 300 IN A 220.181.50.185

---------END祝大家新年快乐END-----------

献上一曲:

python dns查询与DNS传输漏洞查询的更多相关文章

- DNS域传输漏洞利用总结

操作基本的步骤是: 1) 输入nslookup命令进入交互式shell 2) Server 命令参数设定查询将要使用的DNS服务器 3) Ls命令列出某个域中的所有域名 4) Exit命令退出程序 攻 ...

- DNS域传输漏洞复现

漏洞原理 DNS分类 常见的DNS记录类型 A IP地址记录,记录一个域名对应的IP地址 AAAA IPv6 地址记录,记录一个域名对应的IPv6地址 CNAME 别名记录,记录一个主机的别名 MX ...

- 利用DNS实现SQL注入带外查询(OOB)

根据用于数据检索的传输信道,SQLi可分为三个独立的类别:inference(经典SQL注入),inband(盲注.推理注入.带内注入)和out-of-band 一.什么是OOB out-of-ban ...

- 子域名查询、DNS记录查询

目录 子域名信息查询 Layer子域名爆破机 subDomainBrute 利用google查询 HTTP证书查询 DNS记录查询脚本 IP转换为经纬度 利用网页获取对方经纬度信息 首先关于DNS域名 ...

- 域名dns查询_查询域名dns ip地址

最近有部分用户反应管理的天气网站打开偏慢,决定从每一个可以出现的问题点查起!首先就是dns! 通过360dns监控对比发现,同一组域名,15tianqi.cn的dns响应时间比较长,在300-700间 ...

- Python自动化运维——DNS处理模块

Infi-chu: http://www.cnblogs.com/Infi-chu/ 模块:dnspython 功能: 支持所有的记录类型 可以用于查询.传输并动态更新ZONE信息 支持TSIG(事务 ...

- 用python自建一个DNS服务器

前段日子一直在做公司的DNS调度程序,不过由于性能比较差,方案最终废弃掉了.两个半月心血,不想白白浪费掉,于是改了改,把商业秘密相关的部分去掉,变成了一个公共的DNS服务器.其实说的简单点,就是一个可 ...

- python爬虫之12306网站--火车票信息查询

python爬虫之12306网站--火车票信息查询 思路: 1.火车票信息查询是基于车站信息查询,先完成车站信息查询,然后根据车站信息查询生成的url地址去查询当前已知出发站和目的站的所有车次车票信息 ...

- python 全栈开发,Day63(子查询,MySQl创建用户和授权,可视化工具Navicat的使用,pymysql模块的使用)

昨日内容回顾 外键的变种三种关系: 多对一: 左表的多 对右表一 成立 左边的一 对右表多 不成立 foreign key(从表的id) refreences 主表的(id) 多对多 建立第三张表(f ...

随机推荐

- 使用python爬取百度贴吧内的图片

1. 首先通过urllib获取网页的源码 # 定义一个getHtml()函数 def getHtml(url): try: page = urllib.urlopen(url) # urllib.ur ...

- thinkphp3.2后台模块怎么添加(admin),直接复制Home?还是在入口文件生成?

1.都可以,复制home改下命名空间也行,在入口添加下参数自动生成也行 2ThinkPHP3.2后支持模块化开发,在Home目录的同级目录下创建一个新的文件夹,命名为Admin,或者就如你自己所说,直 ...

- Core Graphics 和Quartz 2D的区别

quartz是一个通用的术语,用于描述在IOS和MAC OS X中整个媒体层用到的多种技术 包括图形.动画.音频.适配. Quart 2D 是一组二位绘图和渲染API,Core Graphic会使用 ...

- href

<a href="#"></a>点击浏览器会跳转地址栏加了#:<a href=""></a>点击会打开当前网页所 ...

- java.lang.reflect.InvocationTargetException

java.lang.reflect.InvocationTargetException是什么情况?java.lang.reflect.InvocationTargetExceptionat sun.r ...

- 使用axios post 提交数据,后台获取不到提交的数据解决方案

一.问题发现 前后端分离使用vue开发,结合axios进行前后端交互数据,一开始使用 get 请求,获取数据,没有发现任何问题,当使用 post请求 传参时,发现,数据明明已经提交,在打开F12 开发 ...

- linkin大话面向对象--方法详解

1,方法的参数传递机制:值传递. 首先弄懂2个概念:形参和实参. 形参(形式参数):相当于函数(Java中也把函数称之为方法)中的局部变量,在函数被调用时创建,并以传入的实参作为起始值,函数调用结束时 ...

- 远程服务调用(RMI)

模块概念的引入,是本框架的一大优势,而跨JVM的远程服务调用则是另一个最有价值的功能. <本地服务调用>一文中我们讲解了跨模块间的服务调用可以是这样的: ServiceHelper.inv ...

- word中批量转换字母数字为Times New Roman

通常撰写论文时,英文与中文的格式会区分开,但是一个个修改会比较费时,可以通过替换功能实现.此处以word2003为例. 1.选择 编辑→替换 界面.在“查找内容”文本框中输入"[0-9a-z ...

- 面试中的Java链表

链表作为常考的面试题,并且本身比较灵活,对指针的应用较多.本文对常见的链表面试题Java实现做了整理. 链表节点定义如下: static class Node { int num; Node next ...