NAT-T和PAT(IPSec)

¥¥¥¥¥¥¥¥¥¥¥¥¥¥¥¥¥¥¥¥¥¥NAT-T技术介绍¥¥¥¥¥¥¥¥¥¥¥¥¥¥¥¥¥¥¥¥¥¥¥¥¥¥¥

为什么TCP和UDP不能穿越:

TCP和UDP有一个IP头的尾部校验(校验头部和负载,IP尾部(SIP,DIP,协议号));而IP只是校验IP头部。

穿过NAT的时候,IP头部的地址变了,那么校验结果也就改变了,这样就不行了。数据在传输层就丢掉了。

Cisco的IOS 12.3之后支持,NAT-T的解决问题的思路是:

这项技术用来将ESP数据包封装到UDP数据包中(在原ESP头部和外层IP头部之间,插入一个UDP 4500的头部),使得NAT设备

按照处理一个普通的UDP数据包的方式对它处理,这样就可以穿越PAT了。

下面是NAT-T的封装示意图:

下面是NAT-T协商的介绍:

协商3步骤:

1、主要用于判断IPSec双方是否都支持NAT-T技术,若任何一方不支持就会失败,那IPSec VPN就会使用ESP封装数据包。主要是通过IKE中的版本ID来看

2、判断两个peer之间是否有存在地址转换(NAT,PAT)——两个peer之间必须存在地址转换,不管是NAT或是PAT,才会使用NAT-T技术封装数据。NAT-D也叫做hash负载。对源地址hash,对源端口hash,目的也是如此。看是否过了NAT。

3、在1中两个peer都支持NAT-T技术,在2中peer之间确实存在地址转换,那么从上图中第一阶段IKE5-6包开始,后面的所有数据都会使用NAT-T技术进行封装。

命令: crypto ISAKMP nat-traversal

靠参考文档:https://max.book118.com/html/2017/0818/128588311.shtm

接下来验证一下PAT在中间网络的情况:

R1:

hostname R1

!

crypto isakmp policy 10

authentication pre-share

crypto isakmp key cisco address 23.1.1.3//因为这里通过R3做了PAT,所以peer地址应该是23.1.1.3

!

!

crypto ipsec transform-set trans esp-des esp-md5-hmac

!

crypto map cisco 10 ipsec-isakmp

set peer 23.1.1.3

set transform-set trans

match address vpn

!

!

interface Loopback0

ip address 1.1.1.1 255.255.255.0

interface FastEthernet1/0

ip address 12.1.1.1 255.255.255.0

duplex auto

speed auto

crypto map cisco

!

ip route 0.0.0.0 0.0.0.0 12.1.1.2

!

ip access-list extended vpn

permit ip 1.1.1.0 0.0.0.255 4.4.4.0 0.0.0.255

R2:

hostname R2

!

interface FastEthernet1/0

ip address 12.1.1.2 255.255.255.0

duplex auto

speed auto

!

!

interface FastEthernet1/1

ip address 23.1.1.2 255.255.255.0

duplex auto

speed auto

R3:

hostname R3

interface FastEthernet1/0

ip address 23.1.1.3 255.255.255.0

ip nat outside

ip virtual-reassembly

duplex auto

speed auto

!

!

interface FastEthernet1/1

ip address 34.1.1.3 255.255.255.0

ip nat inside

ip virtual-reassembly

duplex auto

speed auto

ip nat inside source list PAT interface FastEthernet1/0 overload

ip route 0.0.0.0 0.0.0.0 23.1.1.2

!

ip access-list extended PAT

permit ip any any

R4:

hostname R4

!

crypto isakmp policy 10

authentication pre-share

crypto isakmp key cisco address 12.1.1.1

!

!

crypto ipsec transform-set trans esp-des esp-md5-hmac

!

crypto map cisco 10 ipsec-isakmp

set peer 12.1.1.1

set transform-set trans

match address vpn

interface Loopback0

ip address 4.4.4.4 255.255.255.0

!

interface FastEthernet1/0

ip address 34.1.1.4 255.255.255.0

duplex auto

speed auto

crypto map cisco

!

ip route 0.0.0.0 0.0.0.0 34.1.1.3

!

ip access-list extended vpn

permit ip 4.4.4.0 0.0.0.255 1.1.1.0 0.0.0.255

现在可以在R3的两个接口抓包,具体情况如下:

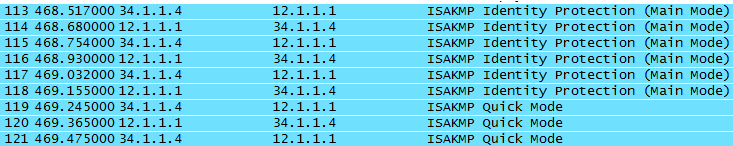

R3-R4:

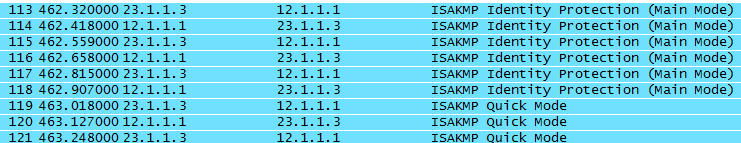

R3-R2:

可以看到明显是经过了PAT了,

R3#sho ip nat translations

Pro Inside global Inside local Outside local Outside global

udp 23.1.1.3:500 34.1.1.4:500 12.1.1.1:500 12.1.1.1:500

udp 23.1.1.3:4500 34.1.1.4:4500 12.1.1.1:4500 12.1.1.1:4500

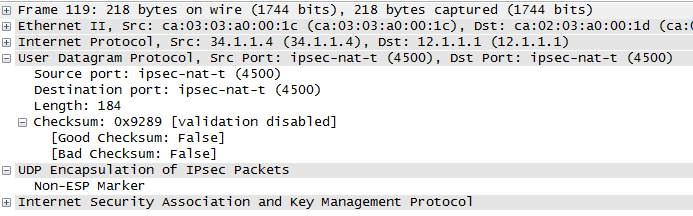

这是PAT之前的校验和:

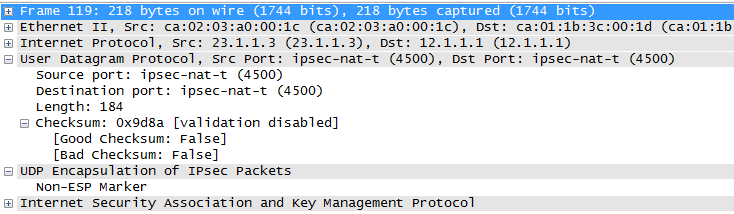

这是PAT之后的校验和:

这也就验证前面所说的在穿越NAT设备的时候,UDP或者TCP会校验IP头尾部,IP变了,那么校验出的结果就改变了。而这里穿越的是PAT,那么就需要使用源IP和源端口,然后这里的端口是被ESP封装的,所以不能实现通信。

这里也可以看到源和目的端口启用了NAT-T技术,使用UDP 4500端口。那么我们将NAT-T技术关闭(Cisco IOS的NAT-T技术是默认打开的):

R3(config)#no crypto ipsec nat-transparency udp-encapsulation

观察现在的R4—R1的IPSec VPN情况:由于实验的IOS的问题,所以这里还是通的,但是正确的应该是关闭NAT-T技术,就是不通的,所以,NAT-T的关键就是在新的IP头部和ESP头部之间封装一个NAT-T使用的UDP 4500端口。来实现通信的。

NAT-T和PAT(IPSec)的更多相关文章

- P2P技术详解(一):NAT详解——详细原理、P2P简介

1. IPv4协议和NAT的由来 今天,无数快乐的互联网用户在尽情享受Internet带来的乐趣.他们浏览新闻,搜索资料,下载软件,广交新朋,分享信息,甚至于足不出户获取一切日用所需.企业利用互联网发 ...

- NAT详解:基本原理、穿越技术(P2P打洞)、端口老化等

这是一篇介绍NAT技术要点的精华文章,来自华3通信官方资料库,文中对NAT技术原理的介绍很全面也很权威,对网络应用的应用层开发人员而言有很高的参考价值. 学习交流 移动端即时通讯学习交流: 21589 ...

- NAT技术详解

一.IPv4协议和NAT的由来 1.IPv4协议介绍 2011年2月3日,IANA宣布:IPv4地址空间最后5个地址块已经被分配给下属的5个地区委员会.2011年4月15日,亚太区委员会APNIC对外 ...

- Juniper SRX防火墙-NAT学习笔记!

Junos NAT第一部分:SRX NAT介绍第二部分:Source NAT:Interface NAT第三部分:Source NAT:Address Pools第四部分:Destination NA ...

- Nat网络地址转换

Nat中的术语 -------------------------------------------------------------------------------------------- ...

- ASA IPSEC VPN配置

ASA-1配置 : Saved:ASA Version 8.0(2) !hostname ASA-1enable password 8Ry2YjIyt7RRXU24 encryptednames!in ...

- [转] OpenStack IPSec VPNaaS

OpenStack IPSec VPNaaS ( by quqi99 ) 作者:张华 发表于:2013-08-03版权声明:可以任意转载,转载时请务必以超链接形式标明文章原始出处和作者信息及本版权声 ...

- ipsec原理(转载)

IPSec VPN是目前VPN技术中点击率非常高的一种技术,同时提供VPN和信息加密两项技术,这一期专栏就来介绍一下IPSec VPN的原理.IPSec VPN应用场景 IPSec VPN的应用场景分 ...

- 实验17:NAT

实验14-1:静态NAT 配置 Ø 实验目的通过本实验可以掌握(1)静态NAT 的特征(2)静态NAT 基本配置和调试 Ø 拓扑结构 实验步骤n 步骤1:配置路由器R1 提供NAT ...

- Pfsense2.34中文版

Pfsense2.34中文版 来源 https://forum.netgate.com/topic/112076/pfsense2-34%E4%B8%AD%E6%96%87%E7%89%88-%E8 ...

随机推荐

- 题解【BZOJ4145】「AMPPZ2014」The Prices

题目描述 你要购买 \(m\) 种物品各一件,一共有 \(n\) 家商店,你到第 \(i\) 家商店的路费为 \(d[i]\),在第 \(i\) 家商店购买第 \(j\) 种物品的费用为 \(c[i] ...

- winform学习(1)初识winform

winform是Windows窗体应用程序 在窗体设计界面 单击鼠标右键--查看代码,即可转到Form1.cs的代码界面 从代码界面转到窗体设计界面的三种快捷方法:①双击解决方案资源管理器的 For ...

- python+selenium:浏览器webdriver操作(1)--基本对象定位

1.简单对象的定位-----自动化测试的核心 对象的定位应该是自动化测试的核心,要想操作一个对象,首先应该识别这个对象.一个对象就是一个人一样,他会有各种的特征(属性),如比我们可以通过一个人的身份证 ...

- Win10 系统运行VsCode出现白屏的问题(亲测有效)

Win10 系统运行VsCode出现白屏的问题(亲测有效) 新买的本本,昨天VScode运行还正常,今天打开一直白屏,什么都没有,只有几个小格格,也不是卡死的那种,可以轻松关闭, 刚开始以为版本问题, ...

- 使用Id访问table对象,使用Id访问Input对象

先看例子(好吧 无意中发现 可以通过Id访问DOM元素,如div) <!DOCTYPE html> <html> <head> <meta cha ...

- python正则分组

python的正则表达式本身每一个字符串都是独立的 看下面的例子就理解分组的含义了~ ab*表示的是查找a和(0个或多个b),就是*是单独针对b的,所以返回a (ab)*则表示ab是一个组是一个整体, ...

- CentOS7 卸载Firefox

先进入管理员模式 执行: yum remove firefox 然后用whereis 查看,却发现还是有: [root@localhost ~]# whereis firefox firefox: / ...

- 推荐一个手机端切换地址gps的app

在写脚本的时候遇到的 客户提供了这个app 免费 自身可以防检测 苹果和安卓都可以使用 官网 http://www.daniu.net/ 搜索 大牛 或者danniu即可

- JQuery中的DOM操作(转载)

原文链接:http://www.cnblogs.com/ILYljhl/archive/2013/07/10/3182414.html jQuery封装了大量DOM操作的API,极大提高了操作DOM节 ...

- 使用Quartz Job 简单的做一个定时服务

第一步:创建一个windows服务 第二步:通过NuGet 安装Quartz (我搜索了Quartz 关键字 安装了 ) 第三步 代码部分 任务类 如 多个任务 就多几个类 public class ...