hydra-爆破工具的使用

0x01简介

hydra 是一个支持众多协议的爆破工具,在kali上集成,但也可以在windows上下载运行;

github上的源码: https://github.com/vanhauser-thc/thc-hydra

支持的协议:

adam6500、asterisk、cisco、cisco-enable、cvs、firebird、ftp、ftps、http[s]-{head|get|post}、

http[s]-{get|post}-form、http-proxy、http-proxy-urlenum、icq、imap[s]、irc、ldap2[s]、

ldap3[-{cram|digest}md5][s]、mssql、mysql、nntp、oracle-listener、oracle-sid、pcanywhere、

pcnfs、pop3[s]、postgres、radmin2、rdp、redis、rexec、rlogin、rpcap、rsh、rtsp、s7-、sip、smb、

smtp[s]、smtp-enum、snmp、socks5、ssh、sshkey、svn、teamspeak、telnet[s]、vmauthd、vnc、xmpp

可以看出此爆破工具所涉及应用广泛。

0x02使用

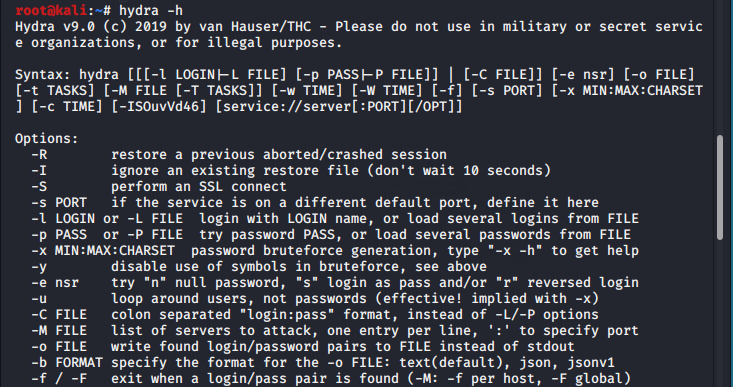

使用hdra -h 查看其选项参数

参数 用途

-l 指定单个用户名,适合在知道用户名爆破用户名密码时使用

-L 指定多个用户名,参数值为存储用户名的文件的路径

-p 指定单个密码,适合在知道密码爆破用户名时使用

-P 指定多个密码,参数值为存贮密码的文件(通常称为字典)的路径

-C 当用户名和密码存储到一个文件时使用此参数。注意,文件(字典)存储的格式必须为 "用户名:密码" 的格式。

-M 指定多个攻击目标,此参数为存储攻击目标的文件的路径(建议为绝对路径)。注意:列表文件存储格式必须为 "地址:端口"

-t 指定爆破时的任务数量(可以理解为线程数),默认为16

-s 指定端口,适用于攻击目标端口非默认的情况。例如:http服务使用非80端口

-S 指定爆破时使用 SSL 链接

-R 继续从上一次爆破进度上继续爆破

-v 显示爆破的详细信息

-f 一但爆破成功一个就停止爆破

爆破什么协议就选择什么协议模块

常用的爆破语句:

、破解ssh:

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns ip ssh

hydra -l 用户名 -p 密码字典 -t 线程 -o save.log -vV ip ssh 、破解ftp:

hydra ip ftp -l 用户名 -P 密码字典 -t 线程(默认16) -vV

hydra ip ftp -l 用户名 -P 密码字典 -e ns -vV 、get方式提交,破解web登录:

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns ip http-get /admin/

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns -f ip http-get /admin/index.php 、post方式提交,破解web登录:

hydra -l 用户名 -P 密码字典 -s ip http-post-form "/admin/login.php:username=^USER^&password=^PASS^&submit=login:sorry password"

hydra -t -l admin -P pass.txt -o out.txt -f 10.36.16.18 http-post-form "login.php:id=^USER^&passwd=^PASS^:<title>wrong username or password</title>"

(参数说明:-t同时线程数3,-l用户名是admin,字典pass.txt,保存为out.txt,-f 当破解了一个密码就停止, 10.36..18目标ip,http-post-form表示破解是采用http的post方式提交的表单密码破解,<title>中 的内容是表示错误猜解的返回信息提示。) 、破解https:

hydra -m /index.php -l muts -P pass.txt 10.36.16.18 https 、破解teamspeak:

hydra -l 用户名 -P 密码字典 -s 端口号 -vV ip teamspeak 、破解cisco:

hydra -P pass.txt 10.36.16.18 cisco

hydra -m cloud -P pass.txt 10.36.16.18 cisco-enable 、破解smb:

hydra -l administrator -P pass.txt 10.36.16.18 smb 、破解pop3:

hydra -l muts -P pass.txt my.pop3.mail pop3 、破解rdp:

hydra ip rdp -l administrator -P pass.txt -V 、破解http-proxy:

hydra -l admin -P pass.txt http-proxy://10.36.16.18 、破解imap:

hydra -L user.txt -p secret 10.36.16.18 imap PLAIN

hydra -C defaults.txt - imap://[fe80::2c:31ff:fe12:ac11]:143/PLAIN

注意:爆破ssh使用的线程数是 4~7 个,由于ssh有限制连接数量的限定。

hydra-爆破工具的使用的更多相关文章

- 基于nmap扫描结果的端口爆破工具:BrutesPray

大家搞内网或者C段渗透测试的时候可能遇到很多时候需要对大批的主机进行精确爆破,这时候BruteSpray就派上用场了. BruteSpray是一款基于nmap扫描输出的gnmap/XML文件.自动 ...

- 爆破root密码hash John the Ripper和hydra爆破ssh密码

官方网站:http://www.openwall.com/john/ 下载:wget http://www.openwall.com/john/j/john-1.8.0.tar.gz 解压:tar - ...

- 2019.9.25使用BP和Hydra爆破相关的服务

使用BP和Hydra爆破相关的服务. Hydra:九头蛇,开源的功能强大的爆破工具,支持的服务有很多,使用hydra爆破c/s架构的服务.使用bp爆破web登录端口. dvwa:web应用程序漏洞演练 ...

- 使用BurpSuite和Hydra爆破相关的服务(9.25 第十一天)

使用BP和Hydra爆破相关的服务 Hydra:九头蛇,开源的功能强大的爆破工具,支持的服务有很多,使用Hydra爆破C/S架构的服务. 使用BurpSuite爆破web服务 DVWA:web应用程序 ...

- python 写的http后台弱口令爆破工具

今天来弄一个后台破解的Python小程序,哈哈,直接上代码吧,都有注释~~ 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 ...

- Python开发爆破工具

上一篇讲到了如何用Python开发字典,而当我们手里有了字典 就可以进一步去做爆破的任务了,可以用现成的工具,当然也可以自己写 接下来我就要一步一步来写爆破工具! 爆破MySQL: 想要爆破MySQL ...

- 子域名收集之DNS字典爆破工具fierce与dnsdict6的使用

子域名收集之DNS字典爆破工具fierce与dnsdict6的使用 一.fierce 0.介绍 该工具是一个域名扫描综合性工具.它可以快速获取指定域名的DNS服务器,并检查是否存在区域传输(Zone ...

- SQL Server密码爆破工具SQLdict

SQL Server密码爆破工具SQLdict SQL Server是Windows系统常用的数据库服务器.它广泛采用用户名和密码方式,进行身份认证.Kali Linux提供一款专用的数据库密码爆破工 ...

- 网站模糊测试爆破工具Wfuzz

网站模糊测试爆破工具Wfuzz 模糊测试爆破使用模糊测试的方式对HTTP请求中的各个参数同时进行猜测爆破.例如,渗透测试人员可以采用不同的HTTP请求方式来访问由字典生成的网页路径,以判断网页目录 ...

- Oracle SID爆破工具SidGuess

Oracle SID爆破工具SidGuess 在Oracle中,SID是System IDentifier的缩写.SID是一个数据库的唯一标识符.当用户希望远程连接Oracle数据库时,则需要知道 ...

随机推荐

- ReactNative---卡顿问题及性能优化

ReactNative性能优化 在reactnative 中如果要更改DOM中的数据显示,只有通过setState方法来实现:但是当setState时,要刷新整个DOM:在一般情况先还能保证体验,但是 ...

- ElasticSearch系列专栏

最近我们公司因业务发展较快,不少服务遇到了一些瓶颈,影响最大的就是数据量的暴增带来的搜索效率的问题.虽然建立索引以及利用好缓存可以有效地缓解该问题,但是随着业务的发展,业务的复杂度也逐渐提升,原有的技 ...

- DRF框架之Serializer序列化器的序列化操作

在DRF框架中,有两种序列化器,一种是Serializer,另一种是ModelSerializer. 今天,我们就先来学习一下Serializer序列化器. 使用Serializer序列化器的开发步骤 ...

- c++中对象的构造和销毁

对象的初始化 如下 ckasss Person { public: ]; char sex; int age; }; Person p={}; //对象初始化 构造数组对象时,需要一个没有参数的构造函 ...

- (三)Mybatis类型转换器,接口传参类型,一对一,一对多查询resultMap配置

Mybatis类型转换器 首先明白什么时候用到它,当数据库的字段类型和java字段类型无法默认匹配时候进行转换,比如现在数据库类型是INTEGER,而java当中类型是Boolean,true表示1, ...

- Python 高级网络操作 - Python Advanced Network Operations

Python 高级网络操作 - Python Advanced Network Operations Half Open Socket, 一个单向的 socket 被称为 half open sock ...

- 01-Maven

今日知识 1. Maven 2. 依赖管理 2. 项目构建 Maven 1. Maven是基于项目对象模型(POM),可以通过一小段描述信息来管理项目的构建,报告和文档的软件项目管理工具. 2. Ma ...

- javascript A*算法 寻路算法 获取最短路径算法

//A算法 自动寻路 路径 class GetAutoPath{ constructor(id, map, sPos, ePos, mapArr){ //this.type = id.type; th ...

- [Memcached]操作

telnet连接memcached 查看端口是否可访问 # telnet 172.16.1.1 11211 Trying 172.16.1.1... Connected to 172.16.1.1. ...

- centos系统重装python或yum 报There was a problem importing one of the Python modules required to run yum. The error leading to this problem was:错误

sudo vim /usr/bin/yum #修个python所在的路径,例如 #/usr/local/bin/python2.6 或 /usr/local/bin/python2.7要原本你的系统原 ...