攻防世界 reverse xx

xx

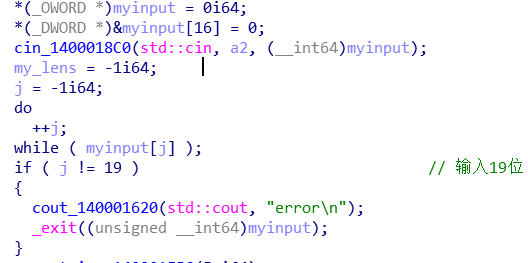

程序开始验证输入长度为19位。

取前4位(作为后面加密的key),验证这4位都在‘qwertyuiopasdfghjklzxcvbnm1234567890‘中。

将key用0填充为16位

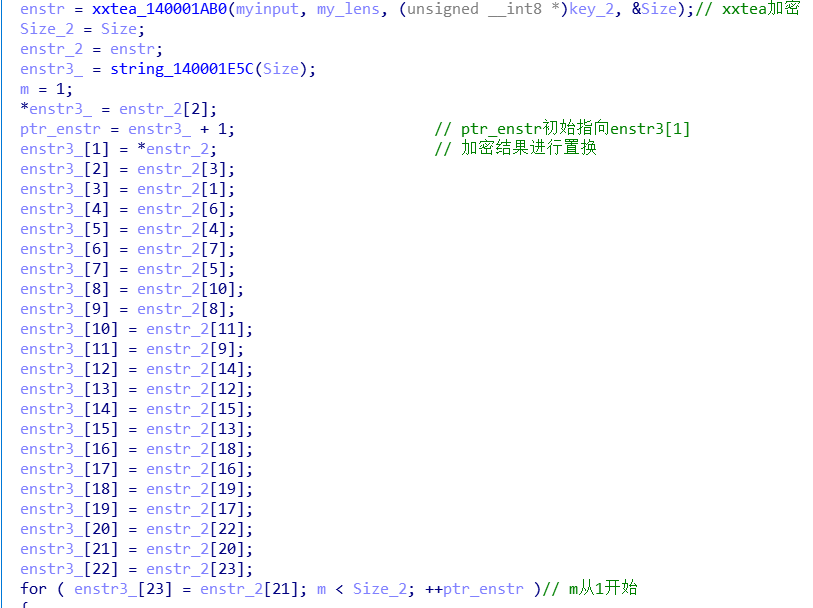

调用xxtea进行加密,加密结果再进行置换。

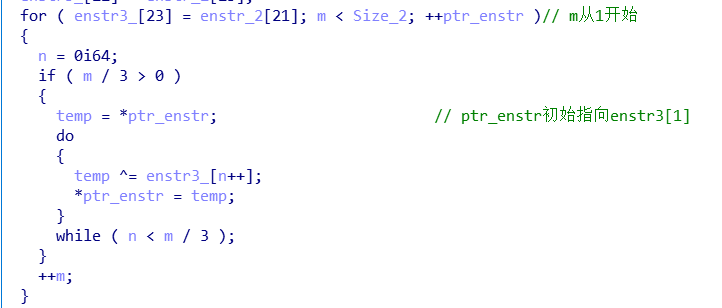

再进行异或操作

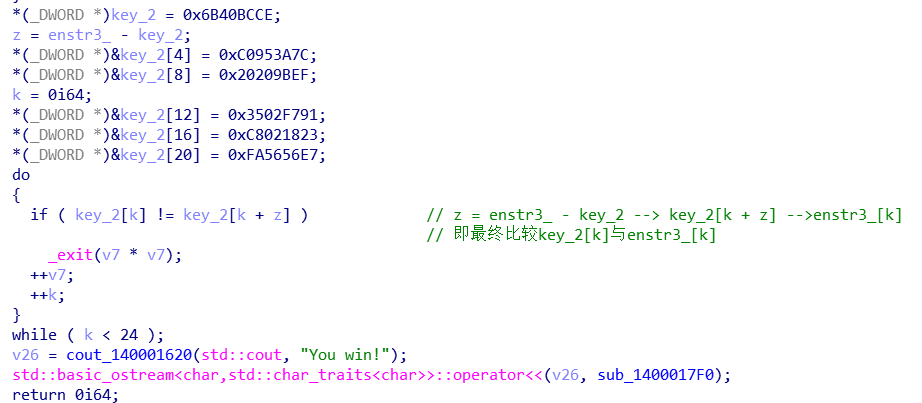

最终比较

wp

import struct _DELTA = 0x9E3779B9 def _long2str(v, w):

n = (len(v) - 1) << 2

if w:

m = v[-1]

if (m < n - 3) or (m > n): return ''

n = m

s = struct.pack('<%iL' % len(v), *v)

return s[0:n] if w else s def _str2long(s, w):

n = len(s)

m = (4 - (n & 3) & 3) + n

s = s.ljust(m, b"\0")

v = list(struct.unpack('<%iL' % (m >> 2), s))

if w: v.append(n)

return v def encrypt(str, key):

if str == '': return str

v = _str2long(str, True)

k = _str2long(key.ljust(16, b"\0"), False)

n = len(v) - 1

z = v[n]

y = v[0]

sum = 0

q = 6 + 52 // (n + 1)

while q > 0:

sum = (sum + _DELTA) & 0xffffffff

e = sum >> 2 & 3

for p in range(n):

y = v[p + 1]

v[p] = (v[p] + ((z >> 5 ^ y << 2) + (y >> 3 ^ z << 4) ^ (sum ^ y) + (k[p & 3 ^ e] ^ z))) & 0xffffffff

z = v[p]

y = v[0]

v[n] = (v[n] + ((z >> 5 ^ y << 2) + (y >> 3 ^ z << 4) ^ (sum ^ y) + (k[n & 3 ^ e] ^ z))) & 0xffffffff

z = v[n]

q -= 1

return _long2str(v, False) def decrypt(str, key):

if str == '': return str

v = _str2long(str, False)

k = _str2long(key.ljust(16, b"\0"), False)

n = len(v) - 1

z = v[n]

y = v[0]

q = 6 + 52 // (n + 1)

sum = (q * _DELTA) & 0xffffffff

while (sum != 0):

e = sum >> 2 & 3

for p in range(n, 0, -1):

z = v[p - 1]

v[p] = (v[p] - ((z >> 5 ^ y << 2) + (y >> 3 ^ z << 4) ^ (sum ^ y) + (k[p & 3 ^ e] ^ z))) & 0xffffffff

y = v[p]

z = v[n]

v[0] = (v[0] - ((z >> 5 ^ y << 2) + (y >> 3 ^ z << 4) ^ (sum ^ y) + (k[0 & 3 ^ e] ^ z))) & 0xffffffff

y = v[0]

sum = (sum - _DELTA) & 0xffffffff

return _long2str(v, True)

tg=[0xCE, 0xBC, 0x40, 0x6B, 0x7C, 0x3A, 0x95, 0xC0, 0xEF, 0x9B, 0x20, 0x20, 0x91, 0xF7, 0x02, 0x35,

0x23, 0x18, 0x02, 0xC8, 0xE7, 0x56, 0x56, 0xFA ]

order=[2,0,3,1,6,4,7,5,10,8,11,9,14,12,15,13,18,16,19,17,22,20,23,21]

flag=[0]*24

for i in range(23,-1,-1):

for j in range(i//3):

tg[i]^=tg[j]

print('逆异或操作后:'+' '.join(map(hex,tg)))

for i in range(24):

flag[order[i]]=tg[i]

print('逆加密字符串替换后:'+' '.join(map(hex,flag)))

x=decrypt(bytes(flag),'flag'.encode())

print(x)

逆异或操作后:0xce 0xbc 0x40 0xa5 0xb2 0xf4 0xe7 0xb2 0x9d 0xa9 0x12 0x12 0xc8 0xae 0x5b 0x10 0x6 0x3d 0x1d 0xd7 0xf8 0xdc 0xdc 0x70

逆加密字符串替换后:0xbc 0xa5 0xce 0x40 0xf4 0xb2 0xb2 0xe7 0xa9 0x12 0x9d 0x12 0xae 0x10 0xc8 0x5b 0x3d 0xd7 0x6 0x1d 0xdc 0x70 0xf8 0xdc

b'flag{CXX_and_++tea}'

xxtea算法参考:

XXTEA for Python

攻防世界 reverse xx的更多相关文章

- 攻防世界 reverse 进阶 10 Reverse Box

攻防世界中此题信息未给全,题目来源为[TWCTF-2016:Reverse] Reverse Box 网上有很多wp是使用gdb脚本,这里找到一个本地还原关键算法,然后再爆破的 https://www ...

- 攻防世界 reverse evil

这是2017 ddctf的一道逆向题, 挑战:<恶意软件分析> 赛题背景: 员工小A收到了一封邮件,带一个文档附件,小A随手打开了附件.随后IT部门发现小A的电脑发出了异常网络访问请求,进 ...

- 攻防世界 reverse tt3441810

tt3441810 tinyctf-2014 附件给了一堆数据,将十六进制数据部分提取出来, flag应该隐藏在里面,(这算啥子re,) 保留可显示字符,然后去除填充字符(找规律 0.0) 处理脚本: ...

- 攻防世界 reverse 进阶 APK-逆向2

APK-逆向2 Hack-you-2014 (看名以为是安卓逆向呢0.0,搞错了吧) 程序是.net写的,直接祭出神器dnSpy 1 using System; 2 using System.Diag ...

- 攻防世界 reverse Windows_Reverse2

Windows_Reverse2 2019_DDCTF 查壳: 寻找oep-->dump-->iat修复 便可成功脱壳 int __cdecl main(int argc, con ...

- 攻防世界 reverse BabyXor

BabyXor 2019_UNCTF 查壳 脱壳 dump 脱壳后 IDA静态分析 int main_0() { void *v0; // eax int v1; // ST5C_4 char ...

- 攻防世界 reverse parallel-comparator-200

parallel-comparator-200 school-ctf-winter-2015 https://github.com/ctfs/write-ups-2015/tree/master/sc ...

- 攻防世界 reverse 进阶 8-The_Maya_Society Hack.lu-2017

8.The_Maya_Society Hack.lu-2017 在linux下将时间调整为2012-12-21,运行即可得到flag. 下面进行分析 1 signed __int64 __fastca ...

- 攻防世界 reverse easy_Maze

easy_Maze 从题目可得知是简单的迷宫问题 int __cdecl main(int argc, const char **argv, const char **envp) { __int64 ...

随机推荐

- JBoss 5.x和6.x 反序列化漏洞(CVE-2017-12149)

0x01 漏洞简介 该漏洞为 Java反序列化错误类型,存在于 Jboss 的 HttpInvoker 组件中的 ReadOnlyAccessFilter过滤器中.该过滤器在没有进行任何安全检查的情况 ...

- u-boot 移植 --->5、友善之臂Tiny210底板王网卡驱动移植

网卡芯片的工作原理 DM9000AE具有以下主要性能: ①48管脚的LQFP封装,管脚少体积小: ②支持8/16位数据总线: ③适用于10Base-T和100Base-T,10/100M自适应,适应不 ...

- go modules——HelloWorld示例

go modules--HelloWorld示例 go modules 存在的意义是方便代码的共享(虽然这会使自己开发过程中有一些小小的麻烦) 开发第一步,创建一个github仓库,然后克隆到本地 首 ...

- flex 布局占位符

flex 布局占位符 空 span bug .popover-custom-class .system-guide-container .buttons-box { display: flex; fl ...

- 十大排序算法时间复杂度 All In One

十大排序算法时间复杂度 All In One 排序算法时间复杂度 排序算法对比 Big O O(n) O(n*log(n)) O(n^2) 冒泡排序 选择排序 插入排序 快速排序 归并排序 基数排序 ...

- SVG & Blob & Base64

SVG & Blob https://developer.mozilla.org/en-US/docs/Web/API/Blob SVG & Base64 https://develo ...

- 应该如何看待VAST的未来价格与价值?

提起数字货币的价格,很多币圈人士都是滔滔不绝,随口一举例,便是百倍千倍的数字货币.可是提起数字货币的价值,就很少有币圈人士能举出几个有力的例子,常常顾左右而言他,场面十分尴尬.之所以会这样,是因为很多 ...

- 听说USDN最近很火,它究竟是什么?

最近USDN在各大社区沸沸扬扬,甚至很多人都说USDN将会打破稳定币市场的格局,那么USDN究竟是怎样的一种稳定币呢?小编今天就帮助大家了解一下,新一代算法型稳定币USDN. USDN是基于公链NGK ...

- [转]【视觉 SLAM-2】 视觉SLAM- ORB 源码详解 2

转载地址:https://blog.csdn.net/kyjl888/article/details/72942209 1 ORB-SLAM2源码详解 by 吴博 2 https://github.c ...

- C++算法代码——卡片游戏

题目来自:http://218.5.5.242:9018/JudgeOnline/problem.php?cid=1397&pid=2 题目描述 桌上有一叠牌,从第一张牌(即位于顶面的牌)开始 ...