kubernets集群的安全防护(上)

一 了解认证机制

1.1 API的服务器在接收来自客户端的请求的时候会对发起的用户进行几个步骤

- 认证插件进行认证,确认发起的用户是外部用户,还是集群中的某个命名空间里面的pod

- 确认用户属于哪个组,这个组被赋予对集群资源的哪些权限,是否有对这些资源的增删改查的权限

- 最后才确认能否成功的对资源进行修改

1.2 介绍serviceaccount

serviceaccount属于一种集群资源,可以在命名空间里面创建,并且每个命名空间里面都有一个默认的accountservice,在命名空间创建pod的时候,会将这个serviceaccount里面的token,ca.cart以及namespace渲染到容器里面的挂载路径 /var/run/secrets/kubernetes.io/serviceaccount/

并且可以自己自定义serviceaccount,定义serviceaccount里面挂载的secrets列表,在默认情况下,集群里面的pod可以挂载任意多的secrets卷,但是当将ServiceAccount里面包含这个注解的时候kubernets.io/enforce-moutable-secrets="true"的时候,pod只要挂载了这个SA那么就只能挂载这个SA下面定义的secrets

二 介绍RBAC授权插件

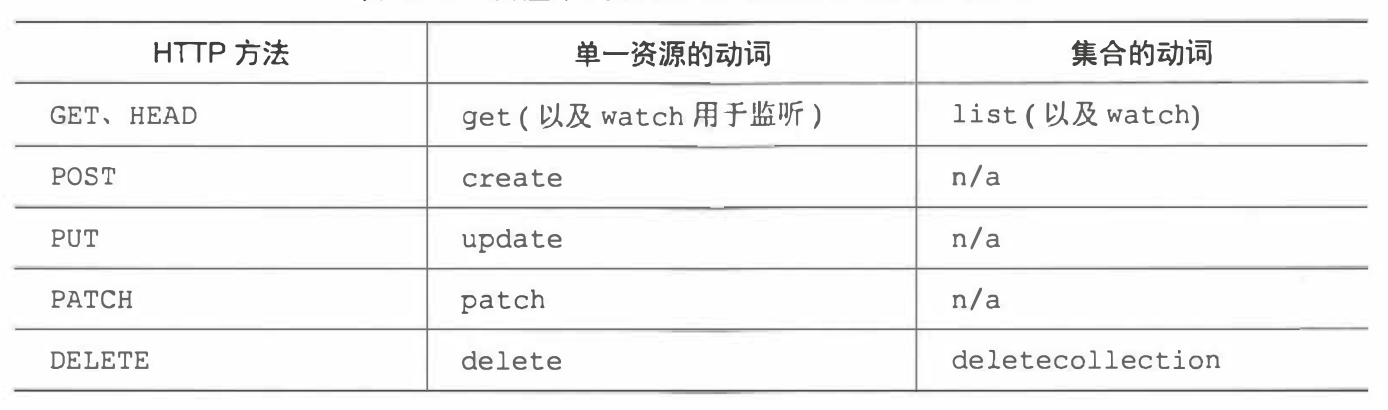

2.1 RBAC这样的一个插件,授权在集群中的一个客户端是否允许在集群资源中执行的一系列动作

2.2 RBAC的核心思想是将用户与一系列的角色相关联,这个用户可以是serviceaccount或者是其他用户将可以关联很多角色,每个角色同时有对集群内部的一些资源的增删改查的权限,用户可以关联多个角色,并享有所有相关联的权限,没有与用户关联的角色的权限,用户自然也没有相关的任何权限

2.3 介绍RBAC资源

RBAC授权规则是通过四种资源进行配置的,他们分为2个组

- Role以及ClusterRole,他们决定了可以在资源上执行哪些动作

- RoleBinding以及ClusterRoleBinding,它们将上述角色绑定到特定的用户,组或者ServiceAccount上面

详细内容如图所示

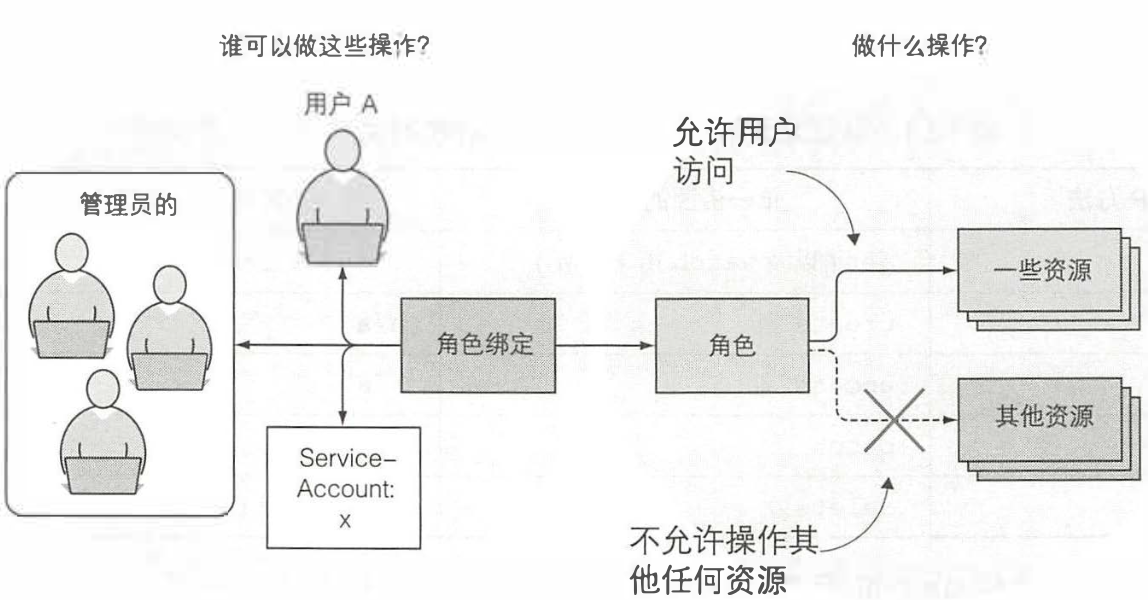

2.4 值得一提的是,角色,与角色绑定属于命名空间级别的资源,集群角色与集群角色绑定属于集群级别的资源,他们之间的关系除了一一对应之外,还有其他的关系

- 可以看到在同一个命名空间里面可以有多个角色绑定,同样也可以有多个角色

- 单个命名空间里面的角色只能绑定其命名空间里面的角色

- 但是对于任意的命名空间的角色绑定是可以将集群的角色绑定到其命名空间的用户上面的,这点需要注意

三 练习RBAC资源如何限制集群中各个pod对集群资源的访问

3.1 在集群中开启RBAC鉴权

k delete clusterrolebinding permissive-binding

3.2 分别创建2个命名空间以及在2个命名空间里面创建pod

[root@node01 wxm]# k create ns wxm

namespace/wxm created [root@node01 wxm]# k run test --image=luksa/kubectl-proxy -n wxm

pod/test created [root@node01 wxm]# k create ns wdm

namespace/wdm created [root@node01 wxm]# k run test --image=luksa/kubectl-proxy -n wdm

pod/test created

3.3 之后进入一个命名空间里面的pod里面执行查询资源的命名

/ # curl localhost:8001/api/v1/namespaces/wdm/services

{

"kind": "Status",

"apiVersion": "v1",

"metadata": { },

"status": "Failure",

"message": "services is forbidden: User \"system:serviceaccount:wxm:default\" cannot list resource \"services\" in API group \"\" in the namespace \"wdm\"",

"reason": "Forbidden",

"details": {

"kind": "services"

},

"code": 403

/ # curl localhost:8001/api/v1/namespaces/default/services

{

"kind": "Status",

"apiVersion": "v1",

"metadata": { },

"status": "Failure",

"message": "services is forbidden: User \"system:serviceaccount:wxm:default\" cannot list resource \"services\" in API group \"\" in the namespace \"default\"",

"reason": "Forbidden",

"details": {

"kind": "services"

},

"code": 403

- 可以看到在开启了RBAC的时候,由于默认的pod挂载的是集群中的默认的SA,但是没有给它赋予任何权限

- 所以无论访问API服务器的任何资源都会被拒绝

3.4 在wxm这个命名空间创建一个角色,这个角色的作用是支持查询wxm这个命名空间的所有资源,有两种形式来创建资源

3.4.1 yaml形式创建这个Role

[root@node01 Chapter12]# cat service-reader.yml

apiVersion: rbac.authorization.k8s.io/v1

kind: Role

metadata:

namespace: wxm

name: wxm

rules:

- apiGroups: [""]

verbs: ["get", "list"]

resources: ["services"]

- role这个资源它属于rbac.authorization.k8s.io/v1资源组

- 它区别于其他资源没有spec选项(笔者在创建的时候没发现)

- rules里面可以定义对哪些资源有着什么样子的操作权限以及资源属于什么API组的

3.4.2 以命令行的形式创建role

k create role service-reader --verb=get --verb=list --resource=services -n wdm

3.5 以命令行的形式创建角色绑定

k create rolebinding --name=test --role=service-reader --serviceaccount=wdm:default-n wdm

通过上面的命令将命名空间wdm的SA绑定了service-reader的role,至此我们就可以在wdm的pod里面去通过API服务器来访问wdm命名空间的services的清单了

[root@node01 Chapter12]# k exec -it test -n wdm sh

kubectl exec [POD] [COMMAND] is DEPRECATED and will be removed in a future version. Use kubectl exec [POD] -- [COMMAND] instead.

/ # curl localhost:8001/api/v1/namespaces/wdm/services

{

"kind": "ServiceList",

"apiVersion": "v1",

"metadata": {

"selfLink": "/api/v1/namespaces/wdm/services",

"resourceVersion": "3474903"

},

"items": []

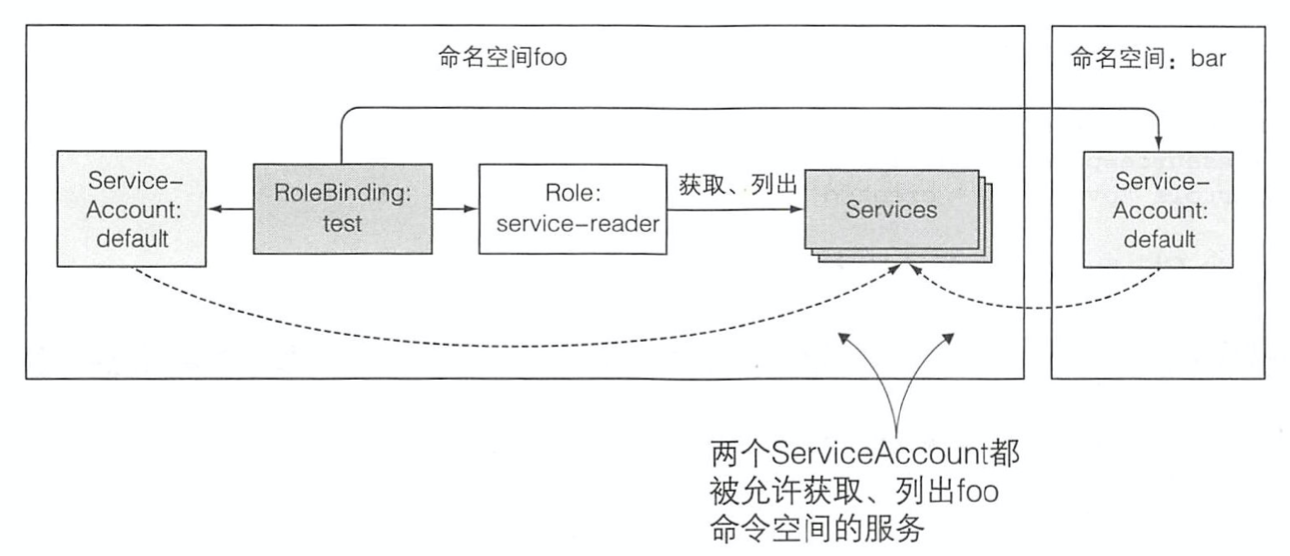

3.6 还有一点,当我们想在wxm这个命名空间里面的pod去访问wdm的service或者其他列表的时候仅仅需要在rolebinding里面添加wxm这个命名空间的SA,操作如下

[root@node01 Chapter12]# k get rolebinding test -o yaml -n wdm

apiVersion: rbac.authorization.k8s.io/v1

kind: RoleBinding

metadata:

creationTimestamp: "2021-01-14T08:44:08Z"

name: test

namespace: wdm

resourceVersion: "3473068"

selfLink: /apis/rbac.authorization.k8s.io/v1/namespaces/wdm/rolebindings/test

uid: aa8972d6-5644-11eb-ae9a-5254002a5691

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: Role

name: service-reader

subjects:

- kind: ServiceAccount

name: default

namespace: wdm

- kind: ServiceAccount

name: default

namespace: wxm

- 红色字体为添加的部分

3.7 我们再试试在wxm这个命名空间的pod能否去访问wdm这个命名空间的service资源

/ # curl localhost:8001/api/v1/namespaces/wdm/services

{

"kind": "ServiceList",

"apiVersion": "v1",

"metadata": {

"selfLink": "/api/v1/namespaces/wdm/services",

"resourceVersion": "3473158"

},

"items": [] / # curl localhost:8001/api/v1/namespaces/wxm/services

{

"kind": "Status",

"apiVersion": "v1",

"metadata": { },

"status": "Failure",

"message": "services is forbidden: User \"system:serviceaccount:wxm:default\" cannot list resource \"services\" in API group \"\" in the namespace \"wxm\"",

"reason": "Forbidden",

"details": {

"kind": "services"

},

"code": 403

/ # curl localhost:8001/api/v1/namespaces/wdm/services

{

"kind": "ServiceList",

"apiVersion": "v1",

"metadata": {

"selfLink": "/api/v1/namespaces/wdm/services",

"resourceVersion": "3475403"

},

"items": []

}/ #

- 结果显而易见,wxm这个命名空间的pod无法访问自己的service

- 但是wxm这个命名空间pod却能访问wdm这个命名空间的service

- 这就是RBAC权限的神奇作用

3.8 下面来把演示的内容做成一幅图来更直观的看一下

kubernets集群的安全防护(上)的更多相关文章

- kubernets集群的安全防护(下)

一 集群角色以及集群角色绑定 1.1 前面我们提到过角色以及角色绑定,那么现在为什么会出现集群级别的角色以及角色绑定,作用有如下所示 我们如果需要在所有的命名的空间创建某个角色或者角色绑定的时候 ...

- Redis源码阅读(五)集群-故障迁移(上)

Redis源码阅读(五)集群-故障迁移(上) 故障迁移是集群非常重要的功能:直白的说就是在集群中部分节点失效时,能将失效节点负责的键值对迁移到其他节点上,从而保证整个集群系统在部分节点失效后没有丢失数 ...

- zookeeper集群,每个服务器上的数据是相同的,每一个服务器均可以对外提供读和写的服务,这点和redis是相同的,即对客户端来讲每个服务器都是平等的。

zookeeper集群,每个服务器上的数据是相同的,每一个服务器均可以对外提供读和写的服务,这点和redis是相同的,即对客户端来讲每个服务器都是平等的.

- 搭建集群后再namenode上查看进程发现除了三个基本进程还可能有别的进程,例如本来在子节点出现的进程出现在了主节点上

搭建集群后再namenode上查看进程发现除了三个基本进程还可能有别的进程,例如本来在子节点出现的进程出现在了主节点上,namenode按正常来说是有三个进程的:namenode,resourcema ...

- Window Server 2019 配置篇(3)- 建立hyper-v集群并在其上运行win10 pro虚拟机

上次讲到我们的域里有了网关跟DHCP,这次我们要在域中建立hyper-v集群并在其上运行win10 pro虚拟机 那么什么是hyper-v集群呢? 就是两个及两个以上的运行hyper-v服务的服务器建 ...

- Ceph集群搭建及Kubernetes上实现动态存储(StorageClass)

集群准备 ceph集群配置说明 节点名称 IP地址 配置 作用 ceph-moni-0 10.10.3.150 centos7.5 4C,16G,200Disk 管理节点,监视器 monitor ...

- 使用kubeadm创建kubernets集群

参考: http://docs.kubernetes.org.cn/459.html https://blog.csdn.net/gui951753/article/details/833169 ...

- k8s 开船记-故障公告:自建 k8s 集群在阿里云上大翻船

非常非常抱歉,新年上班第一天, 在今天阿里云上气候突变情况下,由于我们开船技术差,在今天 10:15~12:00 左右的访问高峰,我们竟然把船给开翻了,造成近2个小时整个博客站点无法访问,由此给您带来 ...

- 手把手教你:将 ClickHouse 集群迁至云上

前言 随着云上 ClickHouse 服务完善,越来越多的用户将自建 ClickHouse 服务迁移至云上.对于不同数据规模,我们选择不同的方案: 对于数据量比较小的表,通常小于10GB 情况下,可以 ...

随机推荐

- [OI笔记]三种逆元的求法

其实这篇博客只是搬运一下我之前(大概是NOIP那会)写在word里的笔记- 下面直接复制原话,题目是洛谷上求逆元的模板题:https://www.luogu.org/problemnew/show/P ...

- [日常摸鱼]bzoj3083遥远的国度-树链剖分

一无聊就找树剖写 题意:一颗带点权的树,三种操作:1.换根 2.链赋值 3.查询子树最小值 如果没有换根的话直接就是裸的树剖了,对于换根的操作我们可以分类讨论. 1.如果查询的$x$就是根,那答案就是 ...

- [水题日常]UVA Partitioning by Palindromes

一句话题意:每次给你一个字符串问最少划分成多少段才能使得每一段都是回文串. (下面用\(s[1..n]\)来表示这个字符串) 记\(dp[i]\)为\(s[1..i]\)的答案,如果对于某个\(j&l ...

- openstack高可用集群17-openstack集成Ceph准备

Openstack集成Ceph准备 Openstack环境中,数据存储可分为临时性存储与永久性存储. 临时性存储:主要由本地文件系统提供,并主要用于nova虚拟机的本地系统与临时数据盘,以及存储gla ...

- winform关闭登录窗体打开主窗体的方法

实际使用 Program.cs代码 //声明一个线程 private static System.Threading.Mutex mutex; /// <summary> /// 应用程序 ...

- ESP定律脱壳

ESP定律是比较常用的脱壳方式,作为新手用的也比较多简单写一下我的看法. esp定律的使用过程大致为: 1.开始就点F8,注意观察OD右上角的寄存器中ESP有没突现(变成红色),并且只有sp和ip为 ...

- java 常用时间操作类,计算到期提醒,N年后,N月后的日期

package com.zjjerp.tool; import java.text.ParseException; import java.text.ParsePosition; import jav ...

- java字符统计+字符串压缩

要实习了.突然发现自己好像什么都不会,就去看看题吧.在网上看到一个字符串压缩的题.看了一眼,感觉用python很简单.一个for循环+字典就可以搞定. 但是呢,主要还是java.下面就用java来实现 ...

- web页面过一段时间再次访问时显示数据库连接错误

这个问题是我之前遇到的,过了很久才想着去解决它,因为这也没多大影响,无非就是再访问一次的问题,后来有一次观察网站的运行情况时,发现这个问题还挺严重,如果一直用,就不会出现问题,如果中间歇一会,再用就会 ...

- ocelot 中间件的变化

ocelot 中间件的变化 Intro 之前我们使用 ocelot 的时候自定义了一些中间件来实现我们定制化的一些需求,最近博客园上有小伙伴问我怎么使用,他用的版本是 16.0 版本,16.0 和 1 ...