Polar Code(1)极化码SC译码迭代公式的理解

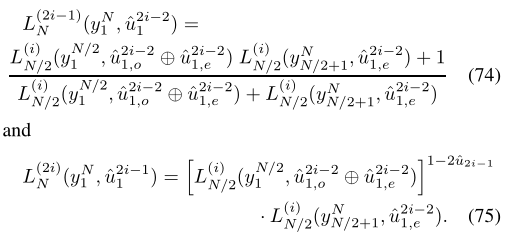

采用对数似然比求解的迭代公式推导:

考虑

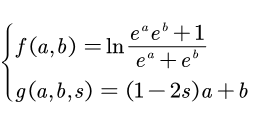

如上图,将L的部分看为一个整体,用 exp(a)和exp(b)代替,并对式子左右都取对数,则公式变为如下所示:

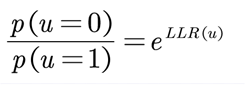

对数似然比

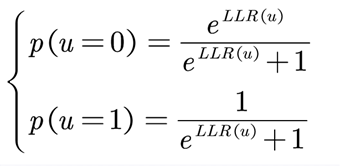

上述公式等效一下公式:

进一步可等效为:

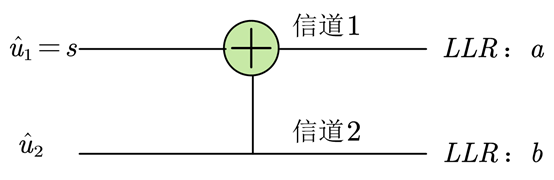

编码基本的模型

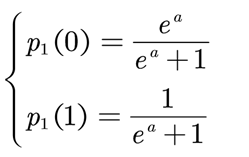

上图中a和b分别是信道1和信道2接收的对数似然比,s是根据概率运算后得到的信道1的比特估计值,根据对数似然比我们可以得到信道1和信道2接收端的p(u=0)和p(u=1),下面的公式,我将把p(u=0)和p(u=1)简写为p(0)和p(1),根据前面给的公式有以下关系存在:

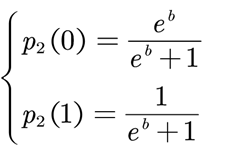

根据这个概率反向推导上经过这个结构之前的概率,如下图:

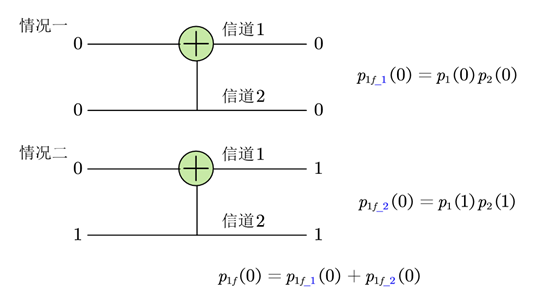

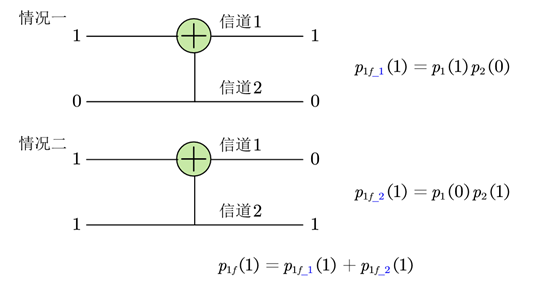

首先我们求解信道1的,信道1求解有以下两种情况:

求解 p(0):

求解 p(1):

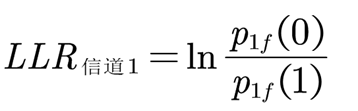

这样就可得到信道1经过这个结构前的LLR,

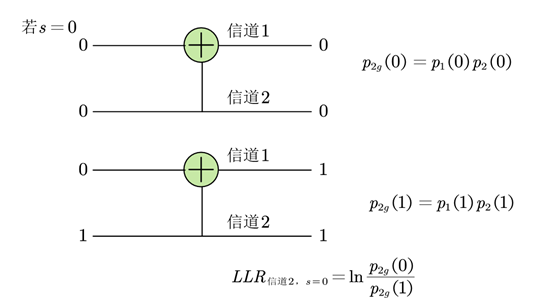

根据这个LLR值可确定s的值,于是顺其自然的就可以求解信道2的了。

若S=0则有:

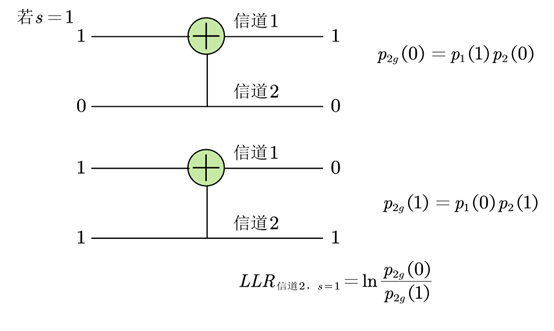

若s=1

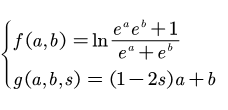

s=1和s=0的情况可以综合,得到与s的关系,我们设置f函数为求信道1LLR的函数,g函数为求信道2LLR的函数,则得到:

由以上的过程我们可以得到LL,LLR,这样polar code译码的最基本的两个迭代函数就可以得到了。

Polar Code(1)极化码SC译码迭代公式的理解的更多相关文章

- 极化码的matlab仿真(4)——SC译码(2)

================================================ 首先自作多情的说一句--"抱歉!" 古语"有志者.事竟成",是 ...

- 极化码的matlab仿真(3)——SC译码(1)

一个好码必须具备两个要素:可靠.高效. 高效的码要求码的编译方案都具有较低的复杂度.极化码出现后,Arikan本人提出使用SC译码方案来进行译码操作.SC全称successive cancellati ...

- 极化码的matlab仿真(2)——编码

第二篇我们来介绍一下极化码的编码. 首先为了方便进行编码,我们需要进行数组的定义 signal = randi([0,1],1,ST); %信息位比特,随机二进制数 frozen = zeros(1, ...

- Polar Code(1)关于Polar Code

Polar Codes于2008年由土耳其毕尔肯大学Erdal Arikan教授首次提出,Polar Codes提出后各通信巨头都进行了研究.2016年11月18日(美国时间2016年11月17日), ...

- Polar Code主要研究者的个人主页(持续更新中........)

Polar Code主要研究者的个人主页(持续更新中........) 1. Polar码的编译码.以及List译码算法,都少不了Ido Tal这位大牛. http://webee.technion. ...

- 极化码之tal-vardy算法(1)

继前两节我们分别探讨了极化码的编码,以及深入到高斯信道探讨高斯近似法之后,我们来关注一个非常重要的极化码构造算法.这个算法并没有一个明确的名词,因此我们以两位发明者的名字将其命名为“Tal-Vardy ...

- Huffman编码实现电文的转码与译码

//first thing:thanks to my teacher---chenrong Dalian Maritime university /* 构造Huffman Tree思路: ( ...

- 极化码之tal-vardy算法(2)

上一节我们了解了tal-vardy算法的大致原理,对所要研究的二元输入无记忆对称信道进行了介绍,并着重介绍了能够避免输出爆炸灾难的合并操作,这一节我们来关注信道弱化与强化操作. [1]<Chan ...

- Alink漫谈(十七) :Word2Vec源码分析 之 迭代训练

Alink漫谈(十七) :Word2Vec源码分析 之 迭代训练 目录 Alink漫谈(十七) :Word2Vec源码分析 之 迭代训练 0x00 摘要 0x01 前文回顾 1.1 上文总体流程图 1 ...

随机推荐

- mysql之工具的使用总结(mac版本)

13.mysql Mac终端操作 12.MySql在Mac上的安装与配置详解: 11.mac下安装mysql5.7.18,连接出现Access denied for user 'root'@'loca ...

- docker项目ssl 安全证书的种种

一,证书挂着宿主的nginx上 这个很简单,只需要修改宿主nginx的配置文件即可 server { ssl default; server_name www.abc.com; #项目域名 ssl_c ...

- 安装部署Kafka集群

kafka是一个开源的分布式消息订阅系统(消息中间件) 安装过程 1.下载kafka_2.11-0.10.1.0.gz(ps:千万不要下错了,博主就是下到了src文件上去了,kafka中的zookee ...

- Highcharts绘制曲线图小结

Higcharts绘制曲线图很好用! 虽然说Highcharts官网有API 刚接触这个领域,学有心得,理解不到位之处希望大家多多指教! 项目绘制的曲线是:平均水位随时间的变化而改变的水情走势图. 主 ...

- 记录一次 “ORA-12516:TNS:监听程序找不到符合协议堆栈要求的可用处理程序” 的处理过程

一.今天同事反馈业务化运行的数据中心库发生了oracle无法连接的情况,导致所有业务系统无法正常运作的问题.报:“ORA-12516:TNS:监听程序找不到符合协议堆栈要求的可用处理程序” 二.收到这 ...

- flask+redis实现抢购(秒杀)功能

今天面试了 一家非常高大上的公司,问了我关于redis的实用性问题,但是答的不是很好,所以下午通过再次学习 redis,实现相关实用性功能的一种. 对于抢购功能,难点在于 抢购时 由于高并发请求,导致 ...

- 如何限定函数只在本cpp内有效

1.static关键字 static void s_funName(){ return:} 2.namespace 不要给命名空间名字这样外部 也调用不了 namespace { void s_fun ...

- 爬虫之requests

一.基本用法 1.GET请求 ①r=requests.get(url) --返回Response对象 def get(url, params=None, **kwargs): params={... ...

- maven dependency的版本冲突问题

在改造一个旧项目中,遇到各种问题. 旧项目有十多个模块,因为没有一个统一的父pom,它们对第三方的jar的版本没有统一. 虽然也存在公共的依赖模块,比如commons.util,但是,我们的模块中,有 ...

- 转:强制关闭.net程序

/// <summary> /// 运行DOS命令 /// DOS关闭进程命令(ntsd -c q -p PID )PID为进程的ID /// </summary> /// & ...