湖湘杯2020_ReMe

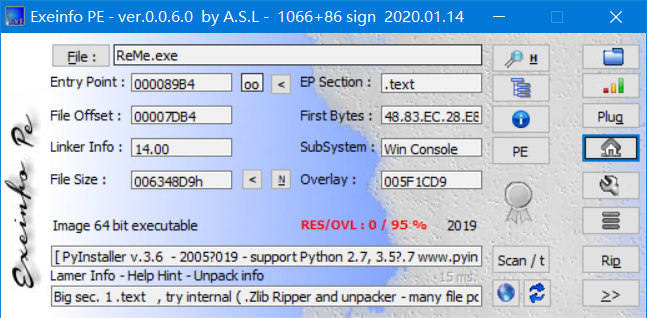

查壳后发现是由Python2.7环境下编译得到的exe可执行文件

由此想到可将exe转为pyc文件再反编译成py文件

且该方法只适用于py2 无混淆 因为py3的字节码结构有些许变化

step1:

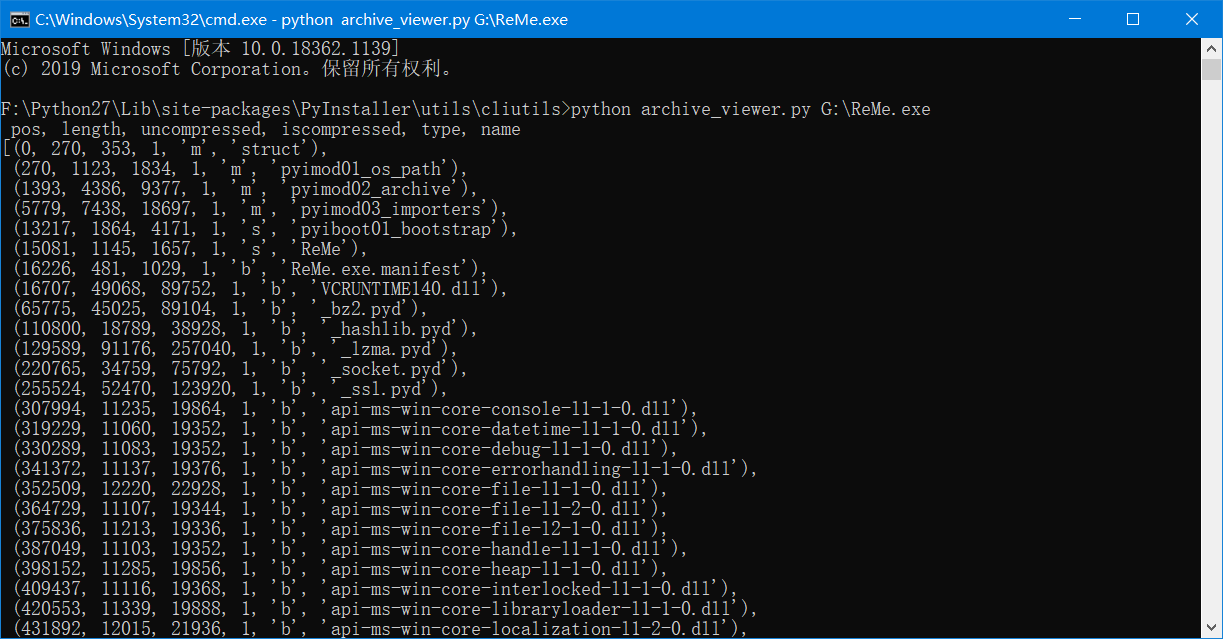

在该目录下启动archive_viewer.py程序操作该可执行文件

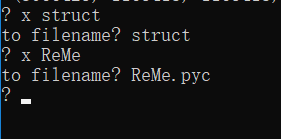

后分别使用x struct和x ReMe语句提取struct和生成的pyc文件 文件保存在当前目录中

step2:

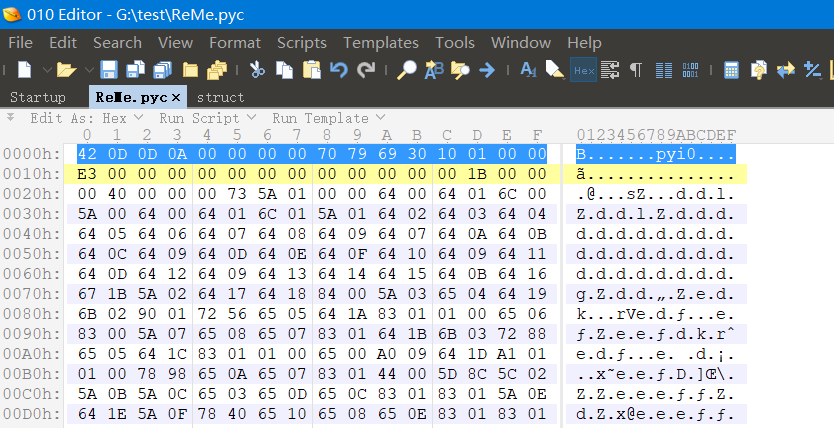

后来发现ReMe缺少部分文件头 后使用工具010editor将struct作为模板 把struct的头添加到ReMe中并保存

step3:

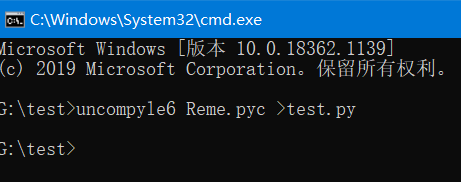

使用神器uncompyle6将pyc文件反编译为py文件

uncompyle6 ReMe.pyc >test.py

uncompyle6安装命令(pip install uncompyle6)

后得到完整源码

import sys, hashlib

check = [

'e5438e78ec1de10a2693f9cffb930d23',

'08e8e8855af8ea652df54845d21b9d67',

'a905095f0d801abd5865d649a646b397',

'bac8510b0902185146c838cdf8ead8e0',

'f26f009a6dc171e0ca7a4a770fecd326',

'cffd0b9d37e7187483dc8dd19f4a8fa8',

'4cb467175ab6763a9867b9ed694a2780',

'8e50684ac9ef90dfdc6b2e75f2e23741',

'cffd0b9d37e7187483dc8dd19f4a8fa8',

'fd311e9877c3db59027597352999e91f',

'49733de19d912d4ad559736b1ae418a7',

'7fb523b42413495cc4e610456d1f1c84',

'8e50684ac9ef90dfdc6b2e75f2e23741',

'acb465dc618e6754de2193bf0410aafe',

'bc52c927138231e29e0b05419e741902',

'515b7eceeb8f22b53575afec4123e878',

'451660d67c64da6de6fadc66079e1d8a',

'8e50684ac9ef90dfdc6b2e75f2e23741',

'fe86104ce1853cb140b7ec0412d93837',

'acb465dc618e6754de2193bf0410aafe',

'c2bab7ea31577b955e2c2cac680fb2f4',

'8e50684ac9ef90dfdc6b2e75f2e23741',

'f077b3a47c09b44d7077877a5aff3699',

'620741f57e7fafe43216d6aa51666f1d',

'9e3b206e50925792c3234036de6a25ab',

'49733de19d912d4ad559736b1ae418a7',

'874992ac91866ce1430687aa9f7121fc']

def func(num):

result = []

while num != 1:

num = num * 3 + 1 if num % 2 else num // 2

result.append(num)

return result

if __name__ == '__main__':

print('Your input is not the FLAG!')

inp = input()

if len(inp) != 27:

print('length error!')

sys.exit(-1)

for i, ch in enumerate(inp):

ret_list = func(ord(ch))

s = ''

for idx in range(len(ret_list)):

s += str(ret_list[idx])

s += str(ret_list[(len(ret_list) - idx - 1)])

md5 = hashlib.md5()

md5.update(s.encode('utf-8'))

if md5.hexdigest() != check[i]:

sys.exit(i)

md5 = hashlib.md5()

md5.update(inp.encode('utf-8'))

print('You win!')

print('flag{' + md5.hexdigest() + '}')直接修改代码爆破flag

import sys, hashlib

check = [

'e5438e78ec1de10a2693f9cffb930d23',

'08e8e8855af8ea652df54845d21b9d67',

'a905095f0d801abd5865d649a646b397',

'bac8510b0902185146c838cdf8ead8e0',

'f26f009a6dc171e0ca7a4a770fecd326',

'cffd0b9d37e7187483dc8dd19f4a8fa8',

'4cb467175ab6763a9867b9ed694a2780',

'8e50684ac9ef90dfdc6b2e75f2e23741',

'cffd0b9d37e7187483dc8dd19f4a8fa8',

'fd311e9877c3db59027597352999e91f',

'49733de19d912d4ad559736b1ae418a7',

'7fb523b42413495cc4e610456d1f1c84',

'8e50684ac9ef90dfdc6b2e75f2e23741',

'acb465dc618e6754de2193bf0410aafe',

'bc52c927138231e29e0b05419e741902',

'515b7eceeb8f22b53575afec4123e878',

'451660d67c64da6de6fadc66079e1d8a',

'8e50684ac9ef90dfdc6b2e75f2e23741',

'fe86104ce1853cb140b7ec0412d93837',

'acb465dc618e6754de2193bf0410aafe',

'c2bab7ea31577b955e2c2cac680fb2f4',

'8e50684ac9ef90dfdc6b2e75f2e23741',

'f077b3a47c09b44d7077877a5aff3699',

'620741f57e7fafe43216d6aa51666f1d',

'9e3b206e50925792c3234036de6a25ab',

'49733de19d912d4ad559736b1ae418a7',

'874992ac91866ce1430687aa9f7121fc']

def func(num):

result = []

while num != 1:

num = num * 3 + 1 if num % 2 else num // 2

result.append(num)

return result

if __name__ == '__main__':

inp = [10]*27

if len(inp) != 27:

print('length error!')

sys.exit(-1)

flag = ''

for i, ch in enumerate(inp):

for each_num in range(30,128):

ret_list = func(each_num)

print(ret_list)

s = ''

for idx in range(len(ret_list)):

s += str(ret_list[idx])

s += str(ret_list[(len(ret_list) - idx - 1)])

print(s)

md5 = hashlib.md5()

md5.update(s.encode('utf-8'))

if md5.hexdigest() != check[i]:

continue

else:

flag += chr(each_num)

print(flag)

break

inp = flag

md5 = hashlib.md5()

md5.update(inp.encode('utf-8'))

print('You win!')

print('flag{' + md5.hexdigest() + '}')

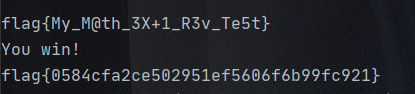

最后得到flag

湖湘杯2020_ReMe的更多相关文章

- CTF 湖湘杯 2018 WriteUp (部分)

湖湘杯 2018 WriteUp (部分),欢迎转载,转载请注明出处! 1. CodeCheck(WEB) 测试admin ‘ or ‘1’=’1’# ,php报错.点击登录框下面的滚动通知,URL ...

- 2017湖湘杯复赛writeup

2017湖湘杯复赛writeup 队伍名:China H.L.B 队伍同时在打 X-NUCA 和 湖湘杯的比赛,再加上周末周末周末啊,陪女朋友逛街吃饭看电影啊.所以精力有点分散,做出来部分题目,现在 ...

- 2019 湖湘杯 Reverse WP

0x01 arguement 下载链接:https://www.lanzous.com/i7atyhc 1.准备 获取到信息: 32位的文件 upx加密文件 在控制台打开文件 使用"upx ...

- 【CTF】2019湖湘杯 miscmisc writeup

题目来源:2019湖湘杯 题目链接:https://adworld.xctf.org.cn/task/answer?type=misc&number=1&grade=1&id= ...

- 2017湖湘杯Writeup

RE部分 0x01 Re4newer 解题思路: Step1:die打开,发现有upx壳. Step2:脱壳,执行upx -d 文件名即可. Step3:IDA打开,shift+F12看字符串. 点进 ...

- Bugku Writeup —文件上传2(湖湘杯)

我们先来看下题目,题目说明是文件上传 我们可以尝试通过构造payload来进行测试 php://filter/read=convert.base64-encode/resource=flag 获取到f ...

- 2018湖湘杯web、misc记录

1.题目名 Code Check 打开题目,右键发现有id参数的url,简单base64解码以后发现不是明文,说明利用了其他的加密方式,那么应该会有具体的加密方式给我们,于是试试常见的文件泄露,可以发 ...

- 湖湘杯2020 writeup

这个平台中间卡的离谱,卡完过后交了flag分还掉了 Web 题目名字不重要 也算是非预期吧,赛后y1ng师傅也说了因为要多端口环境必须这样配,预期解很难 NewWebsite 后台弱口令admin a ...

- uaf-湖湘杯2016game_学习

0x00 分析程序 根据分析,我们可以得到以下重要数据结构 0x01 发现漏洞 1.在武器使用次数耗光后,程序会把存储该武器的堆块free,在free的时候没有清空指针,造成悬挂指针 2.commen ...

随机推荐

- 推荐条+fragment

主布局 package com.example.dell.day1215; import android.support.design.widget.TabLayout; import android ...

- module(JS模块系统)

JS - module(模块系统) 重新学习ES6 倒数第一章 module 什么是module? 百度的解释 之前接触过AngularJS,现在看Dojo,都有对模块的使用.在dojo官网看到这段文 ...

- 日志分析平台ELK之搜索引擎Elasticsearch集群

一.简介 什么是ELK?ELK是Elasticsearch.Logstash.Kibana这三个软件的首字母缩写:其中elasticsearch是用来做数据的存储和搜索的搜索引擎:logstash是数 ...

- 使用Redis做消息队列

基于内存的单线程数据库,使Redis的线程安全性极高.而Redis的双向链表数据类型(List)天生就可作为消息队列存储消息. 在这里就不说消息队列的等等一些优点.但是补充一下Redis的List类型 ...

- c++ 中预编译头文件名 pch.h

转载:https://www.it-swarm.asia/zh/c++/%e6%88%91%e5%8f%af%e4%bb%a5%e4%bd%bf%e7%94%a8includepchh%e2%80%9 ...

- JavaFX ComboBox的选中事项

参考1:https://blog.csdn.net/mexel310/article/details/37909205 参考2:https://blog.csdn.net/maosijunzi/art ...

- Jetson AGX Xavier/ubuntu查找文件

用以下命令查找文件 sudo updatedb locate xxx #xxx是文件名 如果找不到命令,则需要安装mlocate sudo apt-get install mlocate

- 入职大厂,齐姐精选的 9 道 Java 集合面试题

Java 集合框架其实都讲过了,有一篇讲 Collection 的,有一篇讲 HashMap 的,那没有看过的小伙伴快去补下啦,文末也都有链接:看过的小伙伴,那本文就是检测学习成果的时候啦 今天这篇文 ...

- 在阿里云上搭建私有GIT仓库

在阿里云上搭建私有GIT仓库 年轻人就得好好学习,不能这么颓废 最近做项目练练手,用到了github, 但是github访问速度是真的慢啊,下载项目,下载一天了.所以呢,我是个成熟的人了,只好自己搭建 ...

- RxJS入门2之Rxjs的安装

RxJS V6.0+ 安装 RxJS 的 import 路径有以下 5 种: 1.创建 Observable 的方法.types.schedulers 和一些工具方法 import { Observa ...