实战攻防演练-利用Everything搜索软件进行内网后渗透利用

前言

Everything是一款很出名的文件搜索工具,基于文件、文件夹名称的快速搜索的轻量级的软件,而早在几年前就有很多apt组织利用everything来进行文件查找等,前几年在T00ls上也有人发过相关的文章,渗透测试技巧|Everything的利用,事实上在实战中用到的地方还是很多,而且他还是个白进程,支持命令行这一特性能在后渗透中给我们提供很多便利。

优点:搜索方便、http服务,且免杀。

缺点:需要把端口转出来,或者自己写个工具请求本地http服务搜索,使用powershell的wget或者curl之类的也行,因为安装了自启动服务,所以部分杀软或者管理软件会提示开机自启动。

部署Everything 客户端服务器

首先下载 Everything 便携版1.4版本,地址:https://www.voidtools.com/zh-cn/downloads/

获取文件需要的是开启HTTP和FTP这两个功能

首先,Everything运行需要exe和ini两个文件,所有的选项都是基于ini配置文件

首次运行exe文件会在同目录下自动生成该ini文件,可以选择只上传exe文件,运行后再修改ini文件,但考虑到ini文件修改后需重启exe才会生效,因此我们选择在本地配置好ini文件,上传exe和ini两个文件,这里需要注意exe文件可以改名,但ini文件必须用“Everything.ini。

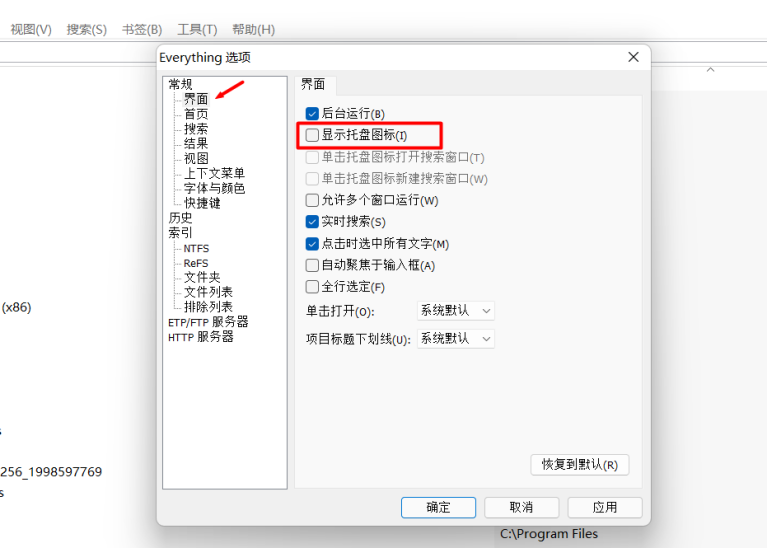

本地配置ini文件,打开设置选项取消显示托盘图标,添加排除列表,再选择其中的排除隐藏文件和目录,排除系统文件和目录,可以添加c盘的windows路径。

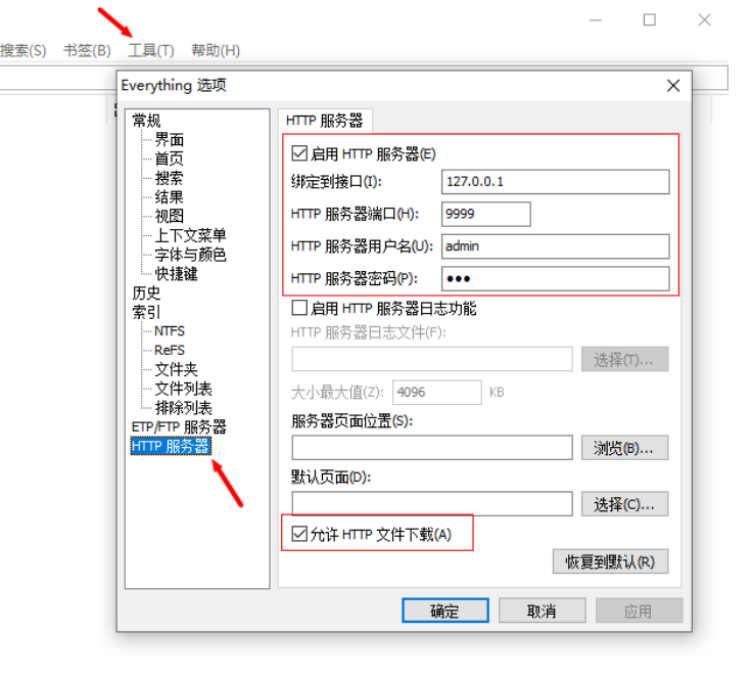

部署HTTP服务

我们对其开启http服务,选择启用http服务器,设置接口为本地IP(127.0.0.1),端口设置为9999端口,端口尽量不选80,避免冲突,建议设置密码,设置好后,用户名,密码,这些可以自定义,在勾选中下面允许下载即可。

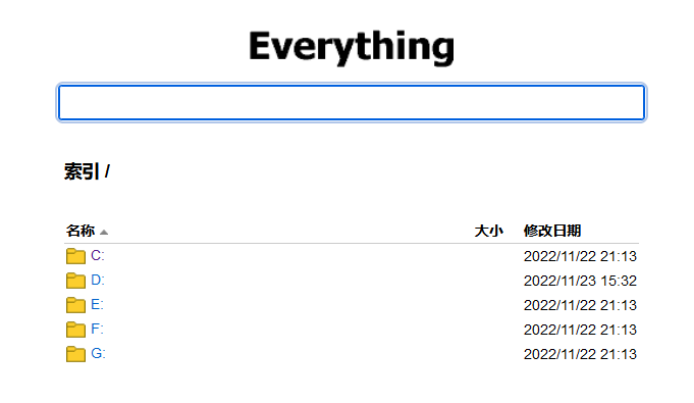

在本地浏览器中测试,如下所示:

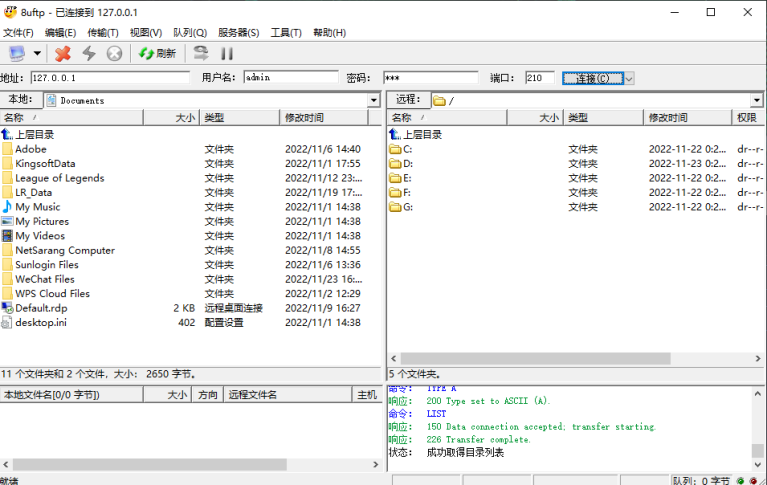

部署FTP服务

对FTP设置,选择启用ETP/FTP服务器,设置接口为127.0.0.1,端口为210,用户名,和密码自定义即可。

使用连接软件测试,如下所述。

通过cs木马将便携版与配置文件上传到目标,然后执行命令,安装 Client 服务,这样就在目标机器上开启了http或FTP服务,可以搜索、下载

everything.exe -install-client-service

可以根据它的搜索语法执行下载等等

powershell "wget 'http://127.0.0.1:9999/?search=cve&offset=1'| Select -ExpandProperty Content"

卸载其服务执行命令

everything.exe -uninstall-client-service

Everything+FTP进行文件搜索

1.首先在选项中,取消托盘显示图标,这样不会被发现,不取消会在托盘出现一个图标,增加暴露风险。

2.启动http服务,设置ip为127.0.0.1,端口为9999自定义端口。 绑定的ip是127.0.0.1,这样的话相关杀毒软件就不会拦截,然后用frp把端口映射出来就完事了,账号密码可以根据自己的需求来设置

实现(UAC权限运行)

1.配置完相关设置后,在Everything的目录下会出现相关配置文件 ,我们只需要exe文件和ini文件即可。其他的不需要,然后将Everything主程序和ini配置文件丢到目标电脑上。

2.用命令行给Everything安装一个自启服务,无感运行,杀软不拦截

Everything.exe -install-client-service

实战攻防演练-利用Everything搜索软件进行内网后渗透利用的更多相关文章

- iOS macOS的后渗透利用工具:EggShell

EggShell是一款基于Python编写的iOS和macOS的后渗透利用工具.它有点类似于metasploit,我们可以用它来创建payload建立侦听.此外,在反弹回的session会话也为我们提 ...

- 网络打洞(P2P软件穿透内网进行通信) 原理

http://www.cnblogs.com/gansc23/archive/2010/10/20/1857066.html 首先先介绍一些基本概念:NAT(Network Address Trans ...

- 利用SSH隧道技术穿越内网访问远程设备

本文为作者原创,转载请注明出处:https://www.cnblogs.com/leisure_chn/p/11899478.html 通常,我们用于调试的计算机无法远程访问位于局域网中的待调试设备. ...

- 远程控制使用kill软件映射内网进行远程控制(9.28 第十四天)

1.能ping通IP情况下远程控制 设置kill软件中的端口.密码.上线列表 2.在软件的Bin\Plugins目录下找到Consys21.dll复制到/phpstudy/www目录下留作生成软件 3 ...

- 记利用frp配合nginx实现内网透传

frp下载 背景 : 内网有一台服务器A 在NAT背后 无法被其他客户端访问 借助公网服务器B来配置内网透传 即可通过B来访问A 服务端安装frps 启动: ./frps -c frps.ini 配置 ...

- 【渗透实战】记一次艰难的内网漫游第四期_蹭我WIFI?看我如何利用组合拳日进蹭网者内网

/文章作者:Kali_MG1937 CSDN博客ID:ALDYS4 QQ:3496925334/ 内网漫游系列第三期:[渗透实战]记一次艰难的内网漫游第三期_我是如何利用APT攻击拿到内网最高权限的 ...

- Java安全之Fastjson内网利用

Java安全之Fastjson内网利用 0x00 前言 在打Fastjson的时候,基本上都是使用JNDI注入的方式去打,也就是 JdbcRowSetImpl 链分析的链去打,但是遇到一些不出网的情况 ...

- [红日安全]Web安全Day8 - XXE实战攻防

本文由红日安全成员: ruanruan 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目起了 ...

- [红日安全]Web安全Day2 - XSS跨站实战攻防

本文由红日安全成员: Aixic 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目起了一个名 ...

- ASP.NET WebAPI数据传输安全HTTPS实战项目演练

一.课程介绍 HTTPS是互联网 Web 大势所趋,各大网站都已陆续部署了 HTTPS . 全站HTTPS时代,加密用户与网站间的交互访问,在客户端浏览器和Web服务器之间建立安全加密通道,一般情况 ...

随机推荐

- iOS 百度导航没有语音播报

1.百度地图没有语音播报 可以尝试如下方式: 1.tts确认相关key正确,可以放入官方demo测试 2.setting中 Product Name 尝试设置成英文,在info.plist设置Bund ...

- 分享一个Java功能小案例(代码已开源哦)

工程合集 工程列表 地址预览 B站 抖音

- Day14_Java_作业

编程题: 1:获取10个1-20之间的随机数,要求不能重复 答: package StudentWork; import java.util.ArrayList; /** * * 需求: 1:获取10 ...

- 如何快速又高质量的输出PDF实验报告?

摘要:本文由葡萄城技术团队于博客园原创并首发.转载请注明出处:葡萄城官网,葡萄城为开发者提供专业的开发工具.解决方案和服务,赋能开发者. PDF文档的打印在很多应用场景中都会被使用到,最为常见的就是实 ...

- 【go语言】2.1.3 函数的定义和使用

在 Go 语言中,函数是一种代码抽象和复用的方式.函数可以接受参数,执行特定的操作,并返回结果. 函数的定义 函数的定义以 func 关键字开始,后面跟着函数名.参数列表.返回值列表(可选)以及函数体 ...

- Git SSH 认证配置

[前言] 我们在开发过程中,经常会和github,gitlab或者gitee打交道,一般临时克隆(clone)其他人的项目学习参考时,我们大多采用 https 的方式进行 clone 但如果在参与多个 ...

- go 判断文件是否存在,并创建

1 package main 2 3 import ( 4 "fmt" 5 "os" 6 ) 7 8 //判断文件夹是否存在 9 func PathExists ...

- Django2.2:UnicodeDecodeError: 'gbk' codec can't decode byte 0xa6 in position 9737: illegal multibyte sequence

报错截图: 解决方案: 打开django/views下的debug.py文件,转到line331行: with Path(CURRENT_DIR, 'templates', 'technical_50 ...

- [shell]在curl测试的data参数中引用变量

在curl测试的data参数中引用变量 前言 在使用curl接口进行接口传参时,常会使用如下方法: #!/bin/bash url="http://192.168.0.10:8000/api ...

- javascript创建数组

javascript数组:var array=[ ]等于创建一个数组 array[0]代表给数组的第一个位置上赋值,值为32 array[5]代表给数组的第六位置上赋值.值为3 在位置0,1,2,5位 ...