使用mongoose和bcrypt实现用户密码加密

前面的话

最近在做的个人项目中,需要对密码进行加密保存,对该操作的详细步骤记录如下

介绍

关于mongoose已经写过博客就不再赘述,下面主要介绍bcrypt

bcrypt是一个由两个外国人根据Blowfish加密算法所设计的密码散列函数。实现中bcrypt会使用一个加盐的流程以防御彩虹表攻击,同时bcrypt还是适应性函数,它可以借由增加迭代之次数来抵御暴力破解法

使用npm安装即可

npm install --save bcrypt

注意:bcrypt以前是可以直接安装的,但是最近发现无法正常安装,可以使用cnpm安装bcryptjs来替代

cnpm install --save bcryptjs

const bcrypt = require('bcryptjs')

用户模型

下面来创建代码用户user的schema,用户名不能重复

var mongoose = require('mongoose'),

Schema = mongoose.Schema,

bcrypt = require('bcrypt');

var UserSchema = new Schema({

username: { type: String, required: true, index: { unique: true } },

password: { type: String, required: true }

});

module.exports = mongoose.model('User', UserSchema);

加密

下面加入用户模型的是Mongoose的中间件,该中间件使用pre前置钩子,在密码保存之前,自动地把密码变成hash。详细代码如下

let SALT_WORK_FACTOR =

UserSchema.pre('save', function(next) {

var user = this; //产生密码hash当密码有更改的时候(或者是新密码)

if (!user.isModified('password')) return next(); // 产生一个salt

bcrypt.genSalt(SALT_WORK_FACTOR, function(err, salt) {

if (err) return next(err); // 结合salt产生新的hash

bcrypt.hash(user.password, salt, function(err, hash) {

if (err) return next(err); // 使用hash覆盖明文密码

user.password = hash;

next();

});

});

});

在node.bcrypt.js中SALT_WORK_FACTOR默认使用的是10,这里设置为5

验证

加密之后,密码原文被替换为密文了。我们无法解密,只能通过bcrypt的compare方法,对再次传入的密码和数据库中保存的加密后的密码进行比较,如果匹配,则登录成功

UserSchema.methods.comparePassword = function(candidatePassword, cb) {

bcrypt.compare(candidatePassword, this.password, function(err, isMatch) {

if (err) return cb(err);

cb(null, isMatch);

});

};

把上面的几个步骤串在一起,完整代码如下

var mongoose = require('mongoose'),

Schema = mongoose.Schema,

bcrypt = require('bcrypt'),

SALT_WORK_FACTOR = ;

var UserSchema = new Schema({

username: { type: String, required: true, index: { unique: true } },

password: { type: String, required: true }

});

UserSchema.pre('save', function(next) {

var user = this;

// only hash the password if it has been modified (or is new)

if (!user.isModified('password')) return next();

// generate a salt

bcrypt.genSalt(SALT_WORK_FACTOR, function(err, salt) {

if (err) return next(err);

// hash the password using our new salt

bcrypt.hash(user.password, salt, function(err, hash) {

if (err) return next(err);

// override the cleartext password with the hashed one

user.password = hash;

next();

});

});

});

UserSchema.methods.comparePassword = function(candidatePassword, cb) {

bcrypt.compare(candidatePassword, this.password, function(err, isMatch) {

if (err) return cb(err);

cb(null, isMatch);

});

};

module.exports = mongoose.model('User', UserSchema);

测试

把上面的代码保存成user-model.js,然后运行下面代码来实际测试

var mongoose = require('mongoose'),

User = require('./user-model');

var connStr = 'mongodb://localhost:27017/mongoose-bcrypt-test';

mongoose.connect(connStr, function(err) {

if (err) throw err;

console.log('Successfully connected to MongoDB');

});

// create a user a new user

var testUser = new User({

username: 'jmar777',

password: 'Password123'

});

// save user to database

testUser.save(function(err) {

if (err) throw err;

// fetch user and test password verification

User.findOne({ username: 'jmar777' }, function(err, user) {

if (err) throw err;

// test a matching password

user.comparePassword('Password123', function(err, isMatch) {

if (err) throw err;

console.log('Password123:', isMatch); // -> Password123: true

});

// test a failing password

user.comparePassword('123Password', function(err, isMatch) {

if (err) throw err;

console.log('123Password:', isMatch); // -> 123Password: false

});

});

});

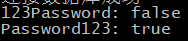

控制台中输入如下数据:

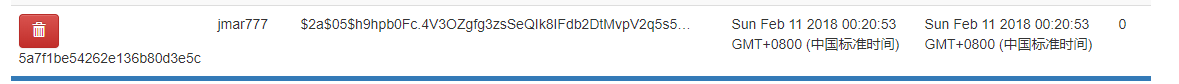

数据库数据如下:

使用mongoose和bcrypt实现用户密码加密的更多相关文章

- 使用bcrypt进行用户密码加密的简单实现

Bcrypt百度百科: bcrypt,是一个跨平台的文件加密工具.由它加密的文件可在所有支持的操作系统和处理器上进行转移.它的口令必须是8至56个字符,并将在内部被转化为448位的密钥. 除了对您的数 ...

- Maven-009-Nexus 用户密码加密(安全必须)

信息数据大爆发的时代,我们关心什么?没错,数据安全!数据安全!数据安全!(重要事情说三遍,哈哈哈...) 之前我们存放在 maven settings.xml 文件中的 Nexus 私服用户密码都是明 ...

- C#:使用MD5对用户密码加密与解密

C#中常涉及到对用户密码的加密于解密的算法,其中使用MD5加密是最常见的的实现方式.本文总结了通用的算法并结合了自己的一点小经验,分享给大家. 一.使用16位.32位.64位MD5方法对用户名加密 1 ...

- Cognos权限认证CJP方式之用户密码加密

在项目开发过程中,用户往往对系统的安全都有明确的要求,下面针对cognos门户认证用户密码如何加密来提供一个简单的wf 1Cognos权限认证方式:CJP 2Cognos用户数据库类型:Oracle ...

- c# 对用户密码加密解密

一.使用16位.32位.64位MD5方法对用户名加密 1)16位的MD5加密 ? 1 2 3 4 5 6 7 8 9 10 11 12 /// <summary> /// 16位MD5加密 ...

- 转 C#:使用MD5对用户密码加密与解密

C#中常涉及到对用户密码的加密于解密的算法,其中使用MD5加密是最常见的的实现方式.本文总结了通用的算法并结合了自己的一点小经验,分享给大家. 一.使用16位.32位.64位MD5方法对用户名加密 1 ...

- php提供的用户密码加密函数

在实际项目中,对用户的密码加密基本上采用的 md5加盐的方式, php5.5后提供了一个加密函数,不需要手动加盐,不需要去维护盐值, $str = "123456"; $pwd ...

- Openfire用户密码加密解密

需求要求审核过程中都用匿名进行用户注册登录,注册用户审核通过后才使用openfire内置表 如何做到用户密码统一 Openfire是通过org.jivesoftware.util.Blowfish.j ...

- uby on rails 用户密码加密

运行环境: rails 4.2.1 ruby 2.0.0p481 mysql(支持多种数据库) 在实际的项目中,需要注意对用户 ...

随机推荐

- itoa函数,sprintf函数

itoa函数 itoa 为c语言的一个函数.itoa 函数是一个广泛应用的,从非标准扩展到标准的C语言.它不能被移植,因为它不是标准定义下的C语言,但是,编译器通常在一个不遵循程式标准的模式下允许其通 ...

- hdu_1015(dfs)

题意:根据给出的计算公式,给一个n和一个字符集,问能不能在字符串集中找到不重复的五个字符,让其计算结果等于给定的n,如果有多个解输出字典序最大的一个 题解:dfs直接上代码了 code: #inclu ...

- hdu_1698Just a Hook(线段树)

hdu_1698Just a Hook(线段树) 标签: 线段树 题目链接 题意: 一个英雄的技能是发射一个长度为n的金属链,初始的金属链都是铁做的,标记为1,我们可以对于某个区间修改它的金属材质,如 ...

- 最新版Sublime Text Build 3156 x64 的下载 + 注册码 + Install Package Control + 汉化教程

一.Sublime Text 下载 神器 Sublime Text 最近开始更新到开发版本 Build 3156,本身英语不是太6,汉化党自然各种百度汉化教程,网上不是一堆绿色汉化包,就是让你下载汉 ...

- POI实现大数据EXCLE导入导出,解决内存溢出问题

使用POI能够导出大数据保证内存不溢出的一个重要原因是SXSSFWorkbook生成的EXCEL为2007版本,修改EXCEL2007文件后缀为ZIP打开可以看到,每一个Sheet都是一个xml文件, ...

- java构建学生管理系统(一)

用java搭建学生管理系统,重要还是对数据库的操作,诸如增删改查等. 1.基本的功能: 老师完成对学生信息的查看和修改,完成对班级的信息的概览. 学生可以看自己的成绩和对自己信息的修改. 学生和老师有 ...

- hadoop2.6.0集群搭建

p.MsoNormal { margin: 0pt; margin-bottom: .0001pt; text-align: justify; font-family: Calibri; font-s ...

- c# base 和this 继承

父类的构造函数总是在子类之前执行的.既先初始化静态构造函数,后初始化子类构造函数. public class BaseCircle { public BaseCircle() { Console.Wr ...

- win10安装配置jdk的环境变量

换了个硬盘,用上了win10,发现win10安装好jdk之后,配置环境变量这个相对于win7和xp还是有那么一丢丢区别的,趁着夜色,随笔一记. 1.安装jdk之后,或者也可以用之前安装好的文件夹,先记 ...

- php匹配图片、视频文件、音乐文件的正则表达式

$pattern_video = "/(src)=(\\\?)([\"|']?)([^ \"'>]+\.(swf|flv|mp4|rmvb|avi|mpeg|ra| ...