How hacker do IT: Tricks Tools and Techniques (翻译)

本资料是 Alex Noordergraaf 企业产品的说明书 现在整理如下:

第一部分:

How hackers Do It : Tricks Tools and Techniques

本文介绍了黑客用来获取的技巧,工具和技术未经授权访问Solaris™Operating Environment(Solaris OE)系统。具有讽刺意味的是,它通常是黑客成功获取的最基本方法访问您的系统。对于本文,我们使用Solaris OE系统的默认配置进行评估哪些漏洞对入侵者最具吸引力。 使用容易获得免费软件安全工具,我们演示了黑客用来攻击的技术系统。本文中描述的所有攻击都有预防性解决方案;但是,黑客每天都会使用这些攻击来破坏系统。 意识到如何执行这些攻击,你可以提高你的意识组织建立和维护安全系统的重要性。许多组织只在错误期间解决安全问题安装,然后再也不会重新访问它。 维护安全是一个持续的过程,它是必须定期审查和重新审视的事情。使用本文中的信息,您可以尝试入侵您的组织数据中心,高端服务器或其他系统,以确定基本攻击的位置成功。 然后,您可以解决安全漏洞,以防止未经授权的用户

从攻击系统。

下面 我将删减合理的技术文档资料整理:

端口扫描:

端口扫描程序可能是Internet上最常用的扫描工具。这些工具扫描大型IP空间并报告它们遇到的系统端口可用,以及其他信息,例如操作系统类型。 最受欢迎的端口扫描仪是网络映射器(Nmap)。Nmap是一种出色的安全工具,因为它允许您确定哪些服务正在由一个系统提供。 因为Nmap已经过优化,可以扫描大型IP范围,可以针对组织使用的所有IP地址或所有电缆调制解调器IP运行组织提供的地址。 使用Nmap查找机器后识别他们的服务,你可以运行Nessus漏洞扫描程序脆弱的机器。

漏洞扫描:

Nessus为管理员和黑客提供了一个扫描系统和工具的工具评估该系统提供的服务中存在的漏洞。 通过它命令行和基于GUI的客户端,Nessus提供的功能无价。 在GUI模式下运行Nessus更加方便。 更多有关Nessus的信息,请参阅他们的网站。

维持后门:

术语rootkit描述了一组打包在一起的脚本和可执行文件,允许入侵者隐藏他们获得对系统的root访问权限的任何证据

嗅探:

网络嗅探,或者只是“嗅探”,正在使用计算机来读取所有网络流量,其中一些可能不适用于该系统。 进行嗅探,网络必须将接口置于混杂模式,以便它转发到应用程序层,所有网络流量,而不仅仅是指向它的网络流量。一旦访问系统,入侵者通常会在网络上安装网络嗅探器系统获取额外的用户ID和密码信息,以收集信息关于如何构建网络,以及了解网络的用途。

技巧:

作为一个管理者,及时的发现后台上执行的恶意程序非常重要。使用命令: ps -ef | grep inted

接下来是使用此命令查看 某个程序是否处于侦听 netstart -a | grep ingres

接下来使用 telnet 建立,一个链接 命令: telnet nfs ingreslock

还有一种就是来自员工内部的攻击:

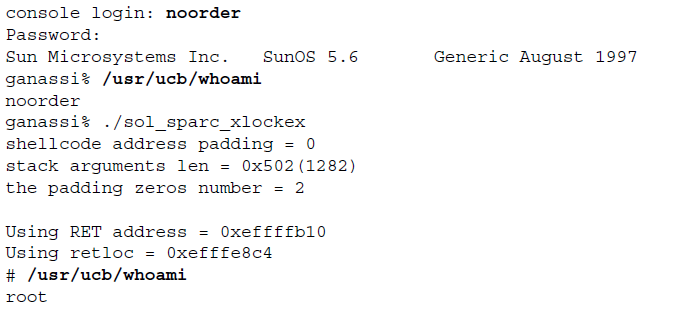

在这种情况下,员工具有系统的用户访问权限,但是,员工无权拥有root访问权限。 这种情况非常好共同。 它通常发生在帐户保持登录和系统时不安全,从而为入侵的员工提供了表演的机会未经授权的行

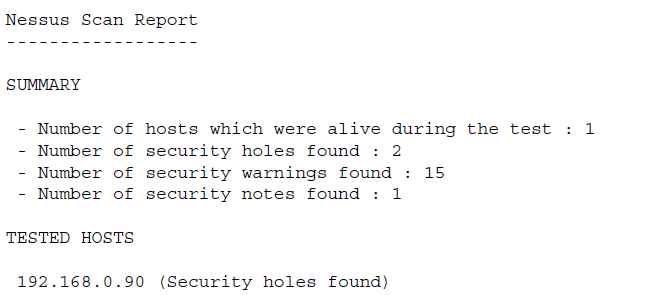

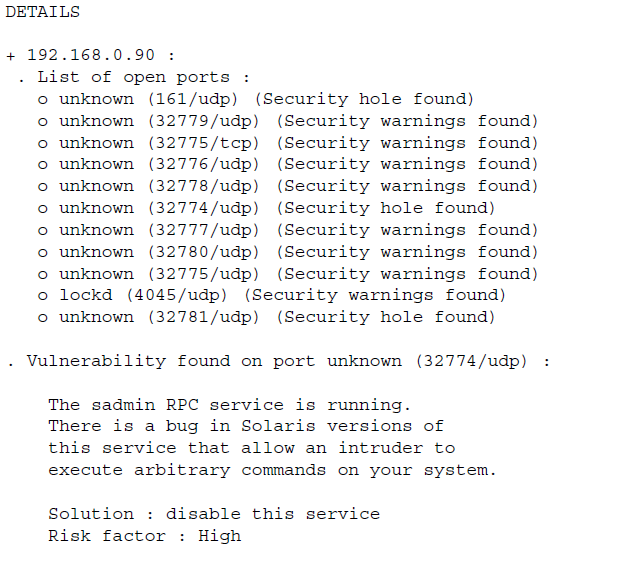

使用Nessus 对主机(写成hostfile)进行漏洞扫描 使用的命令: nessus -T text localhost 1241 moorder targetfile outfile 下面是Nessus 扫描输出的结果

How hacker do IT: Tricks Tools and Techniques (翻译)的更多相关文章

- Java Performance Optimization Tools and Techniques for Turbocharged Apps--reference

Java Performance Optimization by: Pierre-Hugues Charbonneau reference:http://refcardz.dzone.com/refc ...

- The Best Hacking Tools

The Best Hacking Tools Hacking Tools : List of security tools specifically aimed toward security pro ...

- Procedural graphics architectures and techniques

BACKGROUND The evolution of graphics rendering technology has led to the development of procedural t ...

- Computer Vision_18_Image Stitching:A survey on image mosaicing techniques——2013

此部分是计算机视觉部分,主要侧重在底层特征提取,视频分析,跟踪,目标检测和识别方面等方面.对于自己不太熟悉的领域比如摄像机标定和立体视觉,仅仅列出上google上引用次数比较多的文献.有一些刚刚出版的 ...

- (转)Awesome Courses

Awesome Courses Introduction There is a lot of hidden treasure lying within university pages scatte ...

- (转) [it-ebooks]电子书列表

[it-ebooks]电子书列表 [2014]: Learning Objective-C by Developing iPhone Games || Leverage Xcode and Obj ...

- 【深度学习Deep Learning】资料大全

最近在学深度学习相关的东西,在网上搜集到了一些不错的资料,现在汇总一下: Free Online Books by Yoshua Bengio, Ian Goodfellow and Aaron C ...

- iOS CoreAnimate

iOS CoreAnimate 东西比较多,这篇笔记是入门用的,主要讲述的是静态的图形绘画处理问题.(当然动画也只是一小部分)理解相关的概念问题: 参考资料 http://segmentfault ...

- iOS-------应用性能调优的25个建议和技巧

性能对 iOS 应用的开发尤其重要,如果你的应用失去反应或者很慢,失望的用户会把他们的失望写满App Store的评论.然而由于iOS设备的限制,有时搞好性能是一件难事.开发过程中你会有很多需要注意的 ...

随机推荐

- WIN10解决:失败 – 检测到病毒文件下载失败问题

欢迎访问我的个人博客四个空格,本文永久链接移至:WIN10解决:失败 – 检测到病毒文件下载失败问题 这个是Windows防火墙的原因,直接按WINDOWS键,输入windows,窗口搜索:Windo ...

- cas-5.3.x接入REST登录认证,移动端登录解决方案

一.部署cas-server及cas-sample-java-webapp 1.克隆cas-overlay-template项目并切换到5.3分支 git clone git@github.com:a ...

- Codeforces 1108E2 Array and Segments (Hard version)(差分+思维)

题目链接:Array and Segments (Hard version) 题意:给定一个长度为n的序列,m个区间,从m个区间内选择一些区间内的数都减一,使得整个序列的最大值减最小值最大. 题解:利 ...

- django rest framework authentication

身份验证 身份验证是将传入请求与一组识别凭证(例如请求的用户或其签名的令牌)相关联的机制.然后,权限和限制策略可以使用这些凭据来确定请求是否应该被允许. REST framework 提供了许多开箱即 ...

- [HNOI2010]城市建设

[HNOI2010]城市建设 玄学cdq O(nlog^2n)的动态最小生成树 其实就是按照时间cdq分治+剪枝(剪掉一定出现和不可能出现的边) 处理[l,r]之间的修改以及修改之后的询问,不能确定是 ...

- bzoj4490 随机数生成器Ⅱ加强版

题目链接 题意 给出参数\(C_1,C_2,P\)按如下方式生成一个长度为\(n \times m\)的序列\(x\): \(x_0 = C_1,x_1=C2\) \(x_i=(x_{i-1}+x_{ ...

- javaWeb使用百度编辑器上传图片的问题

1.先看项目结构(访问网站:http://localhost:8080/baidu_edit/) 2.部署6个jar包 1)先将jsp/lib的6个jar包放入到WEB-INF/lib文件夹中 2)然 ...

- boto3库限速

# -*- coding: utf-8 -*- import boto3 from boto3.s3.transfer import TransferConfig # from s3transfer. ...

- jquery script两个属性

今天使用jquery cdn时发现多了两个属性. <script src="http://code.jquery.com/jquery-2.2.4.min.js" i ...

- 【SQL学习笔记】一、select语句

SQL有别于其他的编程语言的一点在于首先处理的并不是写在第一行的语句(select),而是from字句. 为了更详细的了解select语句的每个部分,举例如下: 该语句返回的结果是下订单超过4次的女顾 ...