一道VM的逆向所引发的符号执行思路

逆向虚拟机保护

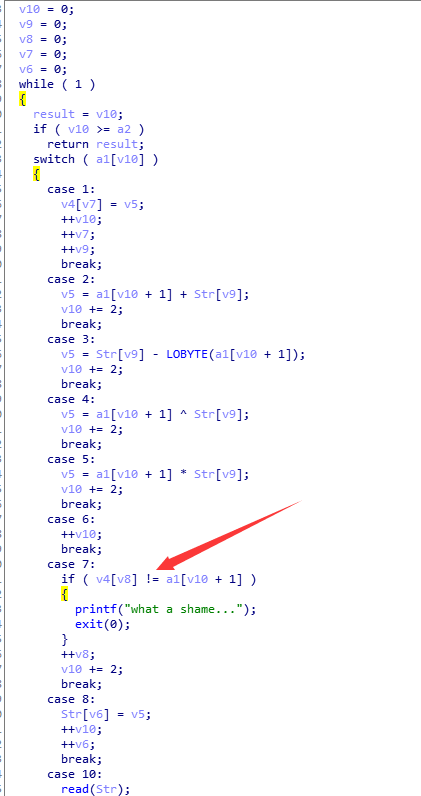

虚拟机保护类的题目需要找到虚拟机的vm_code(字节码),各个handler,然后进一步分析虚拟机保护代码的流程。

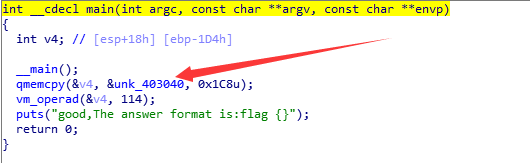

用IDA打开程序,经分析后0x403040全局变量地址处存储的就是所有的字节码,共114个。

所有的字节码:

0x0A, 0x00, 0x00, 0x00, 0x04, 0x00, 0x00, 0x00,

0x10, 0x00, 0x00, 0x00, 0x08, 0x00, 0x00, 0x00,

0x03, 0x00, 0x00, 0x00, 0x05, 0x00, 0x00, 0x00,

0x01, 0x00, 0x00, 0x00, 0x04, 0x00, 0x00, 0x00,

0x20, 0x00, 0x00, 0x00, 0x08, 0x00, 0x00, 0x00,

0x05, 0x00, 0x00, 0x00, 0x03, 0x00, 0x00, 0x00,

0x01, 0x00, 0x00, 0x00, 0x03, 0x00, 0x00, 0x00,

0x02, 0x00, 0x00, 0x00, 0x08, 0x00, 0x00, 0x00,

0x0B, 0x00, 0x00, 0x00, 0x01, 0x00, 0x00, 0x00,

0x0C, 0x00, 0x00, 0x00, 0x08, 0x00, 0x00, 0x00,

0x04, 0x00, 0x00, 0x00, 0x04, 0x00, 0x00, 0x00,

0x01, 0x00, 0x00, 0x00, 0x05, 0x00, 0x00, 0x00,

0x03, 0x00, 0x00, 0x00, 0x08, 0x00, 0x00, 0x00,

0x03, 0x00, 0x00, 0x00, 0x21, 0x00, 0x00, 0x00,

0x01, 0x00, 0x00, 0x00, 0x0B, 0x00, 0x00, 0x00

0x08, 0x00, 0x00, 0x00, 0x0B, 0x00, 0x00, 0x00,

0x01, 0x00, 0x00, 0x00, 0x04, 0x00, 0x00, 0x00,

0x09, 0x00, 0x00, 0x00, 0x08, 0x00, 0x00, 0x00,

0x03, 0x00, 0x00, 0x00, 0x20, 0x00, 0x00, 0x00,

0x01, 0x00, 0x00, 0x00, 0x02, 0x00, 0x00, 0x00,

0x51, 0x00, 0x00, 0x00, 0x08, 0x00, 0x00, 0x00,

0x04, 0x00, 0x00, 0x00, 0x24, 0x00, 0x00, 0x00,

0x01, 0x00, 0x00, 0x00, 0x0C, 0x00, 0x00, 0x00,

0x08, 0x00, 0x00, 0x00, 0x0B, 0x00, 0x00, 0x00,

0x01, 0x00, 0x00, 0x00, 0x05, 0x00, 0x00, 0x00,

0x02, 0x00, 0x00, 0x00, 0x08, 0x00, 0x00, 0x00,

0x02, 0x00, 0x00, 0x00, 0x25, 0x00, 0x00, 0x00,

0x01, 0x00, 0x00, 0x00, 0x02, 0x00, 0x00, 0x00,

0x36, 0x00, 0x00, 0x00, 0x08, 0x00, 0x00, 0x00,

0x04, 0x00, 0x00, 0x00, 0x41, 0x00, 0x00, 0x00,

0x01, 0x00, 0x00, 0x00, 0x02, 0x00, 0x00, 0x00,

0x20, 0x00, 0x00, 0x00, 0x08, 0x00, 0x00, 0x00,

0x05, 0x00, 0x00, 0x00, 0x01, 0x00, 0x00, 0x00,

0x01, 0x00, 0x00, 0x00, 0x05, 0x00, 0x00, 0x00,

0x03, 0x00, 0x00, 0x00, 0x08, 0x00, 0x00, 0x00,

0x02, 0x00, 0x00, 0x00, 0x25, 0x00, 0x00, 0x00,

0x01, 0x00, 0x00, 0x00, 0x04, 0x00, 0x00, 0x00,

0x09, 0x00, 0x00, 0x00, 0x08, 0x00, 0x00, 0x00,

0x03, 0x00, 0x00, 0x00, 0x20, 0x00, 0x00, 0x00,

0x01, 0x00, 0x00, 0x00, 0x02, 0x00, 0x00, 0x00,

0x41, 0x00, 0x00, 0x00, 0x08, 0x00, 0x00, 0x00,

0x0C, 0x00, 0x00, 0x00, 0x01, 0x00, 0x00, 0x00,

0x07, 0x00, 0x00, 0x00, 0x22, 0x00, 0x00, 0x00,

0x07, 0x00, 0x00, 0x00, 0x3F, 0x00, 0x00, 0x00,

0x07, 0x00, 0x00, 0x00, 0x34, 0x00, 0x00, 0x00,

0x07, 0x00, 0x00, 0x00, 0x32, 0x00, 0x00, 0x00,

0x07, 0x00, 0x00, 0x00, 0x72, 0x00, 0x00, 0x00,

0x07, 0x00, 0x00, 0x00, 0x33, 0x00, 0x00, 0x00,

0x07, 0x00, 0x00, 0x00, 0x18, 0x00, 0x00, 0x00,

0x07, 0x00, 0x00, 0x00, 0xA7, 0xFF, 0xFF, 0xFF,

0x07, 0x00, 0x00, 0x00, 0x31, 0x00, 0x00, 0x00,

0x07, 0x00, 0x00, 0x00, 0xF1, 0xFF, 0xFF, 0xFF,

0x07, 0x00, 0x00, 0x00, 0x28, 0x00, 0x00, 0x00,

0x07, 0x00, 0x00, 0x00, 0x84, 0xFF, 0xFF, 0xFF,

0x07, 0x00, 0x00, 0x00, 0xC1, 0xFF, 0xFF, 0xFF,

0x07, 0x00, 0x00, 0x00, 0x1E, 0x00, 0x00, 0x00,

0x07, 0x00, 0x00, 0x00, 0x7A, 0x00, 0x00, 0x00

我们进入vm函数后发现,虚拟机的流程大致是将我们的输入flag与a1字节码数组运算后存到V4数组中,然后比较V4数组与a1字节码中的某些数据是否相等,相等则输入正确。所以我们可以先得出数组V4。

我们将v4[v8] != a1[v10 + 1] 改为 v4[v8] = a1[v10 + 1]的出正确的数组,同时记录虚拟机的执行顺序即执行字节码的顺序。最后的出V4数组与执行字节码的顺序分别为:

unsigned char v4[] = { 0X22, 0X3F, 0X34, 0X32, 0X72, 0X33, 0X18, 0XFFFFFFA7, 0X31, 0XFFFFFFF1, 0X28, 0XFFFFFF84, 0XFFFFFFC1, 0X1E, 0X7A };

unsigned char Index[100] = { 1, 3, 4, 6, 7, 9, 10, 12, 13, 15, 16, 17, 18, 19, 20, 22, 23, 25, 26, 28, 29, 30, 31, 32, 33, 35, 36, 38, 39, 41, 42, 44, 45, 46, 47, 48, 49, 51, 52, 54, 55, 57, 58, 60, 61, 63, 64, 66, 67, 69, 70, 72, 73, 75, 76, 78, 79, 81, 82, 83, 84, 86, 88, 90, 92, 94, 96, 98, 100, 102, 104, 106, 108, 110, 112, 114 };

将虚拟机的算法的逆过程结合V4和Index得出代码求出flag。

int __cdecl vm_operad(int *a1, int a2)

{

int result; // eax

unsigned char Str[100] = {0}; // [esp+13h] [ebp-E5h]

unsigned char v4[100] = {0x22, 0x3f, 0x34, 0x32, 0x72, 0x33, 0x18, 0xa7, 0x31, 0xf1, 0x28, 0x84, 0xc1, 0x1e, 0x7a }; // [esp+77h] [ebp-81h]

char v5; // [esp+DBh] [ebp-1Dh]

int v6; // [esp+DCh] [ebp-1Ch]

int v7; // [esp+E0h] [ebp-18h]

int v8; // [esp+E4h] [ebp-14h]

int v9; // [esp+E8h] [ebp-10h]

int v10; // [esp+ECh] [ebp-Ch]

char Index[] = {1, 3, 4, 6, 7, 9, 10, 12, 13, 15, 16, 17, 18, 19, 20, 22, 23, 25, 26, 28, 29, 30, 31, 32, 33, 35, 36, 38, 39, 41, 42, 44, 45, 46, 47, 48, 49, 51, 52, 54, 55, 57, 58, 60, 61, 63, 64, 66, 67, 69, 70, 72, 73, 75, 76, 78, 79, 81, 82, 83, 84, 86, 88, 90, 92, 94, 96, 98, 100, 102, 104, 106, 108, 110, 112, 114};

v10 = 0x72;

v9 = 0xf;

v7 = 0xf;

v6 = 0xf;

int i = 0;

while ( 1 )

{

result = v10;

if ( sizeof(Index) - i + 1 == 0 )

return result;

i++;

switch ( a1[Index[sizeof(Index) - i]] )

{

case 1:

--v9;

--v7;

--v10;

v5 = v4[v7];

break;

case 2:

v10 -= 2;

Str[v9] = v5 - a1[v10 + 1];

break;

case 3:

v10 -= 2;

Str[v9] = v5 + LOBYTE(a1[v10 + 1]);

break;

case 4:

v10 -= 2;

Str[v9] = v5 ^ a1[v10 + 1] ;

break;

case 5:

v10 -= 2;

Str[v9] = v5 / a1[v10 + 1];

break;

case 6:

--v10;

break;

case 7:

v10 -= 2;

break;

case 8:

--v6;

--v10;

v5 = Str[v6];

break;

case 10:

--v10;

break;

case 11:

--v10;

Str[v9] = v5 + 1;

break;

case 12:

--v10;

Str[v9] = v5 - 1;

break;

default:

continue;

}

}

}

利用符号执行

符号执行

符号执行指的是用符号值来代替某些变量的真实值,用符号值来遍历程序所有的执行分支,而用真实值只能遍历一条分支。然后通过约束求解引擎来在筛选所有的分支选出符合条件的那一个,最后得出正确的输入值。

angr

angr是二进制程序分析框架,可以用来进行完成符号执行。

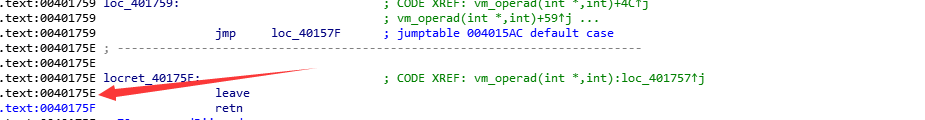

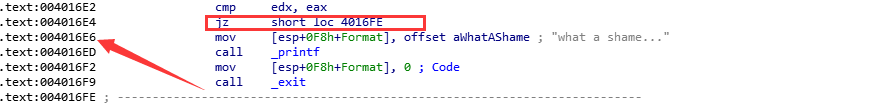

在此题目中我们希望程序执行到vm函数自然返回处,而不会执行到what a shame...处,这样就说明其输入正确。

vm函数自然返回处的地址为0x40175E

what a shame...处的地址为0x4016e6

所以我们可以利用angr写python符号执行脚本:

import angr #导入angr库

p = angr.Project('signal.exe',auto_load_libs=False) #创建一个Project,程序不引用任何其他导入库

st = p.factory.entry_state() #将程序加载并执行到入口处,返回其状态

sm = p.factory.simulation_manager(st) #创建一个模拟执行器

sm.explore(find=0x40175E, avoid=0x4016E6) #设置约束条件,find是程序需要执行到的地址,avoid是程序不能执行到的地址

print(sm.found[0].posix.dumps(0)) #输出结果

参考:https://www.52pojie.cn/thread-1176826-1-1.html

一道VM的逆向所引发的符号执行思路的更多相关文章

- 一道国外前端面试题引发的Coding...

刚刚看到CSDN微信公众号一篇文章,关于国外程序员面试前端遇到的一道测试题,有点意思,遂写了下代码,并记录一下~ 题目是这样的: ['Tokyo', 'London', 'Rome', 'Donlon ...

- 一道有意思的笔试题引发的对于new操作符的思考

楼主比较喜欢看一些很短但很有意思的题目,无意间又瞥到了一题,大家不妨可以一试.(原题链接猛戳这里) function Fn1() { this.name = 'peter'; return { nam ...

- 一道JS面试题所引发的"血案",透过现象寻本质,再从本质看现象

觉得本人写的不算很烂的话,可以登录关注一下我的GitHub博客,新手写东西写的不好之处,还望见谅,毕竟水平有限,写东西只为交流提高,一起学习,还望大神多加指点,指出纰漏,和提出宝贵的意见,博客会坚持写 ...

- 通过JS逆向ProtoBuf 反反爬思路分享

前言 本文意在记录,在爬虫过程中,我首次遇到Protobuf时的一系列问题和解决问题的思路. 文章编写遵循当时工作的思路,优点:非常详细,缺点:文字冗长,描述不准确 protobuf用在前后端传输,在 ...

- 【一天一道LeetCode】#57. Insert Interval

一天一道LeetCode系列 (一)题目 Given a set of non-overlapping intervals, insert a new interval into the interv ...

- 网络爬虫之记一次js逆向解密经历

1 引言 数月前写过某网站(请原谅我的掩耳盗铃)的爬虫,这两天需要重新采集一次,用的是scrapy-redis框架,本以为二次爬取可以轻松完成的,可没想到爬虫启动没几秒,出现了大堆的重试提示,心里顿时 ...

- x32下PsSetLoadImageNotifyRoutine的逆向

一丶简介 纯属兴趣爱好.特来逆向玩玩. PsSetLoadImageNotifyRoutine 是内核中用来监控模块加载.操作系统给我们提供的回调. 我们只需要填写对应的回调函数原型即可进行加监控. ...

- 「每日一题」有人上次在dy面试,面试官问我:vue数据绑定的实现原理。你说我该如何回答?

关注「松宝写代码」,精选好文,每日一题 时间永远是自己的 每分每秒也都是为自己的将来铺垫和增值 作者:saucxs | songEagle 来源:原创 一.前言 文章首发在「松宝写代码」 2020. ...

- JavaScript OOP 之「创建对象」

工厂模式 工厂模式是软件工程领域一种广为人知的设计模式,这种模式抽象了创建具体对象的过程.工厂模式虽然解决了创建多个相似对象的问题,但却没有解决对象识别的问题. function createPers ...

随机推荐

- 07、列表list

列表(list) 是一个有序且可变的容器,在里面可以存放多个不同类型的元素 list = ['阿斯顿','阿发师','收发室'] list = [98,88,66,-1] list = [1,True ...

- python3 虚拟环境 venv

创建一个虚拟环境: python -m venv test (test 为创建的虚拟环境目录) 激活虚拟环境: test\Scripts\activate ...

- juc下Condition类解析

在使用Lock之前,我们使用的最多的同步方式应该是synchronized关键字来实现同步方式了.配合Object的wait().notify()系列方法可以实现等待/通知模式. Condition接 ...

- java例题_09 1000以内的完全数

1 /*9 [程序 9 求完数] 2 题目:一个数如果恰好等于它的所有因子之和,这个数就称为"完数". 3 例如 6=1+2+3.编程找出 1000 以内的所有完数. 4 */ 5 ...

- 第21 章 : Kubernetes 存储架构及插件使用

Kubernetes 存储架构及插件使用 本文将主要分享以下三方面的内容: Kubernetes 存储体系架构: Flexvolume 介绍及使用: CSI 介绍及使用. Kubernetes 存储体 ...

- 学一手,知乎大V(轮子哥)当年靠它进微软亚洲研究院

前言 vczh本名陈梓瀚,不过大家更愿意叫他「轮子哥」,毕业于华南理工大学软件学院.vczh大学时代就在微软实习,毕业后即加入微软.开始时是在微软上海,后来进入北京的微软亚洲研究院.现已移居美国西雅图 ...

- HTML(二):HTML常用标签(上)

标签语义 学习标签是有技巧的,重点是记住每个标签的语义.简单理解就是指标签的含义,即这个标签是用来干嘛的. 根据标签的语义,在合适的地方给一个最为合理的标签,可以让页面结构更清晰. 标题标签<h ...

- Dynamics CRM安装教程一:域环境准备

服务器环境:Windows Service 2016 Stand Windows域是计算机网络的一种形式,其中所有用户账户,计算机,打印机和其他安全主体都在位于称为域控制器的一个或多个中央计算机集群上 ...

- Fiddler使用 断点 模拟返回 AutoResponder Mock 模拟数据 相关学习记录

断点 测试中有时需要改变发出去的请求信息,需要用到打断点的方法.断点包含两种方式: before response:在request请求的时候,未到达服务器之前,一般用来修改请求参数 after re ...

- K8s - 解决主机重启后kubelet无法自动启动问题 错误:The connection to the server 192.168.60.128:6443 was refused - did you specify the right host or port?

1,问题描述 (1)在安装配置好 Kubernetes 后,正常情况下服务器关机重启,kubelet 也会自动启动的.但最近配置的一台服务器重启后,输入命令 kubectl get nodes 查看节 ...