03-k8s认证

k8s认证

主要使用 RBAC授权检查机制

认证: token ssl(双向认证\加密会话)

授权检查

准入控制:级联操作的授权检查

k8s采用插件的方式,每一种检查都可以通过多种方式进行。

客户端 ---> API Server

API Server 对用户权限的判断需要以下:

user: username uid

group:

extra:

API:

请求路径:

/apis/app/v1/namespaces/default/deployment

资源对象所属的apiGroup 组可以使用kubectl explain 进行查看

更多的api信息可以查看官方文档https://kubernetes.io/docs/reference/generated/kubernetes-api/v1.11/

kubectl 的实质就是将yaml文件,或者命令 转换成api请求。

HTTP request verb

get post put delte

API request verb

get list create update path watch(- w) proxy redirect deletecollection

Resource: 资源名称

Subresource:子资源

namespace:名称空间

Api group:插件的方式提供

外部访问

方式一:

开启api代理

kubectl proxy

方式二:

使用postman 带 token 进行访问

pod 客户端

每一个namespace 创建时会创建一个默认的serviceaccount

创建pod时如果不指定serviceaccount,会使用namespace下默认的serviceaccount 的Secret

Secret 挂载路径为 /var/run/secrets/kubernetes.io/serviceaccount

可以使用kubectl describe 查看Secret的挂载路径

# kubectl describe pod/index-api-2822468404-4oofr

Name: index-api-2822468404-4oofr

Namespace: default

... ...

Containers:

index-api:

... ...

Volume Mounts:

/var/run/secrets/kubernetes.io/serviceaccount from default-token-40z0x (ro)

Environment Variables: <none>

... ...

Volumes:

... ...

default-token-40z0x:

Type: Secret (a volume populated by a Secret)

SecretName: default-token-40z0x

QoS Class: BestEffort

Tolerations: <none>

No events.

官方go-client 地址: https://github.com/kubernetes/client-go

RBCA

k8s 用户类型

- user

- group

- serviceaccount

serviceaccount 创建

kubectl create serviceaccount default-ns-admin -n default

kubectl create rolebinding default-ns-admin --clusterrole=admin --serviceaccount=default:default-ns-admin

## 获取serviceaccount的 token 需要用base64解密

kubectl get secrets default-ns-admin-token-2tm4n -o jsonpath={.data.token}|base64 -d

用户ssl 认证相关

https://github.com/huruizhi/Knowledge-warehouse/blob/master/linux总结/CA证书与https讲解.md

https://github.com/gjmzj/kubeasz/blob/master/docs/setup/01-CA_and_prerequisite.md

kubeconfig 配置kubectl 连入apiServer的配置

# kubectl config view

apiVersion: v1

clusters:

- cluster:

certificate-authority-data: REDACTED

server: https://192.168.0.200:8443

name: kubernetes

contexts:

- context:

cluster: kubernetes

user: admin

name: kubernetes

current-context: kubernetes

kind: Config

preferences: {}

users:

- name: admin

user:

client-certificate-data: REDACTED

client-key-data: REDACTED

一个客户端可以配置连接多个集群

context用于定义账号与集群的关系,current-context定义当前访问的集群。

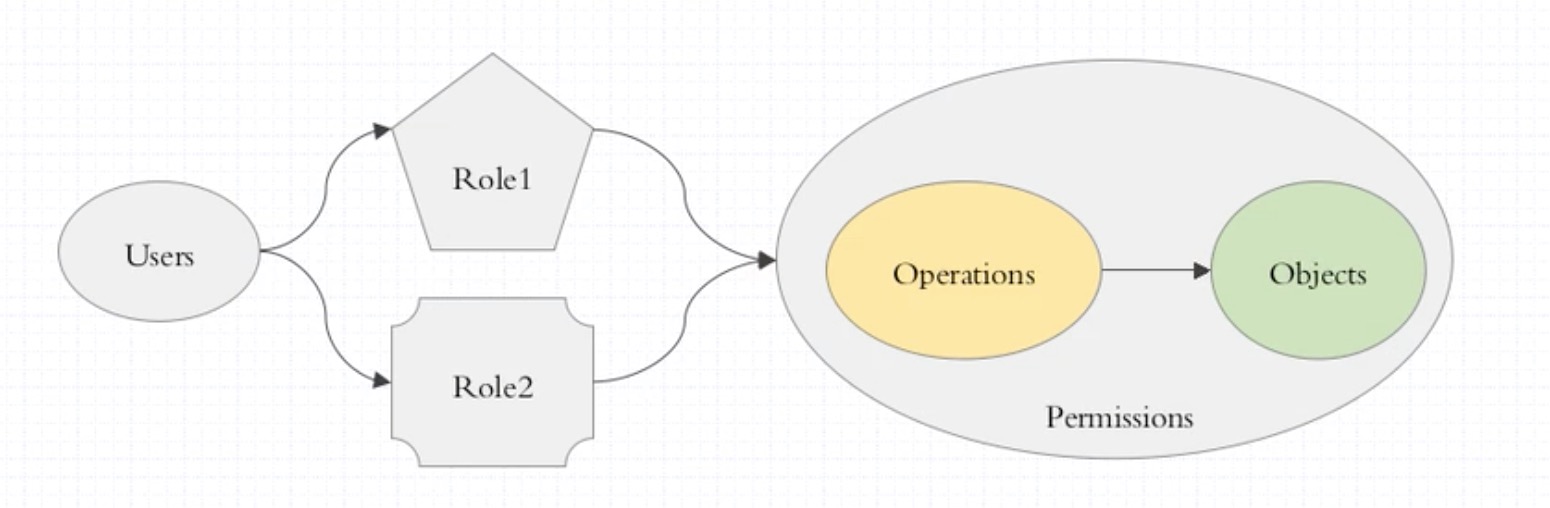

RBAC(Role-Based Access Control)

基于角色的访问控制

- role/clusterrole:

- operations

- objects

- rolebinding/clusterrolebinding

- user or service account

- role

role 与 rolebinding在名称空间内定义及在当前名称空间内生效。

clusterrole 与clusterrolebinding 在集群中定义且在 整个集群内生效

注意:也可以建立clusterrole 使用 rolebing 进行绑定。

clusterrole 与clusterrolebinding

- subject 类型:

user group serviceaccount

role clusterrole:

- object:

- resource group

- resource

- nonResourceURLs

- action: get, list, watch, patch, delete, deletecollection

dashboard 的认证登录

- 认证账号类型必须是ServiceAccount 类型,使用rolebinding或者clusterrolebing 进行权限的赋予

- 使用

kubectl get secrets default-ns-admin-token-2tm4n -o jsonpath={.data.token}|base64 -d获取token - kubconfig 方式 是token 的封装

使用 kubeconfig 生成 kubeconfig 文件 使用参数 --kubeconfig 指定文件

03-k8s认证的更多相关文章

- 8.k8s.认证与访问控制

#K8S认证与访问控制(RBAC) 用户证书创建 #k8s认证 #主要认证 方式 http token.https证书 k8s不提供用户管理,API Server把客户端证书的CN字段作为User,把 ...

- mongodb3.03开启认证

原文地址:http://21jhf.iteye.com/blog/2216103 下载了最新mongodb3.03版本,当使用--auth 参数命令行开启mongodb用户认证时遇到很多问题,现总结如 ...

- k8s认证及ServiceAccount-十五

一.ServiceAccount (1)简介 https://www.kubernetes.org.cn/service-account Service account是为了方便Pod里面的进程调用K ...

- k8s认证及serviceAccount、userAccount

1.概述 用kubectl向apiserver发起的命令,采用的是http方式,K8s支持多版本并存. kubectl的认证信息存储在~/.kube/config,所以用curl无法直接获取apis中 ...

- k8s认证与授权

认证用于身份鉴别,而授权则实现权限分派.k8s以插件化的方式实现了这两种功能,且分别存在多种可用的插件.另外,它还支持准入控制机制,用于补充授权机制以实现更精细的访问控制功能. 一.访问控制概述 ap ...

- k8s系列---k8s认证及serviceaccount、RBAC

http://blog.itpub.net/28916011/viewspace-2215100/ 对作者文章有点改动 注意kubeadm创建的k8s集群里面的认证key是有有效期的,这是一个大坑!! ...

- k8s系列----索引

day1:k8s集群准备搭建和相关介绍 day2:k8spod介绍与创建 day3:k8sService介绍及创建 day4:ingress资源和ingress-controller day5:存储卷 ...

- Kubernetes K8S之鉴权RBAC详解

Kubernetes K8S之鉴权概述与RBAC详解 K8S认证与授权 认证「Authentication」 认证有如下几种方式: 1.HTTP Token认证:通过一个Token来识别合法用户. H ...

- kubernetes用户使用token安全认证教程

kubernetes server account的token很容易获取,但是User的token非常麻烦,本文给出一个极简的User token生成方式,让用户可以一个http请求就能获取到. to ...

随机推荐

- JVM底层实现与总结

一.类加载器 1.BootstrapClassLoader(启动类加载器) 它主要负责加载%JAVA_HOME%/jre/lib,-Xbootclasspath参数指定的路径以及%JAVA_HOME% ...

- 简洁的描述SpringMVC工作流程

1.客户端发送来的请求 经过前端控制器(springDispatcherServlet)调用映射器(HandlerMapping)来找到对应的执行链(HandlerExecutionChain)对象, ...

- 再说Java集合,subList之于ArrayList

上一章说了很多ArrayList相关的内容,但还有一块儿内容没说到,那就是subList方法.先看一段代码 public static void testSubList() { List<Str ...

- Protobuf 小试牛刀

本文以PHP为例. 环境: CentOS 6.8 proto 3.8 PHP 7.1.12 PHP protobuf扩展 3.8.0 go1.12.5 linux/amd64 本文示例仓库地址: ht ...

- 微服务SpringCloud之服务注册与发现

在找.net core 微服务框架时发现了Steeltoe开源项目,它可以基于Spring Cloud实现.net core和.net Framework的微服务.正好之前也有学习过SpringBo ...

- 项目中遇到的Redis缓存问题

1.Redis服务器 can not get resource from pool. 1000个线程并发还能跑,5000个线程的时候出现这种问题,查后台debug日志,发现redis 线程池不够.刚开 ...

- SQL Server 2016 + AlwaysOn 无域集群

目录 AlwaysOn 搭建 WSFC 配置计算机的 DNS 后缀 安装故障转移集群 验证集群 创建集群 创建文件共享见证 配置 AlwaysOn 新建可用性组 创建侦听器 可读副本的负载均衡 主角色 ...

- python基础认识(一)

这些日子以来,新闻铺天盖地的都是人工智能,那么借着这股潮流,python也随之火起来了,现在的python不仅仅可以进行人工智能领域的开发.还可以进行web.爬虫等领域的运用.因此,我认为作为一个紧跟 ...

- 从壹开始[ 做贡献 ]之三 || 北京.Net俱乐部活动——DNT精英论坛开幕

缘起 哈喽大家好!好久不见,可能有一部分小伙伴发现我好久没有写文章了,是不是懒惰了,并没有,这两周也是正式开始了<NetCore系列教程的视频录制>,不过还不多,预计会是每周一个视频,基本 ...

- C语言指针专题——指针怎么就很灵活?

最近在研读 C Primer pkus(第五版)中文版,老外写的还是很经典的,推荐给朋友们,购买地址:C primer plus 5版中文版购买 另外再推荐两本书: 1. 2017年9月全国计算机二级 ...