20155203 《信息安全技术》 实验2 Windows口令破解

实验目的

- 了解Windows口令破解原理

- 对信息安全有直观感性认识

- 能够运用工具实现口令破解

系统环境

Windows

实验工具

- LC5

- SuperDic(密码字典生成器)

实验原理

口令破解方法

口令破解主要有两种方法:字典破解和暴力破解。字典破解是指通过破解者对管理员的了解,猜测其可能使用某些信息作为密码,例如其姓名、生日、电话号码等,同时结合对密码长度的猜测,利用工具来生成密码破解字典。口令破解主要有两种方式:离线破解和在线破解

离线破解攻击者得到目标主机存放密码的文件后,就可以脱离目标主机,在其他计算机上通过口令破解程序穷举各种可能的口令,如果计算出的新密码与密码文件存放的密码相同,则口令已被破解。

实验步骤

- 首先通过快照X恢复Windows系统环境。

- 字典破解

(1)为本机创建新用户。为了达到实验效果,用户口令不要设置得过于复杂

(2)进入实验平台,单击工具栏“字典生成器”按钮,启动“字典生成器”。选择“生日”标签页,输入的年份与月份信息应尽量包含步骤(1)中用到的生日日期,在“生成字典”标签页中确定字典文件存放的路径以及新用户口令位数,最后生成字典文件。

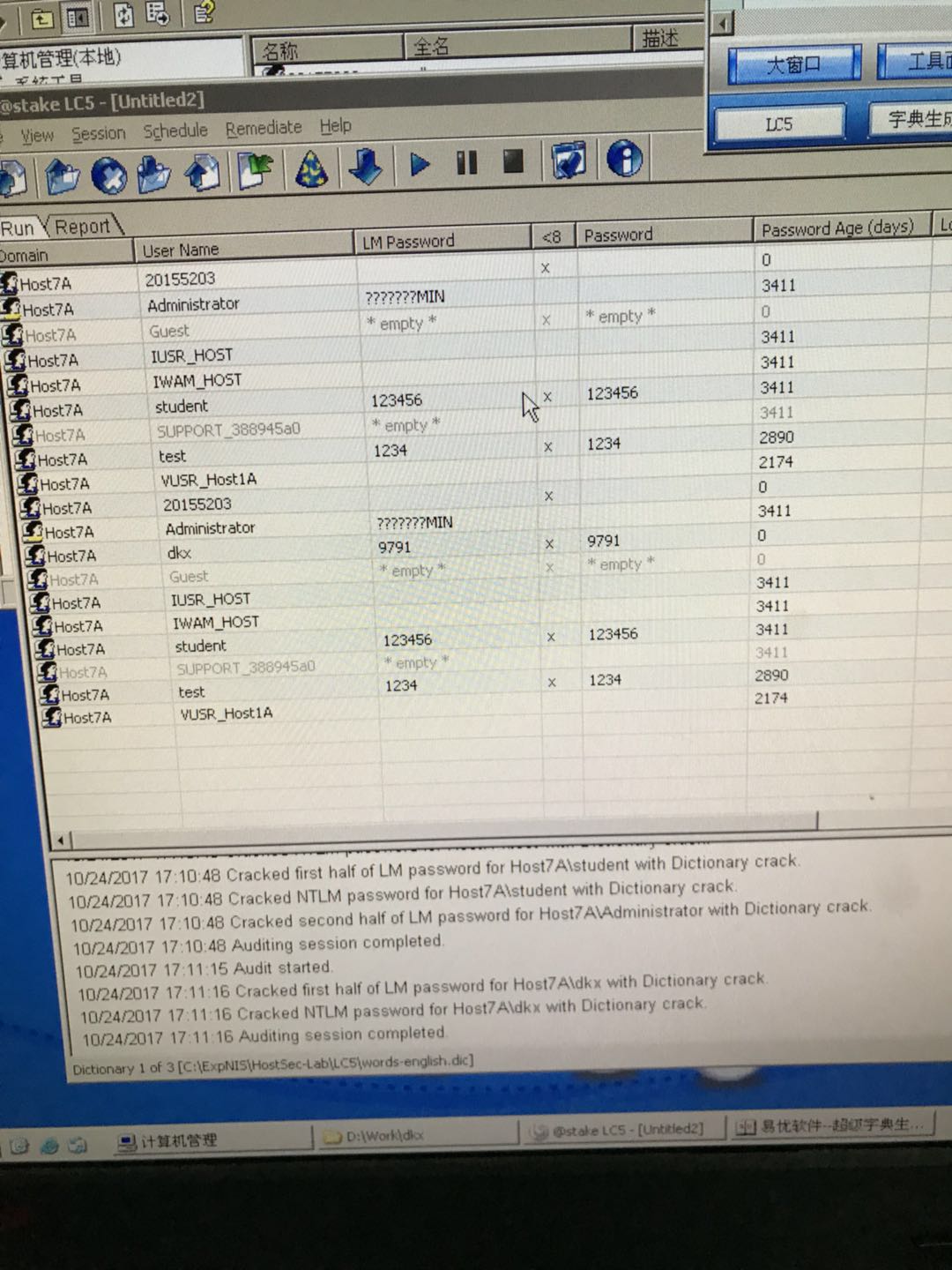

(3)单击工具栏“LC5”按钮,启动LC5口令破解工具。选择“Session”(会话)|“Session Options…”(会话选项)菜单项,在弹出的“Auditing Options For This Session”对话框中选中“Dictionary Crack”项的“Enabled”,取消其它项的“Enabled”。单击“Dictionary List”(字典列表)按钮,导入步骤(2)中生成的字典文件。

(4)返回LC5主界面,选择“Session”|“Import…”(导入)菜单项,在弹出的“Import”对话框中导入本地用户列表,选择“Session”|“Begin Audit”(开始审计)菜单项,开始字典破解用户口令。

值得注意的是设置的用户口令和在生成字典之前“生日”标签中的口令模式要相同,因为口令破解的主要原理就是依靠固定模式下的穷搜攻击破解。

- 暴力破解

(1)创建新用户,建议用户口令仅由英文字母和数字组成,长度不超过6位,如123abc。

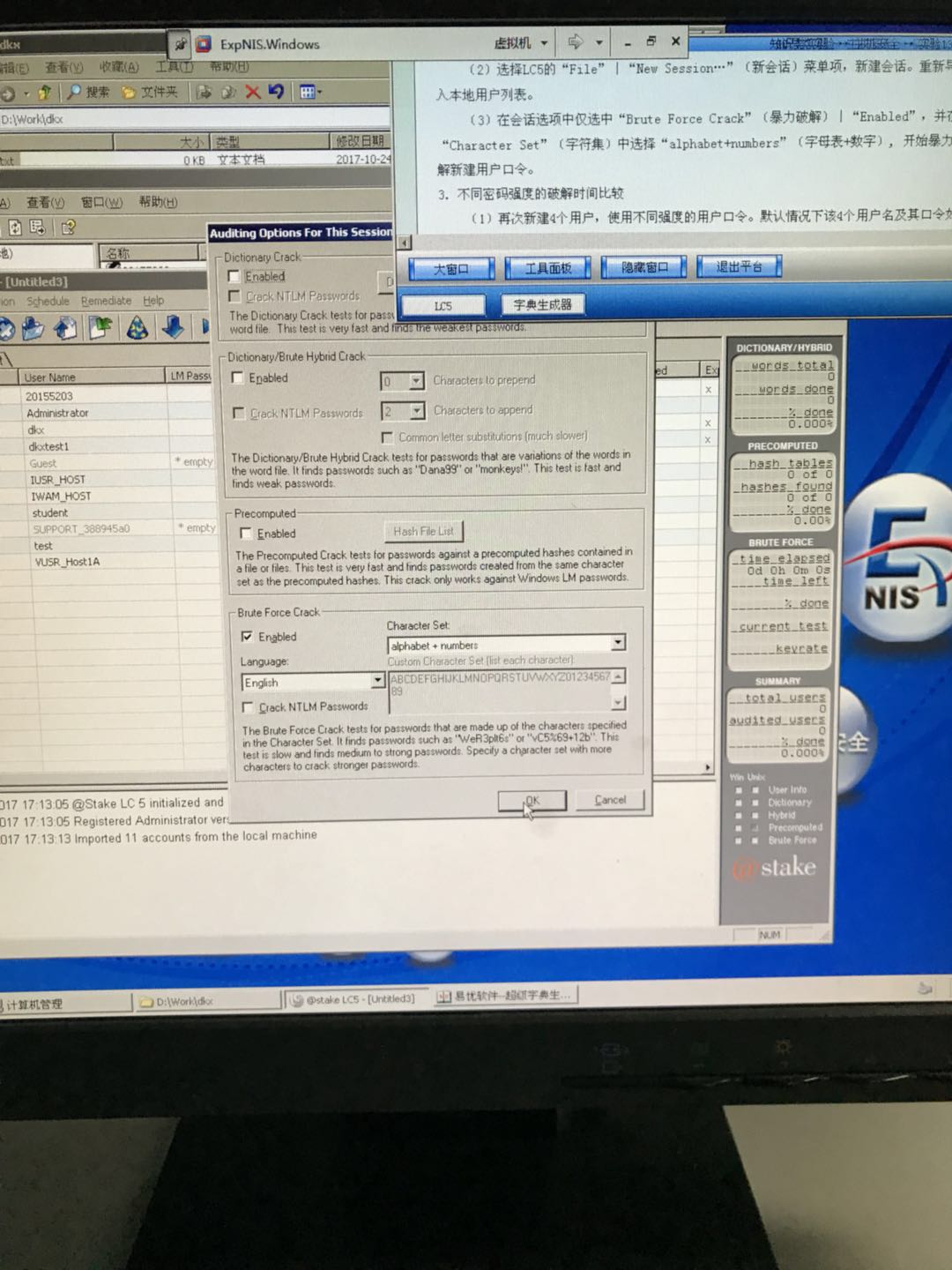

(2)选择LC5的“File”|“New Session…”(新会话)菜单项,新建会话。重新导入本地用户列表。

(3)在会话选项中仅选中“Brute Force Crack”(暴力破解)|“Enabled”,并在“Character Set”(字符集)中选择“alphabet+numbers”(字母表+数字), 开始暴力破解新建用户口令。

- 不同密码强度的破解时间比较

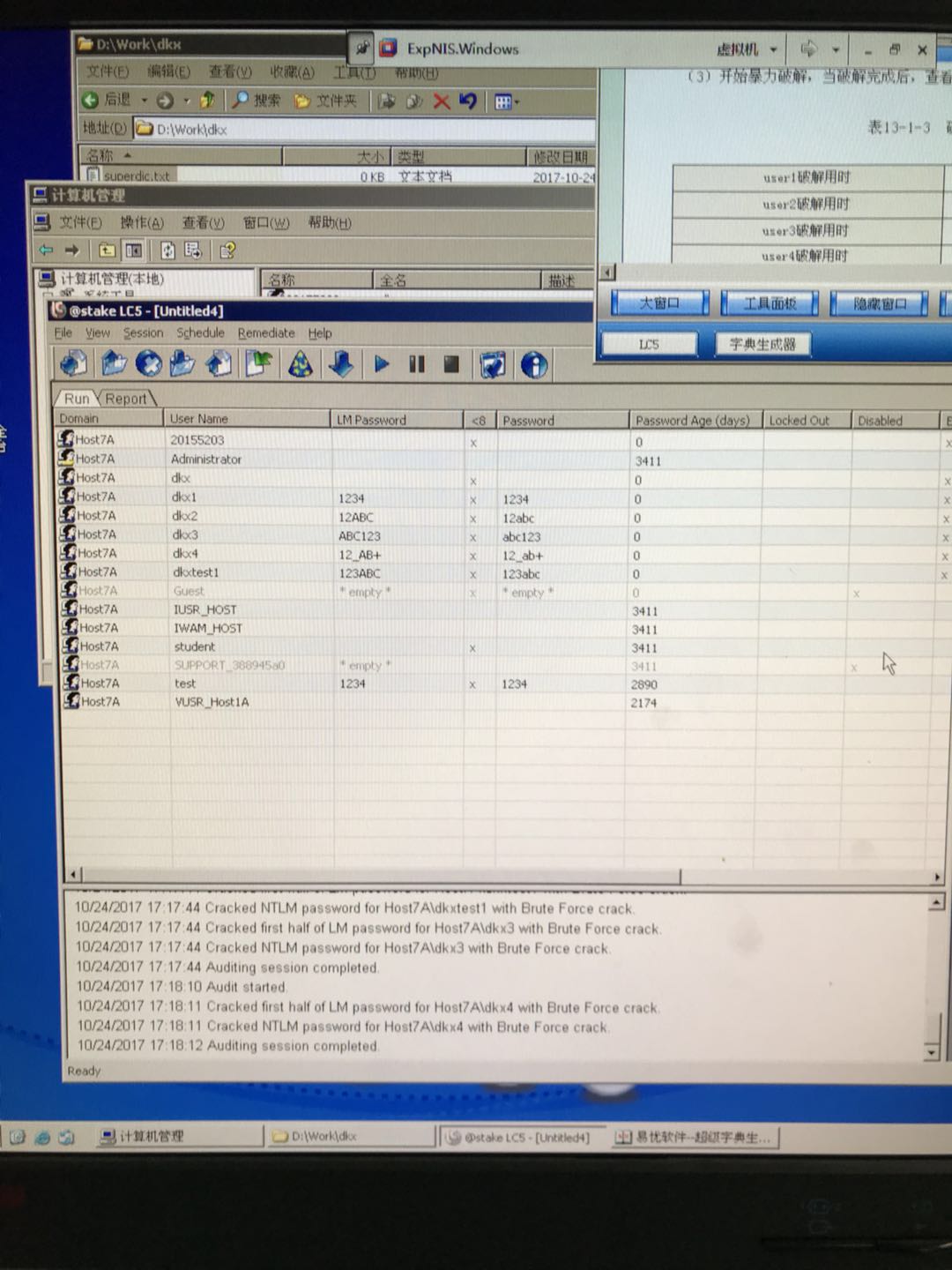

(1)再次新建4个用户,使用不同强度的用户口令

(2)新建LC5会话,在会话选项中选中暴力破解选项,字符设置选择“Custom”(自定义)。为了减少破解所需时间,请缩小自定义字符集。

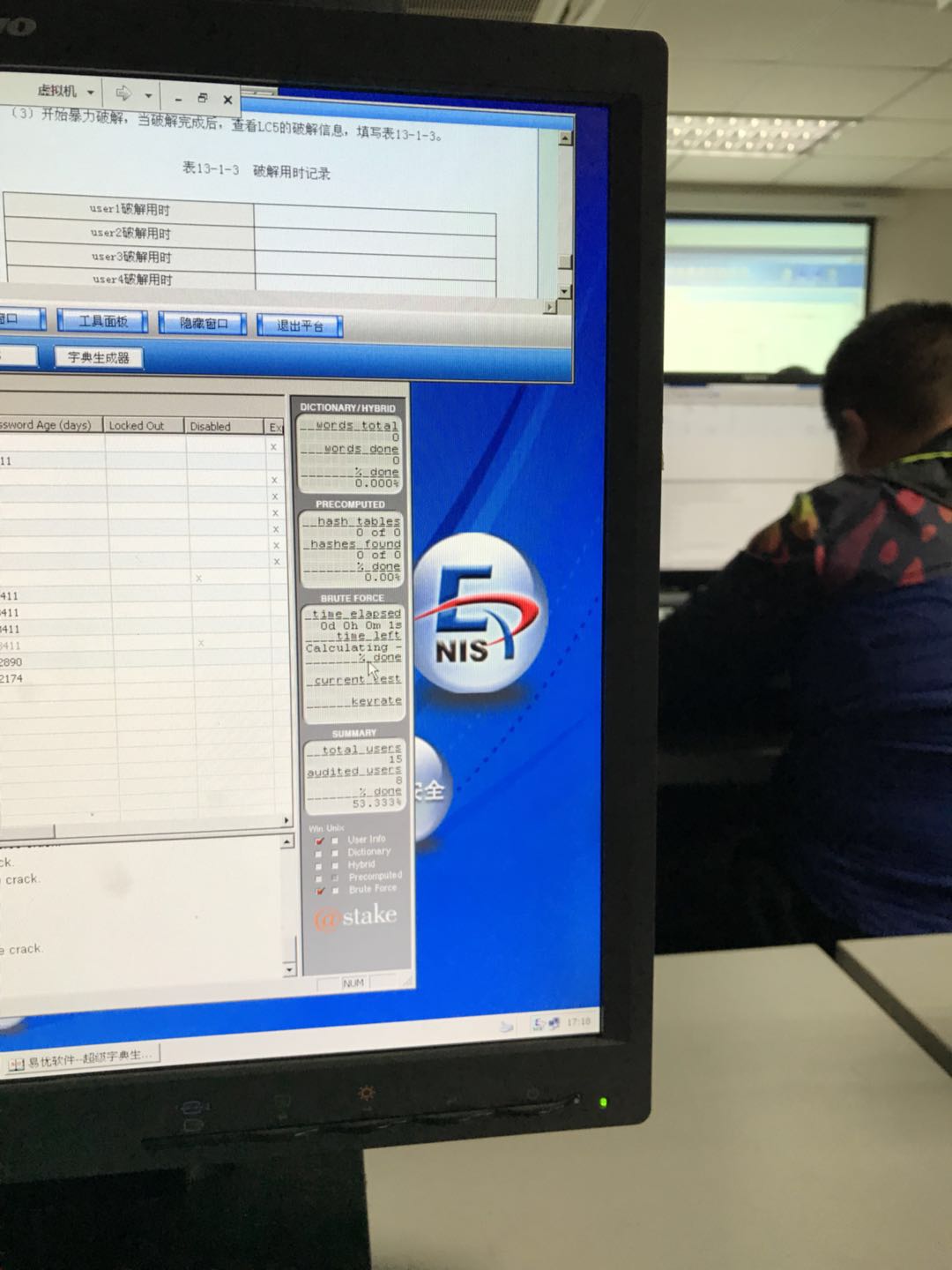

(3)开始暴力破解,当破解完成后,查看LC5的破解信息,记录各自的破解时间。

(4)根据实验结果不难发现长密码比短密码破解要更多的时间,复杂密码比简单密码需要更多的时间,这也就是设置复杂密码能够提高系统安全性的原因。

思考题

- 分析口令破解软件L0phtCrack(简写为LC)的工作原理。

- 口令字典的文本文件中包含了各种字母和数字的组合,其中的数字和字符是由用户定义的,破解时直接对口令进行匹配。

- Windows 7的口令保护文件名称及存储位置是什么?

- C:\windows\system32\config\sam文件中

- Windows保护系统帐户口令的算法有LM和NTLM,这两种算法有什么区别?

- 两种加密算法分别是LanManager(LM)和NTLM,LM只能存储小于等于14个字符的密码hash,如果密码大于14个,windows就自动使用NTLM对其进行加密了。

- 为了保护口令安全,设置口令应该遵循什么样的原则?

- 首先应该是要选择与自身信息无关的口令,其次口令内容应该尽量随机,所包含的字符类型应当多样化。

- Windows系统在什么地方可设置帐户密码策略?帐户密码策略包括哪些内容?

- 参考windows密码策略在哪里查看及设置

- 在密码破解中,常到彩虹表(Rainbow Table),彩虹表是什么?

- 彩虹表(Rainbow Table)是一种破解哈希算法的技术,是一款跨平台密码破解器,主要可以破解MD5、HASH等多种密码。它的性能非常让人震惊,在一台普通PC上辅以NVidia CUDA技术,对于NTLM算法可以达到最高每秒103,820,000,000次明文尝试(超过一千亿次),对于广泛使用的MD5也接近一千亿次。

- 你认为口令破解的技术将如何发展?

- 首先我认为未来的发展方向仍然是以穷搜攻击为基础的,但是不能依靠窃取用户信息来固定模式地穷举,未来用户的安全意识会越来越强,需要进一步思考如何提高应对随机生成的口令破解时,如何提高效率。

20155203 《信息安全技术》 实验2 Windows口令破解的更多相关文章

- 20155327 信息安全技术 实验二 Windows口令破解

课程:信息安全概论 班级:1553 姓名:了李百乾 学号:20155327 成绩: 指导教师: 李冬冬 实验日期及时间: 2017年10月11日 15:30-18:00 必修/选修:必修 实验序号:0 ...

- 20155325 信息安全技术 实验二 Windows口令破解

内容一览 实验结果 遇到的问题 思考题 详细步骤与解析(为了使存做笔记资料而做) 实验结果 字典破解 暴力破解 -不同密码强度的破解时间比较 用户名 密码 破解方式 破解时间 TEST (年月日) 字 ...

- 2017-2018-1 20155219《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155320<信息安全技术>实验二--Windows口令破解 实验目的 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破解 实验 ...

- 2017-2018-1 20155312《信息安全技术》实验二——Windows口令破解实验报告

2017-2018-1 20155312<信息安全技术>实验二--Windows口令破解实验报告 实验目的 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破 ...

- 2017-2018-1 201552326《信息安全技术》实验二——Windows口令破解

2017-2018-1 201552326<信息安全技术>实验二--Windows口令破解 姓名:刘美岑 学号:20155326 班级:1553班 日期:10.24 一.实验环境 操作系统 ...

- 《信息安全技术》实验二 Windows口令破解

<信息安全技术>实验二 Windows口令破解 实验目的 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破解 实验环境 实验机Windows Server ...

- 2017-2018-1 《信息安全技术》实验二——Windows口令破解

2017-2018-1 <信息安全技术>实验二--Windows口令破解 所用工具 系统:能勾起我回忆的Windows 2003 工具:LC5.SuperDic Windows口令破解 口 ...

- 20155231 信息安全技术概论实验二 Windows口令破解

20155231 信息安全技术概论实验二 Windows口令破解 实验目的 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破解 实验人数 每组一人 系统环境 windo ...

- # 2017-2018-1 20155232《信息安全技术》实验二——Windows口令破解

2017-2018-1 20155232<信息安全技术>实验二--Windows口令破解 [实验目的] 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破解 ...

- 20155306 《信息安全技术概论》实验二 Windows口令破解

20155306 <信息安全技术概论>实验二 Windows口令破解 [实验目的] 了解Windows口令破解原理 对信息安全有直观感性认识 能够运用工具实现口令破解 [实验人数] 每组1 ...

随机推荐

- 深入浅出VisualStudio——使用NuGet来安装AjaxControlToolKit

使用NuGet可以加速配置Visual Studio 2010的开发环境. 1.创建一个空的ASP.NET web站点项目. 2.右键单击此web 站点,选择Manage NuGet Packages ...

- iOS开发之UIView

在iPhone里你能看到的.摸到的,都是UIView. 视图坐标系统: UIKit中的坐标都是基于这样的坐标系统:以左上角为坐标的原点,原点向下和向右为坐标轴方向. 坐标值由浮点数来表示,内容的布局和 ...

- Python3基本数据类型(二、字符串)

Python3字符串 ①字符串比较 1.比较字符串是否相同: ==:使用==来比较两个字符串内的value值是否相同 is:比较两个字符串的id值. 2.字符串的长度比较 len():显示字符串的长度 ...

- 041队列queue(重要,多线程使用)

内容:队列类型.方法.使用 ###############queue定义了3种信息列队模式类Queue([maxsize]):FIFO列队模式LifoQueue([maxsize]):LIFO列队模式 ...

- 弹框插件self(动效兼容到IE9,功能兼容IE6)

<!DOCTYPE html> <html> <head lang="en"> <meta charset="UTF-8&quo ...

- Azure Blob数据迁移工具

数据迁移备份,更多的应用场景见https://docs.azure.cn/zh-cn/storage/common/storage-moving-data?toc=%2fstorage%2fblobs ...

- 【luogu P1558 色板游戏】 题解

题目链接:https://www.luogu.org/problemnew/show/P1558 我知道三十棵线段树很暴力,可是我们可以状压啊. 颜色最多30,不会爆int 另外 吐槽评测机 #inc ...

- rsync + mysql + gzip + --single-transaction

1.rsync -avz 172.16.2.61:~/vs/program/elasticsearch-5.0.0 --exclude=elasticsearch-5.0.0/data/* ./ 从其 ...

- java SSM 框架 多数据源 代码生成器 websocket即时通讯 shiro redis 后台框架源码

A 调用摄像头拍照,自定义裁剪编辑头像 [新录针对本系统的视频教程,手把手教开发一个模块,快速掌握本系统]B 集成代码生成器 [正反双向](单表.主表.明细表.树形表,开发利器)+快速构建表单; 技 ...

- 黑少微服务商店之Iron Cloud微服务开发云

近日,由黑少微服务研发团队推出的Iron Cloud微服务开发云已经正式对外提供服务,这是国内第一家基于云端操作的微服务专业开发工具. Iron Cloud 微服务开发云(www.ironz.com) ...