SQL Server 用角色(Role)管理数据库权限

当数据库越来越多,连接到数据库的应用程序,服务器,账号越来越多的时候,为了既能达到满足账号操作数据权限需求,又不扩大其操作权限,保证数据库的安全性,有时候需要用角色来参与到权限管理中,通过角色做一个权限与访问用不之前的映射,可以更加方便地管理权限。

USE master

GO

--创建一个用户

CREATE LOGIN ReadUser WITH PASSWORD ='123qwe!@#',DEFAULT_DATABASE=DBTest USE DBTest

GO

--创建用户,指定到上面

CREATE USER ReadUser FOR LOGIN ReadUser WITH DEFAULT_SCHEMA = dbo

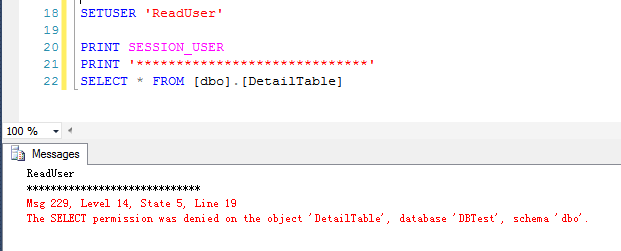

用SETUSER 切换到上面建的ReadUser账号下面,通过print Session_user发现已经切换到了ReadUser,以ReadUser的身份执行一个查询,

此时提示ReadUser没有DetailTable的SELECT 权限

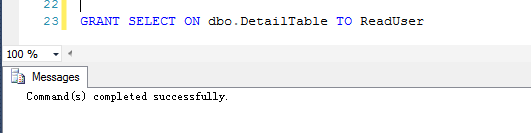

以管理员身份授权给ReadUser查询dbo.DetailTable表的权限

再次以ReadUser的身份执行上述查询,这次发现可以正常执行了

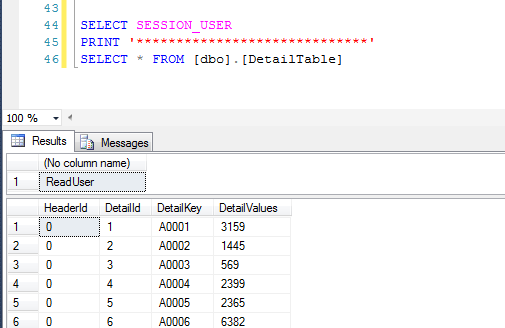

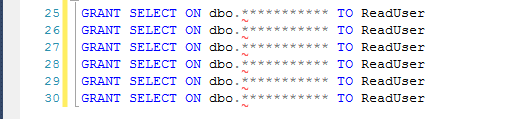

如果允许ReadUser这个账号对当前库多张表都要有查询的全新,就要将GRANT SELECT ON TableName重复N次,

那么问题就来了,如果此时需要再建一个同样权限的用户,ReadUser2,授予同样的权限,又要重复N此GRANT操作?

此时就需要借助角色这一数据库对象来管理权限,将User加入到某一个角色中,来避免每次新增一个User都要执行一遍授权操作。

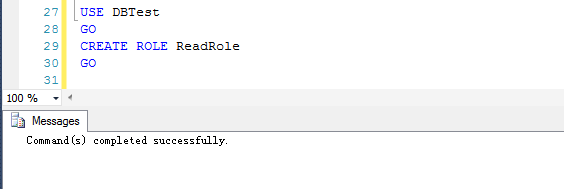

首先用管理员权限创建一个角色ReadRole

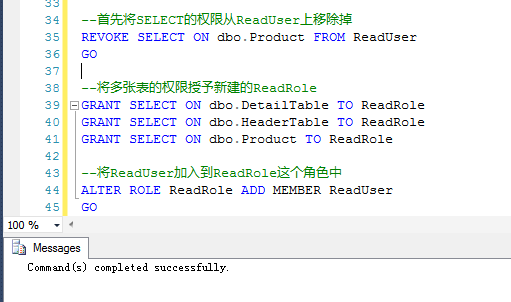

然后依次执行如下操作,将之前授权给ReadUser的权限给Revoke掉,

1,新建一个名称为ReadRole的角色

2,将多张表的查询权限授予ReadRole这一角色

3,将User加入到这个角色中

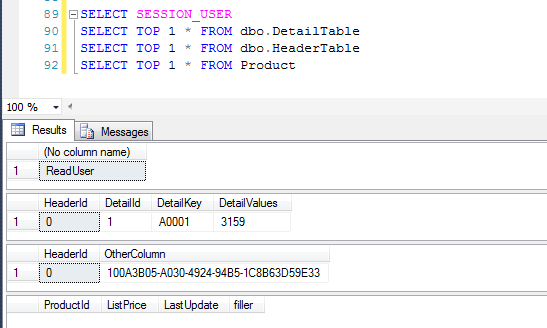

执行完成之后,我们在来尝试UserRead这个角色的权限,可以发现:角色有的权限,ReadUser也都有了

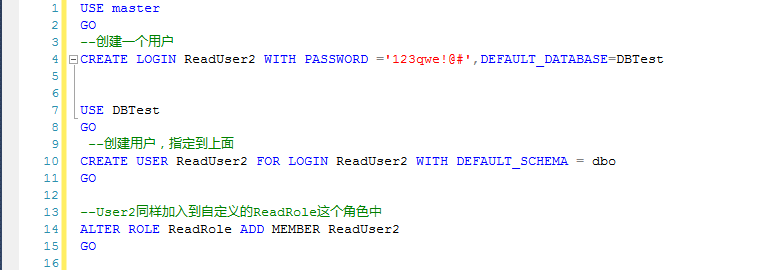

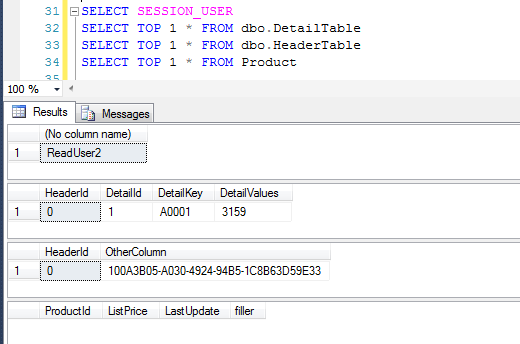

如果此时再新建一个ReadUser2

此时切换到ReadUser2的身份下,发现ReadUser2也具备了ReadRole这个自定义角色的权限

上述的ReadRole是自定义的角色,上面给他授权的是当前数据库中的部分表的SELECT权限

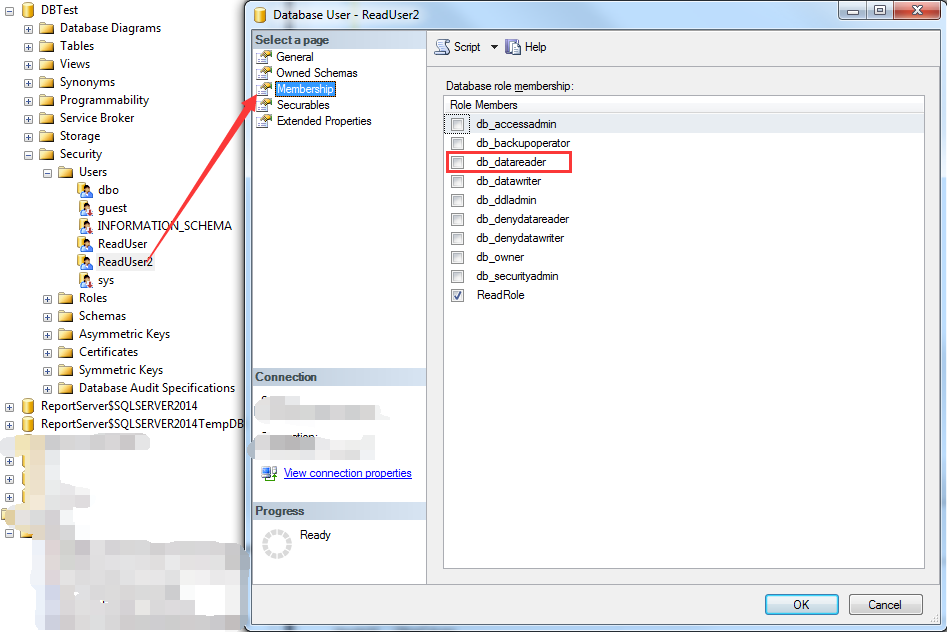

如果需要全库的所有表的SELECT权限,就可以借助DataBase Role来实现了,将用户加入到DataBase级别的db_dataReader这个角色中

如下截图

DataBase级别的角色作用范围是整个DB的,比如db_datareader,db_datawriter都是作用在数据库所有的对象

对于这种范围比较大而不适合使用的场景,就可以采用类似上述自定义角色,通过给角色授予指定范围内的权限的方式来实现用户权限管理

角色不仅可以在表上做权限控制和管理,也可以管理视图(查询),存储过程(执行),函数(查询),Sequence(Sequence是Update)等对象上的操作权限,通过授权给角色权限,把某一列用户加入到某一个角色中,用角色来管理用户和数据库对象之间的权限管理,可以做到更加统一地管理权限。

最后,附上两个脚本

1.查询某个角色拥有哪些权限

--查询某个角色拥有的权限

select USER_NAME(p.grantee_principal_id) AS principal_name,

dp.principal_id,

dp.type_desc AS principal_type_desc,

p.class_desc,

OBJECT_NAME(p.major_id) AS object_name,

p.permission_name,

p.state_desc AS permission_state_desc

from sys.database_permissions p

INNER JOIN sys.database_principals dp on p.grantee_principal_id = dp.principal_id

where USER_NAME(p.grantee_principal_id) = 'ReadRole' --角色名称

2.查询某个User有哪些角色的权限(User属于哪一个(多个)角色)

--某个User有哪些角色的权限(User属于哪一个(多个)角色)

SELECT u.name, r.name

FROM sys.database_role_members AS m

INNER JOIN sys.database_principals AS r ON m.role_principal_id = r.principal_id

INNER JOIN sys.database_principals AS u ON u.principal_id = m.member_principal_id

WHERE u.name = 'ReadUser'; --UserName

3.查询某个账号有哪些权限,直接授权给账号的,而不是通过角色继承来的

--查询某个账号有哪些权限,直接授权给账号的,而不是通过角色继承来的

select USER_NAME(p.grantee_principal_id) AS principal_name,

p.grantee_principal_id,

dp.principal_id,

dp.type_desc AS principal_type_desc,

p.class_desc,

OBJECT_NAME(p.major_id) AS object_name,

p.permission_name,

p.state_desc AS permission_state_desc

from sys.database_permissions p

INNER JOIN sys.database_principals dp on p.grantee_principal_id = dp.principal_id

where USER_NAME(p.grantee_principal_id) = 'ReadUser'

4.查询一个UserName拥有的所有权限(通过角色集成的权限和自身具备的权限)

--查询一个UserName拥有的角色以及角色拥有的操作对象

DECLARE @login_name varchar(100) = 'XXX' ;WITH LoginName

AS

(

SELECT u.name AS LoginName,

r.name AS RoleName,

role_principal_id AS PrincipalId

FROM sys.database_role_members AS m

INNER JOIN sys.database_principals AS r ON r.principal_id = m.role_principal_id

INNER JOIN sys.database_principals AS u ON u.principal_id = m.member_principal_id

),

UserPermission

AS

(

select USER_NAME(p.grantee_principal_id) AS principal_name,

dp.principal_id AS principal_id,

dp.type_desc AS principal_type_desc,

p.class_desc AS class_desc,

OBJECT_NAME(p.major_id) AS object_name,

p.permission_name AS permission_name,

p.state_desc AS permission_state_desc

from sys.database_permissions p

INNER JOIN sys.database_principals dp on p.grantee_principal_id = dp.principal_id

)

SELECT * FROM

( --通过角色获取的权限对象

SELECT u.LoginName,

u.RoleName,

p.principal_type_desc,

p.class_desc,

p.permission_name,

p.object_name,

p.permission_state_desc

FROM LoginName u left join UserPermission p on p.principal_name = u.RoleName

WHERE u.LoginName = @login_name UNION ALL

--直接授权给账号的权限对象

select @login_name AS LoginName,

'' AS RoleName,

dp.type_desc AS principal_type_desc,

p.class_desc AS class_desc,

p.permission_name AS permission_name,

OBJECT_NAME(p.major_id) AS object_name,

p.state_desc AS permission_state_desc

from sys.database_permissions p

INNER JOIN sys.database_principals dp on p.grantee_principal_id = dp.principal_id

where USER_NAME(p.grantee_principal_id) = @login_name UNION ALL

--固定服务器角色的权限

SELECT r.name ,

cast(r.principal_id as varchar(10)) ,

r.type_desc,

null as class_desc,

null as object_name,

p2.name as permission_name,

null as permission_state_desc

FROM sys.server_principals r

INNER JOIN sys.server_role_members m ON r.principal_id = m.member_principal_id

INNER JOIN sys.server_principals p1 ON p1.principal_id = m.member_principal_id

INNER JOIN sys.server_principals p2 ON p2.principal_id = m.role_principal_id

WHERE r.name = @login_name

)t

SQL Server 用角色(Role)管理数据库权限的更多相关文章

- SQL Server 2012实施与管理实战指南(笔记)——Ch5启动SQL Server服务和数据库

5.启动SQL Server服务和数据库 在数据库和服务启动过程中,经常会出现的问题: 1.SQL Server实例无法正常启动 2.系统数据库无法正常启动 3.网络配置失败 4.用户数据库无法启动 ...

- SQL Server中查询用户的对象权限和角色的方法

--SQL Server中查询用户的对象权限和角色的方法 -- 查询用户的object权限 exec sp_helprotect NULL, 'sa' -- 查询用户拥有的role exec sp_h ...

- SQL Server 2008 错误15023:当前数据库中已存在用户或角色

解决SQL Server 2008 错误15023:当前数据库中已存在用户或角色,SQLServer2008,错误15023,在使用SQL Server 2008时,我们经常会遇到一个情况:需要把一台 ...

- Sql Server来龙去脉系列 必须知道的权限控制核心篇

最近写了<Sql Server来龙去脉系列 必须知道的权限控制基础篇>,感觉反响比较大.这可能也说明了很多程序猿对数据库权限控制方面比较感兴趣,或者某些技术点了解的没有很透彻. 有些人看 ...

- 对Oracle 、SQL Server、MySQL、PostgreSQL数据库优缺点分析

对Oracle .SQL Server.MySQL.PostgreSQL数据库优缺点分析 Oracle Database Oracle Database,又名Oracle RDBMS,或简称Oracl ...

- 第十二篇 SQL Server代理多服务器管理

本篇文章是SQL Server代理系列的第十二篇,详细内容请参考原文 在这一系列的上一篇,我们查看了维护计划,一个维护计划可能会创建多个作业,多个计划.你还简单地看了SSIS子系统,并查看了维护计划作 ...

- Sql Server来龙去脉系列 必须知道的权限控制基础篇

题外话:最近看到各种吐槽.NET怎么落寞..NET怎么不行了..NET工资低的帖子.我也吐槽一句:一个程序猿的自身价值不是由他选择了哪一门技术来决定,而是由他自身能创造出什么价值来决定. 在进入本篇内 ...

- 浅谈SQL Server 对于内存的管理

简介 理解SQL Server对于内存的管理是对于SQL Server问题处理和性能调优的基本,本篇文章讲述SQL Server对于内存管理的内存原理. 二级存储(secondary storage) ...

- 第十七周翻译-SQL Server中事务日志管理的阶梯,级别5:以完全恢复模式管理日志

SQL Server中事务日志管理的阶梯,级别5:以完全恢复模式管理日志 作者:Tony Davis,2012/01/27 翻译:赖慧芳 译文: 该系列 本文是Stairway系列的一部分:SQL ...

随机推荐

- locals()和globals()

都是获取当前作用域的内容: locals() 获取局部作用域的所有内容 函数内:获取locals()之前的,当前作用阈所有内容 函数外:获取打印前, 当前的作用域所有内容 在闭包内: 会把使用到的外层 ...

- CentOS安装redis.tar.gz

1. # cd /usr/local/src 2. # tar -zxvf redis-3.0.6.tar.gz 3. # cd redis-3.0.6 4.# make 5.# make PREF ...

- Visual Studio 20年

这是一个暴露年龄的话题,如果一个程序员从第一个版本开始使用Visual Studio的话,现在应该是40多岁的中年大叔了.我的程序员生涯是从Visual basic 6.0 (vb6)开始的,一晃就过 ...

- 基于centos7的真实机环境下安装 vmware workstastion

通常我们在在虚拟机里面搭建大数据集群,如果我们换在真实机里面搭建大数据集群的话, 我们的每一台电脑就是centos系统了,这个时候如果我们需要按vmware 软件的话我们就需要下载不同的版本了 废话不 ...

- JS面试Q&A(续):Javascript数组排序, 默认是字符串Unicode排序, 不适合数字

Q:下面代码段的执行后data里面的数据是什么?为什么? var data= [40,1,5,200] data.sort(); A: data的内容是[1, 200, 40, 5] 因为,Javas ...

- 物体检测之FPN及Mask R-CNN

对比目前科研届普遍喜欢把问题搞复杂,通过复杂的算法尽量把审稿人搞蒙从而提高论文的接受率的思想,无论是著名的残差网络还是这篇Mask R-CNN,大神的论文尽量遵循著名的奥卡姆剃刀原理:即在所有能解决问 ...

- 使用路由和远程访问服务为Hyper-V中虚拟机实现NAT上网

众所周知,在微软的Hyper-V环境中的网络环境中没有VMware Workstation中的NAT功能,所以Hyper-V环境中虚拟机上网一般情况下需要通过设置为外部网络方可访问网络,当然也可设置为 ...

- WPF Storyboard 动画播放完毕时触发的事件

/*故事版*/ Storyboard ClSto2; public PopUpWindow() { /*播放完毕,将当前窗体关闭*/ ClSto2.Completed += (s, e) => ...

- nodejs学习笔记<七> 路由

// 引用模块(与C#中命名空间,Java中引用包同理) var http = require("http"); var path = require("path&quo ...

- 【Fiddler学习】Fiddler抓包HTTPS请求和手机抓包

一.安装Fiddler 百度搜索:Fiddler抓包工具,然后安装即可. 然后打开Fiddler工具,打开浏览器随意输入任何网址,就可以在Fiddler看到抓包信息. 但是:默认情况下,Fiddler ...