逆向破解之160个CrackMe —— 016

CrackMe —— 016

160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序

CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 crackme 的人可能是程序员,想测试一下自己的软件保护技术,也可能是一位 cracker,想挑战一下其它 cracker 的破解实力,也可能是一些正在学习破解的人,自己编一些小程序给自己破。

| 编号 | 作者 | 保护方式 |

| 016 | bjanes | Serial(VB5) |

工具

x32dbg

VB Decompiler Pro

开始破解之旅

ON.1

爆破方式

使用x32dbg打开016号程序

右键 搜索->当前模块->字符串

我们看见了错误提示字符串地址00403A69和正确提示字符串地址00403AE9

我们进入错误提示字符串地址00403A69处向上查看

004039FE | 83C4 | add esp, |

00403A01 | :85FF | test di,di |

00403A04 | 1C | jne bjcm20a.403A22 |跳转处 跳转到00403A22

00403A06 | 8B7D | mov edi,dword ptr ss:[ebp+] |

00403A09 | B8 | mov eax, |

00403A0E | : E8 | add ax,word ptr ss:[ebp-] |

00403A12 | 0F80 | jo bjcm20a.403BAC |大跳

00403A18 | E8 | mov dword ptr ss:[ebp-],eax |

00403A1B | 33DB | xor ebx,ebx |

00403A1D | E9 5AFDFFFF | jmp bjcm20a.40377C |

00403A22 | 33DB | xor ebx,ebx |

00403A24 | 8B35 A4104000 | mov esi,dword ptr ds:[<&__vbaVarDup>] |

00403A2A | B9 | mov ecx, |

00403A2F | 894D | mov dword ptr ss:[ebp-],ecx |

00403A32 | B8 0A000000 | mov eax,A | A:'\n'

00403A37 | 894D A8 | mov dword ptr ss:[ebp-],ecx |

00403A3A | BF | mov edi, |

00403A3F | 8D95 50FFFFFF | lea edx,dword ptr ss:[ebp-B0] | edx:EntryPoint

00403A45 | 8D4D B0 | lea ecx,dword ptr ss:[ebp-] |

00403A48 | | mov dword ptr ss:[ebp-],eax |

00403A4B | A0 | mov dword ptr ss:[ebp-],eax |

00403A4E | C785 58FFFFFF F0224000 | mov dword ptr ss:[ebp-A8],bjcm20a.4022F | 4022F0:L"Wrong serial!"

00403A58 | 89BD 50FFFFFF | mov dword ptr ss:[ebp-B0],edi |

00403A5E | FFD6 | call esi |

00403A60 | 8D95 60FFFFFF | lea edx,dword ptr ss:[ebp-A0] | edx:EntryPoint

00403A66 | 8D4D C0 | lea ecx,dword ptr ss:[ebp-] |

00403A69 | C785 68FFFFFF C8224000 | mov dword ptr ss:[ebp-],bjcm20a.4022C | 4022C8:L"Sorry, try again!"

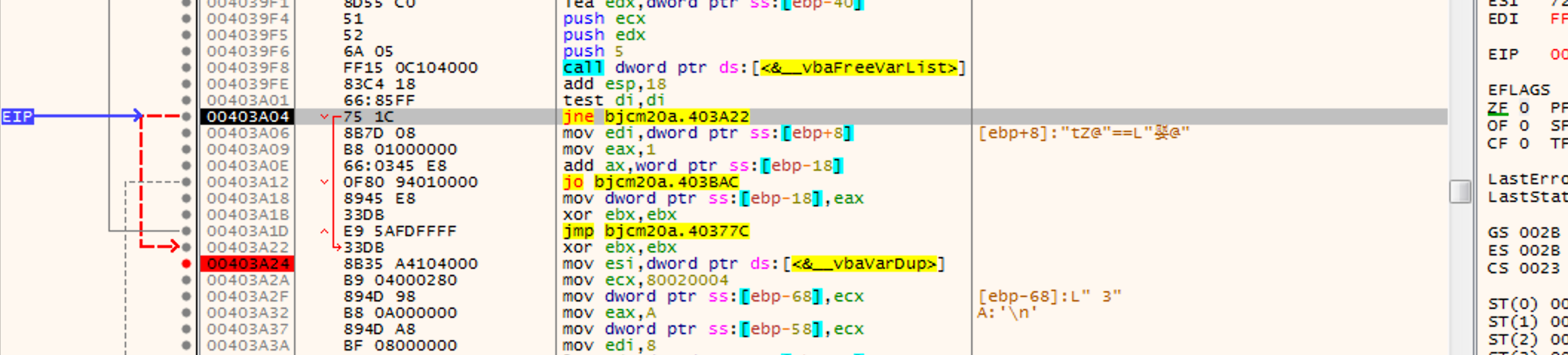

我们看到了最近的跳转处是00403A1D 该处是一个向上跳的JMP明显不是我们要找的跳转,在往上00403A12是一个向下的大跳也不是我们要找的跳转,再往上00403A04是一个跳转到00403A1D下发的地址可能是我们要找的跳转,在此处下断点

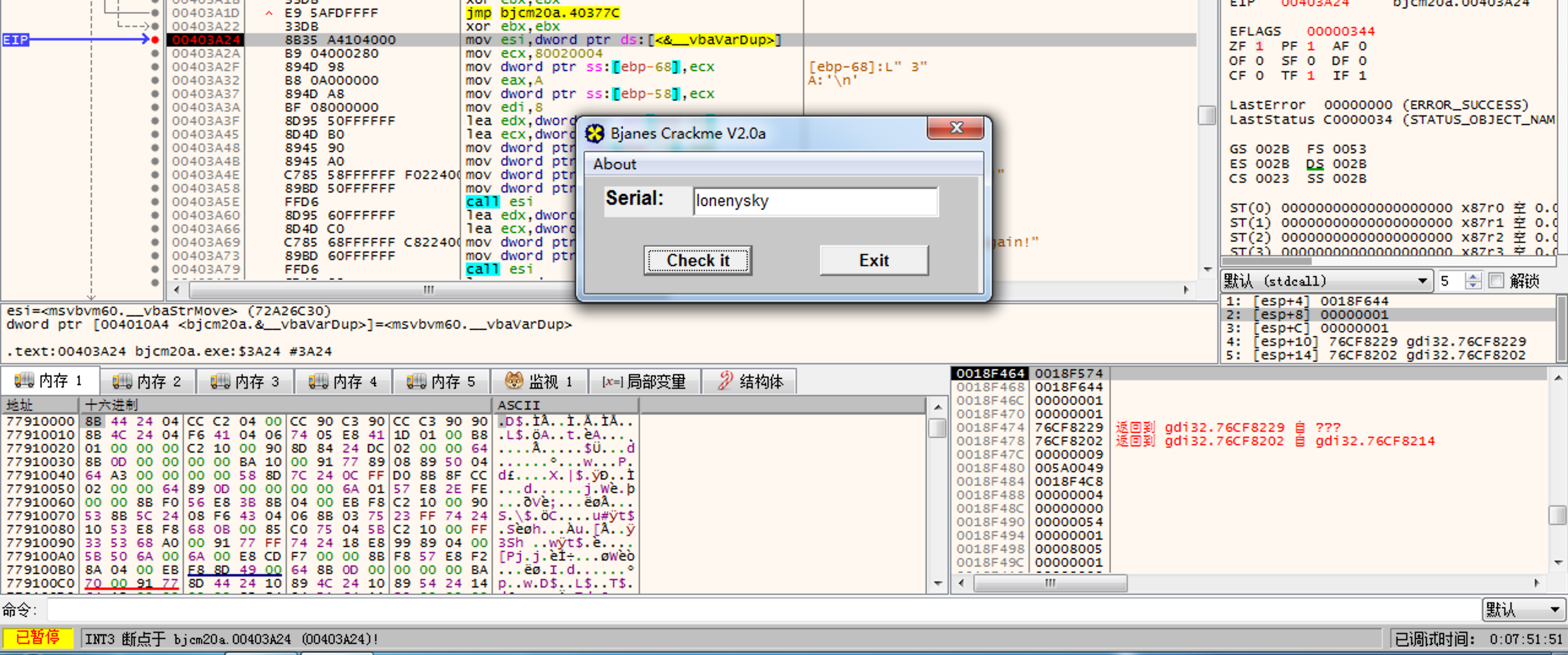

F9运行,在输入框内输入任意数据,点击Check it按钮,没有在跳转处暂停,我们在下一条指令下设置断点,再次点击按钮,此时程序暂停到了我们的断点处

由此可知,程序是通过别处跳转到00403A24处

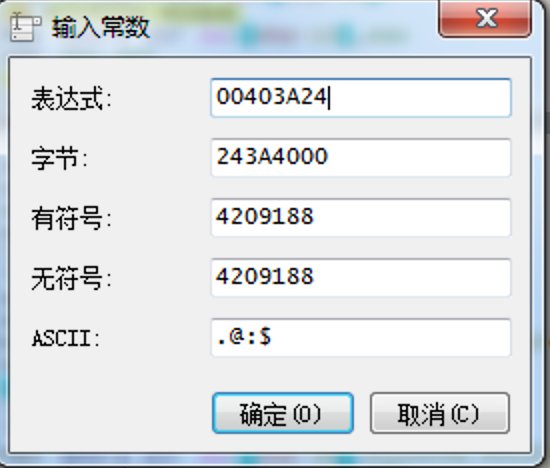

我在x32dbg内右键 搜索->当前模块->常数 在输入框内输入00403A24点击确定

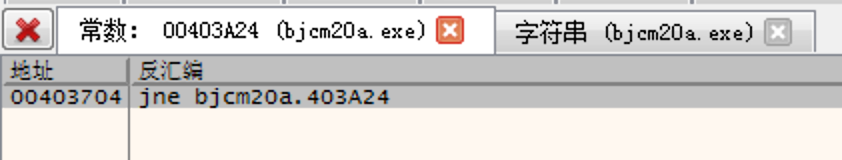

搜索到一处引用的地址

点击进入该地址,在此处下断点

再次点击Check it 按钮

此时程序停在了我们刚刚设置的断点处,我们单步向下

此时可以看出程序跳转到了错误信息提示处,我们将00403A04处的指令改为NOP,F9运行

bingo~ 此时破解成功

ON.2

注册机方式

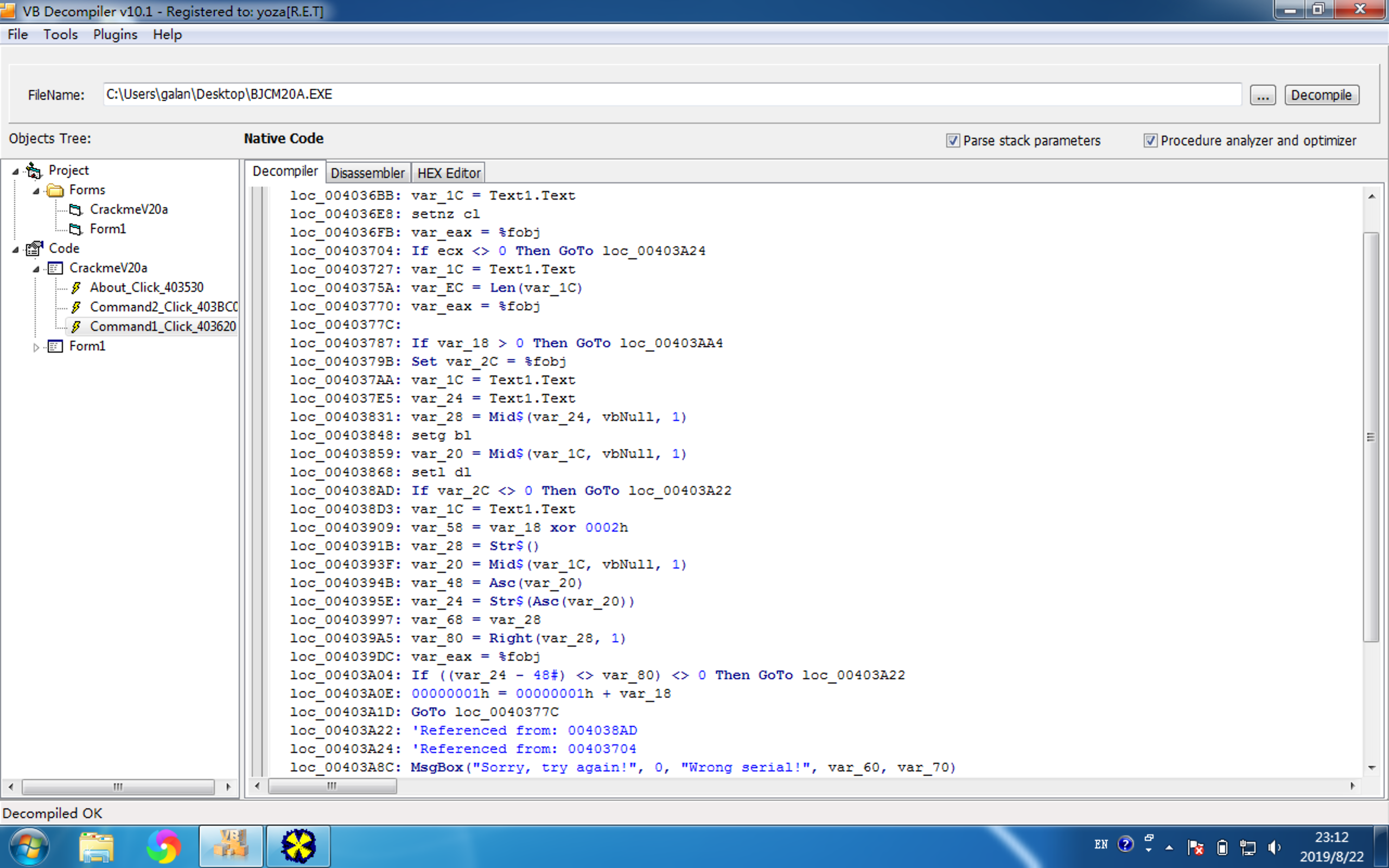

我们使用VB Decompiler Pro打开016号程序

发现和我们的014号程序代码一样

附上我们的注册机代码

code = ''

for i in range(1, 10):

a = i ^ 2

code = code + str(a)[-1]

print(code)

得出结果为我们输入到输入框内,点击Check it按钮

bingo ~ 破解成功

逆向破解之160个CrackMe —— 016的更多相关文章

- 逆向破解之160个CrackMe —— 001

CrackMe —— 001 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 002-003

CrackMe —— 002 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 004-005

CrackMe —— 004 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 013

CrackMe —— 013 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 014

CrackMe —— 014 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 017

CrackMe —— 017 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 018

CrackMe —— 018 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 025

CrackMe —— 025 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

- 逆向破解之160个CrackMe —— 026

CrackMe —— 026 160 CrackMe 是比较适合新手学习逆向破解的CrackMe的一个集合一共160个待逆向破解的程序 CrackMe:它们都是一些公开给别人尝试破解的小程序,制作 c ...

随机推荐

- 【题解】导游-C++

Description 宁波市的中小学生们在镇海中学参加程序设计比赛之余,热情的主办方邀请同学们参观镇海中学内的各处景点,已 知镇海中学内共有n处景点.现在有n位该校的学生志愿承担导游和讲解任务.每个 ...

- SpringBoot工程热部署

SpringBoot工程热部署 1.在pom文件中添加热部署依赖 <!-- 热部署配置 --> <dependency> <groupId>org.springfr ...

- 洛谷P1033 自由落体 题解

题目链接:https://www.luogu.org/problemnew/show/P1033 呵呵,真的学好物理比较重要,前些年卡在这题上的我今天终于会做了,可恶的自由落体(也许是我太弱了吧 ) ...

- 从微信小程序开发者工具源码看实现原理(二)- - 小程序技术实现

wxml与wxss的转换 1.wxml使用wcc转换 2.wxss使用wcsc转换 开发者工具主入口 视图层页面的实现 视图层页面实现技术细节 视图层快速打开原理 视图层新打开页面流程 业务逻辑层页面 ...

- 个人用户永久免费,可自动升级版Excel插件,使用VSTO开发,Excel催化剂安装过程详解及安装失败解决方法

因Excel催化剂用了VSTO的开发技术,并且为了最好的用户体验,用了Clickonce的布署方式(无需人工干预自动更新,让用户使用如浏览器访问网站一般,永远是最新的内容和功能).对安装过程有一定的难 ...

- C#3.0新增功能09 LINQ 基础08 支持 LINQ 的 C# 功能

连载目录 [已更新最新开发文章,点击查看详细] 查询表达式 查询表达式使用类似于 SQL 或 XQuery 的声明性语法来查询 IEnumerable 集合. 在编译时,查询语法转换为对 LIN ...

- kubernetes的volume的权限设置(属主和属组)

apiVersion: v1kind: Podmetadata: name: hello-worldspec: containers: # specification of the pod's c ...

- 小白学python-day05-IDE、格式化输出、For While循环、断点、continue、break

今天是day05,以下是学习总结. 但行努力,莫问前程. ----------------------------------------------------------------------- ...

- vue教程(四)--其他实用用法补充

一.vue生命周期简单介绍 var App={ template:'', data(){ }, beforeCreated:function(){ //不能操作数据,只是初始化了事件等.. }, cr ...

- HTML--CSS样式表--格式与布局

一:position:fixed 锁定位置(相对于浏览器的位置),例如有些网站的右下角弹窗 例如: <head> <title>网页标题</title> <s ...