防止ARP欺骗

前言:

曾经因为宿舍里面的同学经常熬夜打游戏,好言相劝不管用,无奈之下使用arp欺骗他们的主机,使之晚上11点之后游戏延迟,掉线,最后,一到11点同学们就都上床睡觉了。

防止arp欺骗的三种思路:

在主机上静态绑定mac地址

在主机上arp防火墙

利用交换机的防arp欺骗技术,比如DAI

在主机上绑定MAC地址

在windows主机上静态绑定mac地址:

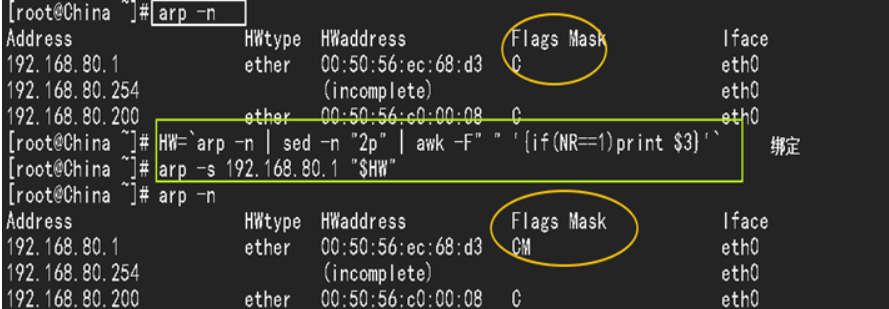

在linux主机上静态绑定mac地址:

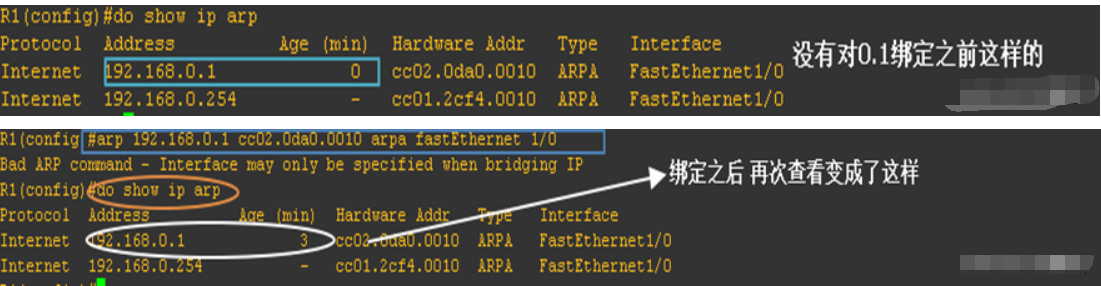

在路由器上做MAC绑定:

在linux主机上利用arptable防火墙防止arp欺骗(windows上的360或者安全管家都有防arp欺骗的功能)

第一种方法在终端和网关上做mac与IP地址绑定,而第二种方法就是说白了其实还是基于mac和Ip,只不过与第一种实现的方法不一样,第二种方法是通过防火墙软件:arptalbes

arptables防火墙是开源的,类似于iptables,免费下载,可以实现在linux系统下的防止arp欺骗

在安装arpiptables之前要先安装gcc才行

下载地址:http://sourceforge.net/projects/ebtables/files/arptables

tar xzf arptables-v0.0.4.tar.gz –C /usr/src ./configure 产生一个makefile文件 make make install

在arptables上添加规则:

arptables -A INPUT --src-ip 192.168.80.200 ! --src-mac 01:00:5e:00:00:16 -j DROP

添加规则的意思就是把网关与其真正的mac地址做匹配,如果在入站方向匹配不上就丢包,这就是使用arptables来防止arp欺骗。

note;

- 在iptables当中的命令在这里依然有有效的,比如,查看规则:arptables –L –n

- arptables –save 保存配置

防止ARP欺骗的更多相关文章

- 使用ARP欺骗, 截取局域网中任意一台机器的网页请求,破解用户名密码等信息

ARP欺骗的作用 当你在网吧玩,发现有人玩LOL大吵大闹, 用ARP欺骗把他踢下线吧 当你在咖啡厅看上某一个看书的妹纸,又不好意思开口要微信号, 用arp欺骗,不知不觉获取到她的微信号和聊天记录,吓一 ...

- Python黑帽编程 3.1 ARP欺骗

Python灰帽编程 3.1 ARP欺骗 ARP欺骗是一种在局域网中常用的攻击手段,目的是让局域网中指定的(或全部)的目标机器的数据包都通过攻击者主机进行转发,是实现中间人攻击的常用手段,从而实现数据 ...

- Python黑客编程ARP欺骗

Python灰帽编程 3.1 ARP欺骗 ARP欺骗是一种在局域网中常用的攻击手段,目的是让局域网中指定的(或全部)的目标机器的数据包都通过攻击者主机进行转发,是实现中间人攻击的常用手段,从而实现数据 ...

- arp欺骗技术

ARP欺骗技术-获取内网目标IP访问图片! 简介: ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP/IP协议栈中的网络层,负责将某个IP地址解析 ...

- Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗、嗅探、dns欺骗、session劫持

Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗.嗅探.dns欺骗.session劫持 文/玄魂 目录 Kali Linux Web 渗透测试—第十四课-arp欺骗.嗅探.dns欺 ...

- Kali实现局域网ARP欺骗和ARP攻击

原文地址: http://netsecurity.51cto.com/art/201303/386031.htm http://xiao106347.blog.163.com/blog/static/ ...

- ARP欺骗病毒,网页“篡改”,注入iframe代码!

---------------权威资料看这里--------------- 清华大学信息网络工程研究中心-中国教育和科研计算机网应急响应组<ARP 欺骗网页劫持攻击分析>PDF文件,直接I ...

- 防止ARP欺骗的方法!!!

防止ARP欺骗的方法!!! 根据鄙人上网经常掉线,怀疑可能是某人使用网络剪刀手,网络执行官,局域网终结者等工具.经过搜索有关资料,有了一点点防范经验,借以参考~! 一 首先我们来了解下这类攻击工具的原 ...

- ARP欺骗与中间人攻击

前言: 上一篇WPA/WAP2wifi 密码破解笔记说到如何探测附近开放的AP并且破解进入,那么进入别人据局域网我们能干些什么呢?换句话说如果别人进入了我们内部网络,会有什么影响?本文简要介绍了ARP ...

- Arp欺骗攻击的另类应用之屌丝泡妞记

http://www.2cto.com/Article/201210/163974.html arp欺骗,我想大家都应该知道怎么回事了.不知道的去问度娘... 就不废话了,还是直接上图上教程比 ...

随机推荐

- Pwnable-cmd1

ssh cmd1@pwnable.kr -p2222 (pw:guest) 先看一下c的源码 #include <stdio.h> #include <string.h> in ...

- Python文件读取中:f.seek(0)和f.seek(0,0)有什么区别

file.seek()方法标准格式是:seek(offset,whence=0)offset:开始的偏移量,也就是代表需要移动偏移的字节数whence:给offset参数一个定义,表示要从哪个位置开始 ...

- SQL查询--简单了解SQL(结构化查询语言)

以下内容是从其他地方摘抄过来的哈,原文地址忘记了,当时把内容记在了笔记中 SQL分类: 数据查询语言(DQL) 数据定义语言(DDL) 数据操纵语言(DML) 数据控制语言(DCL) 1.数据查询语言 ...

- 腾讯微视:向前一步是悲壮,向后一步是绝望zz

“换做以往的任何一场战争,微博之战.搜索之战和电商之战——大量投入但始终不见效果,打到现在腾讯肯定已经交牌了.微视的不同之处在于,它有些悲壮,因为这是腾讯最不想交出的一张牌.” 文 | <财经& ...

- Element-ui上传图片按顺序展示

背景 不知道你上传图片的时候有没有过这样的情况,批量上传多张图片,可能因为图片大小或者网络问题,导致图片返回的顺序和上传时的顺序不一样.因为我们公司是做电商的,即使我们的支持拖动排序,运营还是希望图片 ...

- redis之主从同步

很多企业都没有使用到 Redis 的集群,但是至少都做了主从.有了主从,当 master 挂掉的时候,运维让从库过来接管,服务就可以继续,否则 master 需要经过数据恢复和重启的过程,这就可能会拖 ...

- python threading ThreadPoolExecutor源码解析

future: 未来对象,或task的返回容器 1. 当submit后: def submit(self, fn, *args, **kwargs): with self._shutdown_lock ...

- 如何在点击 a 标签的 onclick 时间时,不触发 window.onbeforeunload 事件

如题! 直接贴代码了: <!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http:/ ...

- DVWA-CSRF学习笔记

DVWA-CSRF学习笔记 一.CSRF(跨站请求伪造) CSRF(跨站请求伪造),是指利用受害者尚未失效的身份认证信息(cookie.session会话等),诱骗其点击恶意链接或者访问包含攻击代码的 ...

- Winform 通过 WebBrowser 与 JS 交互

Winform 通过 WebBrowser 与 JS 交互 魏刘宏 2019.08.17 之前在使用 Cef (可在 Winform 或 WPF 程序中嵌入 Chrome 内核的网页浏览器的组件)时, ...