攻防世界Web进阶篇——warmup

打开链接,发现是一张滑稽

查看页面源代码,发现文件

于是打开source.php,发现

打开hint.php,根据提示得知flag在ffffllllaaaagggg文件中

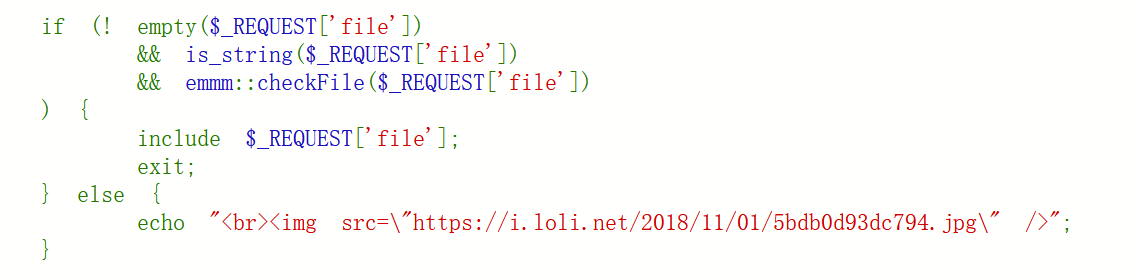

回到source.php,检查代码

在结尾看到include,include是可以动态构造参数,但是要经过三个判断

1.是否为空

2.是否为字符串

3.checkfile函数返回为真

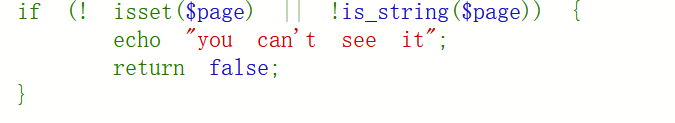

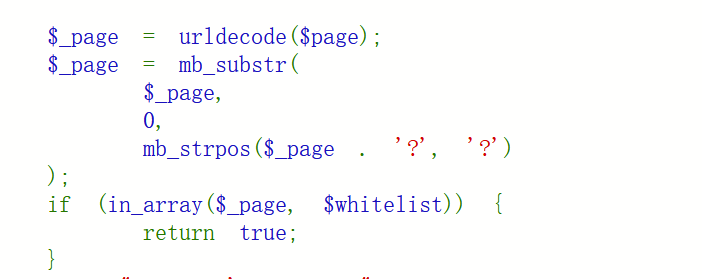

检查checkfile函数,如果输入内容为空或不是字符串,则返回错误

对输入内容进行判断,第一部分 如果输入内容和白名单中的一致,则返回true

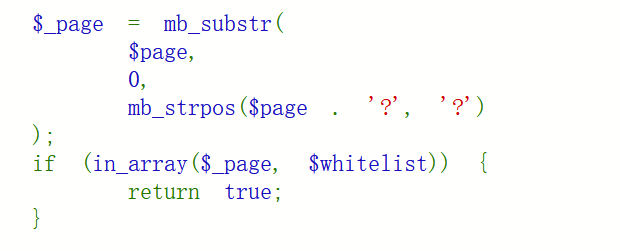

第二部分 如果问号前有白名单的内容,则返回true

第三部分 如果输入内容url解码后,问号前有白名单的内容,则返回true

要满足第二个条件:

$_REQUEST 是通过 GET,POST 和 COOKIE 输入机制来传递参数,下面用的是get方式

http://111.200.241.244:51343/source.php?file=source.php?+payload

http://111.200.241.244:51343/hint.php?file=hint.php?+payload

第一个?用于传参,第二个用于截取,file伪协议用于访问本地文件系统

要满足第三个条件就将第二个?url编码两次

接下来构造payload,可以利用include函数的性质,如果一个文件以../开头,那么include就会在当前目录的父目录下寻找文件,所以只需构造../../../../../ffffllllaaaagggg,其中../的个数可以一个一个试

合起来就是http://111.200.241.244:51343/source.php?file=source.php?../../../../../ffffllllaaaagggg

参考文章:https://blog.csdn.net/yybzzz/article/details/104971608

https://blog.csdn.net/qq_42016346/article/details/104199710?utm_medium=distribute.pc_relevant.none-task-blog-2%7Edefault%7EBlogCommendFromMachineLearnPai2%7Edefault-1.base&depth_1-utm_source=distribute.pc_relevant.none-task-blog-2%7Edefault%7EBlogCommendFromMachineLearnPai2%7Edefault-1.base

攻防世界Web进阶篇——warmup的更多相关文章

- 攻防世界 web进阶练习 NewsCenter

攻防世界 web进阶练习 NewsCenter 题目是NewsCenter,没有提示信息.打开题目,有一处搜索框,搜索新闻.考虑xss或sql注入,随便输入一个abc,没有任何搜索结果,页面也没有 ...

- XCTF攻防世界web进阶练习—mfw

XCTF攻防世界web进阶练习-mfw题目为mfw,没有任何提示.直接打开题目,是一个网站 大概浏览一下其中的内容,看到其中url变化其实只是get的参数的变化查看它的源码,看到有一个?page=fl ...

- 攻防世界web进阶题—unfinish

攻防世界web进阶题-unfinish 1.看一下题目提示SQL 2.打开题目看一下源码,没有问题 3.查一下网站的组成:php+Apache/2.4.7+Ubuntu 4.扫一下目录,扫到一个注册页 ...

- 攻防世界web进阶题—bug

攻防世界web进阶题-bug 1.打开题目看一下源码,没有问题 2.扫一下目录,没有问题 3.查一下网站的组成:php+Apache+Ubuntu 只有登录界面 这里可以可以想到:爆破.万能密码.进行 ...

- 攻防世界 web进阶区 ics-06

攻防世界 ics-06 涉及知识点: (1)php://filter协议 (2)php中preg_replace()函数的漏洞 解析: 进入题目的界面,一通乱点点出了唯一一个可以进入的界面. 观察ur ...

- 攻防世界 web 进阶区 刷题记录

1.Training-WWW-Robots 题目提示了robots协议,直接访问robots.txt 继续访问fl0g.php 2.baby_web 题目描述:想想初始页面是哪个 百度搜了下,inde ...

- 攻防世界Web进阶-Upload1

进入题目 题目提示上传文件,准备好一句话木马. 发现只能上传图片文件,那么再准备一个图片的一句话木马.上传. 浏览器开代理,使用burpsuite拦截,修改文件后缀名为php,否则无法连接 使用蚁剑连 ...

- 攻防世界web进阶区(2)--记一次sql注入

题目地址:http://111.198.29.45:56094 这是一道sql注入题. 试试1' order by 3#,发现页面显示正常,将3换为4时,页面报错,则说明含有3个字段. 接下来判断输出 ...

- 攻防世界web进阶区(1)

1.题目地址:http://111.198.29.45:43589 页面提示打开robots文件,则: 页面有提示输入fl0g.php,那么 获取flag. 2.题目地址:http://111.198 ...

- 攻防世界-web(进阶)-upload1

打开链接是一个上传文件的窗口,随便上传一个PDF文件提示必须上传图片,查看源代码,要求必须输入png或jpg格式文件才会上传成功,想到通过修改源代码删除上传限制条件,上传一句话木马,通过中国菜刀进入后 ...

随机推荐

- 推荐2个可用于毕设的微信小程序

智能垃圾回收小程序 下载: http://market.zhenzikj.com/detail/103.html 2. 通用答题小程序 下载http://market.zhenzikj.com/det ...

- Hadoop批处理方案 和 MPP架构方案 作为数据仓库的区别

1,原理对比 MPP方案中的数据通常在节点之间拆分(分片),每个节点仅处理其本地数据.而且,每家都有专门为 MPP 解决方案开发的复杂而成熟的 SQL 优化器.它们都可以在内置语言和围绕这些解决方案的 ...

- axios和ajax对响应是文件流用blob处理

先看axios请求处理,下载文件 this.$axios.get(api.exportMortgageOrderExcelVisit, { params: params, responseType: ...

- fastjson场景

json转java对象 // 将Json字符串通过fastjson转为JSONObject对象 JSONObject jsonObject = JSONObject.parseObject(userJ ...

- 芯片ADS9224R的FPGA驱动实现

ADS9224R这款芯片是德州仪器(TI)的一款SAR ADC,笔者写这芯片IP核大概有段时间了,这款ADC采集芯片挺复杂的.笔者当时对写axi4_lite的IP核还不是很熟悉,就接下了含有这款芯片的 ...

- 在线访问GET/POST及格式化json工具

http://coolaf.com/在线访问及格式化json工具谷歌浏览器json插件不是很好实现.安装,替代方案

- 查找数组中某个元素出现的次数,例如数组arr=[1,2,3,4,3,4,5,3]中target=3出现的次数

1 function(arr,target) { 2 3 let num = 0 4 5 arr.forEach((item, index) => { 6 7 if (item===target ...

- linux并行执行线程

资料来源: (1) https://www.jianshu.com/p/d8d58846c53f(作者:黄甫一) 1.并行任务较少时: (1) 给需要并行运行的命令行在结尾加上"&& ...

- CSS中的选择( ::selection和user-select)

CSS中的选择( ::selection和user-select) 在网络上,我们出于不同原因选择内容,也许我们想复制文本并在某处引用它.对于移动端来说,选择内容比较难,我不喜欢在移动端选择内容. ...

- tomcat前后端项目部署及调优

第1章 tomcat简介Tomcat是Apache软件基金会(Apache Software Foundation)的Jakarta项目中的一个核心项目,由Apache,Sun和其他一些公司及个人共同 ...