[护网杯 2018]easy_tornado-1|SSTI注入

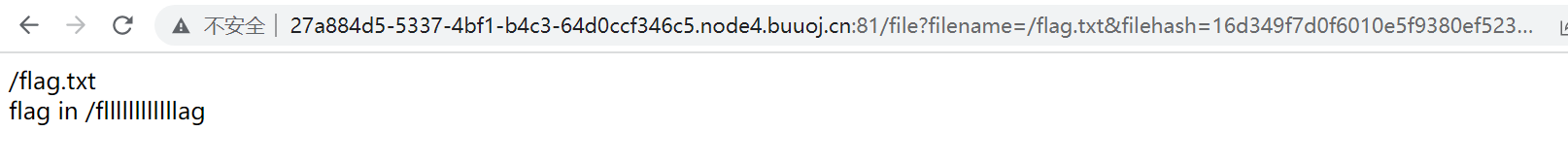

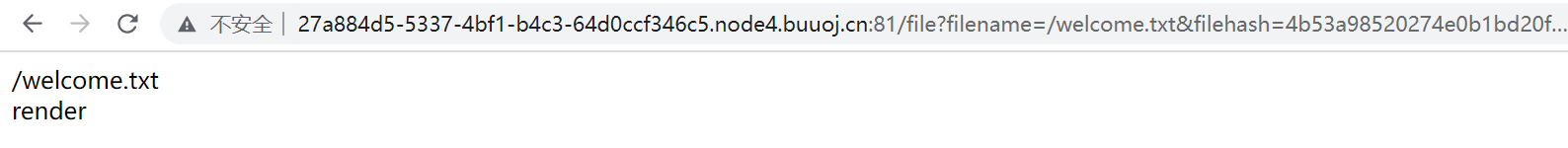

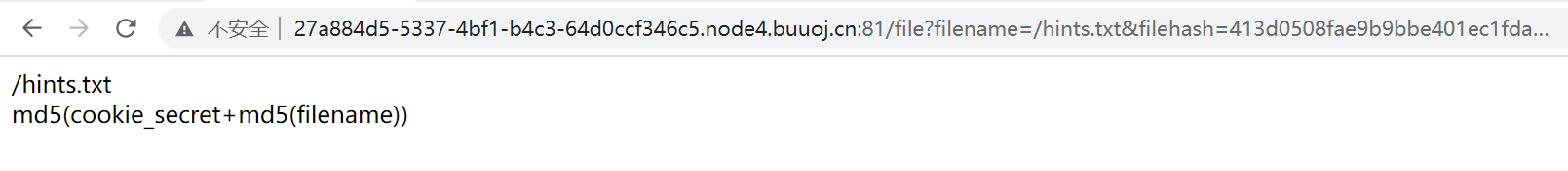

1、打开之后给出了三个连接,分别查看下三个连接内得信息,结果如下:

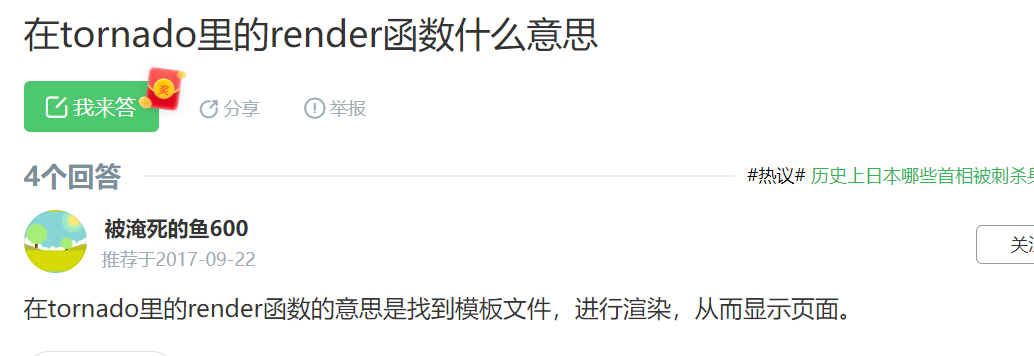

2、url中参数包含一个文件名与一串应该是md5得加密的字符串,文件名已经获得了,就需要获取加密得字符串,但是加密字符串时需要使用到cookie_secret。搜索下tornado render信息,显示是找到模板进行渲染,因此就想到了ssti注入。

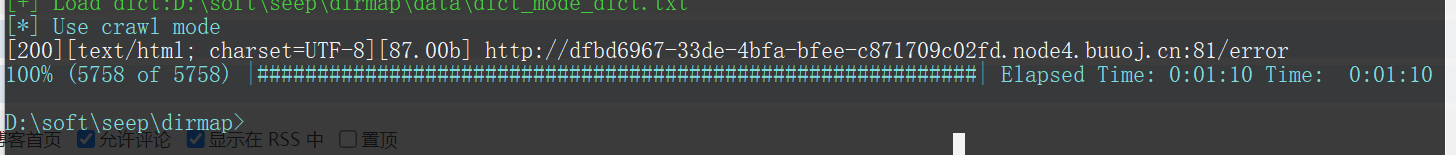

3、开始思考获取cookie_secret,未在三个页面中发现存在可利用得地方,然后就只能开始目录扫描,发现了error页面,就想到了修改前面正常的参数,然后看下报错界面,发现了错误界面的msg参数,结果如下:

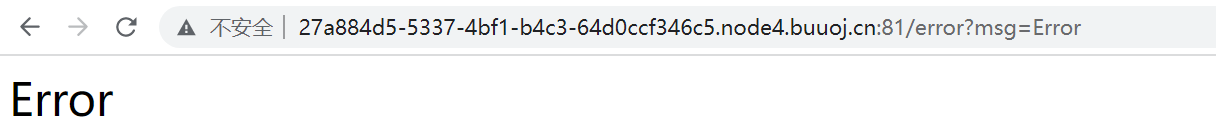

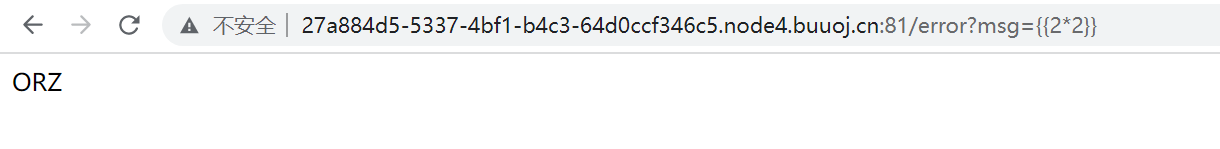

4、测试下msg参数是否存在ssti注入,payload:{{2*2}},返回ORZ,开始还以为是提示,发现并没有啥用,是对我们的参数进行了过滤,但是也确定了这里可以注入,结果如下:

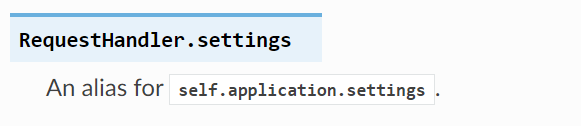

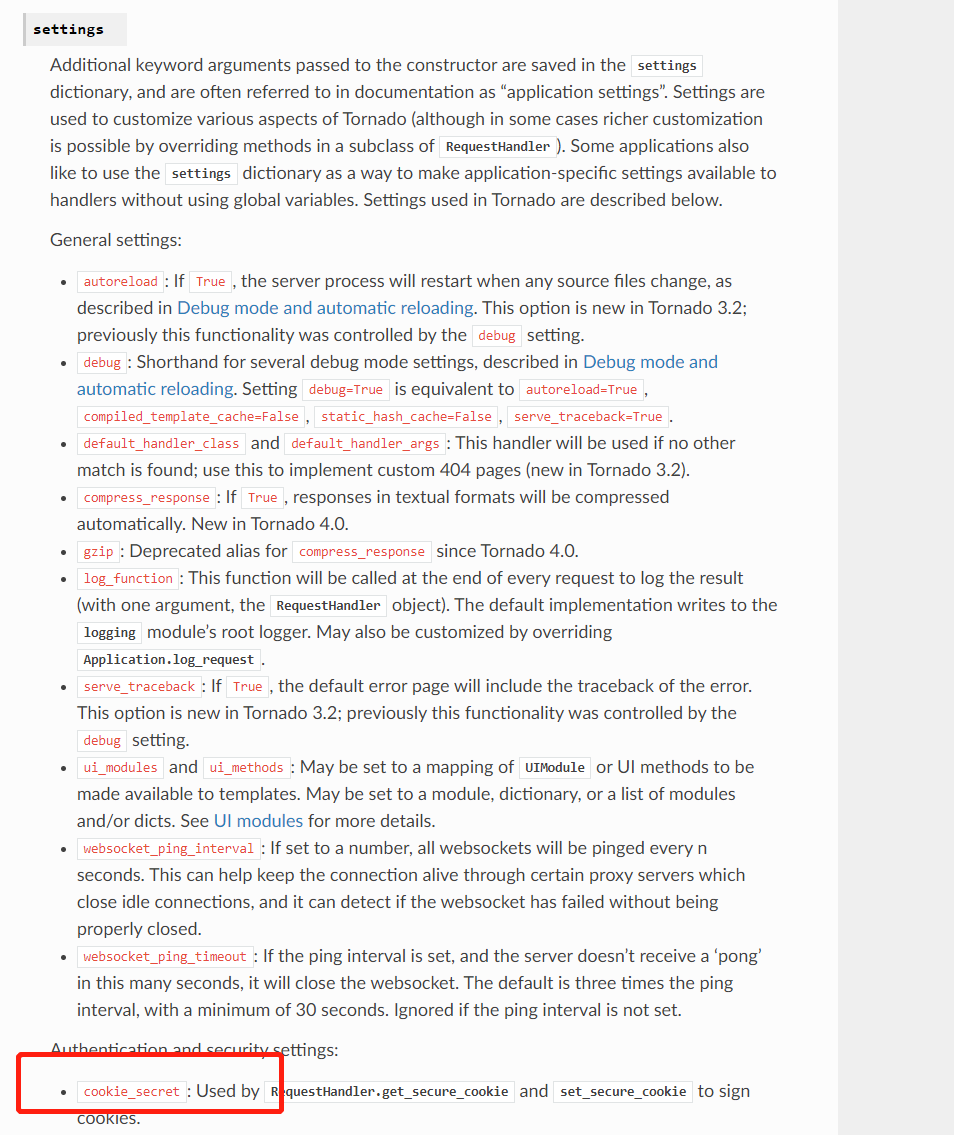

5、在tornado官方网站和网上查找资料,最终得到handler指向RequestHandler,而RequestHandler.settings又指向self.application.settings,所以handler.settings就指向RequestHandler.application.settings了,官方文档说明如下:

点击self.application.settings后如下:

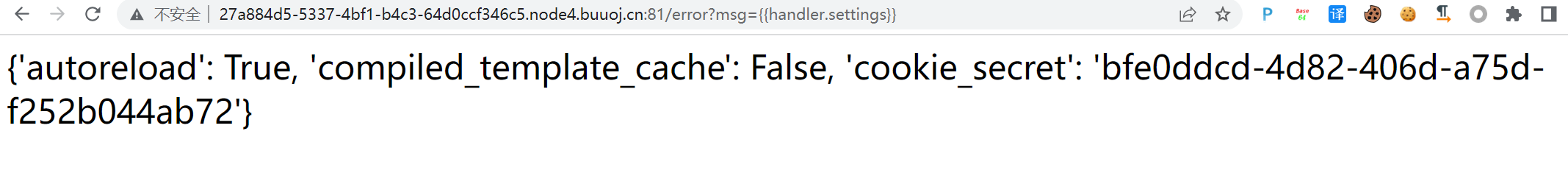

所以在注入点输入handler.settings进行测试,最终得到cookie_secret,结果如下:

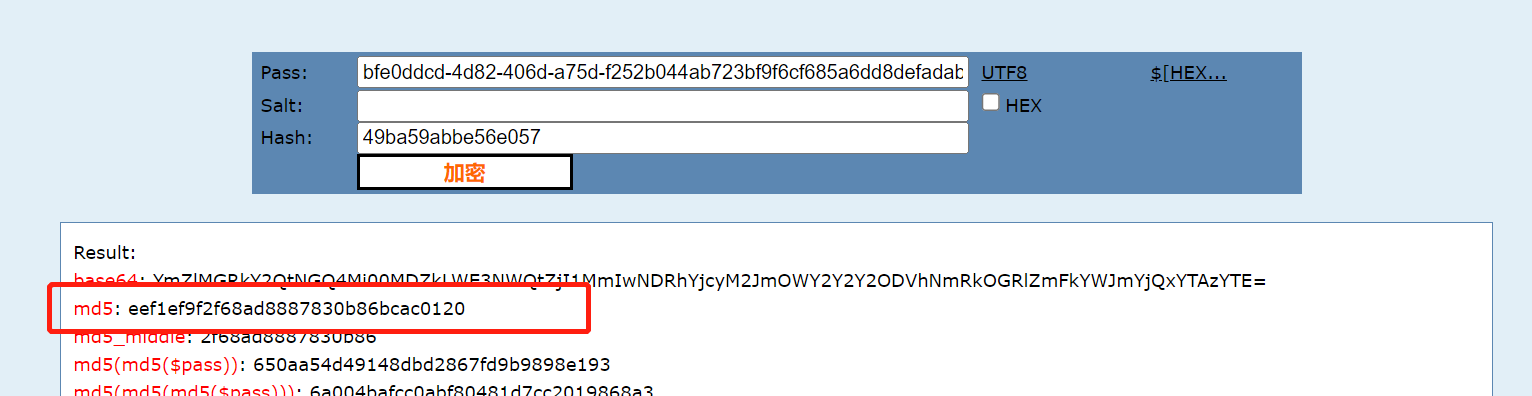

6、获取到cookie_secret之后,那就根据之前文件获取的md5(cookie_secret+md5(filename))进行加密,获取加密值:eef1ef9f2f68ad8887830b86bcac0120,结果如下:

7、获取到加密之后在访问文件得url下修改文件名和加密的字符串进行访问,成功获得flag值,payload:/file?filename=/fllllllllllllag&filehash=eef1ef9f2f68ad8887830b86bcac0120,结果如下:

[护网杯 2018]easy_tornado-1|SSTI注入的更多相关文章

- buu[护网杯 2018]easy_tornado

[护网杯 2018]easy_tornado 1.看看题目给了我们三个文件: /flag.txt url=?filename=/flag.txt&filehash=98c6aac4fbecf1 ...

- [护网杯 2018]easy_tornado 1

复现一道关于tornado的题目 首先可以得知此题用的是tornado,基于python的后端框架,多半是ssti注入 有三个文件,首先可得知flag在何处 然后观察hint和url就知道要根据coo ...

- [原题复现]2018护网杯(WEB)easy_tornado(模板注入)

简介 原题复现: 考察知识点:模板注入 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 [护网杯 2018]eas ...

- [护网杯2018] easy_laravel

前言 题目环境 buuoj 上的复现,和原版的题目不是完全一样.原题使用的是 nginx + mysql 而 buuoj 上的是 apache + sqlite composer 这是在 PHP5.3 ...

- 2018护网杯easy_tornado(SSTI tornado render模板注入)

考点:SSTI注入 原理: tornado render是python中的一个渲染函数,也就是一种模板,通过调用的参数不同,生成不同的网页,如果用户对render内容可控,不仅可以注入XSS代码,而且 ...

- 护网杯圆满结束,还不满足?不如来看看大佬的WP扩展思路~

护网杯预选赛 WP转载自:https://qingchenldl.github.io/2018/10/13/%E6%8A%A4%E7%BD%91%E6%9D%AFWP-BitPwn/#more WEB ...

- 强网杯2018 - nextrsa - Writeup

强网杯2018 - nextrsa - Writeup 原文地址:M4x@10.0.0.55 所有代码均已上传至我的github 俄罗斯套娃一样的rsa题目,基本把我见过的rsa套路出了一遍,值得记录 ...

- 2019护网杯baby_forensic

题目名称:baby_forensic题目描述:can you catch the flag?附件:“data.7z” 2019护网杯初赛的一道取证题,比赛时没做出来,赛后又研究了一下. 获取profi ...

- [BJDCTF2020]The mystery of ip|[CISCN2019 华东南赛区]Web11|SSTI注入

记录一下BUUCTF中两个类似的SSTI注入关卡 [BJDCTF2020]The mystery of ip-1: 1.打开之后显示如下: 2.在hint.php中进行了相关提示,如下: 3.既然获取 ...

随机推荐

- Python 生成图片验证码

验证码图片生成 #!/usr/bin/env python # -*- coding: utf-8 -*- # refer to `https://bitbucket.org/akorn/wheezy ...

- 【SignalR全套系列】之在.Net Core 中实现SignalR实时通信

微信公众号:趣编程ACE 关注可了解更多的.NET日常实战开发技巧,如需源码 请公众号后台留言 源码 [如果觉得本公众号对您有帮助,欢迎关注] 前文回顾 [SignalR全套系列]之在.NetCo ...

- PyTorch - torch.eq、torch.ne、torch.gt、torch.lt、torch.ge、torch.le

PyTorch - torch.eq.torch.ne.torch.gt.torch.lt.torch.ge.torch.le 参考:https://flyfish.blog.csdn.net/art ...

- 自嗨ReentrantReadWriteLock

import java.util.concurrent.ExecutorService; import java.util.concurrent.Executors; import java.util ...

- 【Java面试】介绍下Spring IoC的工作流程

Hi,我是Mic 一个工作了4年的粉丝,在面试的时候遇到一个这样的问题. "介绍一下Spring IOC的工作流程" 他说回答得不是很好,希望我能帮他梳理一下. 关于这个问题,我们 ...

- Python基础学习笔记_01

Python的介绍 1989年圣诞节创造,1991年正真出生,目前更新到3.0版本 具有最庞大的"代码库",人称"胶水语言",无所不能 一种跨平台的计算机程序设 ...

- JavaScript与Node.js一起打造一款聊天App

聊天是我们人与人交流最直接的方式,互联网的加入使我们交流更加便捷.我们手机上的微信.QQ是我们手机必不可少的应用软件.那么,我们是否可以做一款聊天应用呢? 之前我自己闲着没事,研究过一些技术,做了一款 ...

- sort基本用法

sort 选项 -u --去除重复行 -r --降序排列,默认是升序 -o --由于sort默认是把结果输出到标准输出,所以需要用重定向才能将结果写入文件,形如sort filename > n ...

- 想看,但电脑没网怎么办,python教你保存整本成TXT~

各位大佬好鸭!又是我小熊猫啦咱这次直接上代码 开始之前先解释下: 模块: requests >>> pip install requestsparsel >>> p ...

- Java中StringBuffer 简单学习,LeetCode中1323题运用

StringBuffer 学习 StringBuffer() 构造一个没有字符的字符串缓冲区,初始容量为16个字符. deleteCharAt(int index) 删除char在这个指定序列inde ...