# huawei--流策略+NAT+单臂路由

huawei--流策略+NAT+单臂路由

项目要求:

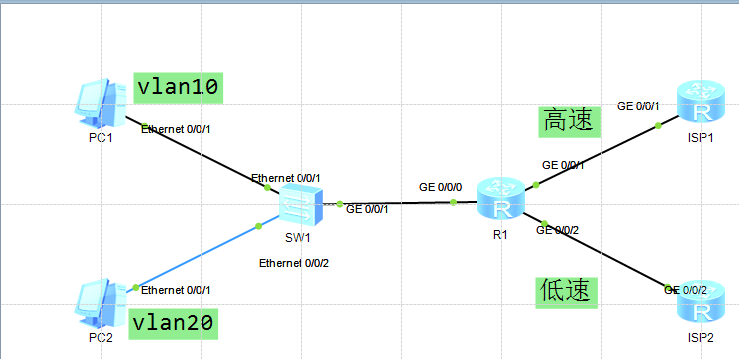

公司内部有两个网段,分别为192.168.1.0/24和192.168.2.0/24,使用路由器R1实现单臂路由,并配置流策略,使192.168.1.0/24的网段访问ISP1,192.168.2.0/24的网段访问ISP2。公司要访问internet公网,需要配置NAT实现私网地址转换公网地址,ISP1的地址范围为202.100.1.3~202.100.1.9;ISP2的地址范围为104.114.128.3~104.114.128.9。

IP地址规划表:

| 设备 | 端口 | IP地址/端口绑定的vlan |

|---|---|---|

| ISP1 | GE0/0/1 | 202.100.1.1/24 |

| ISP2 | GE0/0/2 | 104.114.128.1/24 |

| R1 | GE0/0/0.1 | 192.168.1.1/24 |

| R1 | GE0/0/0.2 | 192.168.2.1/24 |

| R1 | GE0/0/1 | 202.100.1.2/24 |

| R1 | GE0/0/2 | 104.114.128.2/24 |

| SW1 | GE0/0/1 | trunk vlan10 vlan20 |

| SW1 | eth0/0/1 | vlan10 |

| SW1 | eth0/0/2 | vlan20 |

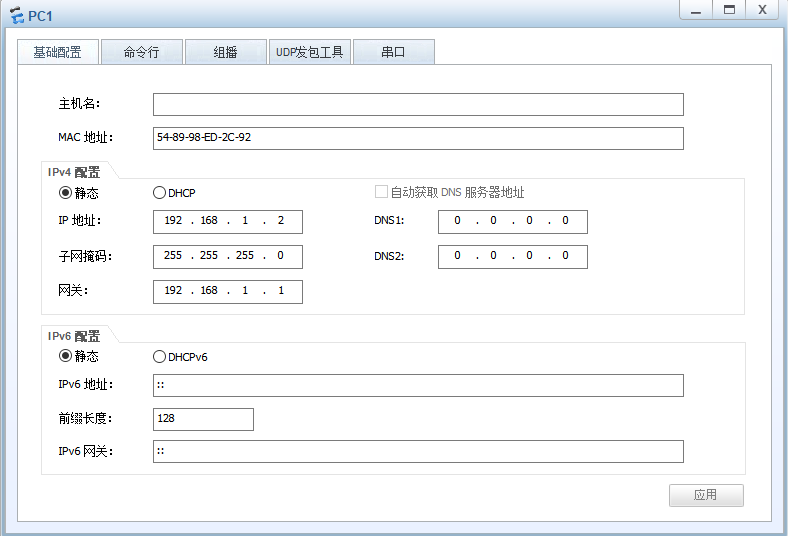

| PC1 | eth0/0/1 | 192.168.1.2/24 |

| PC2 | eth0/0/1 | 192.168.2.1/24 |

配置步骤:

- 1、配置各设备的IP地址

- 2、配置单臂路由

- 3、R1创建并配置ACL3000,3001,3002

- 4、R1配置流分类

- 5、R1配置流行为

- 6、R1配置流策略

- 7、R1应用流策略

- 8、R1配置nat地址转换

- 9、R1应用nat

项目实施:

1、配置各设备的IP地址

ISP1

[ISP1]interface GigabitEthernet 0/0/1

[ISP1-GigabitEthernet0/0/1]ip address 202.100.1.1 255.255.255.0

ISP2

[ISP2]interface GigabitEthernet 0/0/2

[ISP2-GigabitEthernet0/0/2]ip address 104.114.128.1 255.255.255.0

R1

[R1]interface GigabitEthernet 0/0/1

[R1-GigabitEthernet0/0/1]ip address 202.100.1.2 255.255.255.0

[R1]interface GigabitEthernet 0/0/2

[R1-GigabitEthernet0/0/2]ip address 104.114.128.2 255.255.255.0

PC1

PC2

2、配置单臂路由

2-1、创建并放行vlan

SW1

[SW1]vlan batch 10 20

[SW1]interface GigabitEthernet 0/0/1

[SW1-GigabitEthernet0/0/1]port link-type trunk

[SW1-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 20

[SW1-GigabitEthernet0/0/1]quit

[SW1]interface Ethernet0/0/1

[SW1-Ethernet0/0/1]port link-type access

[SW1-Ethernet0/0/1]port default vlan 10

[SW1-Ethernet0/0/1]quit

[SW1]interface Ethernet0/0/2

[SW1-Ethernet0/0/2]port link-type access

[SW1-Ethernet0/0/2]port default vlan 20

[SW1-Ethernet0/0/2]quit

2-2、配置路由子接口:

R1

[R1]interface GigabitEthernet 0/0/0.1

[R1-GigabitEthernet0/0/0.1]dot1q termination vid 10

[R1-GigabitEthernet0/0/0.1]ip address 192.168.1.1 255.255.255.0

[R1-GigabitEthernet0/0/0.1]arp broadcast enable

[R1-GigabitEthernet0/0/0.1]quit

[R1]interface GigabitEthernet 0/0/0.2

[R1-GigabitEthernet0/0/0.2]dot1q termination vid 10

[R1-GigabitEthernet0/0/0.2]ip address 192.168.2.1 255.255.255.0

[R1-GigabitEthernet0/0/0.2]arp broadcast enable

[R1-GigabitEthernet0/0/0.2]quit

3、R1创建并配置ACL3000,3001,3002

[R1]acl 3000

[R1-acl-adv-3000]rule 5 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255

[R1-acl-adv-3000]rule 10 permit ip source 192.168.2.0 0.0.0.255 destination 192.168.1.0 0.0.0.255

[R1-acl-adv-3000]quit

[R1]acl 3001

[R1-acl-adv-3001]rule 5 permit ip source 192.168.1.0 0.0.0.255

[R1-acl-adv-3001]quit

[R1]acl 3002

[R1-acl-adv-3002]rule 5 permit ip source 192.168.2.0 0.0.0.255

[R1-acl-adv-3002]quit

4、R1配置流分类

[R1]traffic classifier c0

[R1-classifier-c0]if-match acl 3000

[R1-classifier-c0]quit

[R1]traffic classifier c1

[R1-classifier-c1]if-match acl 3001

[R1-classifier-c1]quit

[R1]traffic classifier c2

[R1-classifier-c2]if-match acl 3002

[R1-classifier-c2]quit

5、R1配置流行为

[R1]traffic behavior b0

[R1-behavior-b0]permit

[R1-behavior-b0]quit

[R1]traffic behavior b1

[R1-behavior-b1]redirect ip-nexthop 202.100.1.1

[R1-behavior-b1]quit

[R1]traffic behavior b2

[R1-behavior-b2]redirect ip-nexthop 104.114.128.1

[R1-behavior-b2]quit

6、R1配置流策略

[R1]traffic policy p1

[R1-trafficpolicy-p1]classifier c0 behavior b0

[R1-trafficpolicy-p1]classifier c1 behavior b1

[R1-trafficpolicy-p1]classifier c2 behavior b2

7、R1应用流策略

[R1]interface GigabitEthernet 0/0/0

[R1-GigabitEthernet0/0/0]traffic-policy p1 inbound

8、R1配置nat地址转换

8-1、配置nat地址池

[R1]nat address-group 0 202.100.1.3 202.100.1.9

[R1]nat address-group 1 104.114.128.3 104.114.128.9

8-2、配置nat黑洞

[R1]ip route-static 202.100.1.3 32 NULL 0

[R1]ip route-static 202.100.1.4 32 NULL 0

[R1]ip route-static 202.100.1.5 32 NULL 0

[R1]ip route-static 202.100.1.6 32 NULL 0

[R1]ip route-static 202.100.1.7 32 NULL 0

[R1]ip route-static 202.100.1.8 32 NULL 0

[R1]ip route-static 202.100.1.9 32 NULL 0

[R1]ip route-static 104.114.128.3 32 NULL 0

[R1]ip route-static 104.114.128.4 32 NULL 0

[R1]ip route-static 104.114.128.5 32 NULL 0

[R1]ip route-static 104.114.128.6 32 NULL 0

[R1]ip route-static 104.114.128.7 32 NULL 0

[R1]ip route-static 104.114.128.8 32 NULL 0

[R1]ip route-static 104.114.128.9 32 NULL 0

9、R1应用nat

[R1]interface GigabitEthernet 0/0/1

[R1-GigabitEthernet0/0/1]nat outbound 3001 address-group 0 no-pat

[R1-GigabitEthernet0/0/1]quit

[R1]interface GigabitEthernet 0/0/2

[R1-GigabitEthernet0/0/2]nat outbound 3002 address-group 1 no-pat

[R1-GigabitEthernet0/0/2]quit

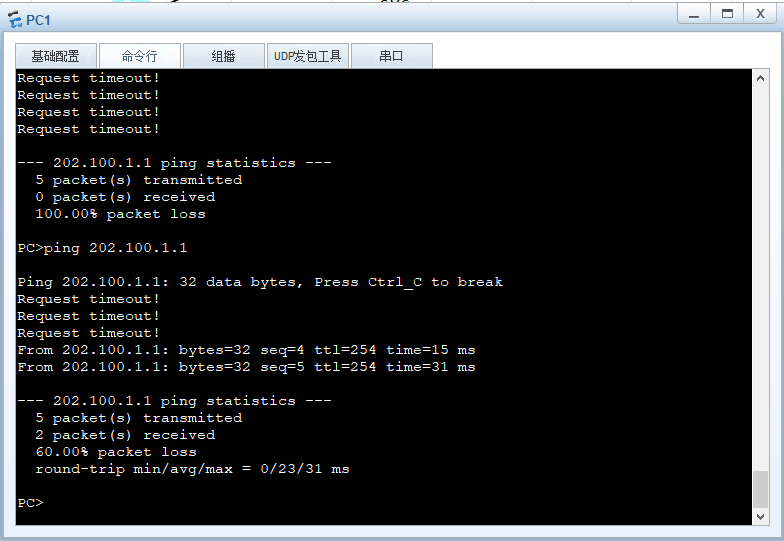

PC1访问ISP1

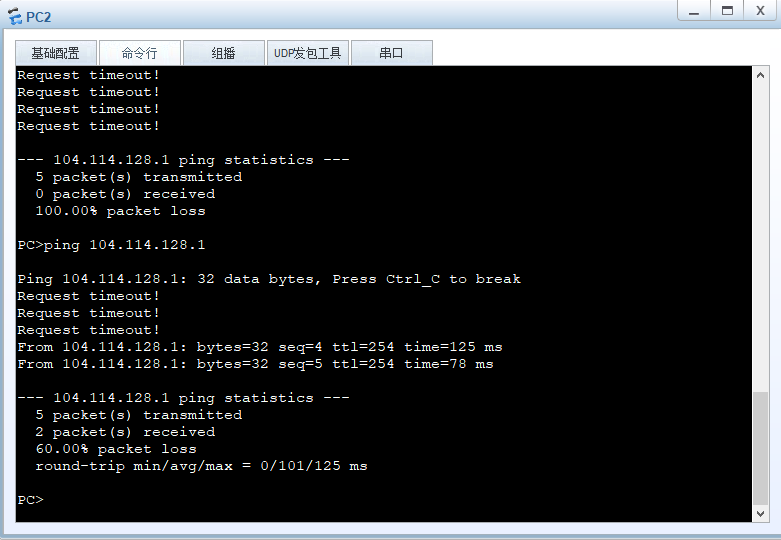

PC2访问ISP2

# huawei--流策略+NAT+单臂路由的更多相关文章

- ccna 闫辉单臂路由 和 acl access control list

ccna 闫辉单臂路由 和 acl access control list 一单臂路由 当前园区网设计很少用到 成本低 小型的.局域网可用 二ACL acc ...

- 交换知识 VLAN VTP STP 单臂路由

第1章 交换基础 1.1 园区网分层结构 层次 作用 出口层 广域网接入 出口策略 带宽控制 核心层 高速转发 服务器接入 路由选择 汇聚层 流量汇聚 链路冗余 设备冗余 路由选择 接入层 用户接入 ...

- 华为QUIDWAY系列路由器的单臂路由配置案例

作者:邓聪聪 单臂路由 单臂路由(router-on-a-stick)是指在路由器的一个接口上通过配置子接口(或“逻辑接口”,并不存在真正物理接口)的方式,实现原来相互隔离的不同VLAN(虚拟局域网) ...

- 二层交换机当三层交换机,使用单臂路由实现二层交换机上的VLAN互通

众多中小企业内部网络结构都很简单,仅仅是用一台交换机将所有员工机以及服务器连接到一起,然后通过光纤访问internet而已.当然为了保证部分主机的安全性以及分割内部广播包提高网络传输速度,采取诸如划分 ...

- 单臂路由实现不同vlan间通信

单臂路由实现不同vlan间通信 拓扑图 PC配置 PC1 :192.168.1.1 vlan10 192.168.1.254 PC2 :192.168.2.1 vlan20 192.168.2.254 ...

- 单臂路由&链路捆绑

单臂路由&链路捆绑 目录 一.单臂路由 1.1.单臂路由作用 1.2.单臂路由实现不同VLAN间通信的原理 二.单臂路由相关命令配置 三.链路捆绑 3.1.以太网链路聚合原理 3.2.命令配置 ...

- 单臂路由与三层交换机实现VLAN通信

不同VLAN之间相互通信的两种方式 (单臂路由.三层交换) 试验环境:东郊二楼第三机房 试验设备:Catalyst 2950-24(SW3) Cisco 2611( ...

- 三层交换单臂路由vlan间通信综合实验之降龙要点[转]

单臂路由三层交换机提供vlan间的通信之菜鸟之降龙详解要点: 图示 PC:左到右依次设置IP172.16.10.1, 20.1, 30.1, 40,1 ,50,1 /24 网关10.2 ...

- 详解eNSP下的单臂路由模拟实验配置

不同VLAN之间的通信可以通过两种方式:单臂路由和三层交换机.其中,单臂路由是通过路由子接口,交换机的某个端口以trunk的方式与路由器的某个端口相连,同时路由器的链接端口配置子接口,配置子接口承载的 ...

- 三层交换单臂路由vlan间通信综合实验之降龙要点--Lee

单臂路由三层交换机提供vlan间的通信之菜鸟之降龙详解要点: 图示 PC:左到右依次设置IP172.16.10.1, 20.1, 30.1, 40,1 ,50,1 /24 网关10.2 ...

随机推荐

- Java基础篇——常用类

Objec类 Test t1 = new Test(); Test t2 = new Test(); //toString方法,对某个对象的字符串输出 //getClass方法,返回该对象的Class ...

- .NET周报【1月第2期 2023-01-13】

国内文章 [ASP.NET Core]按用户等级授权 https://www.cnblogs.com/tcjiaan/p/17024363.html 本文介绍了ASP.NET Core如何按照用户等级 ...

- Openmp Runtime 库函数汇总(上)

Openmp Runtime 库函数汇总(上) omp_in_parallel,如果当前线程正在并行域内部,则此函数返回true,否则返回false. #include <stdio.h> ...

- angular建立服务打印日志创建全局变量方法有两种,手工创建,依赖注入

- Unity屏幕永远保持为固定分辨率

Unity屏幕永远保持为固定分辨率 Unity屏幕永远保持为固定分辨率 前言 开题废话 Unity版本 正题: 打开一场景 创建脚本并且编写 挂在脚本到场景摄像机上边 以不同比的分辨率运行程序,并且观 ...

- 重新思考 Vue 组件的定义

重新总结组件的定义 这是官方对组件的定义:组件允许我们将 UI 划分为独立的.可重用的部分,并且可以对每个部分进行单独的思考.在实际应用中,组件常常被组织成层层嵌套的树状结构. 对于 Vue 开发经验 ...

- Idea未识别maven项目

https://blog.csdn.net/qq_41460654/article/details/120539509

- Zookeeper01 简介和单机安装使用

1 zookeeper几个关键的东西 1.1 数据结构-节点 /a/b/c 节点 包含了目录和文件的特性(名称类似目录,本身又类似文件携带数据) 1.2 节点分类 永久/临时|有序/无须 特点一:节点 ...

- 我让 ChatGPT 写了个 ChatGPT

这家伙实在是火得过头了,索性讲个它的故事. 去年11月份,OpenAI 推出了 ChatGPT. 这里就不赘述这个家喻户晓玩意的常识了. 要说刚开始也没多少人在意,一个聊天机器人-- 谁稀罕呐. 但 ...

- Cesium源码之Label(二)

我们查看Cesium源码时,有时会发现源码中有大量的includeStart开头的注释,如下图所示. 这里面大多是调试信息,当使用gulp打包时,removePragmas参数设置为true,则会删除 ...