IPK僵尸网络 看看其传播手法

转自:http://www.freebuf.com/vuls/154975.html

一、IPK僵尸网络概述

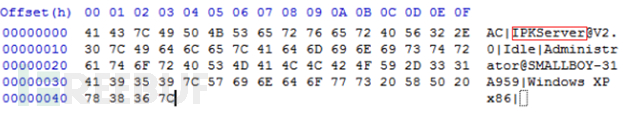

IPK僵尸家族是自2012年底就开始出现并长期持续活跃在境外的DDoS僵尸网络。2016年底至2017年初,IPK家族在境外处于爆发状态(如图1-1)。近几个月内,安天捕风蜜罐系统监测发现IPK有向境内蔓延的迹象,后期可能会在境内爆发IPK僵尸网络。从IPK僵尸网络的通信协议首包(OpenHeart)明文看,有一个默认值为“IPKServer”的协议字段(见图1-2),因此将其命名为Trojan[DDoS]/Win32.IPK.A。

图1-1 IPK样本活跃趋势

图1-2 OpenHeart首包

IPK家族僵尸网络的主要功能及特点如下:

1.实现DDoS攻击;

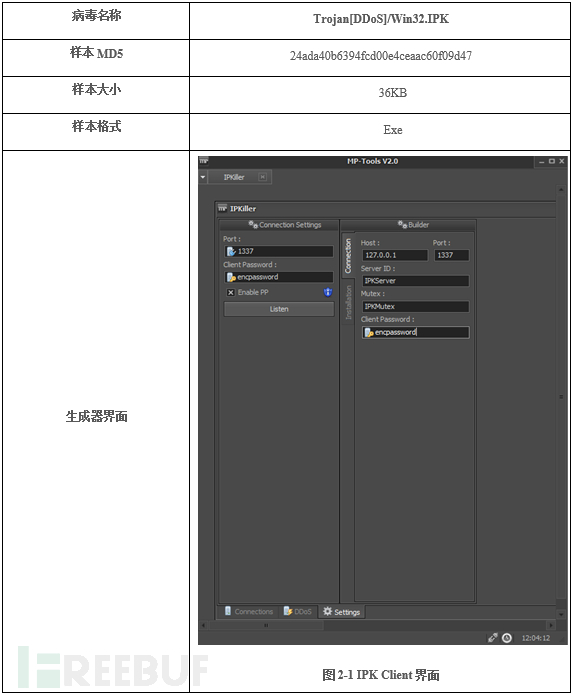

2.在样本中控制端(下称:C2)配置信息以及被控端木马(下称:木马)与C2之间的通讯都使用了加密算法,且密码可由僵尸网络操纵者自定义(默认密码为:encpassword);

3.C2的控制节点默认监听端口为1337,默认服务为IPKServer,默认互斥量为IPKMutex,默认备份文件名为AdobeRAT.exe;

4.可实现样本更新及传播其它木马。

二、样本详细分析

1.基本信息

表 2-1木马样本基本信息

2.传播方式

IPK僵尸网络的传播与扩散主要通过以下渠道:

(1) 垃圾邮件传播:结合Spam僵尸网络,将IPK的被控端木马(下称:木马)伪装成邮件的附件,向海量邮箱发送垃圾邮件,诱使用户下载并运行木马,这也是目前境外僵尸网络拓展的主要手段之一。

(2) 僵尸网络传播:通过已部署的僵尸网络所具备的样本下载功能,对已有Bot下发样本下载的远程指令,快速下载存放在放马站点的IPK木马。目前在国内这种传播方式比较盛行,因为其可以快速继承整个僵尸网络已有的Bot。一个受害主机中存在多种木马,就算其中某一木马的控制信道被防火墙拦截,其它僵尸木马组成的网络将会继续拥有受害主机的控制权。

(3) 捆绑传播:捆绑传播是国内黑客组织一直以来比较青睐的僵尸网络拓展手法之一,黑客通常将木马与正常的游戏软件等打包在一个安装包中,然后投放到互联网上的软件共享或推广平台中,假冒正常软件,诱使用户下载并安装捆绑有木马的安装包,使用户设备沦为黑客的“肉鸡”。捆绑传播不仅能蒙骗互联网用户,其捆绑具有数字签名及安全证书软件的方式还可使木马能有效绕过杀毒软件的查杀。

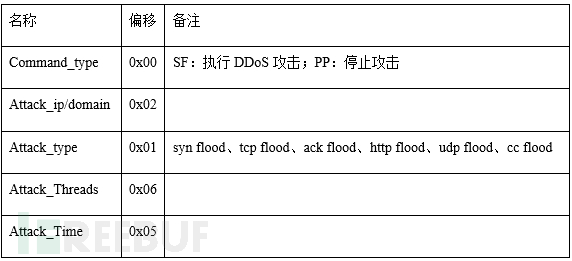

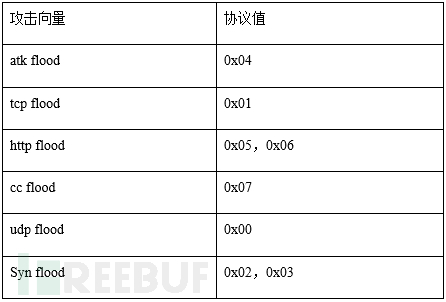

执行DDoS攻击

IPK主要可实现6种类型的攻击:syn flood、tcp flood、ack flood、http flood、udp flood、cc flood。

表2 协议数据

表 3攻击类型

三、攻击威胁情报

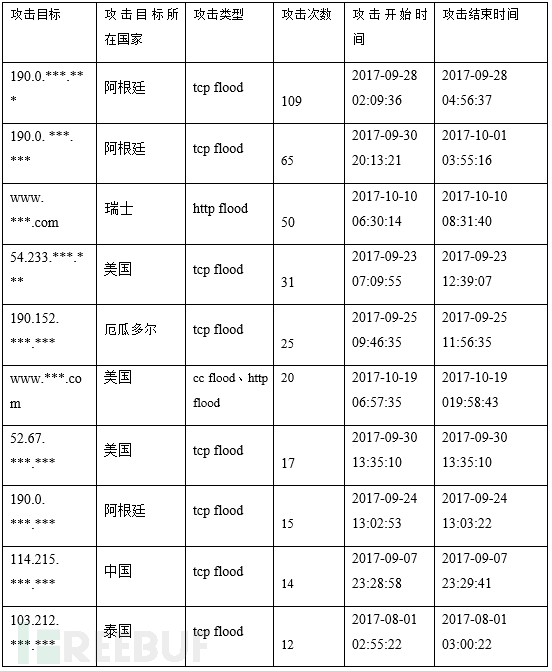

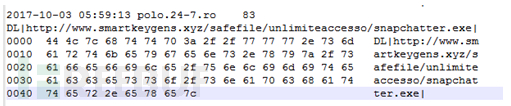

在安天捕风蜜罐系统对IPK家族的1000多个历史控制节点进行了为期4个月的7*24小时不间断监测后,捕获到IPK家族对全球12个国家(阿根廷、德国、泰国、巴西、土耳其、加拿大、中国、厄瓜多尔、荷兰、法国、瑞士、美国)发起的581次间接性DDoS攻击(如图3-1),其造成了103次攻击事件。同时还监测到攻击者通过IPK的C2(polo.24-7.ro)横向传播Wnlm远控木马(如图3-2),可对Bot进行数据信息窃取。

图3-1 IPK攻击情报

表4 攻击威胁情报top10数据

图3-2 传播Wnlm远控木马

四、防护建议

IPK家族自2012年底开始出现,历经5年的完善,无论在传播手法、使用范围和功能集成方面都可称得上是一个相对成熟的僵尸网络家族,虽然目前并没有在境内出现大规模爆发的状况,但其在部分国家及地区(例如:阿根廷、巴西、德国、荷兰、泰国等)却广泛存在,并且时刻威胁着互联网的安全。因此,我们仍需提高警惕。

在此,安天建议设备管理员及时对相关设备进行升级或强化用户密码,警惕来历不明的非正常邮件,更不要下载并运行这些邮件的附件,以避免设备沦为攻击者的傀儡甚至威胁内网信息安全。同时,安天将持续跟踪关注此僵尸网络家族,进行及时分析与预警。

五、附录:安天捕风蜜罐系统

安天捕风蜜罐系统(英文简称ACS)是一款部署在网络环境中用于诱骗和捕获网络攻击的专用设备,可及时感知攻击从而进行预防。其能够捕获攻击工具信息并记录攻击的全过程,尤其适用于感知内网威胁,感知勒索软件、蠕虫、入侵漫游等威胁,既支持单机设备部署也支持分布式部署。

安天捕风蜜罐系统的主要功能为威胁行为感知、受害主机告警、攻击链还原与展示、失陷主机感知、威胁情报生产,具有高低交互结合、精准行为预警等优势。可模拟Windows、Linux、多种国产操作系统等环境,支持web服务器、数据库服务器、IOT、特定漏洞等多种环境模拟。

IPK僵尸网络 看看其传播手法的更多相关文章

- 威胁快报|ProtonMiner挖矿蠕虫扩大攻击面,加速传播

背景 近日,阿里云安全监测到一种挖矿蠕虫,正在互联网上加速传播.阿里云安全根据它使用ProtonMail邮箱地址作为矿池用户名的行为,将其命名为ProtonMiner.据分析,这种蠕虫与TrendMi ...

- [转载] Android逃逸技术汇编

本文转载自: http://blogs.360.cn/360mobile/2016/10/24/android_escape/ 摘 要 传统逃逸技术涉及网络攻防和病毒分析两大领域,网络攻防领域涉 ...

- WireX:Android智能手机组成的DDoS僵尸网络

阿里聚安全小编曾多次报道了官方应用市场出现恶意软件的事件,让大家在下载APP的时候三思而后行. 最近多家安全公司组成的安全研究小组发现了一个新的.传播广泛的僵尸网络,它是由成千上万的Android智能 ...

- 360在线网站安全检测,web安全测试AppScan扫描工具,XSS常用的攻击手法

360在线网站安全检测,web安全测试AppScan扫描工具,XSS常用的攻击手法 如何做好网站的安全性测试 360网站安全检测 - 在线安全检测,网站漏洞修复,网站后门检测http://websca ...

- 发送垃圾邮件的僵尸网络——药物(多)、赌博、股票债券等广告+钓鱼邮件、恶意下载链接、勒索软件+推广加密货币、垃圾股票、色情网站(带宏的office文件、pdf等附件)

卡巴斯基实验室<2017年Q2垃圾邮件与网络钓鱼分析报告> 米雪儿 2017-09-07 from:http://www.freebuf.com/articles/network/1465 ...

- 穿透内网防线,USB自动渗透手法总结

USB(Universal Serial Bus)原意是指通用串行总线,是一个外部总线标准,用于规范电脑与外部设备的连接和通讯,这套标准在1994年底由英特尔.康柏.IBM.Microsoft等多家公 ...

- H5动效的常见制作手法

众所周知,一个元素,动往往比静更吸引眼球: 一套操作界面,合适的动态交互反馈能给用户带来更好的操作体验: 一个H5运营宣传页,炫酷的动画特效定能助力传播和品牌打造. 近两年,小到loading动画,表 ...

- 分享MSSQL、MySql、Oracle的大数据批量导入方法及编程手法细节

1:MSSQL SQL语法篇: BULK INSERT [ database_name . [ schema_name ] . | schema_name . ] [ table_name | vie ...

- JS 传播事件、取消事件默认行为、阻止事件传播

1.事件处理程序的返回值 通常情况下,返回值false就是告诉浏览器不要执行这个事件相关的默认操作.例如,表单提交按钮的onclick事件处理程序能通过返回false阻止浏览器提交表单,再如a标签的o ...

随机推荐

- springmvc-servlet.xml(springmvc-servlet.xml 配置 增强配置)

<?xml version="1.0" encoding="UTF-8"?> <beans xmlns="http://www.sp ...

- Npgsql使用入门(三)【批量导入数据】

Program.cs代码: class Program { static void Main(string[] args) { var test = new PgBulkCopyHelper<S ...

- Centos7 docker nginx容器搭建

一.安装docker http://www.cnblogs.com/WJ--NET/p/8553807.html 二.创建Dockerfile #创建文件夹 mkdir centos_nginx cd ...

- sublime3 install python3

链接地址:https://blog.csdn.net/Ti__iT/article/details/78830040

- tp5数据库操作 模型层

一.数据模型作用 相同功能代码不用重复写多次 二.创建方式 在模块下建立model文件夹,php文件,文件名为数据库表名,其中类为数据库表名,继承Model类,模型层即为此表 namespace ap ...

- 微信小程序video组件出现无法播放或卡顿

微信小程序使用video组件播放视频的时候,会出现卡顿或者无法播放的问题,加一个custom-cache=”true“即可解决,这个属性文档上没有,是从小程序开发社区中get到的.

- js原生_获取url键值对

思路: 1.先对url进行处理,获取 ?后的字符串 postid=10457794&actiontip=保存修改成功') 2. 字符串通过&标识,不同参数转为数组 ["pos ...

- OrmLite:no such table: tb_name

卸载原安装程序,从新安装(感觉是因为已经存在数据库,所以不执行创建.)

- go基础笔记

1.slice:作为参数传递时,传递的是地址,当append时,在新的内存地址分配数据,但是没有返回给原的slice,只能通过返回值的方式赋值给slice2.func(a []int):传递,可以3. ...

- 学习SQL笔记

SQL 语句 语法 AND / OR SELECT column_name(s)FROM table_nameWHERE conditionAND|OR condition ALTER TABLE A ...